- 密碼學教程

- 密碼學 - 首頁

- 密碼學 - 起源

- 密碼學 - 歷史

- 密碼學 - 原理

- 密碼學 - 應用

- 密碼學 - 優點與缺點

- 密碼學 - 現代

- 密碼學 - 傳統密碼

- 密碼學 - 加密需求

- 密碼學 - 雙重強度加密

- 密碼系統

- 密碼系統

- 密碼系統 - 組成部分

- 密碼系統攻擊

- 密碼系統 - 彩虹表攻擊

- 密碼系統 - 字典攻擊

- 密碼系統 - 暴力破解攻擊

- 密碼系統 - 密碼分析技術

- 密碼學型別

- 密碼系統 - 型別

- 公鑰加密

- 現代對稱金鑰加密

- 密碼學雜湊函式

- 金鑰管理

- 密碼系統 - 金鑰生成

- 密碼系統 - 金鑰儲存

- 密碼系統 - 金鑰分發

- 密碼系統 - 金鑰撤銷

- 分組密碼

- 密碼系統 - 流密碼

- 密碼學 - 分組密碼

- 密碼學 - Feistel分組密碼

- 分組密碼的工作模式

- 分組密碼的工作模式

- 電子密碼本 (ECB) 模式

- 密碼分組連結 (CBC) 模式

- 密碼反饋 (CFB) 模式

- 輸出反饋 (OFB) 模式

- 計數器 (CTR) 模式

- 經典密碼

- 密碼學 - 反向密碼

- 密碼學 - 凱撒密碼

- 密碼學 - ROT13演算法

- 密碼學 - 置換密碼

- 密碼學 - 加密置換密碼

- 密碼學 - 解密置換密碼

- 密碼學 - 乘法密碼

- 密碼學 - 仿射密碼

- 密碼學 - 簡單替換密碼

- 密碼學 - 簡單替換密碼加密

- 密碼學 - 簡單替換密碼解密

- 密碼學 - 維吉尼亞密碼

- 密碼學 - 維吉尼亞密碼實現

- 現代密碼

- Base64編碼與解碼

- 密碼學 - XOR加密

- 替換技術

- 密碼學 - 單表代換密碼

- 密碼學 - 單表代換密碼破解

- 密碼學 - 多表代換密碼

- 密碼學 - Playfair密碼

- 密碼學 - Hill密碼

- 多表代換密碼

- 密碼學 - 一次性密碼本

- 一次性密碼本的實現

- 密碼學 - 置換技術

- 密碼學 - 柵欄密碼

- 密碼學 - 列置換密碼

- 密碼學 -隱寫術

- 對稱演算法

- 密碼學 - 資料加密

- 密碼學 - 加密演算法

- 密碼學 - 資料加密標準 (DES)

- 密碼學 - 三重DES

- 密碼學 - 雙重DES

- 高階加密標準 (AES)

- 密碼學 - AES結構

- 密碼學 - AES變換函式

- 密碼學 - 位元組替換變換

- 密碼學 - 行移位變換

- 密碼學 - 列混淆變換

- 密碼學 - 輪金鑰加變換

- 密碼學 - AES金鑰擴充套件演算法

- 密碼學 - Blowfish演算法

- 密碼學 - SHA演算法

- 密碼學 - RC4演算法

- 密碼學 - Camellia加密演算法

- 密碼學 - ChaCha20加密演算法

- 密碼學 - CAST5加密演算法

- 密碼學 - SEED加密演算法

- 密碼學 - SM4加密演算法

- IDEA - 國際資料加密演算法

- 公鑰(非對稱)密碼演算法

- 密碼學 - RSA演算法

- 密碼學 - RSA加密

- 密碼學 - RSA解密

- 密碼學 - 建立RSA金鑰

- 密碼學 - 破解RSA密碼

- 密碼學 - ECDSA演算法

- 密碼學 - DSA演算法

- 密碼學 - Diffie-Hellman演算法

- 密碼學中的資料完整性

- 密碼學中的資料完整性

- 訊息認證

- 密碼學數字簽名

- 公鑰基礎設施 (PKI)

- 雜湊演算法

- MD5 (訊息摘要演算法5)

- SHA-1 (安全雜湊演算法1)

- SHA-256 (安全雜湊演算法256位)

- SHA-512 (安全雜湊演算法512位)

- SHA-3 (安全雜湊演算法3)

- 密碼雜湊

- Bcrypt雜湊模組

- 現代密碼學

- 量子密碼學

- 後量子密碼學

- 密碼協議

- 密碼學 - SSL/TLS協議

- 密碼學 - SSH協議

- 密碼學 - IPsec協議

- 密碼學 - PGP協議

- 影像和檔案加密

- 密碼學 - 影像

- 密碼學 - 檔案

- 隱寫術 - 影像

- 檔案加密和解密

- 密碼學 - 檔案加密

- 密碼學 - 檔案解密

- 物聯網中的密碼學

- 物聯網安全挑戰、威脅和攻擊

- 物聯網安全的密碼技術

- 物聯網裝置的通訊協議

- 常用密碼技術

- 自定義構建密碼演算法(混合密碼學)

- 雲密碼學

- 量子密碼學

- 密碼學中的影像隱寫術

- DNA密碼學

- 密碼學中的一次性密碼 (OTP) 演算法

- 區別

- 密碼學 - MD5 vs SHA1

- 密碼學 - RSA vs DSA

- 密碼學 - RSA vs Diffie-Hellman

- 密碼學 vs 密碼學

- 密碼學 - 密碼學 vs 密碼分析

- 密碼學 - 經典 vs 量子

- 密碼學 vs 隱寫術

- 密碼學 vs 加密

- 密碼學 vs 網路安全

- 密碼學 - 流密碼 vs 分組密碼

- 密碼學 - AES vs DES 密碼

- 密碼學 - 對稱 vs 非對稱

- 密碼學有用資源

- 密碼學 - 快速指南

- 密碼學 - 討論

量子密碼學

公鑰密碼學是一種主要用於透過交換金鑰來保護資訊安全的方法。它比其他方法慢,因此主要用於共享金鑰而不是加密大量資料。

例如,RSA和Diffie-Hellman等系統通常用於在不同參與方之間共享金鑰。但是,由於它們速度較慢,許多地方都混合使用公鑰和共享金鑰系統。這樣,它們既可以獲得共享金鑰的速度,又可以獲得公鑰的安全性。

但是,公鑰系統也存在一些風險。它們依賴於某些數學問題很難解決的假設。但是,如果計算機的速度變得更快或發現了新的數學技巧,這些系統可能就不再安全了。

因此,未來的技術或數學發現可能會降低公鑰系統的安全性。這對國家安全或保護機密等方面來說可能是一個很大的問題。如果發生這種情況,我們將不得不花費大量的時間和金錢來尋找新的方法來保護資訊安全。

什麼是量子密碼學?

量子密碼學,也稱為量子加密,是幾種網路安全解決方案中的一種,用於加密和傳輸安全資訊,這些解決方案依賴於量子力學的自然發生且不變的規律。

量子力學基礎

量子密碼學主要基於量子力學的幾個基本原理:

- 在量子水平上,粒子可以同時存在於多個位置或狀態。很難預測它們的具體量子態。

- 光子是光的最小粒子,可以賦予其獨特的極性或自旋,可以作為經典計算系統中零和一的二進位制對應物。

- 根據量子物理學規則,僅僅測量或觀察量子系統就會對該系統產生可測量的影響。

- 雖然某些粒子的特性可以複製,但完整的克隆被認為是不可能的。

量子密碼學如何工作?

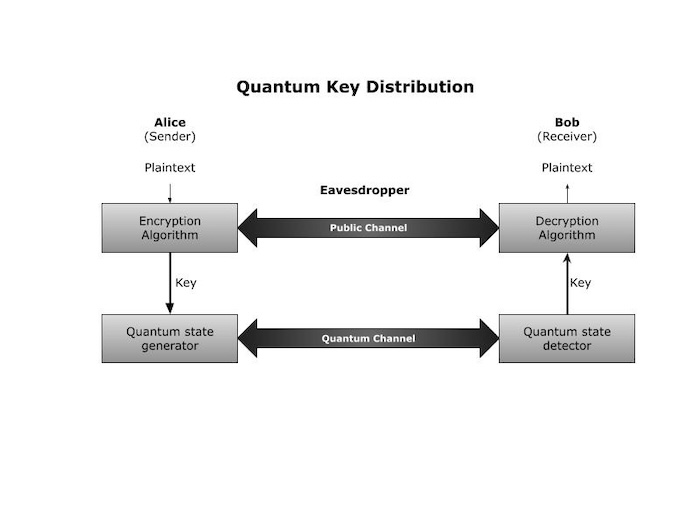

量子密碼學,也稱為量子金鑰分發 (QKD),使用一系列光子透過光纖連線傳送資料。透過比較這些光子子集屬性的測量值,兩個端點可以確定金鑰是什麼以及是否安全使用。

分解過程有助於更好地描述它:

- 發射器使用濾光器傳送光子,該濾光器隨機為它們分配四種極化和位元指定中的一種:垂直(一位)、水平(零位)、右45度(一位)和左45度(零位)。

- 光子被髮送到接收器,接收器使用兩個分束器(水平/垂直和對角線)來“讀取”每個光子的極化。接收器無法確定對每個光子使用哪個分束器,只能猜測。

- 一旦光子流傳送完畢,接收器就會告知傳送器對序列中的每個光子使用了哪個分束器,傳送器將該資訊與用於傳送金鑰的偏振器序列進行匹配。使用不正確的分束器讀取的光子將被消除,生成的位元序列構成金鑰。

如果竊聽者讀取或複製光子,其狀態就會發生變化。端點將檢測到這種修改。換句話說,您無法在不被發現的情況下讀取、轉發或複製光子。

示例

在這個例子中,Alice和Bob使用量子金鑰分發 (QKD) 安全地傳送秘密訊息。以下是它的工作原理:

- Alice想向Bob傳送一條秘密訊息,但他們需要一種安全的方法來做到這一點。

- Alice透過光纖電纜向Bob傳送光子(光粒子)。每個光子都具有稱為極化的獨特特性,可以是水平的、垂直的、對角線的或反對角線的。

- 懷有惡意意圖的Eve想竊聽Alice和Bob的談話。Eve試圖透過讀取光子穿過連線時的資訊來破譯秘密訊息。

- 但是,當Eve試圖讀取光子時,她會改變其量子態。這種變化會在Alice和Bob用來加密其通訊的量子金鑰中引入錯誤。

- Alice和Bob很聰明。他們已經構建了他們的系統來檢測對量子金鑰的更改。當他們在金鑰中發現錯誤時,他們就知道有人(可能是Eve)在破壞他們的連線。

- 為了安全起見,Alice和Bob迅速丟棄了受損的金鑰。他們知道它不再安全,因為Eve篡改了它。

- 然後,Alice生成一個未受損的新金鑰。她安全地將新金鑰傳送給Bob。

- 現在他們有了安全的金鑰,Bob就可以解密Alice的秘密訊息了。因為他們識別並阻止了Eve的竊聽企圖,所以他們可以放心地進行通訊,而不用擔心他們的訊息被攔截。

量子密碼學中的攻擊

量子密碼學被開發出來具有高度安全性,但它並非對所有威脅都有抵抗力。對量子密碼學的一些可能的攻擊包括:

- 木馬攻擊 - 在這種攻擊中,竊聽者可以干擾用於通訊的量子裝置。竊聽者可能會透過引入問題或漏洞來未經授權地訪問共享的金鑰。

- 側通道攻擊 - 這些攻擊利用量子密碼系統物理設定方式中的漏洞。例如,竊聽者可以跟蹤裝置的功耗或電磁訊號以瞭解更多關於金鑰的資訊。

- 光子數分裂攻擊 - 竊聽者捕獲Alice傳送的光子。由於光子數分裂機制,他可以獲取資訊而Alice或Bob並不知情。某些量子金鑰分發協議容易受到此類攻擊。

- 量子儲存攻擊 - 在某些情況下,竊聽者可以使用稱為量子儲存的特殊裝置。這使得竊聽者能夠儲存量子資訊而不會對其造成干擾。竊聽者可以稍後再返回並測量儲存的資訊以查詢金鑰而不會被發現。

量子密碼學的安全性

量子密碼術非常安全,因為它遵循量子物理學的原理,即對微小粒子的研究。如果有人干擾愛麗絲和鮑勃之間傳送的光子,它們的狀態就會改變。愛麗絲和鮑勃將檢測到這種干擾,這表明有人試圖竊聽。這一切都歸功於“不可克隆定理”,該定理指出,你無法建立一個你完全不瞭解的量子態的精確複製品。因此,基本上,量子通訊的安全性由物理規則保證,使其無法被攻擊。

應用

量子密碼術可以透過提供一種高度安全的抗網路攻擊的資訊傳送機制來改變我們的溝通方式。以下是一些應用:

- 使用量子密碼術,我們可以確保我們的金融交易完全安全。網路罪犯將無法竊取重要的金融資訊,因為它受到量子技術的保護。

- 軍方和政府人員可以使用量子密碼術來溝通敏感資訊,而無需擔心被檢測到。這就像擁有一條超級安全的、防駭客的電話線路。

- 它可以保護我們的健康資訊。無論是健康資訊還是醫學研究,我們的敏感醫療資料都將免受網路攻擊。

- 量子密碼術可以使我們的智慧裝置(如智慧恆溫器和門鎖)安全使用。這些裝置通常計算能力有限,很容易成為駭客的目標。但是有了量子密碼術,它們的通訊線路將極其安全。

優勢

量子密碼術透過一些規則提供了增強的網際網路安全性:

- 可以檢測竊聽並允許接收者請求另一個金鑰。

- 提供各種安全機制。

- 由於量子態變化迅速,它們幾乎不可能被攻擊。

- 提供各種安全選項。

缺點

量子密碼術的缺點如下:

- 量子密碼術僅限於短距離使用。

- 大規模部署成本極高。

- 在現實生活中,這項技術仍處於早期階段。

- 傳輸介質可能會影響光子的偏振。

經典密碼術與量子密碼術

根據訊息的加密和解密型別,我們可以區分經典密碼術和量子密碼術:

| 序號 | 金鑰 | 經典密碼術 | 量子密碼學 |

|---|---|---|---|

| 1 | 基礎 | 在經典密碼術中,加密和解密是基於數學計算。 | 另一方面,在量子密碼術中,加密和解密是基於量子力學。 |

| 2 | 複雜性 | 由於經典密碼術基於數學計算,因此不太複雜,並且被廣泛使用。 | 另一方面,量子密碼術基於物理學,因此更復雜。 |

| 3 | 簽名 | 經典密碼術具有數字簽名。 | 另一方面,量子密碼術沒有數字簽名。 |

| 4 | 位元儲存 | 經典密碼術具有兩個n位字串的位元儲存。 | 另一方面,量子密碼術具有一個n位字串的位元儲存。 |

| 5 | 範圍 | 經典密碼術的通訊範圍為數百萬英里。 | 另一方面,量子密碼術的通訊範圍最大為10英里。 |