- 密碼學教程

- 密碼學 - 首頁

- 密碼學 - 起源

- 密碼學 - 歷史

- 密碼學 - 原理

- 密碼學 - 應用

- 密碼學 - 優缺點

- 密碼學 - 現代時代

- 密碼學 - 傳統密碼

- 密碼學 - 加密的需求

- 密碼學 - 雙重強度加密

- 密碼系統

- 密碼系統

- 密碼系統 - 組成部分

- 密碼系統攻擊

- 密碼系統 - 彩虹表攻擊

- 密碼系統 - 字典攻擊

- 密碼系統 - 暴力破解攻擊

- 密碼系統 - 密碼分析技術

- 密碼學型別

- 密碼系統 - 型別

- 公鑰加密

- 現代對稱金鑰加密

- 密碼學雜湊函式

- 金鑰管理

- 密碼系統 - 金鑰生成

- 密碼系統 - 金鑰儲存

- 密碼系統 - 金鑰分發

- 密碼系統 - 金鑰撤銷

- 分組密碼

- 密碼系統 - 流密碼

- 密碼學 - 分組密碼

- 密碼學 - Feistel 分組密碼

- 分組密碼操作模式

- 分組密碼操作模式

- 電子密碼本 (ECB) 模式

- 密碼分組連結 (CBC) 模式

- 密碼反饋 (CFB) 模式

- 輸出反饋 (OFB) 模式

- 計數器 (CTR) 模式

- 經典密碼

- 密碼學 - 反向密碼

- 密碼學 - 凱撒密碼

- 密碼學 - ROT13 演算法

- 密碼學 - 換位密碼

- 密碼學 - 加密換位密碼

- 密碼學 - 解密換位密碼

- 密碼學 - 乘法密碼

- 密碼學 - 仿射密碼

- 密碼學 - 簡單替換密碼

- 密碼學 - 簡單替換密碼的加密

- 密碼學 - 簡單替換密碼的解密

- 密碼學 - 維吉尼亞密碼

- 密碼學 - 維吉尼亞密碼的實現

- 現代密碼

- Base64 編碼和解碼

- 密碼學 - XOR 加密

- 替換技術

- 密碼學 - 單表代換密碼

- 密碼學 - 單表代換密碼的破解

- 密碼學 - 多表代換密碼

- 密碼學 - Playfair 密碼

- 密碼學 - Hill 密碼

- 多表代換密碼

- 密碼學 - 一次性密碼本密碼

- 一次性密碼本密碼的實現

- 密碼學 - 換位技術

- 密碼學 - 柵欄密碼

- 密碼學 - 列置換

- 密碼學 - 隱寫術

- 對稱演算法

- 密碼學 - 資料加密

- 密碼學 - 加密演算法

- 密碼學 - 資料加密標準

- 密碼學 - 三重 DES

- 密碼學 - 雙重 DES

- 高階加密標準

- 密碼學 - AES 結構

- 密碼學 - AES 變換函式

- 密碼學 - 位元組替換變換

- 密碼學 - 行移位變換

- 密碼學 - 列混淆變換

- 密碼學 - 輪金鑰加變換

- 密碼學 - AES 金鑰擴充套件演算法

- 密碼學 - Blowfish 演算法

- 密碼學 - SHA 演算法

- 密碼學 - RC4 演算法

- 密碼學 - Camellia 加密演算法

- 密碼學 - ChaCha20 加密演算法

- 密碼學 - CAST5 加密演算法

- 密碼學 - SEED 加密演算法

- 密碼學 - SM4 加密演算法

- IDEA - 國際資料加密演算法

- 公鑰(非對稱)密碼學演算法

- 密碼學 - RSA 演算法

- 密碼學 - RSA 加密

- 密碼學 - RSA 解密

- 密碼學 - 建立 RSA 金鑰

- 密碼學 - 破解 RSA 密碼

- 密碼學 - ECDSA 演算法

- 密碼學 - DSA 演算法

- 密碼學 - Diffie-Hellman 演算法

- 密碼學中的資料完整性

- 密碼學中的資料完整性

- 訊息認證

- 密碼學數字簽名

- 公鑰基礎設施

- 雜湊

- MD5(訊息摘要演算法 5)

- SHA-1(安全雜湊演算法 1)

- SHA-256(安全雜湊演算法 256 位)

- SHA-512(安全雜湊演算法 512 位)

- SHA-3(安全雜湊演算法 3)

- 雜湊密碼

- Bcrypt 雜湊模組

- 現代密碼學

- 量子密碼學

- 後量子密碼學

- 密碼學協議

- 密碼學 - SSL/TLS 協議

- 密碼學 - SSH 協議

- 密碼學 - IPsec 協議

- 密碼學 - PGP 協議

- 影像和檔案加密

- 密碼學 - 影像

- 密碼學 - 檔案

- 隱寫術 - 影像

- 檔案加密和解密

- 密碼學 - 檔案加密

- 密碼學 - 檔案解密

- 物聯網中的密碼學

- 物聯網安全挑戰、威脅和攻擊

- 物聯網安全的加密技術

- 物聯網裝置的通訊協議

- 常用的密碼學技術

- 自定義構建密碼學演算法(混合密碼學)

- 雲密碼學

- 量子密碼學

- 密碼學中的影像隱寫術

- DNA 密碼學

- 密碼學中的一次性密碼 (OTP) 演算法

- 之間的區別

- 密碼學 - MD5 與 SHA1

- 密碼學 - RSA 與 DSA

- 密碼學 - RSA 與 Diffie-Hellman

- 密碼學與密碼學

- 密碼學 - 密碼學與密碼分析

- 密碼學 - 經典與量子

- 密碼學與隱寫術

- 密碼學與加密

- 密碼學與網路安全

- 密碼學 - 流密碼與分組密碼

- 密碼學 - AES 與 DES 密碼

- 密碼學 - 對稱與非對稱

- 密碼學有用資源

- 密碼學 - 快速指南

- 密碼學 - 討論

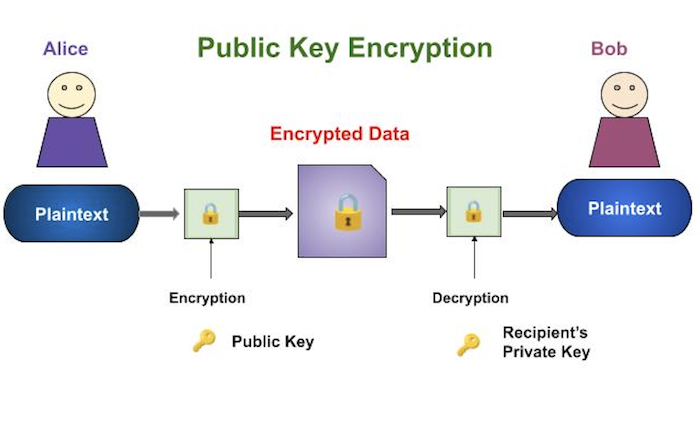

密碼學 - 公鑰加密

使用公鑰加密可以在網際網路上傳輸機密訊息。此技術的使用者應用兩個金鑰:公鑰和私鑰。公鑰是共享的,而私鑰則保密。

對於打算傳送給另一位客戶端的加密訊息,使用客戶端的公鑰進行加密。如果通訊被加密並且只能使用接收方的私鑰解密,則只有該人才能訪問它。

在傳送敏感資料(如密碼、信用卡號或私人聯絡人)時,此選項對於安全通訊非常重要。它有助於保護我們的資料免受攻擊者和駭客的侵害。它也稱為非對稱金鑰加密。

公鑰加密的歷史

1976 年,惠特菲爾德·迪菲、拉爾夫·默克爾和馬丁·赫爾曼發表了一篇題為“密碼學的新方向”的論文。他們在本研究中建立了第一個已知的實用分散式密碼學協議,並提出了公鑰密碼學的概念。從那時起,公鑰加密技術使用了兩個數學相關的金鑰,它被用於金融、電子商務和電子商務以保護資料。

下圖顯示了加密和解密過程:

公鑰加密的組成部分

以下是下面解釋的組成部分:

| 序號 | 元件和描述 |

|---|---|

| 1 | 明文 它是可視或可讀的訊息,並作為加密演算法的輸入。 |

| 2 | 密文 它是加密演算法的結果。它不可讀或不可理解。 |

| 3 | 加密演算法 此方法用於將明文轉換為密文。 |

| 4 | 解密演算法 在收到密文和匹配金鑰後,它會生成原始明文。 |

| 5 | 公鑰和私鑰 一個金鑰用於加密,另一個金鑰用於解密;這些金鑰可以是私鑰(秘密金鑰)或公鑰(眾所周知)。 |

公鑰加密的特性

公鑰加密方案的重要特性是:

加密和解密使用單獨的金鑰。此特性將此係統與對稱加密方案區分開來。

每個接收方都有一個不同的解密金鑰,也稱為其私鑰。

接收方必須公開其公鑰——一個加密金鑰。

為了防止其他人以這種方式充當接收方,需要對公鑰的合法性進行某種保證。

通常,這種型別的密碼系統涉及一個可靠的第三方來驗證某個公鑰是否對特定個人或組織唯一。

由於加密技術的複雜性,攻擊者無法從密文和加密(公鑰)中解密明文。

即使在公鑰和私鑰之間的數學聯絡下,也無法從公鑰確定私鑰。實際上,在兩個金鑰之間建立關係是任何公鑰密碼系統的出色功能。

公鑰加密示例

這是一個基本的公鑰加密示例:

假設 Alice 和 Bob 是兩個朋友。他們想透過網際網路共享一些私人資訊。他們每個人都擁有一組兩個金鑰——一個公鑰和一個私鑰。

金鑰生成 - Bob 和 Alice 建立他們自己的金鑰對。他們交換公鑰,但保持私鑰的機密性。

傳送秘密訊息 - Alice 想私下與 Bob 通訊。她使用 Bob 的公鑰加密資訊。即使有人攔截了訊息,他們也無法在沒有 Bob 的私鑰的情況下閱讀它,因為只有 Bob 的私鑰才能解碼該訊息。

獲取訊息並解密 - Bob 以加密形式獲取訊息。他使用自己的私鑰解密後讀取 Alice 的原始訊息。即使通訊是透過網際網路傳送的,它仍然是安全的,因為只有 Bob 才能訪問私鑰。

這樣,Alice 和 Bob 就可以進行安全通訊,而無需擔心訊息駭客。電子郵件加密、安全的聊天應用程式、網上銀行和其他安全的通訊渠道都使用公鑰加密。

TLS/SSL 如何使用公鑰加密?

在透過網際網路(透過 HTTPS)建立安全對話時,公鑰加密非常有用。網站的公鑰在其公開共享的 SSL/TLS 證書中找到,而私鑰則安裝在源伺服器上,並由網站本身“擁有”。

公鑰加密用於 TLS 握手期間交換生成會話金鑰和驗證源伺服器真實性所需的資料。金鑰交換技術(如 RSA 或 Diffie-Hellman)使用公鑰-私鑰對來協商會話金鑰,然後在握手完成後用於對稱加密。每個通訊會話都可以擁有由客戶端和伺服器協商的新會話金鑰,即使攻擊者找出或從先前會話中竊取了其中一個會話金鑰,也可以防止攻擊者解密訊息。

公鑰加密演算法

以下是一些常用的公鑰加密演算法:

RSA(Rivest-Shamir-Adleman)

ElGamal

DSA(數字簽名演算法)

ECC(橢圓曲線密碼學)

Diffie-Hellman 金鑰交換

這些演算法用於許多加密協議和系統,以在網路上建立安全通訊和資料傳輸。

好處/優勢

無需共享金鑰 - 由於非對稱金鑰加密無需交換任何用於解密資料的金鑰。

所有權證明 - 因為它連結了私鑰和公鑰,因此使用私鑰解密訊息。它被用作證據,證明訊息來自知道私鑰的授權人員。

擴充套件金鑰長度 - 非對稱加密方法使用長達 4096 位的金鑰,這大大增強了密文和密碼的安全性。

防篡改 - 如果駭客試圖在傳送資料時更改資料,接收方的私鑰將無法工作,讓他們知道訊息已被修改。

缺點/漏洞

現在讓我們看看公鑰加密的一些缺點:

可以對公鑰加密使用暴力破解攻擊。

當用戶丟失其私鑰時,此技術也會失效,使得公鑰加密成為最敏感的。

此外,公鑰加密容易受到中間人攻擊。透過這種攻擊,第三方可以透過干擾公鑰傳輸來更改公鑰。

如果用於在PKI(公鑰基礎設施)伺服器層次結構中更高級別建立證書的使用者私鑰遭到破壞或意外洩露,則也可能發生“中間人攻擊”,從而使任何下級證書完全不安全。公鑰加密也存在此缺陷。

應用

非對稱加密並不總是最佳解決方案,即使它有優點和缺點。對於需要透過網路(特別是公共網路)安全地通訊資訊的情況,它非常有用,而標準金鑰將無法工作。

因此,以下是可以使用非對稱加密的一些常見應用:

網頁流量安全 - 如果您在網頁瀏覽器的位址列中看到一個小鎖圖示,或者網頁地址以“https://”而不是“http://”開頭,則表示該網站正在使用SSL證書。此SSL證書非常重要,因為它可以保護您在進行線上購物時個人資訊的安全。它還有助於確保您所在的頁面確實是他們聲稱的頁面,這有助於防止諸如網路釣魚之類的欺騙行為。

電子郵件加密 - 大多數電子郵件服務使用TLS安全來保護我們在傳送或接收電子郵件時的安全。這意味著,雖然您的電子郵件在收件箱中不會被隱藏,但它們受到惡意使用者嘗試讀取它們的保護。

虛擬專用網路 (VPN) - VPN 對於擁有在家或世界各地工作的員工的公司非常有用。它們使一切保持安全、機密和易於使用。為了確保VPN的安全,它們使用非對稱加密,這類似於TLS或SSL。它有助於確保使用者是他們聲稱的人,並在資料在使用者和公司主系統之間傳輸時保護資料。