- 密碼學教程

- 密碼學 - 首頁

- 密碼學 - 起源

- 密碼學 - 歷史

- 密碼學 - 原理

- 密碼學 - 應用

- 密碼學 - 優點與缺點

- 密碼學 - 現代

- 密碼學 - 傳統密碼

- 密碼學 - 加密需求

- 密碼學 - 雙重強度加密

- 密碼系統

- 密碼系統

- 密碼系統 - 組成部分

- 密碼系統攻擊

- 密碼系統 - 彩虹表攻擊

- 密碼系統 - 字典攻擊

- 密碼系統 - 暴力破解攻擊

- 密碼系統 - 密碼分析技術

- 密碼學型別

- 密碼系統 - 型別

- 公鑰加密

- 現代對稱金鑰加密

- 密碼學雜湊函式

- 金鑰管理

- 密碼系統 - 金鑰生成

- 密碼系統 - 金鑰儲存

- 密碼系統 - 金鑰分發

- 密碼系統 - 金鑰撤銷

- 分組密碼

- 密碼系統 - 流密碼

- 密碼學 - 分組密碼

- 密碼學 - Feistel分組密碼

- 分組密碼的工作模式

- 分組密碼的工作模式

- 電子密碼本 (ECB) 模式

- 密碼分組連結 (CBC) 模式

- 密碼反饋 (CFB) 模式

- 輸出反饋 (OFB) 模式

- 計數器 (CTR) 模式

- 古典密碼

- 密碼學 - 反向密碼

- 密碼學 - 凱撒密碼

- 密碼學 - ROT13演算法

- 密碼學 - 轉置密碼

- 密碼學 - 加密轉置密碼

- 密碼學 - 解密轉置密碼

- 密碼學 - 乘法密碼

- 密碼學 - 仿射密碼

- 密碼學 - 簡單替換密碼

- 密碼學 - 簡單替換密碼加密

- 密碼學 - 簡單替換密碼解密

- 密碼學 - 維吉尼亞密碼

- 密碼學 - 維吉尼亞密碼實現

- 現代密碼

- Base64編碼與解碼

- 密碼學 - XOR加密

- 替換技術

- 密碼學 - 單表代換密碼

- 密碼學 - 單表代換密碼破解

- 密碼學 - 多表代換密碼

- 密碼學 - Playfair密碼

- 密碼學 - Hill密碼

- 多表代換密碼

- 密碼學 - 一次性密碼本

- 一次性密碼本的實現

- 密碼學 - 轉置技術

- 密碼學 - 柵欄密碼

- 密碼學 - 列置換密碼

- 密碼學 -隱寫術

- 對稱演算法

- 密碼學 - 資料加密

- 密碼學 - 加密演算法

- 密碼學 - 資料加密標準 (DES)

- 密碼學 - 三重DES

- 密碼學 - 雙重DES

- 高階加密標準 (AES)

- 密碼學 - AES結構

- 密碼學 - AES變換函式

- 密碼學 - 位元組替換變換

- 密碼學 - 行移位變換

- 密碼學 - 列混淆變換

- 密碼學 - 輪金鑰加變換

- 密碼學 - AES金鑰擴充套件演算法

- 密碼學 - Blowfish演算法

- 密碼學 - SHA演算法

- 密碼學 - RC4演算法

- 密碼學 - Camellia加密演算法

- 密碼學 - ChaCha20加密演算法

- 密碼學 - CAST5加密演算法

- 密碼學 - SEED加密演算法

- 密碼學 - SM4加密演算法

- IDEA - 國際資料加密演算法

- 公鑰(非對稱)密碼演算法

- 密碼學 - RSA演算法

- 密碼學 - RSA加密

- 密碼學 - RSA解密

- 密碼學 - 建立RSA金鑰

- 密碼學 - 破解RSA密碼

- 密碼學 - ECDSA演算法

- 密碼學 - DSA演算法

- 密碼學 - Diffie-Hellman演算法

- 密碼學中的資料完整性

- 密碼學中的資料完整性

- 訊息認證

- 密碼學數字簽名

- 公鑰基礎設施 (PKI)

- 雜湊

- MD5(訊息摘要演算法5)

- SHA-1(安全雜湊演算法1)

- SHA-256(安全雜湊演算法256位)

- SHA-512(安全雜湊演算法512位)

- SHA-3(安全雜湊演算法3)

- 密碼雜湊

- Bcrypt雜湊模組

- 現代密碼學

- 量子密碼學

- 後量子密碼學

- 密碼協議

- 密碼學 - SSL/TLS協議

- 密碼學 - SSH協議

- 密碼學 - IPsec協議

- 密碼學 - PGP協議

- 影像和檔案加密

- 密碼學 - 影像

- 密碼學 - 檔案

- 隱寫術 - 影像

- 檔案加密和解密

- 密碼學 - 檔案加密

- 密碼學 - 檔案解密

- 物聯網中的密碼學

- 物聯網安全挑戰、威脅和攻擊

- 物聯網安全的密碼技術

- 物聯網裝置的通訊協議

- 常用密碼技術

- 自定義構建密碼演算法(混合密碼學)

- 雲密碼學

- 量子密碼學

- 密碼學中的影像隱寫術

- DNA密碼學

- 密碼學中的一次性密碼 (OTP) 演算法

- 區別

- 密碼學 - MD5 vs SHA1

- 密碼學 - RSA vs DSA

- 密碼學 - RSA vs Diffie-Hellman

- 密碼學 vs 密碼學

- 密碼學 - 密碼學 vs 密碼分析

- 密碼學 - 經典 vs 量子

- 密碼學 vs 隱寫術

- 密碼學 vs 加密

- 密碼學 vs 網路安全

- 密碼學 - 流密碼 vs 分組密碼

- 密碼學 - AES vs DES 密碼

- 密碼學 - 對稱 vs 非對稱

- 密碼學有用資源

- 密碼學 - 快速指南

- 密碼學 - 討論

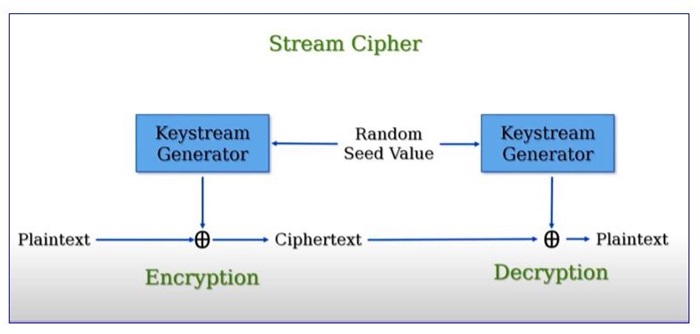

密碼學 - 流密碼

流密碼透過對資料流的每個位元逐一應用金鑰和演算法來加密文字。相比之下,分組密碼一次處理多個位元的資料塊。流密碼主要用於一次加密一個位元組(8位)。

由於流密碼是線性的,因此訊息使用相同的金鑰進行加密和解密。雖然破解它們很困難,但駭客必須設法做到這一點。

在此,金鑰流(一系列隨機位元)是從金鑰生成的。為了加密資料流,每個位元都與金鑰流中的等效位元進行異或 (XOR) 運算。

它是如何工作的?

流密碼使用公共金鑰(“對稱金鑰”)來編碼其資料。資料的加密和解密過程由該對稱金鑰處理。與公鑰密碼不同,流密碼使用一個金鑰進行加密和解密,無需為每個任務使用不同的金鑰(例如,使用一個金鑰加密,另一個金鑰解密)。

密碼學方法通常透過對其進行混淆來隱藏資料免受未授權訪問。但是,流密碼的不同之處在於它逐位處理資料,而分組密碼則對稱為塊的資料集合進行操作。

流密碼涉及

明文 - 要加密的原始訊息。

金鑰流 - 替換明文字元的隨機字元序列(例如,數字、字母、符號)。

密文 - 加密的訊息。金鑰生成是一個複雜的數學運算,但現代計算機可以快速執行它。

在流密碼中,明文的單個位元被輸入並進行數學運算。結果是需要正確金鑰才能解碼的混淆文字。

使用正確的金鑰,接收者可以反轉該過程並將混淆的文字轉換回其明文。

在流密碼加密中,稱為一次性密碼的金鑰由於其獨特的屬性而非常安全。它被設計成與要加密的訊息長度相同,確保攻擊者如果沒有原始金鑰,就無法透過數學方法解密訊息。

金鑰流生成

讓我們看看使用基於 XOR 的流密碼建立金鑰流的基本示例。

假設我們有以下資料:

金鑰:101011

初始化向量 (IV):110100

建立加密資料流(金鑰流)

使用金鑰和初始化向量 (IV) 設定加密演算法。

如果需要,調整金鑰和 IV 與要加密的訊息長度相同。

使用異或 (XOR) 運算組合金鑰和 IV 以生成金鑰流。

以下是分步過程:

金鑰:101011

IV:110100

金鑰流:011111

現在,假設我們有一個明文訊息:1100101。

要使用金鑰流加密此明文:

明文:1100101

金鑰流:011111

密文:1011010

要解密密文,我們將使用相同的金鑰流:

密文:1011010

金鑰流:011111

明文:1100101

此示例說明如何生成金鑰流,然後使用金鑰和初始化向量對訊息進行編碼和解碼。為了更好的安全性,實際應用中使用了更復雜的方法和更大的金鑰大小。

流密碼類別

流密碼分為兩大類,其機制略有不同:

同步流密碼 - 使用金鑰生成與明文和密文無關的金鑰流。

自同步流密碼 - 使用金鑰和附加隨機化來增強針對駭客攻擊的安全性。

另一種加密選項是分組密碼,它將訊息分成較小的塊,並將加密演算法應用於每個塊。

流密碼的優點

以下是流密碼的一些優點

快速加密和解密:流密碼以單個位元或位元組的速度加密和解密資料,使其成為即時通訊和高要求應用的理想選擇。

低硬體要求:流密碼可以輕鬆地在簡單的效能(例如 XOR)硬體中實現,允許它們在各種裝置和系統上高效地實現。

選擇性訪問:流密碼提供選擇性地解密加密資料的特定部分的能力,這在需要訪問或修改特定部分而無需解密整個訊息時很有用。

流密碼的缺點

以下是流密碼技術的某些缺點:

已知明文攻擊的漏洞 - 已知明文攻擊對流密碼有害。攻擊者在擁有明文和密文(包括加密訊息)的部分時,可以識別加密金鑰流。這可能會洩露受保護的資料。

缺乏擴散 - 流密碼擴散性差。當明文發生輕微變化時,密文也只會發生輕微變化。這使得攻擊者更容易研究模式,並可能恢復原始訊息,即使他們不知道加密金鑰。

流行的流密碼

一些流行的流密碼是:

RC4 - 由於其快速且易於使用,RC4 以前廣泛用於 SSL/TLS 和 WEP/WPA 協議中,但由於安全漏洞而過時。

Salsa20 - Daniel J. Bernstein 開發的 Salsa20 以其效率和安全性而聞名。安全通訊和磁碟加密等應用程式經常使用它。

ChaCha - ChaCha 是 Salsa20 的一個較新版本,旨在更好地擴散並防止某些攻擊。它經常用於 TLS 和 VPN 等協議中。

HC-128 - Hongjun Wu 的流密碼提供卓越的效率和強大的安全性。它在能力有限的裝置(如手機)中有效工作。

Grain - Martin Hell 和 Thomas Johansson 開發了這種輕量級流密碼。在硬體中實現時,它特別高效,使其成為 RFID 標籤和感測器網路等應用的理想選擇。