- 密碼學教程

- 密碼學 - 首頁

- 密碼學 - 起源

- 密碼學 - 歷史

- 密碼學 - 原理

- 密碼學 - 應用

- 密碼學 - 優點與缺點

- 密碼學 - 現代密碼學

- 密碼學 - 傳統密碼

- 密碼學 - 加密的需求

- 密碼學 - 雙重強度加密

- 密碼系統

- 密碼系統

- 密碼系統 - 組成部分

- 密碼系統攻擊

- 密碼系統 - 彩虹表攻擊

- 密碼系統 - 字典攻擊

- 密碼系統 - 暴力破解攻擊

- 密碼系統 - 密碼分析技術

- 密碼學型別

- 密碼系統 - 型別

- 公鑰加密

- 現代對稱金鑰加密

- 密碼學雜湊函式

- 金鑰管理

- 密碼系統 - 金鑰生成

- 密碼系統 - 金鑰儲存

- 密碼系統 - 金鑰分發

- 密碼系統 - 金鑰撤銷

- 分組密碼

- 密碼系統 - 流密碼

- 密碼學 - 分組密碼

- 密碼學 - Feistel分組密碼

- 分組密碼的工作模式

- 分組密碼的工作模式

- 電子密碼本 (ECB) 模式

- 密碼分組連結 (CBC) 模式

- 密碼反饋 (CFB) 模式

- 輸出反饋 (OFB) 模式

- 計數器 (CTR) 模式

- 古典密碼

- 密碼學 - 反向密碼

- 密碼學 - 凱撒密碼

- 密碼學 - ROT13演算法

- 密碼學 - 置換密碼

- 密碼學 - 加密置換密碼

- 密碼學 - 解密置換密碼

- 密碼學 - 乘法密碼

- 密碼學 - 仿射密碼

- 密碼學 - 簡單替換密碼

- 密碼學 - 簡單替換密碼的加密

- 密碼學 - 簡單替換密碼的解密

- 密碼學 - 維吉尼亞密碼

- 密碼學 - 維吉尼亞密碼的實現

- 現代密碼

- Base64編碼與解碼

- 密碼學 - XOR加密

- 替換技術

- 密碼學 - 單表代換密碼

- 密碼學 - 單表代換密碼的破解

- 密碼學 - 多表代換密碼

- 密碼學 - Playfair密碼

- 密碼學 - Hill密碼

- 多表代換密碼

- 密碼學 - 一次性密碼本

- 一次性密碼本的實現

- 密碼學 - 置換技術

- 密碼學 - 柵欄密碼

- 密碼學 - 列置換密碼

- 密碼學 - 密碼隱寫術

- 對稱演算法

- 密碼學 - 資料加密

- 密碼學 - 加密演算法

- 密碼學 - 資料加密標準 (DES)

- 密碼學 - 三重DES

- 密碼學 - 雙重DES

- 高階加密標準 (AES)

- 密碼學 - AES結構

- 密碼學 - AES變換函式

- 密碼學 - 位元組替換變換

- 密碼學 - 行移位變換

- 密碼學 - 列混淆變換

- 密碼學 - 輪金鑰加變換

- 密碼學 - AES金鑰擴充套件演算法

- 密碼學 - Blowfish演算法

- 密碼學 - SHA演算法

- 密碼學 - RC4演算法

- 密碼學 - Camellia加密演算法

- 密碼學 - ChaCha20加密演算法

- 密碼學 - CAST5加密演算法

- 密碼學 - SEED加密演算法

- 密碼學 - SM4加密演算法

- IDEA - 國際資料加密演算法

- 公鑰(非對稱)密碼演算法

- 密碼學 - RSA演算法

- 密碼學 - RSA加密

- 密碼學 - RSA解密

- 密碼學 - 建立RSA金鑰

- 密碼學 - 破解RSA密碼

- 密碼學 - ECDSA演算法

- 密碼學 - DSA演算法

- 密碼學 - Diffie-Hellman演算法

- 密碼學中的資料完整性

- 密碼學中的資料完整性

- 訊息認證

- 密碼學數字簽名

- 公鑰基礎設施 (PKI)

- 雜湊演算法

- MD5 (訊息摘要演算法5)

- SHA-1 (安全雜湊演算法1)

- SHA-256 (安全雜湊演算法256位)

- SHA-512 (安全雜湊演算法512位)

- SHA-3 (安全雜湊演算法3)

- 密碼雜湊

- Bcrypt雜湊模組

- 現代密碼學

- 量子密碼學

- 後量子密碼學

- 密碼協議

- 密碼學 - SSL/TLS協議

- 密碼學 - SSH協議

- 密碼學 - IPsec協議

- 密碼學 - PGP協議

- 影像與檔案加密

- 密碼學 - 影像

- 密碼學 - 檔案

- 密碼隱寫術 - 影像

- 檔案加密和解密

- 密碼學 - 檔案加密

- 密碼學 - 檔案解密

- 物聯網中的密碼學

- 物聯網安全挑戰、威脅和攻擊

- 物聯網安全的密碼技術

- 物聯網裝置的通訊協議

- 常用密碼技術

- 自定義構建密碼演算法(混合密碼學)

- 雲密碼學

- 量子密碼學

- 密碼學中的影像隱寫術

- DNA密碼學

- 密碼學中的一次性密碼 (OTP) 演算法

- 區別

- 密碼學 - MD5 vs SHA1

- 密碼學 - RSA vs DSA

- 密碼學 - RSA vs Diffie-Hellman

- 密碼學 vs 密碼學

- 密碼學 - 密碼學 vs 密碼分析

- 密碼學 - 古典密碼學 vs 量子密碼學

- 密碼學 vs 密碼隱寫術

- 密碼學 vs 加密

- 密碼學 vs 網路安全

- 密碼學 - 流密碼 vs 分組密碼

- 密碼學 - AES vs DES密碼

- 密碼學 - 對稱 vs 非對稱

- 密碼學有用資源

- 密碼學 - 快速指南

- 密碼學 - 討論

密碼學 - 維吉尼亞密碼

維吉尼亞密碼是一種用於文字加密和解密的演算法。維吉尼亞密碼是一種使用多個連結的凱撒密碼來加密字母文字的演算法。它基於關鍵字的字母表。該密碼是多表代換的一種表現形式。這種演算法易於理解和使用。

歷史和發展

1553年,Giovan Battista Bellaso首次撰寫了關於維吉尼亞密碼(一種多表代換密碼)的文章。然而,在19世紀,該密碼被錯誤地歸功於Blaise de Vigenere;因此,維吉尼亞密碼變得廣為人知。Blaise de Vigenere發明的自動金鑰密碼是一種與維吉尼亞密碼相似的不同密碼。

它的法語名稱是“le chiffre indechiffrable”,翻譯過來是“不可破譯的密碼”。它保持完整了三個世紀,直到Friedrich Kasiski在1863年發表了一種通用的破譯技術。

Al-Qalqashandi在14世紀和15世紀首次撰寫了關於多表代換密碼的文章。儘管如此,Lean Battista Alberti的Alberti密碼是第一個被恰當描述的多表代換密碼。第一個多表代換或Alberti密碼是為了以一種可以隱藏字母頻率分佈的方式加密訊息而開發的。這一創新徹底改變了密碼學領域。由於當時破譯密碼的唯一已知方法是頻率分析,因此它有效地阻止了任何人破譯該系統。

最著名的多表代換密碼是維吉尼亞密碼,儘管它存在了很長一段時間,但已經被破解。維吉尼亞密碼仍然適用於不太重要的用途,儘管如今它沒有用於任何嚴肅的密碼學環境。

維吉尼亞密碼的方法

基本上有兩種不同的方法可以執行維吉尼亞密碼。讓我們在下面的部分中一一檢視這些方法:

方法1

在這種方法中,一旦給出維吉尼亞表(26 X 26矩陣),則使用它進行加密和解密。

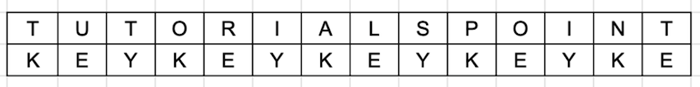

示例:明文是“TUTORIALSPOINT”,金鑰是“KEY”。

只要明文的長度小於新金鑰,就會以迴圈的方式重複使用給定的金鑰來生成新金鑰。

加密過程

明文和金鑰的初始字母連線起來。維吉尼亞表中“D”的字母與明文列“T”和金鑰行“K”相交,使“C”成為密文的第一個字母。

以類似的方式,金鑰和明文的第二個字母合併。密文的第二個字母是“Y”,因為維吉尼亞表中“Y”的字母與明文列“U”和金鑰行“E”相交。

此過程持續進行,直到提取明文。

密文 = DYRYVGKPQZSGXX

解密

維吉尼亞表中的金鑰行用於解密。首先選擇包含金鑰字母的行,然後確定密文字母在該行中的位置。最後,選擇匹配密文的列標籤作為明文。

例如,如果金鑰是“K”,密文是“D”,則第一個明文字母是“T”,此密文字母出現在“T”列。

下一個字母在金鑰行中是“E”,在密文中是“Y”,此密文字母出現在“U”列,表明“U”是第二個明文字母。

此過程一直持續到密文完成。

明文 = TUTORIALSPOINT

方法2

如果維吉尼亞表不可用,則使用維吉尼亞代數公式進行加密和解密過程,該公式將字母(A-Z)轉換為數字(0-25)。

加密公式

Ea = (Pa + Ka) mod 26

解密公式

Da = (Ea - Ka) mod 26

在這種情況下,如果 (Da) 值變為負數 (-ve),我們將向負數新增 26。

其中,

E 代表加密。

D 代表解密。

P 代表明文。

K 代表金鑰。

請注意,如下表所示,“a”代表第 a 個字母的偏移量。

例如,明文是“TUTORIALSPOINT”,金鑰是“KEY”。

加密:Ea = (Pa + Ka) mod 26

解密:Da = (Ea - Ka) mod 26

在這種情況下,如果 (Da) 值變為負數 (-ve),我們將向負數新增 26。例如,密文的第三個字母;

密碼分析

與所有多表代換密碼一樣,維吉尼亞密碼的基本原理是掩蓋明文中的字母頻率,以阻止簡單的頻率分析。例如,如果P是英文明文密文中出現頻率最高的字母,則可以猜測P對應於e,因為e是英語中最常用的字母。然而,維吉尼亞密碼能夠克服基本的頻率分析,它可以在傳輸的不同位置將e加密成不同的密文字母。

維吉尼亞密碼金鑰的重複性是其主要缺點。如果密碼分析員能夠準確確定金鑰的長度,則密文可以被解釋為n個交錯的凱撒密碼,每個凱撒密碼都可以很容易地被破解。金鑰長度可以透過暴力破解每個n的值來找到。或者,可以使用弗裡德曼檢驗和卡西斯基檢驗來估計金鑰長度。

維吉尼亞密碼的優點

該密碼掩蓋了明文中的字母頻率。

與大多數之前的多表代換密碼一樣,該密碼的基本目標是掩蓋字母頻率,使得頻率分析技術受到相當大的限制。

在沒有方法知識的情況下,基本上無法破解。

如果不熟悉弗裡德曼檢驗或卡西斯基檢驗,則除了暴力破解技術之外,要找到金鑰相當困難。

真正地安全無虞長達三個世紀。

金鑰空間廣闊

金鑰長度用k表示,金鑰空間為26k。

維吉尼亞密碼的缺點

導致其他缺陷的主要缺陷是金鑰的重複性。

由於金鑰的重複性,估計金鑰長度要容易得多。

與暴力破解方法相比,使用弗裡德曼檢驗和卡西斯基檢驗可以更快地發現金鑰長度。

可以使用執行金鑰密碼,這本質上是一種維吉尼亞密碼,但其金鑰長度比訊息長——通常是書中的一段文字或類似的東西——或者可以使用一次性密碼本。