- 密碼學教程

- 密碼學 - 首頁

- 密碼學 - 起源

- 密碼學 - 歷史

- 密碼學 - 原理

- 密碼學 - 應用

- 密碼學 - 優點與缺點

- 密碼學 - 現代密碼學

- 密碼學 - 傳統密碼

- 密碼學 - 加密的需求

- 密碼學 - 雙重強度加密

- 密碼系統

- 密碼系統

- 密碼系統 - 元件

- 密碼系統攻擊

- 密碼系統 - 彩虹表攻擊

- 密碼系統 - 字典攻擊

- 密碼系統 - 暴力破解攻擊

- 密碼系統 - 密碼分析技術

- 密碼學型別

- 密碼系統 - 型別

- 公鑰加密

- 現代對稱金鑰加密

- 密碼學雜湊函式

- 金鑰管理

- 密碼系統 - 金鑰生成

- 密碼系統 - 金鑰儲存

- 密碼系統 - 金鑰分發

- 密碼系統 - 金鑰撤銷

- 分組密碼

- 密碼系統 - 流密碼

- 密碼學 - 分組密碼

- 密碼學 - Feistel分組密碼

- 分組密碼的工作模式

- 分組密碼的工作模式

- 電子密碼本 (ECB) 模式

- 密碼分組連結 (CBC) 模式

- 密碼反饋 (CFB) 模式

- 輸出反饋 (OFB) 模式

- 計數器 (CTR) 模式

- 經典密碼

- 密碼學 - 反向密碼

- 密碼學 - Caesar 密碼

- 密碼學 - ROT13 演算法

- 密碼學 - 轉置密碼

- 密碼學 - 加密轉置密碼

- 密碼學 - 解密轉置密碼

- 密碼學 - 乘法密碼

- 密碼學 - 仿射密碼

- 密碼學 - 簡單替換密碼

- 密碼學 - 簡單替換密碼的加密

- 密碼學 - 簡單替換密碼的解密

- 密碼學 - 維吉尼亞密碼

- 密碼學 - 維吉尼亞密碼的實現

- 現代密碼

- Base64 編碼與解碼

- 密碼學 - XOR 加密

- 替換技術

- 密碼學 - 單表代換密碼

- 密碼學 - 單表代換密碼的破解

- 密碼學 - 多表代換密碼

- 密碼學 - Playfair 密碼

- 密碼學 - Hill 密碼

- 多表代換密碼

- 密碼學 - 一次性密碼本

- 一次性密碼本的實現

- 密碼學 - 轉置技術

- 密碼學 - 柵欄密碼

- 密碼學 - 列置換密碼

- 密碼學 -隱寫術

- 對稱演算法

- 密碼學 - 資料加密

- 密碼學 - 加密演算法

- 密碼學 - 資料加密標準 (DES)

- 密碼學 - 三重 DES

- 密碼學 - 雙重 DES

- 高階加密標準 (AES)

- 密碼學 - AES 結構

- 密碼學 - AES 變換函式

- 密碼學 - 位元組替換變換

- 密碼學 - 行移位變換

- 密碼學 - 列混淆變換

- 密碼學 - 輪金鑰加變換

- 密碼學 - AES 金鑰擴充套件演算法

- 密碼學 - Blowfish 演算法

- 密碼學 - SHA 演算法

- 密碼學 - RC4 演算法

- 密碼學 - Camellia 加密演算法

- 密碼學 - ChaCha20 加密演算法

- 密碼學 - CAST5 加密演算法

- 密碼學 - SEED 加密演算法

- 密碼學 - SM4 加密演算法

- IDEA - 國際資料加密演算法

- 公鑰(非對稱)密碼演算法

- 密碼學 - RSA 演算法

- 密碼學 - RSA 加密

- 密碼學 - RSA 解密

- 密碼學 - 建立 RSA 金鑰

- 密碼學 - 破解 RSA 密碼

- 密碼學 - ECDSA 演算法

- 密碼學 - DSA 演算法

- 密碼學 - Diffie-Hellman 演算法

- 密碼學中的資料完整性

- 密碼學中的資料完整性

- 訊息認證

- 密碼學數字簽名

- 公鑰基礎設施 (PKI)

- 雜湊

- MD5(訊息摘要演算法 5)

- SHA-1(安全雜湊演算法 1)

- SHA-256(安全雜湊演算法 256 位)

- SHA-512(安全雜湊演算法 512 位)

- SHA-3(安全雜湊演算法 3)

- 密碼雜湊

- Bcrypt 雜湊模組

- 現代密碼學

- 量子密碼學

- 後量子密碼學

- 密碼協議

- 密碼學 - SSL/TLS 協議

- 密碼學 - SSH 協議

- 密碼學 - IPsec 協議

- 密碼學 - PGP 協議

- 影像和檔案加密

- 密碼學 - 影像

- 密碼學 - 檔案

- 隱寫術 - 影像

- 檔案加密和解密

- 密碼學 - 檔案加密

- 密碼學 - 檔案解密

- 物聯網中的密碼學

- 物聯網安全挑戰、威脅和攻擊

- 物聯網安全的密碼技術

- 物聯網裝置的通訊協議

- 常用的密碼技術

- 自定義構建密碼演算法(混合密碼學)

- 雲密碼學

- 量子密碼學

- 密碼學中的影像隱寫術

- DNA 密碼學

- 密碼學中的一次性密碼 (OTP) 演算法

- 區別

- 密碼學 - MD5 與 SHA1 的比較

- 密碼學 - RSA 與 DSA 的比較

- 密碼學 - RSA 與 Diffie-Hellman 的比較

- 密碼學與密碼學的比較

- 密碼學 - 密碼學與密碼分析的比較

- 密碼學 - 經典密碼學與量子密碼學的比較

- 密碼學與隱寫術的比較

- 密碼學與加密的比較

- 密碼學與網路安全的比較

- 密碼學 - 流密碼與分組密碼的比較

- 密碼學 - AES 與 DES 密碼的比較

- 密碼學 - 對稱加密與非對稱加密的比較

- 密碼學有用資源

- 密碼學 - 快速指南

- 密碼學 - 討論

密碼學 - 金鑰生成

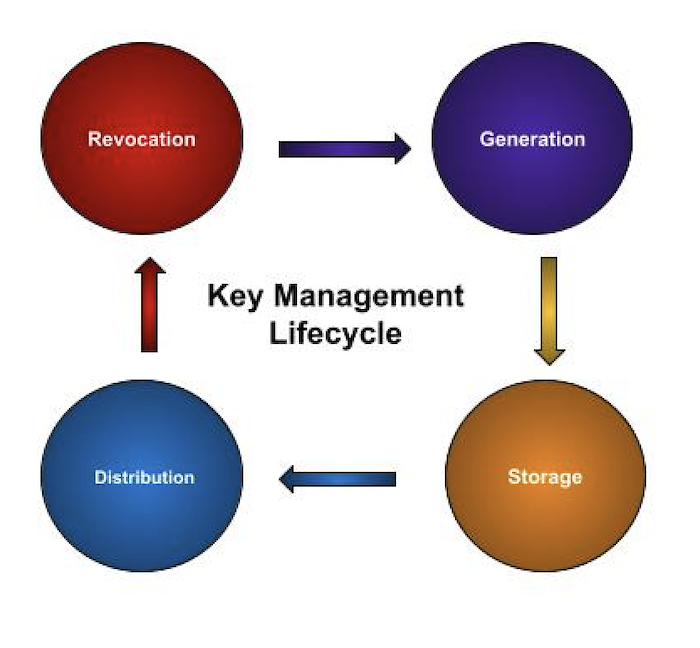

金鑰管理

金鑰管理是指對用於加密和解密資料的金鑰的管理和安全。這包括:

生成

儲存

分發

撤銷

金鑰生成

如今,人們使用各種線上軟體和網站在不同地點之間傳輸資料。軟體和應用程式中使用基於密碼學的方法來保護使用者資料免受駭客攻擊。密碼演算法的基礎是加密和解密過程,這些過程使用金鑰執行。雖然直接生成金鑰可以解釋密碼,但密碼學方法使用自動金鑰生成,該過程從使用者的密碼開始。

對稱演算法使用相同的金鑰進行加密和解密。對稱演算法使用第二種或輔助方法進行金鑰生成。這種金鑰生成機制可以保護密碼免受多種型別的金鑰攻擊。

在密碼學中,這些金鑰是編碼和解碼資料的工具。專門用於生成金鑰的工具或軟體被稱為金鑰生成器或 keygen。

什麼是金鑰?

在密碼學中,金鑰只是一個非常大的數字。密碼學高度依賴金鑰,金鑰用於雜湊、加密和簽名等操作,以提供所需的特性,例如真實性(確認資訊的來源)、機密性(保持資訊的隱藏)和完整性(防止資訊被篡改)。

金鑰的長度以表示金鑰值的二進位制位數(“位”或 1 和 0)來衡量。金鑰通常由數百甚至數千位組成。這在安全性和計算速度之間取得了平衡;如果金鑰太長,密碼學將變得不切實際;如果金鑰太短,則不安全。

金鑰型別

密碼學中的金鑰可以分為兩種型別:

對稱金鑰

對稱金鑰通常用於加密和解密資料。它們的功能是安全地“鎖住”資訊(即加密它),以便只有金鑰所有者才能“解鎖”(即解密它),這使得它們類似於物理金鑰。“對稱”一詞源於加密和解密都使用相同的金鑰這一事實。

對稱金鑰需要保密、較長且隨機才能被認為是安全的或“強大的”。如果沒有這個秘密金鑰,即使攻擊者知道所使用的加密方案,也無法解密資料。即使使用能夠每秒嘗試數百萬個金鑰猜測的高效能計算機,攻擊者也無法在合理的時間內猜測(或“暴力破解”)強大的金鑰和高質量的對稱加密方法。

用於加密和解密資料。金鑰由雙方共享。

非對稱金鑰

非對稱金鑰通常成對出現,每個金鑰都包含一個“公鑰”和一個“私鑰”,它們在數學上相關。公鑰用於公開分發,而私鑰必須保密。這些金鑰使得“公鑰密碼學”成為可能。

任何人都可以使用公鑰加密資料,但由於非對稱金鑰的特性,只有私鑰所有者才能解密或解碼資料。傳送私人訊息是有利的,因為對方只需要你的公鑰。

傳送私人訊息是有利的,因為對方只需要你的公鑰。

驗證訊息的真實性也可以透過非對稱金鑰來執行。要建立“數字簽名”,首先使用稱為“雜湊函式”的裝置壓縮訊息,然後使用私鑰加密生成的“指紋”。然後,任何人都可以輕鬆快速地使用傳送者的公鑰解密此簽名,以驗證它是否與他們自己對訊息進行雜湊處理的結果相同;如果不是,則只有相關私鑰的所有者才能簽名。

金鑰生命週期

從金鑰建立到完全銷燬的時間段稱為金鑰生命週期。金鑰在其生命週期中可能發生許多事情。它可能被授權、備份、共享或撤銷。此外,金鑰可以定期更新(即,它的值會發生變化,儘管在邏輯上它仍然與相同的元資料相同)。這是一種明智的安全實踐,因為金鑰的使用時間越長,被洩露的可能性就越高。

生成對稱金鑰

對稱金鑰通常使用隨機數生成器 (RNG) 或偽隨機數生成器 (PRNG) 建立。

使用您選擇的程式語言中的程式設計庫或內建函式來生成隨機數。

確保隨機數生成是安全且不可預測的。

示例

以下是用 Python 的 secrets 模組生成對稱金鑰的簡單示例:

此程式碼使用 Python 的 secrets 模組生成適用於建立金鑰的密碼學強隨機數。generate_symmetric_key 函式生成給定長度(以位元組為單位)的隨機金鑰。這些金鑰對於加密和解密資料非常重要。為了增強安全性,生成的金鑰以十六進位制格式顯示,這使得未經授權的方難以解釋。

import secrets

def generate_symmetric_key(key_length):

# Generate a random key with the specified length

key = secrets.token_bytes(key_length)

return key

# Create a symmetric key with a length of 32 bytes (256 bits)

key = generate_symmetric_key(32)

print("Symmetric Key:", key.hex())

輸出

Symmetric Key: 58441e28a9515d10aa56d7f379e7320922211088a9dcd927278c42dc024d37df

生成非對稱金鑰

公鑰和私鑰是非對稱金鑰的兩個關聯部分。許多加密工具包包含 RSA 和 ECC 等用於生成這些金鑰的方法。要建立非對稱金鑰,您需要一個公鑰及其對應的私鑰。公鑰可以公開共享,而私鑰必須保密。

您可以使用加密庫(例如 Python 中的 cryptography 庫)來生成非對稱金鑰。以下是用 RSA 的示例:

示例

此程式碼建立一個金鑰大小為 2048 位的 RSA 金鑰對。然後,它將金鑰序列化為 PEM 格式,以便更輕鬆地儲存和使用。最後,它列印生成的私鑰和公鑰。

from cryptography.hazmat.backends import default_backend

from cryptography.hazmat.primitives.asymmetric import rsa

from cryptography.hazmat.primitives import serialization

def generate_asymmetric_keypair():

# generate an RSA key pair

private_key = rsa.generate_private_key(

public_exponent=65537,

key_size=512,

backend=default_backend()

)

# extract the public key

public_key = private_key.public_key()

# change keys to PEM format.

private_key_pem = private_key.private_bytes(

encoding=serialization.Encoding.PEM,

format=serialization.PrivateFormat.PKCS8,

encryption_algorithm=serialization.NoEncryption()

)

public_key_pem = public_key.public_bytes(

encoding=serialization.Encoding.PEM,

format=serialization.PublicFormat.SubjectPublicKeyInfo

)

return private_key_pem, public_key_pem

# generate an RSA key pair

private_key, public_key = generate_asymmetric_keypair()

print("Private Key:\n", private_key.decode())

print("Public Key:\n", public_key.decode())

輸出

Private Key: -----BEGIN PRIVATE KEY----- MIIBVAIBADANBgkqhkiG9w0BAQEFAASCAT4wggE6AgEAAkEAsFw/Vd5hyAsDQdzM yL2igxDU/1+d57cK3TW6GJKLB8lmYulgxzn2ngXeWoz9o2SHtcQtplnlQM/WgtQl PUjnLwIDAQABAkAOSKpojgZlaV7uKq/7YkCTVP2rYVcsuUqL+BoGe3f/PVI4gwn2 EvCUC77/RNoaFd/cy2TEUM6ihyDtK93DulQBAiEA3E0puSNJs0Cq3s/ZN9lNq6gQ UgDgx8j6vDyroEivHoECIQDM8EMawf1yStHhfo5H3cSVUUJZDlf77sbaZ36cgsaN rwIhANpXd/TQbqlEfJXcttNNgleReKttx1r7bNbH4uo3X6kBAiB2I/tLLZGBlYgw SdiTrVBqE5H/7Ljjzt5rgUYHy4vSmQIgPean16P7bUik+o56/NGVo4VTJpbYZbpd i6NkyEW0pWY= -----END PRIVATE KEY----- Public Key: -----BEGIN PUBLIC KEY----- MFwwDQYJKoZIhvcNAQEBBQADSwAwSAJBALBcP1XeYcgLA0HczMi9ooMQ1P9fnee3 Ct01uhiSiwfJZmLpYMc59p4F3lqM/aNkh7XELaZZ5UDP1oLUJT1I5y8CAwEAAQ== -----END PUBLIC KEY-----

金鑰長度的考慮因素

生成對稱金鑰和非對稱金鑰時,需要遵循某些考慮因素:

加密強度取決於金鑰長度。

更長的金鑰提供更高的安全性,但它們可能需要更多計算資源。

對稱金鑰的長度通常為 128 位或更長。

RSA 中的非對稱金鑰的長度通常為 2048 位或更長。

金鑰測試和驗證

安全地建立金鑰後,必須在您的加密系統中對其進行測試和驗證,以確保它們按預期工作。

然後,透過評估金鑰對已知攻擊和錯誤的脆弱性來驗證金鑰的安全性。

總結

總的來說,金鑰生成對於保護加密系統中資料的機密性、完整性和有效性至關重要。為了最大限度地降低加密攻擊的風險,請仔細分析隨機化、演算法選擇、金鑰大小和安全儲存方法。