- 密碼學教程

- 密碼學 - 首頁

- 密碼學 - 起源

- 密碼學 - 歷史

- 密碼學 - 原理

- 密碼學 - 應用

- 密碼學 - 優缺點

- 密碼學 - 現代

- 密碼學 - 傳統密碼

- 密碼學 - 加密需求

- 密碼學 - 雙重強度加密

- 密碼系統

- 密碼系統

- 密碼系統 - 組成部分

- 密碼系統攻擊

- 密碼系統 - 彩虹表攻擊

- 密碼系統 - 字典攻擊

- 密碼系統 - 暴力破解攻擊

- 密碼系統 - 密碼分析技術

- 密碼學型別

- 密碼系統 - 型別

- 公鑰加密

- 現代對稱金鑰加密

- 密碼學雜湊函式

- 金鑰管理

- 密碼系統 - 金鑰生成

- 密碼系統 - 金鑰儲存

- 密碼系統 - 金鑰分發

- 密碼系統 - 金鑰撤銷

- 分組密碼

- 密碼系統 - 流密碼

- 密碼學 - 分組密碼

- 密碼學 - Feistel分組密碼

- 分組密碼工作模式

- 分組密碼工作模式

- 電子密碼本 (ECB) 模式

- 密碼分組連結 (CBC) 模式

- 密碼反饋 (CFB) 模式

- 輸出反饋 (OFB) 模式

- 計數器 (CTR) 模式

- 經典密碼

- 密碼學 - 反向密碼

- 密碼學 - 凱撒密碼

- 密碼學 - ROT13演算法

- 密碼學 - 換位密碼

- 密碼學 - 加密換位密碼

- 密碼學 - 解密換位密碼

- 密碼學 - 乘法密碼

- 密碼學 - 仿射密碼

- 密碼學 - 簡單替換密碼

- 密碼學 - 簡單替換密碼加密

- 密碼學 - 簡單替換密碼解密

- 密碼學 - 維吉尼亞密碼

- 密碼學 - 實現維吉尼亞密碼

- 現代密碼

- Base64編碼和解碼

- 密碼學 - XOR加密

- 替換技術

- 密碼學 - 單表替換密碼

- 密碼學 - 破解單表替換密碼

- 密碼學 - 多表替換密碼

- 密碼學 - Playfair密碼

- 密碼學 - Hill密碼

- 多表替換密碼

- 密碼學 - 一次性密碼本

- 一次性密碼本的實現

- 密碼學 - 換位技術

- 密碼學 - 柵欄密碼

- 密碼學 - 列置換

- 密碼學 - 隱寫術

- 對稱演算法

- 密碼學 - 資料加密

- 密碼學 - 加密演算法

- 密碼學 - 資料加密標準

- 密碼學 - 三重DES

- 密碼學 - 雙重DES

- 高階加密標準

- 密碼學 - AES結構

- 密碼學 - AES轉換函式

- 密碼學 - 位元組替換轉換

- 密碼學 - 行移位轉換

- 密碼學 - 列混淆轉換

- 密碼學 - 輪金鑰加轉換

- 密碼學 - AES金鑰擴充套件演算法

- 密碼學 - Blowfish演算法

- 密碼學 - SHA演算法

- 密碼學 - RC4演算法

- 密碼學 - Camellia加密演算法

- 密碼學 - ChaCha20加密演算法

- 密碼學 - CAST5加密演算法

- 密碼學 - SEED加密演算法

- 密碼學 - SM4加密演算法

- IDEA - 國際資料加密演算法

- 公鑰(非對稱)密碼演算法

- 密碼學 - RSA演算法

- 密碼學 - RSA加密

- 密碼學 - RSA解密

- 密碼學 - 建立RSA金鑰

- 密碼學 - 破解RSA密碼

- 密碼學 - ECDSA演算法

- 密碼學 - DSA演算法

- 密碼學 - Diffie-Hellman演算法

- 密碼學中的資料完整性

- 密碼學中的資料完整性

- 訊息認證

- 密碼學數字簽名

- 公鑰基礎設施

- 雜湊

- MD5(訊息摘要演算法5)

- SHA-1(安全雜湊演算法1)

- SHA-256(安全雜湊演算法256位)

- SHA-512(安全雜湊演算法512位)

- SHA-3(安全雜湊演算法3)

- 雜湊密碼

- Bcrypt雜湊模組

- 現代密碼學

- 量子密碼學

- 後量子密碼學

- 密碼協議

- 密碼學 - SSL/TLS協議

- 密碼學 - SSH協議

- 密碼學 - IPsec協議

- 密碼學 - PGP協議

- 影像和檔案加密

- 密碼學 - 影像

- 密碼學 - 檔案

- 隱寫術 - 影像

- 檔案加密和解密

- 密碼學 - 檔案加密

- 密碼學 - 檔案解密

- 物聯網中的密碼學

- 物聯網安全挑戰、威脅和攻擊

- 物聯網安全的加密技術

- 物聯網裝置的通訊協議

- 常用的加密技術

- 自定義構建加密演算法(混合加密)

- 雲加密

- 量子密碼學

- 密碼學中的影像隱寫術

- DNA密碼學

- 密碼學中的一次性密碼 (OTP) 演算法

- 區別

- 密碼學 - MD5 vs SHA1

- 密碼學 - RSA vs DSA

- 密碼學 - RSA vs Diffie-Hellman

- 密碼學 vs 密碼學

- 密碼學 - 密碼學 vs 密碼分析

- 密碼學 - 經典 vs 量子

- 密碼學 vs 隱寫術

- 密碼學 vs 加密

- 密碼學 vs 網路安全

- 密碼學 - 流密碼 vs 分組密碼

- 密碼學 - AES vs DES 密碼

- 密碼學 - 對稱 vs 非對稱

- 密碼學有用資源

- 密碼學 - 快速指南

- 密碼學 - 討論

密碼學 - 雙重DES

在上一章中,我們瞭解了什麼是資料加密標準,在本章中,我們將詳細瞭解雙重DES。

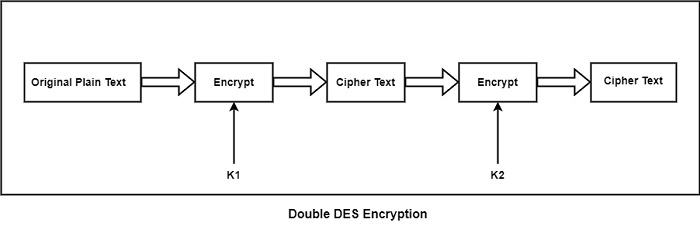

雙重DES是一種加密型別,其中使用一對DES對相同的明文進行加密。在這兩種情況下,都提供了不同的金鑰來加密明文。學習雙重DES很容易。

雙重DES使用兩個金鑰,k1和k2。為了獲得加密文字,它可以使用k1對原始明文應用DES。使用不同的金鑰k2,它可以這次對加密文字應用DES。顯示的加密文字是最終輸出。

雙重DES是如何工作的?

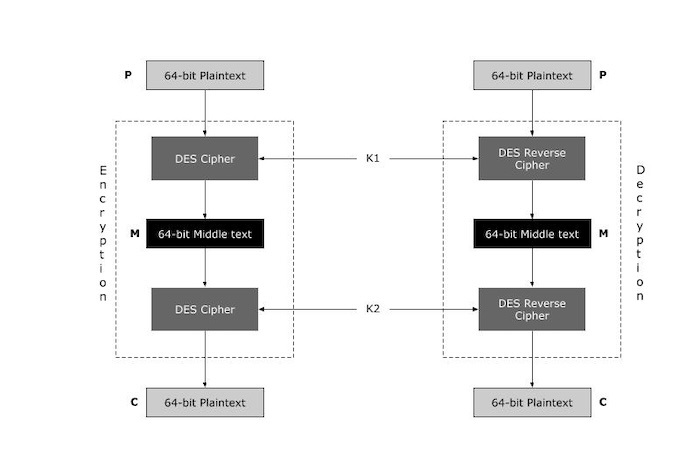

要建立單加密密文,首先使用金鑰K2解密雙加密密文塊。可以透過使用金鑰K1解密此密文塊來檢索原始明文塊。

如果能夠使用單個位元金鑰,則0和1是兩個可用的金鑰。如果可以使用兩個位元金鑰,則有四個可能的金鑰值,例如(00、01、10和11)。

在大多數情況下,如果可以使用n位金鑰,則密碼分析員必須執行2n次操作才能嘗試所有可能的金鑰。如果可以使用兩個不同的金鑰,每個金鑰都有n位,則密碼分析員將不得不進行22n次嘗試來破解金鑰。

將訊息的P(明文塊)和C(相應的最終密文塊)視為密碼分析員知道的兩個基本資訊元素。雙重DES以數字方式表示,如圖所示。

第一次加密的結果稱為T,表示為T = Ek1(P) [即,使用金鑰K1加密塊P]。在使用另一個金鑰K2加密此加密塊後,表示結果為 -

C = Ek2(Ek1(P))

[即,使用不同的金鑰K2加密已經加密的塊T,並將最終密文稱為C]。

中間相遇攻擊

雙重DES可以透過稱為中間相遇攻擊的已知明文攻擊來破壞。

給定明文P和兩個加密金鑰K1和K2,密文C產生為C = Ek2(Ek1, (m))解密需要金鑰以相反的順序使用 -

P = Dk1(Dk2, (C))

中間相遇 (MitM) 攻擊是一種密碼分析攻擊,攻擊者需要某種型別的空間或時間權衡來支援攻擊。MITM嘗試可以減少執行其原始狀態下攻擊所需的難度。

Merkle 和 Hellman 引入了中間相遇攻擊的概念。這種攻擊包含從一端加密和從另一端解密以及在中間連線結果,因此被稱為中間相遇。

MITM可以建立將目標連線分成兩部分的形式,以便可以獨立地處理每個元素。這可能意味著將需要X時間量的攻擊更改為需要Y時間和Z空間的攻擊。目標是顯著減少執行暴力破解攻擊所需的努力。

中間相遇攻擊者試圖透過在中間相遇或將他們正在分析的區域減半來調和高密碼分析攻擊中包含的難度,以建立在他們看來適用的或合理的努力。

攻擊的主要目的是竊取個人資訊,包括登入憑據、帳戶詳細資訊和信用卡號碼。目標通常是貨幣應用程式、SaaS 業務、電子商務網站和其他需要登入的網站的使用者。

在攻擊期間獲取的資料可用於多種目的,例如身份盜竊、未經授權的資金轉賬或非法更改密碼。

有兩個金鑰,包括K1和K2,用於將明文P加密成密文C,並且類似的K1和K2用於解密。第一次加密和第一次解密產生的中間文字M應該相似,即這兩個關係必須成立。

假設密碼分析員有一個先前的P和C對,那麼它可以使用K1的所有可能值(256)並記錄M的所有值。類似地,對於K2的所有值訪問所有M,從而比較K1和K2的這些M並發現M相同的K1和K2對。

如果只出現一對這樣的對,則K1和K2是所需的金鑰。如果存在多對K1和K2相等的對,則使用另一個攔截的明文/密文對。

優點

雙重DES(資料加密標準)資料加密方法涉及快速執行兩次DES演算法。以下是雙重DES的優點 -

- 增強的安全性 - 透過將金鑰長度加倍,雙重DES提高了DES的安全性,並使攻擊者更難以透過暴力破解攻擊解密加密資料。

- 與現有系統的相容性 - 雙重DES可以與當前的DES硬體和軟體一起實施,這使得它成為目前使用DES的企業的簡單選擇。

- 廣泛的研究 - 由於多年來對DES進行了深入的研究和分析,因此可以在各種資訊和資源的幫助下應用和理解雙重DES。

缺點

- 易受中間相遇攻擊 − 雙重DES易受中間相遇攻擊,攻擊者會攔截密文並嘗試第一個加密和解密階段的每個金鑰,同時儲存中間結果。然後,他們嘗試第二個加密階段的每個金鑰,直到找到一個與先前儲存的結果相對應的金鑰。因此,有效金鑰長度減少到112位,大大削弱了理論上的168位金鑰長度。

- 效能開銷 − 由於雙重DES加密比單重DES加密需要更多時間和計算能力,因此可能會產生效能開銷。

- 金鑰長度有限 − 雖然雙重DES與單重DES相比將金鑰長度加倍,但它具有相對有限的金鑰長度(計算中間相遇攻擊後為112位有效位)。這可能不足以應對複雜的攻擊,尤其是在計算技術日益強大的情況下。