- 無線安全教程

- 無線安全 - 首頁

- 無線威脅

- 無線 - 訪問控制攻擊

- 無線安全 - 完整性攻擊

- 無線 - 機密性攻擊

- 無線安全 - 拒絕服務攻擊 (DoS)

- 無線安全 - 第一層 DoS 攻擊

- 無線安全 - 第二層 DoS 攻擊

- 無線安全 - 第三層 DoS 攻擊

- 認證攻擊

- rogue 接入點攻擊

- 客戶端錯誤關聯

- 接入點錯誤配置攻擊

- Ad-Hoc 連線攻擊

- 無線入侵方法論

- 無線流量分析(嗅探)

- 發起無線攻擊

- 破解無線攻擊

- 無線安全有用資源

- 無線安全 - 快速指南

- 無線安全 - 有用資源

- 無線安全 - 討論

無線安全 Wi-Fi 認證模式

本章將簡要介紹無線部署中使用的可能的認證方案。它們是:開放式認證和基於預共享金鑰 (PSK) 的認證。前者基於 EAP 幀來派生動態金鑰。

開放式認證

"開放式認證"這個術語本身就非常具有誤導性。它暗示某種認證機制已到位,但實際上,此方案中的認證過程更像是一個形式步驟,而不是認證機制。該過程如下所示:

簡單來說,這種交換表明,在認證請求中,無線客戶端(Supplicant)表示“你好,AP,我想進行認證”,而 AP 的認證響應表示“好的,給你”。你看到這種設定中有什麼安全性嗎?我也沒有……

因此,決不應該使用開放式認證,因為它允許任何客戶端在沒有正確的安全檢查的情況下進行網路認證。

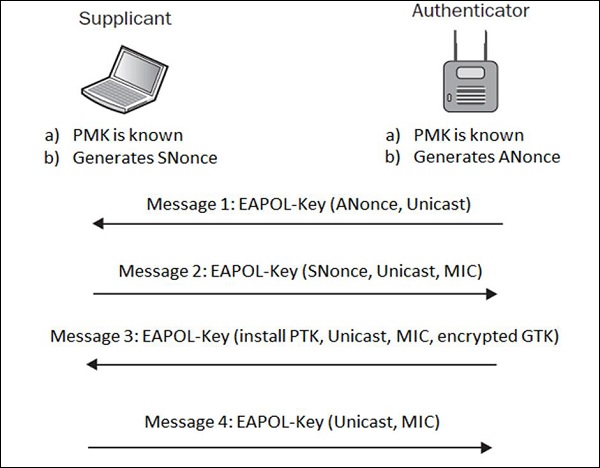

基於 EAP 的四路握手(使用 WPA/WPA2)

當無線客戶端向 AP 進行身份驗證時,兩者都會經歷一個稱為**四路握手**的四步身份驗證過程。在這些訊息交換過程中,共享密碼是在 AP 和無線客戶端之間生成的,而不會在任何這些 EAP 訊息中傳輸。

成對主金鑰 (PMK) 是駭客想要收集的東西,以便破壞網路加密方案。PMK 只有 Supplicant 和 Authenticator 才知道,但在傳輸過程中不會共享。

然而,會話金鑰是,它們是 ANonce、SNonce、PMK、Supplicant 和 Authenticator 的 MAC 地址的組合。我們可以將其關係寫成數學公式:

會話金鑰 = f(ANonce, SNonce, PMK, A_MAC, S_MAC).

為了從此等式中推匯出 PMK,必須破解 AES/RC4(取決於使用 WPA2 還是 WPA)。這並不容易,因為唯一可行的方法是執行暴力破解或字典攻擊(假設你有一個非常好的字典)。

這絕對是一種推薦使用的身份驗證方法,並且肯定比使用開放式認證更安全。

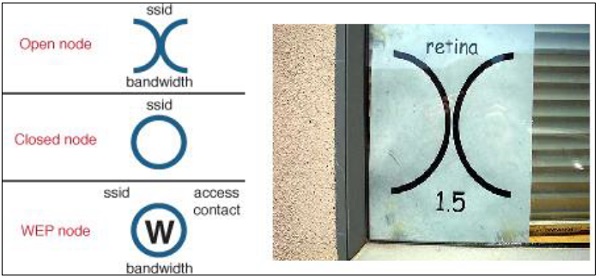

Wi-Fi 粉筆標記

Wi-Fi 粉筆標記是無線區域網歷史上非常有趣的一個概念,主要在美國使用。其主要思想是標記那些實施了開放式認證或具有弱認證的 WLAN 的場所。這樣,任何人在牆上或地上發現這個用粉筆寫的標誌,他就可以無需身份驗證即可登入 Wi-Fi 系統。聰明吧?

你可能會問自己——為什麼是粉筆而不是某種標記筆、噴霧劑或其他更永久的標記方式?答案很簡單,來自刑法——用粉筆書寫不被視為破壞行為。