- 無線安全教程

- 無線安全 - 首頁

- 無線威脅

- 無線 - 訪問控制攻擊

- 無線安全 - 完整性攻擊

- 無線 - 機密性攻擊

- 無線安全 - 拒絕服務攻擊 (DoS)

- 無線安全 - 第 1 層 DoS

- 無線安全 - 第 2 層 DoS

- 無線安全 - 第 3 層 DoS

- 認證攻擊

- Rogue 接入點攻擊

- 客戶端錯誤關聯

- 接入點配置錯誤攻擊

- Ad-Hoc 連線攻擊

- 無線入侵方法論

- 無線流量分析(嗅探)

- 發起無線攻擊

- 破解無線攻擊

- 無線安全有用資源

- 無線安全 - 快速指南

- 無線安全 - 有用資源

- 無線安全 - 討論

滲透測試 LEAP 加密 WLAN

輕量級可擴充套件身份驗證協議 (LEAP) 是一種基於 Cisco 的遺留身份驗證協議,它使用外部 RADIUS 伺服器來驗證使用者身份。它使用雜湊函式 - MS-CHAP 和 MS-CHAPv2 來執行無線客戶端和身份驗證伺服器的偽雙向身份驗證。

LEAP 的漏洞在於:

使用者的使用者名稱以明文形式傳送 – 因此駭客只需要使用例如社會工程學獲取使用者的密碼。

使用者的密碼使用 MS-CHAPv2 被破解 - 該演算法容易受到離線字典攻擊。

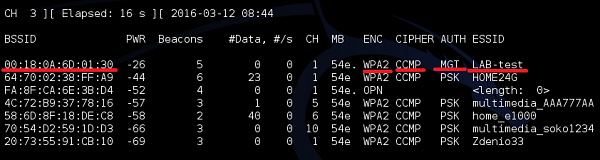

與之前的案例一樣,讓我們首先使用 airodump-ng 來找出環境中廣播的哪些 WLAN。

正如您所看到的,“LAB-test”WLAN 顯示為 WPA2 網路。這種型別的身份驗證模式更改為“MGT” – 這意味著沒有靜態預共享金鑰 (PSK),但身份驗證服務已移至外部身份驗證伺服器(例如 RADIUS)。此時,您無法確定特定的 WLAN 網路是基於 LEAP、PEAP、EAP-TLS、EAP-TTLS 還是其他型別的 EAP 技術。

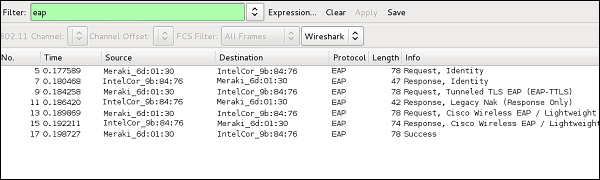

下一步是啟用Wireshark,以便檢視資料包詳細資訊 – 這為滲透測試人員提供了許多有價值的資訊。

正如您所看到的,身份驗證伺服器首先嚐試協商 EAP-TTLS,但客戶端拒絕了。在接下來的 2 條訊息中,他們同意使用 LEAP。

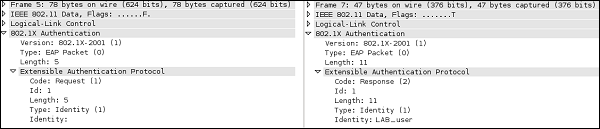

在最初的 2 條訊息中,身份驗證伺服器請求使用者名稱(標識),客戶端進行回覆 – 正如您所看到的,客戶端的回覆以明文形式傳輸。

此時,我們已經知道無線客戶端的有效使用者名稱為“LAB_user”。為了找出密碼,我們將檢視請求/響應交換。

在 802.1x 身份驗證報頭的底部,您可以看到身份驗證伺服器使用挑戰文字“197ad3e4c81227a4”向無線客戶端提出了挑戰。然後,在後臺,無線客戶端使用了 MS-CHAPv2 演算法結合 LAB_user 的密碼,並獲得了值為“ef326a4844adb8288712a67e2dc659c4f9597dc4a7addc89”的雜湊值,該值被髮送回身份驗證伺服器。正如您從前面的章節中瞭解到的那樣,幸運的是,對於我們來說,MS-CHAPv2 容易受到離線字典攻擊。為此,我們將使用一個非常常見的用於破解 LEAP 密碼的工具,稱為asleap。

正如您所看到的,基於資料包捕獲,asleap能夠匯出 802.1X 資料包交換中的所有資訊並破解 MS-CHAPv2 雜湊。使用者“LAB_user”的密碼為“f8be4a2c”。

再次強調,您很有可能在生產環境中再也看不到 LEAP 身份驗證 – 至少現在您已經非常清楚地瞭解了原因。