- 無線安全教程

- 無線安全 - 首頁

- 無線威脅

- 無線 - 訪問控制攻擊

- 無線安全 - 完整性攻擊

- 無線 - 機密性攻擊

- 無線安全 - 拒絕服務攻擊 (DoS)

- 無線安全 - 第一層 DoS

- 無線安全 - 第二層 DoS

- 無線安全 - 第三層 DoS

- 認證攻擊

- Rogue 接入點攻擊

- 客戶端錯誤關聯

- 接入點配置錯誤攻擊

- Ad-Hoc 連線攻擊

- 無線入侵方法

- 無線流量分析(嗅探)

- 發起無線攻擊

- 破解無線攻擊

- 無線安全有用資源

- 無線安全 - 快速指南

- 無線安全 - 有用資源

- 無線安全 - 討論

無線安全 - 破解無線攻擊

無論何時您需要“破解”無線網路,任務都是破解加密、身份驗證或雜湊演算法以獲得某種秘密密碼。

有很多方法可以實現它:

您可以嘗試使用較弱的演算法來破解加密演算法。這可能是可行的,但說實話,現在沒有人會使用可能被破解的演算法,因此,除非您是高階密碼分析師,否則這不是可行的途徑。

大多數方法都集中於使用某種字典或暴力攻擊。

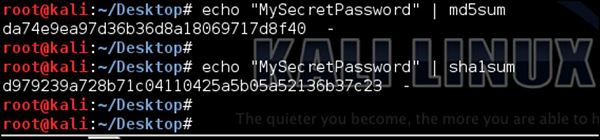

為了讓您簡單瞭解這種攻擊是如何執行的,假設我們有一些“我們不知道”的密碼——“MySecretPassword”。透過某種方式,我們獲得了 MD5 和 SHA1 簽名,如下面的截圖所示:

作為攻擊者,我們的目標是破解這些雜湊演算法並推匯出原始密碼。有很多現成的工具可以用於此目的;我們也可以建立我們自己的工具。

以下是一個簡單的指令碼(用 Ruby 編寫),可用於字典(型別 – 暴力)攻擊:

我們將使用一個簡化的字典檔案(我在幾秒鐘內建立的一個),如下面的截圖所示。通常在現實生活中,您會使用包含數十萬條條目的字典檔案(從網際網路下載準備好的字典檔案很流行,您可以嘗試查詢一個)。

這個指令碼背後的思想是遍歷每個密碼,如果計算出的雜湊值與簽名匹配,“我們將從網路中嗅探到”,這意味著我們找到了密碼。

我必須宣告這是一個簡化的例子,但是它完美地展現了這個概念本身。

在無線網路破解過程中,您很可能會使用一個名為 **aircrack-ng** 的工具。它專門用於破解 **WEP/WPA/WPA2**。對於 WPA/WPA2 破解,它將使用字典攻擊(類似於我們上面介紹的簡化版本),並具有兩種可能的字典型別。第一種型別是您可以自己準備(或從網際網路下載)並在指令碼中引用它。另一種方法是依賴於預設情況下隨工具安裝的內部 **airolib-ng** 字典,這是一種內部字典資料庫。

在不進行任何實際破解的情況下,我將展示如何使用 aircrack-ng。我將使用我在上面的示例中建立的非常小的字典(裡面只有 7 個短語,與您在真實字典檔案中找到的數百萬個短語相反)。此外,我不會即時監控任何流量,但我將使用一個 **.pcap** 檔案,其中包含我之前使用 **Kismet** 工具嗅探的無線流量。

如您所見,這裡有很多 WLAN,有些使用 WEP 加密,大多數使用 WPA/WPA2。我已經可以說,在這種情況下任何破解都會失敗,因為:

對於 WEP 加密的 SSID,我們沒有收集任何流量(“無資料”)。

對於 WPA/WPA2 加密的 SSID,我們沒有嗅探到任何握手。您還記得,初始四向握手的資料是唯一可能導致破解網路的資訊。資料包本身已加密且能抵抗我們的攻擊。

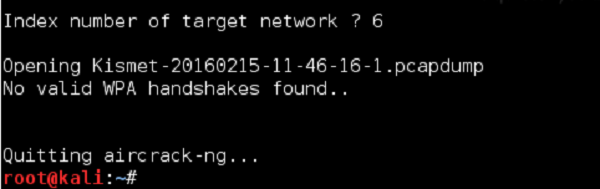

但是,假設我們想嘗試一下,我將以索引 6 為目標我自己的家庭無線網路 - “Home_e1000”。

正如我預測的那樣,我們失敗了。下次,我將確保我們不會失敗,您將能夠學習如何獲勝並破解無線網路——我可以告訴您,這是一種很棒的感覺。