- 無線安全教程

- 無線安全 - 首頁

- 無線威脅

- 無線 - 訪問控制攻擊

- 無線安全 - 完整性攻擊

- 無線 - 機密性攻擊

- 無線安全 - 拒絕服務攻擊 (DoS)

- 無線安全 - 第1層DoS攻擊

- 無線安全 - 第2層DoS攻擊

- 無線安全 - 第3層DoS攻擊

- 認證攻擊

- rogue access point 攻擊(惡意接入點攻擊)

- 客戶端錯誤關聯

- 接入點錯誤配置攻擊

- Ad-Hoc 連線攻擊

- 無線入侵方法論

- 無線流量分析(嗅探)

- 發起無線攻擊

- 破解無線攻擊

- 無線安全有用資源

- 無線安全 - 快速指南

- 無線安全 - 有用資源

- 無線安全 - 討論

無線安全 - 流量分析

無線流量分析過程在取證調查或故障排除期間可能非常有用,當然這也是一種很好的自學方式(學習應用程式和協議如何相互通訊)。為了進行流量分析,首先需要以某種方式收集流量,這個過程稱為流量嗅探。最常用的流量嗅探工具是Kismet和Wireshark。這兩個程式都提供Windows和Linux環境的版本。

為了進行無線網路的滲透測試和入侵,有價值的收集資料型別包括**BSSID、WEP IV、TKIP IV、CCMP IV、EAP四路握手交換、無線信標幀、通訊雙方的MAC地址等**。無線流量轉儲中還有更多可用的資訊。您獲得的大部分資訊都將用於上一章中介紹的所有攻擊。例如,它們可以用作離線暴力破解攻擊的輸入,以破壞WLAN部署中使用的加密和身份驗證模型。

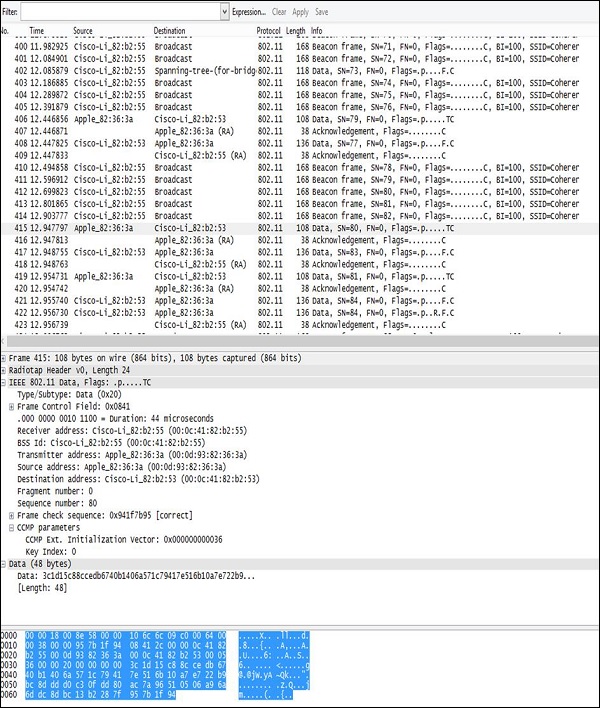

Wireshark在Windows和Linux中的使用非常直觀——這兩個環境都提供相同的GUI。程式啟動後,您只需要指定用於流量嗅探的物理介面(您可以選擇任何介面,有線或無線),然後進行流量嗅探。無線網絡卡收集的無線資料包示例如下面的螢幕截圖所示。

輸出佈局始終相同——從頂部開始,您有:

**過濾器欄位**——Wireshark配備了一個非常好的過濾工具,允許限制即時流量輸出。當您需要從周圍所有無線客戶端每秒產生的數百個資料包中提取特定流(特定MAC地址之間或特定IP地址之間)時,它非常有用。

**流量輸出**——在本節中,您可以看到在無線介面上嗅探到的所有資料包,一個接一個地顯示。在本部分輸出中,您只能看到流量特徵的基本摘要,例如——**源/目標MAC地址、協議(此處為Wi-Fi 802.11)**以及關於資料包的簡要資訊。

**解碼的資料引數**——本節列出了幀中存在的所有欄位(所有標頭+資料)。使用示例轉儲,我們可以看到,某些資訊集以不可讀資料的形式存在(可能已加密),並且在802.11標頭中您可以找到CCMP資訊(它確認流量已使用AES加密),因此它一定是WPA2 Wi-Fi網路。

**十六進位制轉儲**——十六進位制轉儲與上面“解碼的資料引數”中的資訊完全相同,但格式為十六進位制。原因是,十六進位制表示是資料包的原始外觀方式,但Wireshark擁有數千個“流量模板”,這些模板用於將特定HEX值對映到已知的協議欄位。例如,在802.11標頭中,第5到11個位元組始終是無線幀的MAC地址源,使用相同的模式對映,Wireshark(和其他嗅探器)可以重建和解碼靜態(和眾所周知的)協議欄位。

您可以使用通用的**.pcap**格式儲存所有流量轉儲,稍後可以將其用作例如執行對收集的流量進行某些高階操作(例如破解加密模型)的python指令碼的輸入。

您應該瞭解的另一個工具是**Kismet**。啟動Kismet工具並指定**mon0**介面後,它將列出在您的環境中檢測到的所有SSID。

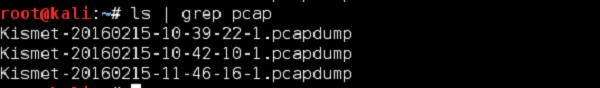

Kismet執行期間,所有無線資料包都將被收集並存儲在**.pcap**檔案中。退出程式時,您會收到一條訊息,提示所有無線資料包轉儲都已儲存,您可以之後訪問它們。

在上例中,所有資料包轉儲都儲存在二進位制檔案中(當您使用“more”、“vi”或“nano”等開啟這些檔案時,它們不是可讀格式)。

要正確開啟它們,您必須再次使用Wireshark!