- 無線安全教程

- 無線安全 - 首頁

- 無線威脅

- 無線 - 訪問控制攻擊

- 無線安全 - 完整性攻擊

- 無線 - 機密性攻擊

- 無線安全 - 拒絕服務攻擊 (DoS)

- 無線安全 - 第一層DoS

- 無線安全 - 第二層DoS

- 無線安全 - 第三層DoS

- 認證攻擊

- Rogue 接入點攻擊

- 客戶端錯誤關聯

- 接入點配置錯誤攻擊

- Ad-Hoc 連線攻擊

- 無線入侵方法論

- 無線流量分析(嗅探)

- 發起無線攻擊

- 破解無線攻擊

- 無線安全有用資源

- 無線安全 - 快速指南

- 無線安全 - 有用資源

- 無線安全 - 討論

無線安全 - 客戶端錯誤關聯

您可能已經遇到過這種情況:當您帶著電腦在家使用無線網路時,您的電腦會自動連線到 WLAN,無需您執行任何操作。這是因為您的筆記型電腦會記住您過去連線過的 WLAN 列表,並將此列表儲存在所謂的首選網路列表(在 Windows 系統中)中。

惡意駭客可能會利用這種預設行為,將其自身的無線 AP 帶到您通常使用 Wi-Fi 的物理區域。如果該 AP 的訊號比原始 AP 的訊號更好,則筆記型電腦軟體會錯誤地關聯到駭客提供的偽造(Rogue)接入點(認為它是您過去使用過的合法 AP)。這種攻擊在大型開放空間(例如機場、辦公環境或公共區域)中很容易執行。這種攻擊有時被稱為蜜罐 AP 攻擊。

建立偽造的 AP 不需要任何物理硬體。本教程中使用的 Linux 發行版是Kali Linux,它有一個名為airbase-ng的內部工具,可以使用單個命令建立具有特定 MAC 地址和 WLAN 名稱(SSID)的 AP。

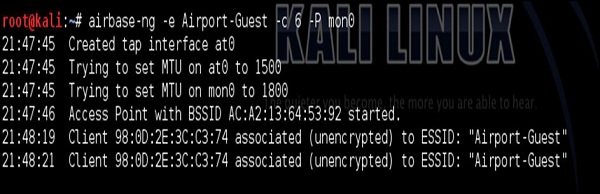

讓我們建立一個以下場景。過去,我在歐洲某個機場使用過“Airport-Guest”的 SSID。這樣,我知道我的智慧手機已將此 SSID 儲存到 PNL(首選網路列表)中。因此,我使用airbase-ng建立此 SSID。

建立 WLAN 後,我使用了前面描述的第二層 DoS 攻擊,不斷地將我的智慧手機從 Home_e1000 無線網路中登出。此時,我的智慧手機檢測到另一個 SSID(Airport-Guest),並且連結質量非常好,因此它會自動連線到它。

這是您在上面的轉儲中從 21:48:19 開始看到的內容。此時,我們處於良好的狀態,可以執行一些額外的攻擊來進行初始連線。這可以是中間人攻擊,透過攻擊者的 PC 轉發所有無線流量(攻擊流量交換的完整性和機密性)。或者您可以透過使用 Metasploit 框架利用某些漏洞,從攻擊者的 PC 直接連接回智慧手機……還有許多其他可能的方法。