- 無線安全教程

- 無線安全 - 首頁

- 無線威脅

- 無線 - 訪問控制攻擊

- 無線安全 - 完整性攻擊

- 無線 - 機密性攻擊

- 無線安全 - DoS 攻擊

- 無線安全 - 第 1 層 DoS

- 無線安全 - 第 2 層 DoS

- 無線安全 - 第 3 層 DoS

- 身份驗證攻擊

- Rogue 接入點攻擊

- 客戶端錯誤關聯

- 配置錯誤的接入點攻擊

- Ad-Hoc 連線攻擊

- 無線入侵方法

- 無線流量分析(嗅探)

- 發起無線攻擊

- 破解無線攻擊

- 無線安全有用資源

- 無線安全 - 快速指南

- 無線安全 - 有用資源

- 無線安全 - 討論

無線安全 - 加密

一般來說,加密是將資料轉換為某種密文的過程,任何攔截資訊的第三方都無法理解。如今,我們每天都在不知不覺中使用加密。每次訪問您的網上銀行或郵箱時,大多數情況下,當您登入任何型別的網頁或建立回公司網路的 VPN 隧道時。

有些資訊太有價值了,不容忽視。並且,為了有效地保護資訊,必須對其進行加密,以防止攻擊者解密。老實說,沒有完全安全的加密方案。我們每天使用的所有演算法都可能被破解,但使用當前的技術和時間,這種情況發生的可能性有多大呢?

例如,使用新的超高速計算機破解“X”加密可能需要大約八年時間。這種風險是否大到足以停止使用演算法“X”進行加密?我對此表示懷疑,到那時,要保護的資訊可能已經過時了。

無線加密型別

在開始討論無線加密之前,有必要說明一下,加密演算法有兩種型別:流密碼和分組密碼。

流密碼 - 它以逐位的方式將明文轉換為密文。

分組密碼 - 它對固定大小的資料塊進行操作。

最常見的加密演算法彙總在下表中 -

| 加密演算法 | 加密演算法型別 | 資料塊大小 |

|---|---|---|

| RC4 | 流密碼 | --- |

| RC5 | 分組密碼 | 32/64/128 位 |

| DES | 分組密碼 | 56 位 |

| 3DES | 分組密碼 | 56 位 |

| AES | 分組密碼 | 128 位 |

您最有可能在無線網路上遇到(以某種形式)的是RC4 和 AES。

WEP 與 WPA 與 WPA2

在無線網路世界中,有三種廣為人知的安全標準。這三者之間最大的區別在於它們可以提供的安全模型。

| 安全標準 | 使用者使用的加密演算法 | 身份驗證方法 | 破解加密的可能性 |

|---|---|---|---|

| WEP | WEP(基於 RC4) | 預共享金鑰 (PSK) |

|

| WPA | TKIP(基於 RC4) | 預共享金鑰 (PSK) 或 802.1x | - 在初始 4 向握手期間破解密碼(假設密碼相對較短 <10 個字元) |

| WPA2 | CCMP(基於 AES) | 預共享金鑰 (PSK) 或 802.1x |

WEP 是第一個旨在新增身份驗證和加密的無線“安全”模型。它基於RC4 演算法和 24 位初始化向量 (IV)。這是實現的最大缺點,導致 WEP 在幾分鐘內即可被破解,任何人都可以使用安裝在其 PC 上的工具來做到這一點。

為了增強安全性,WPA2 採用了強大的加密模型(AES)和基於802.1x(或 PSK)的非常強大的身份驗證模型。WPA 只是作為向 WPA2 平滑過渡的過渡機制而引入的。許多無線網絡卡當時不支援新的 AES,但它們都使用RC4 + TKIP。因此,WPA 也基於該機制,只是進行了一些改進。

弱初始化向量 (IV)

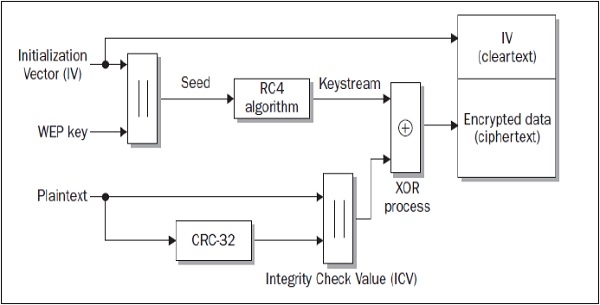

初始化向量 (IV) 是 WEP 加密演算法的輸入之一。整個機制在下圖中表示 -

可以注意到,演算法有兩個輸入,其中一個是 24 位長的 IV(也以明文形式新增到最終密文中),另一個是 WEP 金鑰。在嘗試破解此安全模型 (WEP) 時,必須收集大量無線資料幀(直到找到具有重複 IV 向量值的幀的大量幀)。

假設對於 WEP,IV 有 24 位。這意味著它可以是兩個幀中的任何數字(如果您足夠幸運)到 224 + 1(您收集每個可能的 IV 值,然後下一個幀必須是重複的)。根據經驗,我可以說,在一個相當擁擠的無線區域網(大約 3 個客戶端始終傳送流量)上,獲取足夠的幀以破解加密並匯出 PSK 值只需要 5 到 10 分鐘。

此漏洞僅存在於 WEP 中。WPA 安全模型使用 TKIP,透過將 IV 的大小從 24 位增加到 48 位並對圖表進行其他安全增強來解決弱 IV 問題。這些修改使 WPA 演算法更加安全,並且不易受到此類破解。