- 無線安全教程

- 無線安全 - 首頁

- 無線威脅

- 無線 - 訪問控制攻擊

- 無線安全 - 完整性攻擊

- 無線 - 機密性攻擊

- 無線安全 - 拒絕服務攻擊 (DoS)

- 無線安全 - 1層拒絕服務攻擊 (DoS)

- 無線安全 - 2層拒絕服務攻擊 (DoS)

- 無線安全 - 3層拒絕服務攻擊 (DoS)

- 認證攻擊

- Rogue 接入點攻擊

- 客戶端錯誤關聯

- 接入點配置錯誤攻擊

- Ad-Hoc 連線攻擊

- 無線入侵方法

- 無線流量分析(嗅探)

- 發起無線攻擊

- 破解無線攻擊

- 無線安全有用資源

- 無線安全 - 快速指南

- 無線安全 - 有用資源

- 無線安全 - 討論

無線安全 - 2層拒絕服務攻擊 (DoS)

這些攻擊是最有可能被惡意攻擊者發起的攻擊。這種攻擊的主要思想是篡改 802.11 無線幀並將它們注入(或重新傳輸)到空中。

最常見的 2 層 DoS 攻擊涉及解除關聯或去認證管理幀的欺騙。之所以如此有效,是因為這些幀不是請求幀,而是通知!

因為認證過程是關聯的先決條件(如上圖所示),所以去認證幀也會自動解除客戶端的關聯。

這種攻擊可能(再次)使用aireplay-ng 工具啟動。您能看到這個工具有多強大嗎?

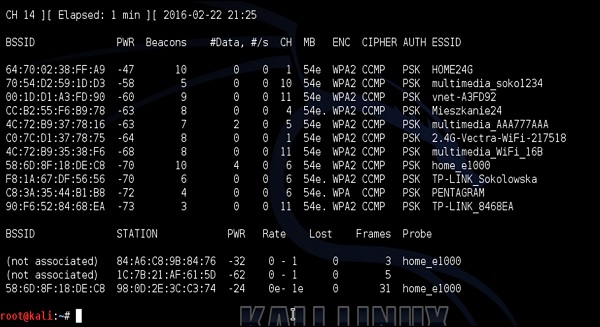

再次以我的家庭網路(ESSID 為“home_e1000”)為目標,我首先使用 airodump-ng 檢查連線的客戶端。

我的智慧手機是連線到 home_e1000 網路的裝置,MAC 地址為 98:0D:2E:3C:C3:74。然後,我針對我的智慧手機發起去認證 DoS 攻擊,如下面的螢幕截圖所示:

結果,我的家庭目標裝置(智慧手機)再次斷開了與 Wi-Fi 網路的連線。

針對此類攻擊的緩解技術是使用802.11w-2009 標準管理幀保護 (MFP)。簡而言之,此標準要求管理幀(如解除關聯或去認證幀)也由受信任的 AP 簽名,如果它們來自惡意客戶端或偽造的 AP,則應忽略它們。

廣告