- 無線安全教程

- 無線安全 - 家庭

- 無線威脅

- 無線 - 訪問控制攻擊

- 無線安全 - 完整性攻擊

- 無線 - 機密性攻擊

- 無線安全 - 拒絕服務攻擊 (DoS)

- 無線安全 - 第1層DoS

- 無線安全 - 第2層DoS

- 無線安全 - 第3層DoS

- 認證攻擊

- Rogue 接入點攻擊

- 客戶端錯誤關聯

- 接入點錯誤配置攻擊

- Ad-Hoc 連線攻擊

- 無線駭客方法論

- 無線流量分析(嗅探)

- 發起無線攻擊

- 破解無線攻擊

- 無線安全有用資源

- 無線安全 - 快速指南

- 無線安全 - 有用資源

- 無線安全 - 討論

無線安全 - 藍牙入侵受害者

首先,讓我們定義一下藍牙入侵 (Bluejacking) 的含義。它是一種透過藍牙向其他裝置傳送所謂的“電子名片”的過程。我們所知的電子名片包含聯絡資訊(姓名、電子郵件、電話號碼),您可以將其傳送給其他使用者。藍牙入侵的工作方式相同,但它不傳送聯絡資訊;取而代之的是,它傳送一些惡意內容。以下圖片顯示了一個藍牙入侵的示例。

這是您在大多數網際網路資源中看到的藍牙入侵定義,這被認為是錦上添花。藍牙駭客攻擊的基本原理是它會為您提供大量選擇。首先是首先與其他裝置配對。一旦執行此步驟,您就可以在網際網路上查詢可以執行某些特定惡意功能的工具。這些可能包括:

如上所述,傳送帶有惡意附件的電子名片。

從受害者的裝置中提取機密資料。

接管受害者的裝置並撥打電話、傳送訊息等,當然是在使用者不知情的情況下。

我們現在將解釋如何達到與受害者裝置配對的程度。接下來你想做什麼,只取決於你在網際網路上找到的工具和方法,但它幾乎可以是任何事情。

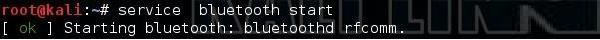

第一步是在本地 PC 上啟用藍牙服務。

接下來,我們需要啟用藍牙介面並檢視其配置(與物理乙太網介面和無線介面相同,藍牙介面也具有稱為 BD 地址的 MAC 地址)。

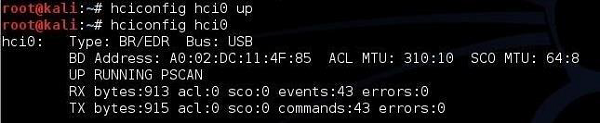

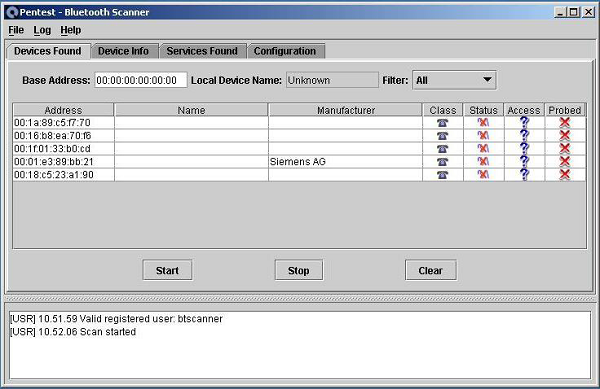

當我們知道介面已啟動並執行時,我們需要掃描藍牙網路以查詢附近可見的裝置(這相當於 802.11 無線世界中的 airodump-ng)。這是使用名為 **btscanner** 的工具完成的。

您可以從上面的螢幕截圖中讀取到:

我們本地藍牙裝置的 MAC 地址是 A0:02:DC:11:4F:85。

目標藍牙裝置的 MAC 地址是 10:AE:60:58:F1:37。

目標藍牙裝置的名稱是“Tyler”。

這裡的核心思想是 Tyler 的裝置已透過身份驗證並與另一個藍牙裝置配對。為了讓攻擊者將自己偽裝成“Tyler”並直接與其他節點配對,我們需要欺騙我們的 MAC 地址並將我們的藍牙名稱設定為“Tyler”。

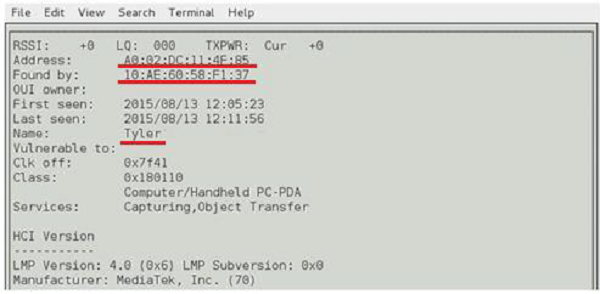

順便說一下,您還有一個適用於 Windows 作業系統的 **BTScanner** 版本。以下是該工具 Windows 版本的示例螢幕截圖。

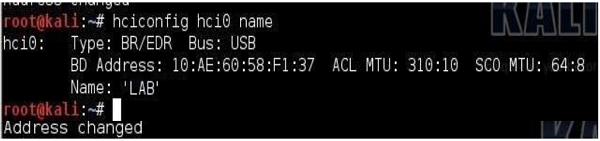

為了偽造藍牙資訊,我們需要在這裡使用一個名為 **spooftooth** 的工具(相當於我們在使用 MAC 過濾的 WEP 場景中繞過 MAC 認證時必須使用的 **macchanger**)。我們在下面所做的,是將我們的藍牙加密狗 (hci0 裝置) 的 MAC 地址更改為我們使用 btscanner 找到的地址。我們還將藍牙裝置的名稱更改為“LAB”。這是我在兩個智慧手機之間藍牙配對設定中本地使用的名稱。

成功!現在,我們已經克隆了參與藍牙智慧手機到智慧手機通訊的其中一個客戶端的藍牙設定。它允許我們直接與藍牙配對中的另一個裝置進行通訊。當然,我們需要確保我們已對其憑據進行欺騙的合法裝置從網路中消失。在現實生活中這可能需要一些時間,我們必須等到使用者離開藍牙範圍或在其裝置上停用藍牙服務。