- 無線安全教程

- 無線安全 - 首頁

- 無線威脅

- 無線 - 訪問控制攻擊

- 無線安全 - 完整性攻擊

- 無線 - 機密性攻擊

- 無線安全 - DoS 攻擊

- 無線安全 - 第 1 層 DoS

- 無線安全 - 第 2 層 DoS

- 無線安全 - 第 3 層 DoS

- 認證攻擊

- Rogue 接入點攻擊

- 客戶端錯誤關聯

- 錯誤配置的接入點攻擊

- Ad-Hoc 連線攻擊

- 無線入侵方法

- 無線流量分析(嗅探)

- 發起無線攻擊

- 破解無線攻擊

- 無線安全有用資源

- 無線安全 - 快速指南

- 無線安全 - 有用資源

- 無線安全 - 討論

滲透測試 WPA/WPA2 加密 WLAN

WPA/WPA2 是安全無線網路的下一代發展,它是在 WEP 被證明不安全之後出現的。這些協議使用的演算法更加安全(WPA:TKIP 和 WPA2:CCMP/AES),使得使用與 WEP 相同的方法破解網路變得不可能。

破解 WPA/WPA2 基於相同的思路——嗅探最初的四次握手並應用暴力破解攻擊來破解加密密碼。

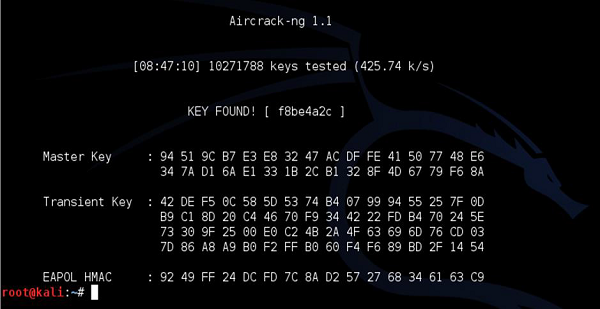

為了說明這個例子,我將再次使用“LAB-test”WLAN,這次使用 WPA2 進行加密,金鑰為“F8BE4A2C”。正如您在前面的章節中所記得的,暴力破解密碼的成功率和所需時間取決於密碼的複雜性。我在這裡使用的密碼可能足夠弱,可以在相對合理的時間內破解。在實際環境中,您應該只看到長度超過 10 個字元且包含所有型別的字母數字字元的密碼——這樣,暴力破解它將需要數年時間。

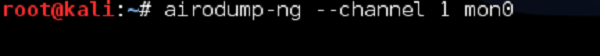

與上一個例子一樣,我們將從 airodump-ng 開始,被動地收集一些關於 WLAN 的資訊。

正如您所觀察到的,我們確實有使用 WPA2 和 CCMP 加密保護的“LAB-test”SSID。連線到 LAB-test 的客戶端目前是我的另一臺 PC,MAC 地址為 84:A6:C8:9B:84:76。

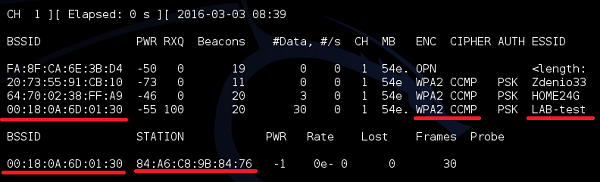

第一步是啟用對(我們這次不太關心資料包)LAB-test 上的流量的嗅探,以便收集 AP 和無線客戶端(我的 PC)之間的初始四次握手。

如下所示,每次有新使用者加入網路時,airodump 都會嗅探四次握手。

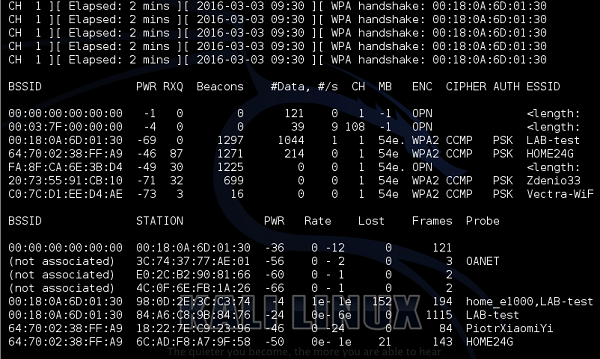

由於我們已將這些握手收集到一個檔案中,因此我們已準備好破解密碼。唯一缺少的元素是包含可能密碼的字典檔案。您可以使用許多工具,例如 john、crunch,或者您甚至可以從網際網路上下載字典檔案。在本例中,我將展示 crunch,但您可以隨意嘗試您可能找到的所有解決方案。請記住,天空才是極限。

如您所見,crunch 可以為您建立字典。假設我們想要所有長度最多為 8 個字元的數字和字母組成的密碼。並且假設數字可以是 0 到 9,字母可以是 A 到 F。我們為什麼要設定這些限制(關於密碼的假設)?——這是因為,如果您想要一個包含所有由數字 0-9、字母 a-z 和 A-Z 組成的密碼組合的檔案,則需要 18566719 GB(!!!)的空間。

因此,我們首先建立所有組合並將它們放入字典檔案中。

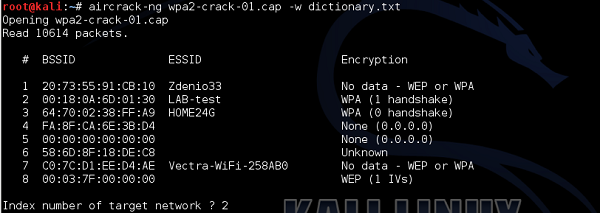

然後,我們使用 aircrack 實用程式引用此字典檔案以嘗試匯出正確的金鑰,如下所示 -

aircrack-ng 在檔案中找到了 8 個 BSSID,因此它會詢問您——您想要破解哪個 WLAN——我引用了編號 2 的“LAB-test”網路。

逐個檢查每個密碼是一個非常漫長的過程。找到正確密碼所需的時間取決於密碼在字典檔案中的位置(如果您幸運,您可以在第一次猜測時找到密碼,如果密碼位於字典檔案的第一行)。在本例中,如您所見,我找到了密碼,但花費了 8 小時 47 分鐘(!!!)。使用 10 個字元而不是 8 個字元的密碼可能會將時間增加到幾天甚至幾周。

您必須記住,字典越長,破解密碼所需的時間就越長。並且,正如我前面多次強調的那樣,如果密碼非常複雜且很長,則在計算上根本無法執行破解(在有限的時間內,比如 10 年內)。