- 無線安全教程

- 無線安全 - 首頁

- 無線威脅

- 無線 - 訪問控制攻擊

- 無線安全 - 完整性攻擊

- 無線 - 機密性攻擊

- 無線安全 - DoS 攻擊

- 無線安全 - 第 1 層 DoS

- 無線安全 - 第 2 層 DoS

- 無線安全 - 第 3 層 DoS

- 身份驗證攻擊

- Rogue 接入點攻擊

- 客戶端錯誤關聯

- 錯誤配置的接入點攻擊

- Ad-Hoc 連線攻擊

- 無線駭客攻擊方法

- 無線流量分析(嗅探)

- 發起無線攻擊

- 破解無線攻擊

- 無線安全有用資源

- 無線安全 - 快速指南

- 無線安全 - 有用資源

- 無線安全 - 討論

無線安全 - 訪問控制攻擊

無線網路比其有線網路等效物更容易受到攻擊,這不是什麼秘密。除了協議本身的漏洞外,它還是一種“無線”共享介質,這使得此類網路面臨一組全新的攻擊面。在接下來的子章節中,我將嘗試介紹無線通訊的許多方面(或者更確切地說是威脅),這些方面可能會被惡意第三方利用。

訪問控制攻擊

訪問控制的概念完全是關於控制誰可以訪問網路,誰不能訪問網路。它可以防止惡意第三方(未經授權)關聯到無線網路。訪問控制的概念與身份驗證過程非常相似;但是,這兩個概念是互補的。身份驗證通常基於一組憑據(使用者名稱和密碼),而訪問控制則可能超出此範圍,並驗證客戶端使用者或客戶端使用者裝置的其他特徵。

無線網路中使用的一種非常著名的訪問控制機制是基於 MAC 地址白名單。AP 儲存一個授權 MAC 地址列表,這些地址有資格訪問無線網路。憑藉當今可用的工具,這種安全機制並不是非常強大,因為 MAC 地址(無線客戶端晶片組的硬體地址)可以非常輕鬆地被欺騙。

唯一的挑戰是找出 AP 允許哪些 MAC 地址進行網路身份驗證。但由於無線介質是共享的,任何人都可以嗅探透過空中流動的流量並檢視幀中具有有效資料流量的 MAC 地址(它們在未加密的標頭中可見)。

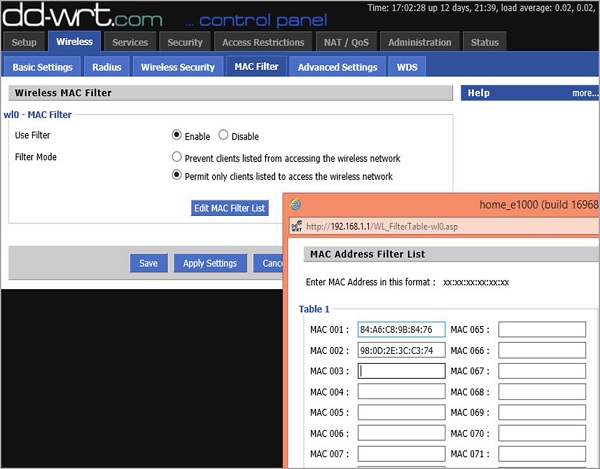

如您在以下影像中看到的,在我的家庭路由器上,我已設定了兩臺裝置能夠透過指定其 MAC 地址與 AP 通訊。

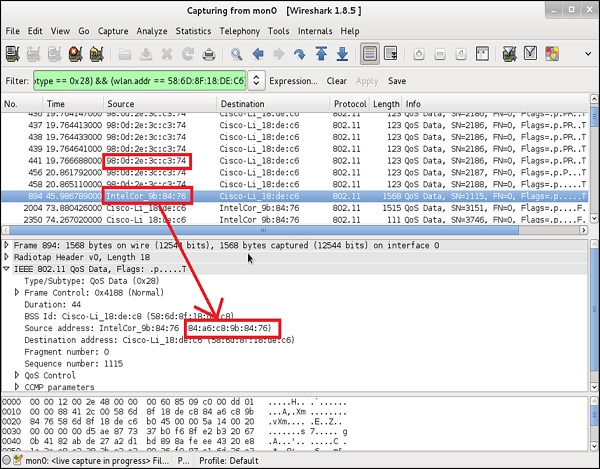

這是攻擊者一開始沒有的資訊。但是,由於無線介質對嗅探是“開放的”,他可以使用 Wireshark 監聽在特定時間連線並與 AP 通訊的這些裝置。當您啟動 Wireshark 進行空中嗅探時,您很可能會每秒獲得數百個資料包,因此,明智的做法是在 Wireshark 中使用有效的過濾規則。我實現的過濾器型別為 -

(wlan.fc.type_subtype == 0x28) && (wlan.addr == 58:6D:8F:18:DE:C8)

此過濾器的第一部分告訴 Wireshark 它應該只檢視資料包(而不是信標幀或其他管理幀)。它是一個子型別0x28 並且(“&&”)一方應該是我的 AP(它在無線介面上的 MAC 地址為58:6D:8F:18:DE:C8)。

您可以注意到,與 AP 交換資料包的兩臺裝置是我作為管理員之前在 MAC 過濾中專門允許的裝置。有了這兩者,您作為攻擊者唯一需要做的配置是本地更改無線網絡卡的 MAC 地址。在本例中,我將使用基於 Linux 的工具(但所有可能的運營系統都有大量其他工具)-

這是一種繞過基於 MAC 過濾的訪問控制的簡單方法。如今,執行訪問控制的方法要先進得多。

專門的身份驗證伺服器可以透過檢視來自特定客戶端的無線幀的外觀並將其與特定供應商已知的“基線”集進行比較,從而區分特定客戶端是 HP 生產的 PC、Apple 的 iPhone(哪種 iPhone)還是其他無線客戶端。但是,這並不是您在家庭網路上可能看到的東西。這些解決方案相當昂貴,並且需要更復雜的整合多種型別伺服器的基礎設施 - 很可能在某些企業環境中遇到。