- 無線安全教程

- 無線安全 - 首頁

- 無線威脅

- 無線 - 訪問控制攻擊

- 無線安全 - 完整性攻擊

- 無線 - 機密性攻擊

- 無線安全 - 拒絕服務攻擊

- 無線安全 - 第1層DoS

- 無線安全 - 第2層DoS

- 無線安全 - 第3層DoS

- 認證攻擊

- Rogue接入點攻擊

- 客戶端錯誤關聯

- 錯誤配置的接入點攻擊

- Ad-Hoc連線攻擊

- 無線駭客攻擊方法

- 無線流量分析(嗅探)

- 發起無線攻擊

- 破解無線攻擊

- 無線安全有用資源

- 無線安全 - 快速指南

- 無線安全 - 有用資源

- 無線安全 - 討論

未加密WLAN的滲透測試

當使用未加密的WLAN(開放式認證)時,您的無線網路沒有任何保護。任何位於AP周圍並且可以聽到訊號的人都可以加入並使用網路。整個認證過程非常簡單,包括如下所示的認證/關聯交換:

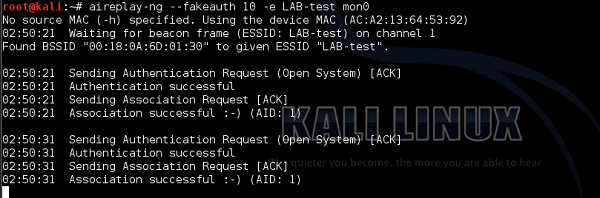

在實驗室設定中,我準備了一個SSID為“LAB-test”且使用開放式認證的WLAN。作為攻擊者,您首先需要進行一些被動掃描以檢測此類網路,所以讓我們開始吧!第一步,我將啟用我的無線網絡卡並建立一個WLAN監控介面,使用airmon-ng實用程式。

下一步是使用“airmon-ng mon0”檢查無線網絡卡聽到的WLAN。

我的無線網絡卡能夠在通道1上看到“LAB-test”SSID,由MAC地址(BSSID)為00:18:0A:6D:01:30的AP廣播。在加密列中,您可以看到字母“OPN” - 這表示存在開放式認證(實際上,這意味著根本沒有認證)。

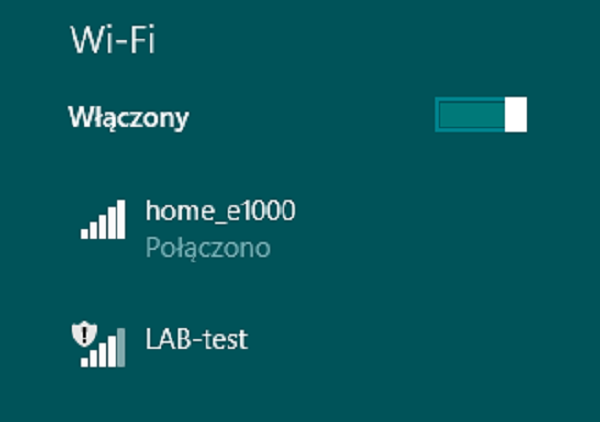

在Windows PC上,具有開放式認證的WLAN用感嘆號標記,作為不安全WLAN環境的警告,如下所示(與受保護WLAN旁邊缺少其他符號相比):

我們可以嘗試模擬無線客戶端是否能夠連線到此SSID。我們可以使用aireplay-ng實用程式來實現。

如您所見,認證和關聯過程非常順利,任何無線客戶端都可以加入網路。

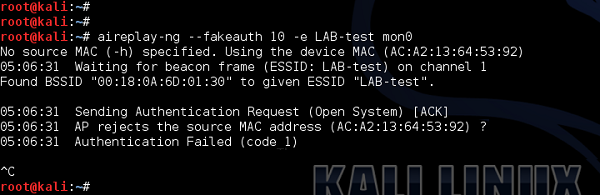

您可以用來提高此不安全環境安全性的唯一機制是實施MAC過濾。此功能之前已描述過,因此我將直接跳到實踐。

在AP本身,我將實現MAC過濾器,只允許MAC地址為98:0d:2E:3C:C3:74的客戶端加入無線網路(這是我的智慧手機)。

然後,當我使用aireplay-ng重複認證過程時,這次失敗了。

在我將mon0介面的MAC地址更改為我的智慧手機的MAC地址後 - 我再次獲得了成功的認證。

現在您不太可能遇到開放式認證WLAN。但瞭解所有這些較舊的部署型別也很重要。