- 無線安全教程

- 無線安全 - 首頁

- 無線威脅

- 無線 - 訪問控制攻擊

- 無線安全 - 完整性攻擊

- 無線 - 機密性攻擊

- 無線安全 - 拒絕服務攻擊 (DoS)

- 無線安全 - 第1層DoS

- 無線安全 - 第2層DoS

- 無線安全 - 第3層DoS

- 身份認證攻擊

- Rogue 接入點攻擊

- 客戶端錯誤關聯

- 接入點配置錯誤攻擊

- Ad-Hoc 連線攻擊

- 無線入侵方法論

- 無線流量分析(嗅探)

- 發起無線攻擊

- 破解無線攻擊

- 無線安全有用資源

- 無線安全 - 快速指南

- 無線安全 - 有用資源

- 無線安全 - 討論

無線安全 - 破解加密

本章將介紹如何破解WEP和WPA加密。讓我們從WEP加密開始。

如何破解WEP加密?

可以使用許多工具來破解WEP,但所有方法都遵循相同的思路和步驟順序。

假設您已經找到目標網路,您可以執行以下操作:

收集(嗅探)空中飛行的WEP加密資料包。此步驟可以使用名為“airodump-ng”的Linux工具來完成。

收集到足夠的資料包後(您已經收集到一組具有重複IV向量的幀),您可以嘗試使用名為“aircrack-ng”的工具來破解網路。

在高度擁擠的網路上,上述兩個步驟可能需要大約5-10分鐘甚至更短的時間。就這麼簡單!WEP入侵的分步指南將在“WEP加密WLAN滲透測試”主題下詳細介紹。

如何破解WPA加密?

破解WPA加密的方法略有不同。使用WPA的無線幀使用TKIP加密,該加密仍然使用IV和RC4演算法的概念,但是為了更安全而進行了修改。TKIP透過以下幾點修改了WEP:

它使用臨時、動態生成的金鑰,而不是WEP使用的靜態金鑰。

它使用排序來防禦重放和注入攻擊。

它使用高階金鑰混合演算法來擊敗WEP中的IV衝突和弱金鑰攻擊。

它引入了增強資料完整性 (EDI) 來擊敗WEP中可能的位翻轉攻擊。

考慮到所有這些因素,WPA標準在計算上是不可能破解的(這並不是說它不可能,而是假設您擁有破解演算法的高階資源,這可能需要相當長的時間)。WPA標準中使用的身份驗證也比WEP中使用的身份驗證更先進。WPA使用802.1x(基於EAP的身份驗證)來對客戶端進行身份驗證。事實上,這是您嘗試破解WPA(以及WPA2)的**唯一弱點**。

WPA和WPA2標準支援兩種型別的身份驗證 - **預共享金鑰 (PSK)** 和基於外部身份驗證伺服器的真正的802.1x。當使用802.1x身份驗證時 - 密碼根本不可能被破解;**只有在使用本地PSK模式時才可行**。順便提一句 - 所有企業無線部署都使用基於外部RADIUS伺服器的真正的802.1x身份驗證,因此,您唯一可能的攻擊目標可能是非常小的企業或家庭網路。

還有一點需要注意的是,如果要破解用於保護WPA/WPA2的PSK,其大小必須合理地短(最大10個字元 - 與允許的最大長度64個字元相反)。原因是,PSK在無線客戶端和AP之間的初始4路握手過程中只傳輸一次(不是明文),而從這些資料包中匯出原始金鑰的唯一方法是暴力破解或使用良好的字典。

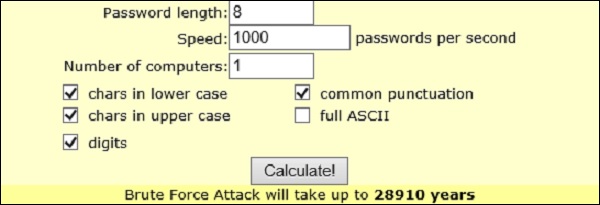

有一個很好的線上計算器可以估計暴力破解PSK所需的時間 - http://lastbit.com/pswcalc.asp。假設您有一臺每秒可以嘗試1000個密碼(由小寫字母、大寫字母、數字和常用標點符號組成)的PC,那麼破解密碼將需要28910年(當然,這是最大值,如果幸運的話,可能需要幾個小時)。

破解WPA/WPA2加密(僅當它們使用PSK時)的常規過程如下:

收集(嗅探)空中飛行的無線資料包。此步驟可以使用名為“airodump-ng”的Linux工具來完成。

在收集資料包的同時,您應該使當前客戶端斷開身份驗證。透過這樣做,您將進入客戶端需要重新進行身份驗證才能使用Wi-Fi網路的情況。這正是您想要的!透過這樣做,您可以準備一個良好的環境來嗅探無線使用者連線到網路。您可以使用基於Linux的工具“aireplay-ng”來使當前無線客戶端斷開身份驗證。

當您嗅探到4路握手(並儲存在轉儲檔案中)後,您可以再次使用“aircrack-ng”來破解PSK。在此步驟中,您必須引用包含所有密碼組合的字典檔案,aircrack-ng工具將使用該檔案。這就是為什麼好的字典檔案在這裡是最重要的元素。

WPA/WPA2網路的詳細分步入侵將在“WPA/WPA2加密WLAN滲透測試”主題下介紹。

如何防禦WPA破解?

我有預感,在閱讀完本教程的最後一節後,您已經對為了使WPA破解變得不可能(或者更確切地說:在合理的時間內不可能)應該做什麼有了一些想法。以下是一些關於保護您的家庭/小型企業無線網路的最佳實踐:

如果有可能,請使用WPA2而不是WPA。它對套件使用的加密方案有直接影響。AES(WPA2使用)比TKIP(WPA使用)安全得多。

如前所述,破解WPA/WPA2的唯一方法是嗅探身份驗證4路握手並暴力破解PSK。為了使其在計算上變得不可能,請使用至少10個字元的密碼,這些密碼由小寫字母、大寫字母、特殊字元和數字的隨機組合組成(而不是您可以在任何字典中找到的任何普通單詞)。

停用Wi-Fi保護設定 (WPS) - WPS是為使連線新的無線客戶端到網路更容易而發明的一種“酷功能” - 只需輸入AP的特殊8位PIN碼即可。這個8位數字對於暴力破解攻擊來說是一個非常短的密碼,而且這個8位數字可能在AP包裝盒的背面找到。嘗試一下,看看您的家庭路由器 - 您是否在背面看到WPS PIN?您的家庭路由器是否啟用了WPS功能?