- Microsoft Azure 教程

- Microsoft Azure - 首頁

- 雲計算 - 概述

- Microsoft Azure - Windows

- Microsoft Azure - 元件

- Microsoft Azure - 計算模組

- Microsoft Azure - 結構控制器

- Microsoft Azure - 儲存

- Microsoft Azure - Blob

- Microsoft Azure - 佇列

- Microsoft Azure - 表格

- Microsoft Azure - CDN

- Microsoft Azure - 應用程式

- Microsoft Azure - 安全

- Microsoft Azure - 資料中心

- Microsoft Azure - 場景

- Microsoft Azure 高階

- Microsoft Azure - 管理門戶

- Azure - 建立虛擬網路

- Azure - 部署虛擬機器

- Azure - 端點配置

- Azure - 點對站連線

- Azure - 站點到站點連線

- Microsoft Azure - 流量管理器

- Microsoft Azure - PowerShell

- Azure - 監控虛擬機器

- Azure - 設定警報規則

- Azure - 應用程式部署

- Microsoft Azure - 備份和恢復

- Azure - 自助服務功能

- Azure - 多因素身份驗證

- Azure - Forefront Identity Manager

- Azure - 資料匯入和匯出作業

- Microsoft Azure - 網站

- Microsoft Azure - 可擴充套件性

- Microsoft Azure - 磁碟配置

- Microsoft Azure - 磁碟快取

- Microsoft Azure - 個性化訪問

- Azure - 個性化公司品牌

- Azure - 自助服務密碼重置

- Microsoft Azure - 自助服務組

- Microsoft Azure - 建立組

- Azure - 安全報告和警報

- Azure - 編排恢復

- Microsoft Azure - 健康監控

- Microsoft Azure - 升級

- Microsoft Azure 有用資源

- Microsoft Azure - 快速指南

- Microsoft Azure - 有用資源

- Microsoft Azure - 討論

Microsoft Azure - 多因素身份驗證

我們所有人都在某些時候遇到過多因素身份驗證。例如,一些銀行的客戶在線上登入其銀行帳戶時會收到電話或簡訊形式的一次性密碼。多因素身份驗證是指一個系統中使用多個系統對使用者進行身份驗證以訪問應用程式的系統。多因素身份驗證為 Azure 客戶提供了更好的安全性。它允許客戶端選擇是否希望使用多個憑據系統來允許使用者訪問應用程式。多因素身份驗證可用於保護本地和雲目錄。

在此過程中,使用者首先以正常方式使用使用者名稱和密碼登入。憑據經過驗證,然後如果激活了自動呼叫身份驗證,使用者會收到呼叫並被要求確認登入嘗試。

移動應用程式 - 所有平臺(Android、iOS 和 Windows)的移動應用程式都可用。當進行登入嘗試時,此應用程式會推送通知,然後使用者可以選擇進行身份驗證(如果嘗試是真實的)。

簡訊 - 此方法會將一次性密碼傳送到使用者的已註冊手機。他們要麼從手機回覆,要麼在登入頁面中輸入一次性密碼。

自動呼叫 - 自動呼叫要求使用者透過按手機撥號盤上的某個鍵來驗證登入嘗試。

建立多因素身份驗證提供程式

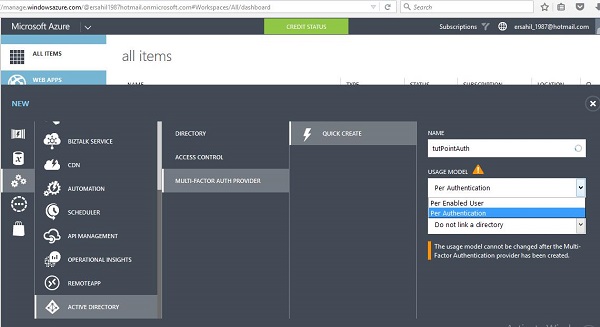

步驟 1 - 點選左下角的“新建”→ 應用服務 → Active Directory → 多因素身份驗證提供程式 → 快速建立。

步驟 2 - 輸入提供程式的名稱。

步驟 3 - 選擇使用模型。在本例中,我們選擇“每次身份驗證”。請注意,建立多身份驗證提供程式後,您將無法更改使用模型。因此,請在選擇之前考慮您的需求。

步驟 4 - 接下來,有一個選項,詢問您是否要連結現有目錄。在這裡,讓我們將之前建立的名為“tutorialspoint”的現有目錄連結到此多因素提供程式。

步驟 5 - 點選“建立”後,它將列在您的服務列表中。選擇您剛剛建立的多因素提供程式,您將看到以下螢幕。

步驟 6 - 選擇螢幕底部的“管理”,您將進入一個新頁面,如下面的影像所示。

步驟 7 - 選擇“配置”以選擇身份驗證。

步驟 8 - 您可以在常規設定下設定嘗試次數、更改呼叫發起電話號碼(預設號碼已存在)、雙向訊息超時(預設為 60 秒)、一次性密碼超時(預設為 300 秒)。您還可以提供一個電子郵件地址,以便在繞過一次性密碼時收到通知。

步驟 9 - 向下滾動頁面,您將看到欺詐設定。在欺詐設定下,您可以選擇允許使用者傳送欺詐警報,如果報告了警報則阻止使用者,還可以設定一個傳送警報的電子郵件地址。

為使用者啟用多因素身份驗證後,下次他們登入帳戶時,系統會要求他們選擇三種方法之一(自動訊息、簡訊或移動應用程式)。他們每次登入帳戶時都將使用所選方法進行身份驗證。

為現有目錄啟用多因素身份驗證

一種方法是在建立目錄時將其連結到多因素身份驗證提供程式,如上一節所示。但是,您也可以對特定使用者執行以下操作。

步驟 1 - 從左側面板中選擇您的目錄,然後點選螢幕底部的“管理多因素身份驗證”。

步驟 2 - 它將帶您到以下螢幕。在這裡,您可以選擇使用者併為使用者啟用或停用多因素身份驗證。

為本地應用程式啟用多因素身份驗證

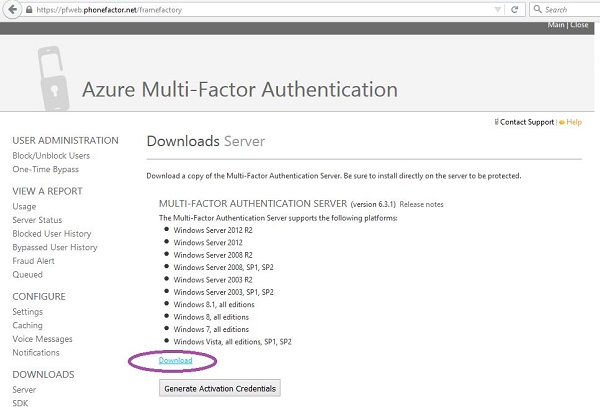

當您使用管理門戶建立新的多身份驗證提供程式並選擇對其進行管理時,您將進入本章第一部分所示的頁面。如果要為您的本地應用程式啟用多因素身份驗證,則必須透過點選突出顯示的連結來安裝身份驗證伺服器。然後,您可以根據需要配置設定。

步驟 1 - 點選以下影像中圈出的連結。

步驟 2 - 您將進入以下螢幕,下載安裝程式並生成啟用憑據以登入到伺服器。