組管理服務帳戶

託管服務帳戶 (MSA) 引入於 Windows Server 2008 R2,用於自動管理(更改)服務帳戶的密碼。使用 MSA,您可以大大降低系統帳戶執行系統服務被入侵的風險。MSA 存在一個主要問題,即此類服務帳戶只能在一臺計算機上使用。這意味著 MSA 服務帳戶不能與群集或 NLB 服務一起使用,這些服務同時在多臺伺服器上執行並使用相同的帳戶和密碼。為了解決此問題,Microsoft 將組管理服務帳戶 (gMSA) 功能新增到 Windows Server 2012 中。

要建立 gMSA,我們應該按照以下步驟操作:

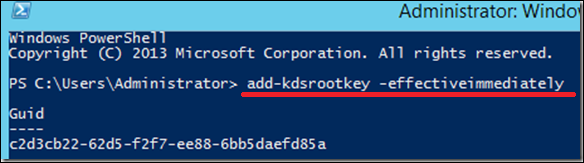

步驟 1 - 建立 KDS 根金鑰。這由 DC 上的 KDS 服務用於生成密碼。

要在測試環境中立即使用金鑰,您可以執行以下 PowerShell 命令:

Add-KdsRootKey –EffectiveTime ((get-date).addhours(-10))

要檢查它是否成功建立,我們執行以下 PowerShell 命令:

Get-KdsRootKey

步驟 2 - 建立和配置 gMSA → 開啟 PowerShell 終端並輸入:

New – ADServiceAccount – name gmsa1 – DNSHostName dc1.example.com – PrincipalsAllowedToRetrieveManagedPassword "gmsa1Group"

其中,

gmsa1 是要建立的 gMSA 帳戶的名稱。

dc1.example.com 是 DNS 伺服器名稱。

gmsa1Group 是包含所有必須使用的系統的活動目錄組。此組應在“組”中預先建立。

要檢查它,請轉到 → 伺服器管理器 → 工具 → Active Directory 使用者和計算機 → 託管服務帳戶。

步驟 3 - 在伺服器上安裝 gMAs → 開啟 PowerShell 終端並在其中輸入以下命令:

- Install – ADServiceAccount – Identity gmsa1

- Test – ADServiceAccount gmsa1

執行第二個命令後,結果應為“True”,如下面的螢幕截圖所示。

步驟 4 - 轉到服務屬性,指定服務將以gMSA 帳戶執行。在登入選項卡的此帳戶框中,鍵入服務帳戶的名稱。在名稱末尾使用符號$,無需指定密碼。儲存更改後,必須重新啟動服務。

該帳戶將獲得“以服務身份登入”許可權,並且密碼將自動檢索。