- Metasploit 教程

- Metasploit - 首頁

- Metasploit - 簡介

- Metasploit - 環境設定

- Metasploit - 基本命令

- Metasploit - Armitage GUI

- Metasploit - 專業控制檯

- Metasploit - 易受攻擊的目標

- Metasploit - 發現掃描

- Metasploit - 任務鏈

- Metasploit - 匯入資料

- Metasploit - 漏洞掃描

- Metasploit - 漏洞驗證

- Metasploit - 利用

- Metasploit - 負載

- Metasploit - 憑據

- Metasploit - 暴力破解攻擊

- Metasploit - 滲透

- Metasploit - 維持訪問

- Metasploit - 元模組

- Metasploit - 社會工程學

- Metasploit - 匯出資料

- Metasploit - 報告

- Metasploit 有用資源

- Metasploit - 快速指南

- Metasploit - 有用資源

- Metasploit - 討論

Metasploit - 憑據

獲得機器訪問許可權後,獲取所有敏感資訊(如使用者名稱和密碼)非常重要。您也可以出於審計目的執行此操作,以分析組織中的系統是否使用強密碼。

在 Windows 中,密碼以加密形式儲存,稱為NTLM 雜湊。在 Windows 作業系統中,您應該始終查詢使用者編號為 500 的使用者,這表示該使用者是超級使用者。

在 Metasploit 的免費版本中,雜湊憑據必須儲存在文字檔案或 Metasploit 資料庫中。

示例

讓我們使用上一章中使用的場景。假設我們有一臺易受 DCOM MS03-026 攻擊的 Windows Server 2003 機器。我們獲得了對該系統的訪問許可權並插入了meterpreter 負載。

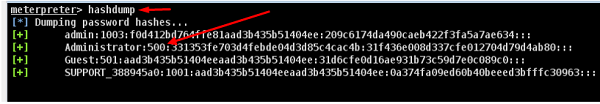

通常在 meterpreter 中使用的命令是hashdump,它將列出所有使用者名稱和密碼。

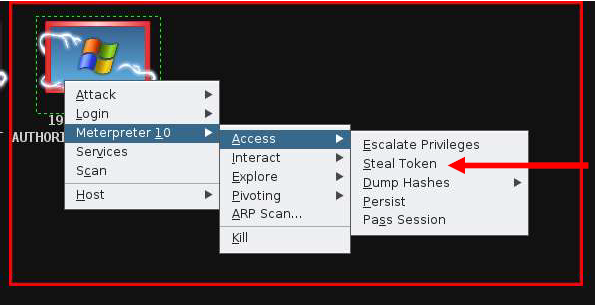

您還可以使用Armitage檢索此資訊,如下面的螢幕截圖所示。

商業版 Metasploit 有一個名為Credential的單獨會話,允許收集、儲存和重用憑據。讓我們看看如何操作。

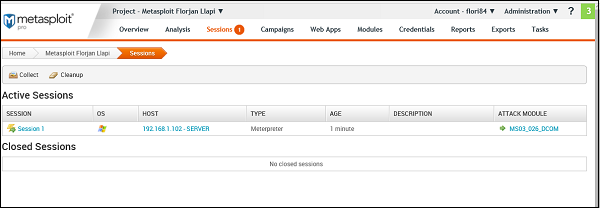

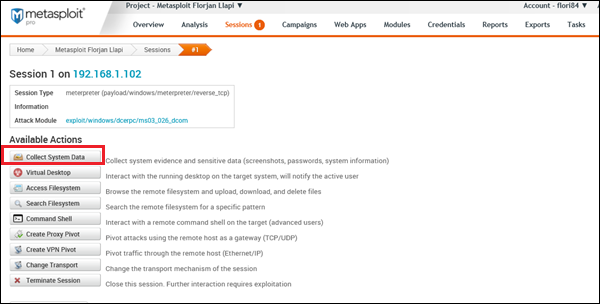

要收集敏感資料,首先轉到:主頁 → 專案名稱 → 會話。

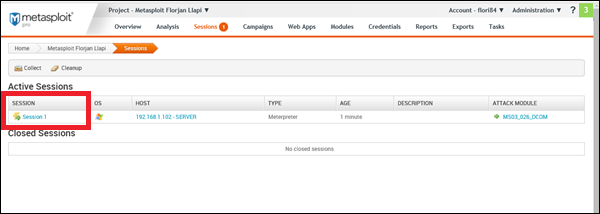

點選活動會話。

接下來,點選收集系統資料。它將收集所有雜湊和密碼。

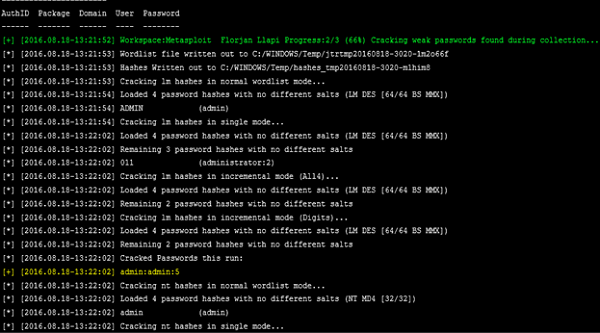

您將看到如下螢幕 -

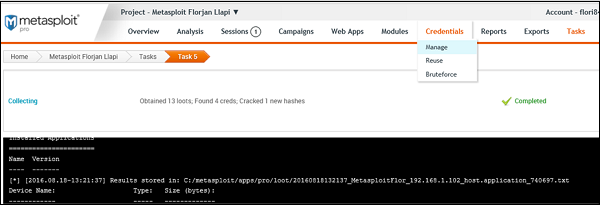

要檢視收集到的憑據,請轉到主頁 → 專案名稱 → 憑據 → 管理。

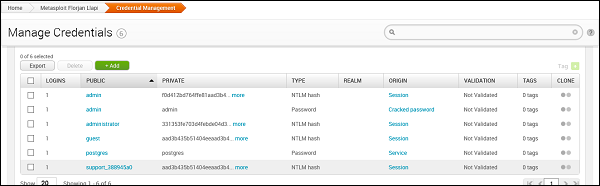

如下面的螢幕截圖所示,您將看到所有獲得的密碼以及可以破解的密碼。

廣告