- Metasploit 教程

- Metasploit - 首頁

- Metasploit - 簡介

- Metasploit - 環境設定

- Metasploit - 基本命令

- Metasploit - Armitage GUI

- Metasploit - 專業控制檯

- Metasploit - 脆弱目標

- Metasploit - 偵察掃描

- Metasploit - 任務鏈

- Metasploit - 匯入資料

- Metasploit - 漏洞掃描

- Metasploit - 漏洞驗證

- Metasploit - 利用

- Metasploit - 負載

- Metasploit - 憑據

- Metasploit - 暴力破解攻擊

- Metasploit - 橫向移動

- Metasploit - 維持訪問

- Metasploit - 元模組

- Metasploit - 社會工程學

- Metasploit - 匯出資料

- Metasploit - 報告

- Metasploit 有用資源

- Metasploit - 快速指南

- Metasploit - 有用資源

- Metasploit - 討論

Metasploit - 暴力破解攻擊

在暴力破解攻擊中,駭客以自動化方式使用字母、數字、特殊字元以及大小寫字母的所有可能組合來訪問主機或服務。這種型別的攻擊成功機率很高,但需要大量時間來處理所有組合。

暴力破解攻擊速度很慢,駭客可能需要一個具有高處理能力的系統才能更快地執行所有排列組合。在本章中,我們將討論如何使用 Metasploit 執行暴力破解攻擊。

使用 NMAP 掃描 Metasploitable 機器後,我們知道其上執行的服務。這些服務包括 FTP、SSH、mysql、http 和 Telnet。

為了對這些服務執行暴力破解攻擊,我們將使用每個服務的**輔助模組 (auxiliaries)**。輔助模組是 Metasploit 中的小型指令碼,它們不會在受害者機器上建立 shell;如果暴力破解攻擊成功,它們只會提供對機器的訪問許可權。讓我們看看如何使用輔助模組。

在這裡,我們在 Kali 發行版機器的根目錄下建立了一個字典列表。

攻擊 FTP 服務

開啟 Metasploit。我們將嘗試攻擊的第一個服務是 FTP,而幫助我們實現此目的的輔助模組是**auxiliary/scanner/ftp/ftp_login**。

鍵入以下命令以使用此輔助模組:

msf > use auxiliary/scanner/ftp/ftp_login

設定包含我們字典的檔案的路徑。

設定受害者 IP 並執行。

它將產生以下輸出:

正如您所看到的,它已完成,但沒有建立會話。這意味著我們未能檢索任何有用的使用者名稱和密碼。

攻擊 SSH 服務

要攻擊 SSH 服務,我們可以使用輔助模組:**auxiliary/scanner/ssh/ssh_login**

正如您在下面的螢幕截圖中看到的,我們已將 RHOSTS 設定為 192.168.1.101(即受害者 IP)以及使用者名稱列表和密碼 (userpass.txt)。然後我們應用**run**命令。

如上圖所示,建立了三個會話。這意味著三個組合成功了。我們已將使用者名稱下劃線。

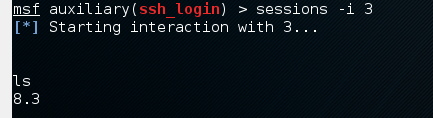

要與三個會話中的一個互動,我們使用命令**msf > sessions –i 3**,這意味著我們將連線到會話編號 3。

攻擊 Telnet 服務

要對 Telnet 服務應用暴力破解攻擊,我們將採用一組提供的憑據和一系列 IP 地址,並嘗試登入到任何 Telnet 伺服器。為此,我們將使用輔助模組:**auxiliary/scanner/telnet/telnet_login**。

使用輔助模組的過程與攻擊 FTP 服務或 SSH 服務的情況相同。我們必須使用輔助模組,設定 RHOST,然後設定密碼列表並執行它。

請看下面的螢幕截圖。藍色箭頭突出顯示的是輔助模組執行的錯誤嘗試。紅色箭頭顯示建立會話的成功登入。

您可以在暴力破解攻擊中應用的其他一些輔助模組是:

**SMB 服務** - auxiliary/scanner/smb/smb_login

**SNMP 服務** - auxiliary/scanner/snmp/snmp_login