- Metasploit 教程

- Metasploit - 首頁

- Metasploit - 簡介

- Metasploit - 環境搭建

- Metasploit - 基本命令

- Metasploit - Armitage 圖形介面

- Metasploit - 專業控制檯

- Metasploit - 易受攻擊的目標

- Metasploit - 偵察掃描

- Metasploit - 任務鏈

- Metasploit - 匯入資料

- Metasploit - 漏洞掃描

- Metasploit - 漏洞驗證

- Metasploit - 利用

- Metasploit - 載荷

- Metasploit - 憑據

- Metasploit - 暴力破解攻擊

- Metasploit - 橫向移動

- Metasploit - 維持訪問

- Metasploit - 元模組

- Metasploit - 社會工程學

- Metasploit - 匯出資料

- Metasploit - 報告

- Metasploit 有用資源

- Metasploit - 快速指南

- Metasploit - 有用資源

- Metasploit - 討論

Metasploit - 偵察掃描

滲透測試的第一階段涉及掃描網路或主機以收集資訊並建立目標機器的概述。

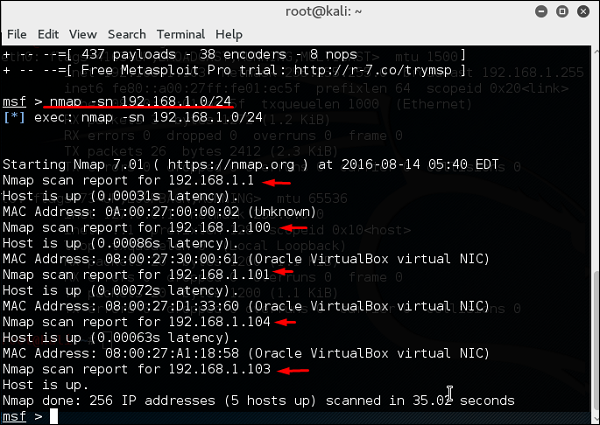

偵察掃描基本上是在目標網路中建立 IP 列表,發現機器上執行的服務。在 Metasploit 中執行此操作,我們將使用 Metasploit 中整合的 NMAP 命令。有關 NMAP 及其命令的更多資訊,請訪問 https://nmap.org/

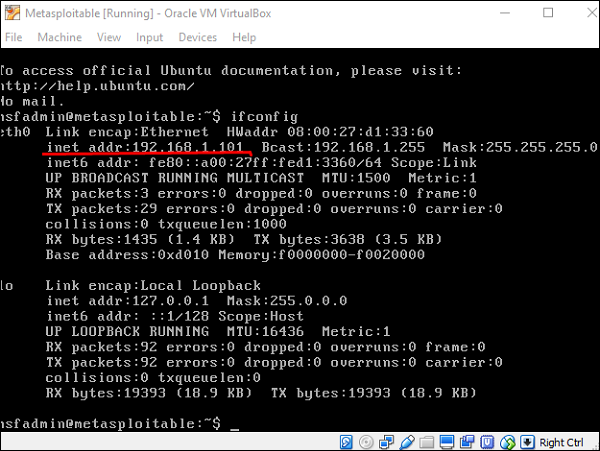

現在讓我們在實踐中看看它是如何工作的。我們啟動了目標機器 (Metasploitable) 和 IP 為192.168.1.101 的 Windows Server 2003 機器。

接下來,我們將啟動 Metasploit。在這裡,我們使用 Kali Linux。因此,命令將始終以nmap開頭。

讓我們開始掃描 192.168.0.0/24 範圍的網路並發現機器。

從上面的截圖可以看出,網路中有 5 臺主機處於活動狀態,並顯示了詳細資訊。現在我們找到了活動的主機,我們將嘗試查詢它們執行的作業系統及其後臺服務。

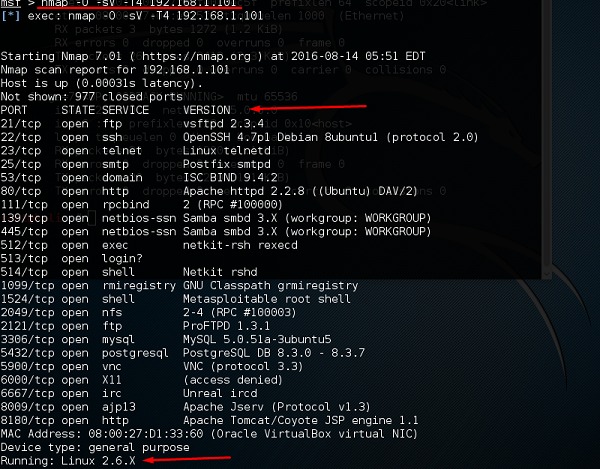

我們將嘗試攻擊 IP 為 192.168.1.101 的易受攻擊的機器。為此,我們將執行以下命令:

Nmap –sV-O –T4 192.168.1.101這裡:

–sV 引數將檢測服務及其版本詳細資訊。

–O 用於檢測作業系統的版本,在我們的例子中是 Linux 2.6.X

–T4 是我們允許掃描完成的時間

使用上述命令後,您將獲得以下螢幕輸出。

廣告