- 道德駭客教程

- 道德駭客 - 首頁

- 道德駭客 - 概述

- 道德駭客 - 駭客型別

- 道德駭客 - 著名的駭客

- 道德駭客 - 術語

- 道德駭客 - 工具

- 道德駭客 - 技能

- 道德駭客 - 流程

- 道德駭客 - 偵察

- 道德駭客 - 踩點

- 道德駭客 - 指紋識別

- 道德駭客 - 嗅探

- 道德駭客 - 嗅探工具

- 道德駭客 - ARP 欺騙

- 道德駭客 - DNS 欺騙

- 道德駭客 - 利用

- 道德駭客 - 列舉

- 道德駭客 - Metasploit

- 道德駭客 - 木馬攻擊

- 道德駭客 - TCP/IP 劫持

- 道德駭客 - 郵件劫持

- 道德駭客 - 密碼破解

- 道德駭客 - 無線網路攻擊

- 道德駭客 - 社會工程學

- 道德駭客 - DDoS 攻擊

- 道德駭客 - 跨站指令碼攻擊

- 道德駭客 - SQL 注入

- 道德駭客 - 滲透測試

- 道德駭客有用資源

- 道德駭客 - 快速指南

- 道德駭客 - 有用資源

- 道德駭客 - 討論

道德駭客 - 嗅探

嗅探是使用嗅探工具監控和捕獲透過給定網路的所有資料包的過程。這是一種“竊聽電話線”並瞭解對話的方式。它也稱為應用於計算機網路的竊聽。

如果一組企業交換機埠是開啟的,那麼他們的員工之一可能會嗅探整個網路的流量,這種情況很有可能發生。任何在同一物理位置的人都可以使用乙太網電纜連線到網路或無線連線到該網路並嗅探所有流量。

換句話說,嗅探允許您檢視各種型別的流量,包括受保護的和不受保護的流量。在適當的條件下並使用適當的協議,攻擊方可能能夠收集資訊,這些資訊可用於進一步攻擊或對網路或系統所有者造成其他問題。

可以嗅探什麼?

可以從網路中嗅探以下敏感資訊:

- 電子郵件流量

- FTP 密碼

- Web 流量

- Telnet 密碼

- 路由器配置

- 聊天會話

- DNS 流量

工作原理

嗅探器通常將系統的網絡卡切換到混雜模式,以便它偵聽其段上傳輸的所有資料。

混雜模式是指乙太網硬體,特別是網路介面卡 (NIC) 的一種獨特方式,它允許 NIC 接收網路上的所有流量,即使它不是針對此 NIC 的。預設情況下,NIC 會忽略所有未針對其自身地址的流量,這是透過將乙太網資料包的目標地址與裝置的硬體地址(也稱為 MAC)進行比較來完成的。雖然這對網路來說非常合理,但非混雜模式使得難以使用網路監控和分析軟體來診斷連線問題或流量統計。

嗅探器可以透過解碼資料包中封裝的資訊,持續監控透過網絡卡到計算機的所有流量。

嗅探型別

嗅探在本質上可以是主動的或被動的。

被動嗅探

在被動嗅探中,流量被鎖定,但不會以任何方式更改。被動嗅探僅允許偵聽。它適用於集線器裝置。在集線器裝置上,流量被髮送到所有埠。在使用集線器連線系統的網路中,網路上的所有主機都可以看到流量。因此,攻擊者可以輕鬆捕獲透過的流量。

好訊息是,集線器現在幾乎已經過時了。大多數現代網路使用交換機。因此,被動嗅探不再有效。

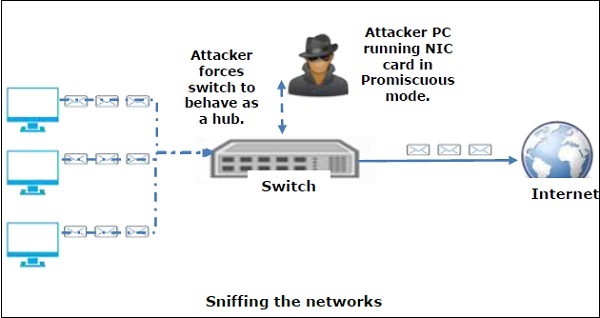

主動嗅探

在主動嗅探中,流量不僅被鎖定和監控,而且還可能以某種方式被更改,具體取決於攻擊。主動嗅探用於嗅探基於交換機的網路。它涉及將地址解析協議 (ARP) 資料包注入目標網路,以使交換機的內容定址儲存器 (CAM) 表泛洪。CAM 跟蹤哪個主機連線到哪個埠。

以下是主動嗅探技術:

- MAC 泛洪

- DHCP 攻擊

- DNS 欺騙

- 欺騙攻擊

- ARP 欺騙

受影響的協議

諸如久經考驗的 TCP/IP 等協議在設計之初並沒有考慮到安全性,因此對潛在的入侵者沒有提供太多抵抗力。一些規則很容易被嗅探:

HTTP - 它用於以明文形式傳送資訊,沒有任何加密,因此是一個真正的目標。

SMTP(簡單郵件傳輸協議) - SMTP 主要用於傳輸電子郵件。此協議效率很高,但它不包含任何防嗅探保護。

NNTP(網路新聞傳輸協議) - 它用於所有型別的通訊,但其主要缺點是資料甚至密碼都以明文形式透過網路傳送。

POP(郵局協議) - POP 嚴格用於從伺服器接收電子郵件。此協議不包含防嗅探保護,因為它可以被攔截。

FTP(檔案傳輸協議) - FTP 用於傳送和接收檔案,但它不提供任何安全功能。所有資料都以明文形式傳送,可以輕鬆嗅探。

IMAP(網際網路訊息訪問協議) - IMAP 在功能上與 SMTP 相同,但它極易受到嗅探的影響。

Telnet - Telnet 將所有內容(使用者名稱、密碼、擊鍵)以明文形式透過網路傳送,因此可以輕鬆嗅探。

嗅探器並非能夠僅檢視即時流量的簡單實用程式。如果您真的想分析每個資料包,請儲存捕獲並隨時檢視。

硬體協議分析儀

在進一步詳細介紹嗅探器之前,我們必須討論硬體協議分析儀。這些裝置在硬體級別插入網路,並且可以監控流量而無需對其進行操作。

硬體協議分析儀用於監控和識別系統中安裝的駭客軟體生成的惡意網路流量。

它們捕獲資料包,對其進行解碼,並根據某些規則分析其內容。

硬體協議分析儀允許攻擊者檢視透過電纜傳輸的每個資料包的單個數據位元組。

由於在許多情況下成本巨大,大多數道德駭客無法輕易獲得這些硬體裝置。

合法攔截

合法攔截 (LI) 定義為依法批准訪問通訊網路資料(例如電話呼叫或電子郵件訊息)。LI 必須始終是為了分析或證據的目的而依法執行。因此,LI 是一種安全流程,其中網路運營商或服務提供商允許執法人員訪問個人或組織的私人通訊。

幾乎所有國家/地區都起草並頒佈了法律來規範合法攔截程式;標準化組織正在建立 LI 技術規範。通常,LI 活動是為了基礎設施保護和網路安全的目的而進行的。但是,除非另有禁止,否則私人網路基礎設施的運營商可以將其自身網路內的 LI 功能作為其固有權利進行維護。

LI 以前被稱為竊聽,並且自電子通訊誕生以來就一直存在。