- 道德駭客教程

- 道德駭客 - 首頁

- 道德駭客 - 概述

- 道德駭客 - 駭客型別

- 道德駭客 - 著名的駭客

- 道德駭客 - 專業術語

- 道德駭客 - 工具

- 道德駭客 - 技能

- 道德駭客 - 流程

- 道德駭客 - 偵察

- 道德駭客 - 踩點

- 道德駭客 - 指紋識別

- 道德駭客 - 嗅探

- 道德駭客 - 嗅探工具

- 道德駭客 - ARP 欺騙

- 道德駭客 - DNS 欺騙

- 道德駭客 - 利用

- 道德駭客 - 列舉

- 道德駭客 - Metasploit

- 道德駭客 - 木馬攻擊

- 道德駭客 - TCP/IP 劫持

- 道德駭客 - 郵件劫持

- 道德駭客 - 密碼破解

- 道德駭客 - 無線網路攻擊

- 道德駭客 - 社會工程

- 道德駭客 - DDoS 攻擊

- 道德駭客 - 跨站指令碼攻擊

- 道德駭客 - SQL 注入

- 道德駭客 - 滲透測試

- 道德駭客有用資源

- 道德駭客 - 快速指南

- 道德駭客 - 有用資源

- 道德駭客 - 討論

道德駭客 - DNS 欺騙

DNS 欺騙是一種技術,它欺騙 DNS 伺服器使其相信它已收到真實資訊,而實際上並非如此。它會導致在將網址轉換為數字 IP 地址的 DNS 級別替換錯誤的 IP 地址。它允許攻擊者用伺服器控制的 IP 地址替換給定 DNS 伺服器上目標站點的 IP 地址條目。攻擊者可以為伺服器建立包含惡意內容的虛假 DNS 條目,其名稱相同。

例如,使用者輸入 www.google.com,但使用者會被髮送到另一個欺詐網站,而不是被定向到 Google 的伺服器。據我們瞭解,DNS 欺騙用於將使用者重定向到由攻擊者管理的虛假頁面。

DNS 欺騙 - 練習

讓我們使用相同的工具 **Ettercap** 進行 DNS 欺騙練習。

DNS 欺騙與 ARP 欺騙非常相似。要啟動 DNS 欺騙,您必須從 ARP 欺騙開始,我們在上一章中已經討論過。我們將使用 **DNS spoof** 外掛,該外掛已存在於 Ettercap 中。

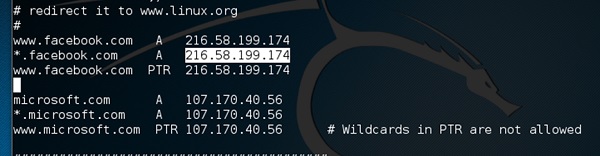

**步驟 1** - 開啟終端並輸入“nano etter.dns”。此檔案包含 Ettercap 用於解析域名地址的所有 DNS 地址條目。在此檔案中,我們將新增“Facebook”的虛假條目。如果有人想開啟 Facebook,他將被重定向到另一個網站。

**步驟 2** - 現在在“Redirect it to www.linux.org”字樣下插入條目。請參見以下示例:

**步驟 3** - 現在儲存此檔案並透過儲存檔案退出。使用“ctrl+x”儲存檔案。

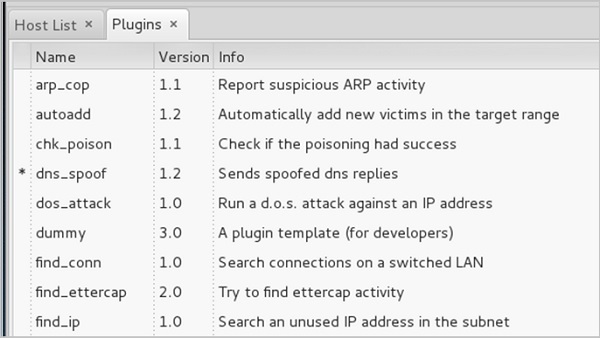

**步驟 4** - 此後,整個過程與啟動 ARP 欺騙相同。啟動 ARP 欺騙後,單擊選單欄中的“外掛”,然後選擇“dns_spoof”外掛。

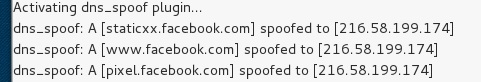

**步驟 5** - 啟用 DNS_spoof 後,您將在結果中看到,每當有人在瀏覽器中輸入 facebook.com 時,它將開始被欺騙為 Google 的 IP。

這意味著使用者在瀏覽器中看到的是 Google 頁面而不是 facebook.com。

在本練習中,我們看到了如何透過不同的工具和方法嗅探網路流量。這裡一家公司需要一名道德駭客來提供網路安全以阻止所有這些攻擊。讓我們看看道德駭客可以做些什麼來防止 DNS 欺騙。

防禦 DNS 欺騙

作為一名道德駭客,您的工作很可能使您處於預防而非滲透測試的地位。您作為攻擊者所瞭解的內容可以幫助您防止您從外部使用的技術。

以下是從滲透測試人員的角度來看,針對我們剛剛介紹的攻擊的防禦措施:

對網路中最敏感的部分使用硬體交換網路,以努力將流量隔離到單個網段或衝突域。

在交換機上實施 IP DHCP 嗅探,以防止 ARP 欺騙和欺騙攻擊。

實施策略以防止網路介面卡上的混雜模式。

部署無線接入點時要小心,要知道無線網路上的所有流量都可能被嗅探。

使用加密協議(如 SSH 或 IPsec)加密敏感流量。

埠安全由能夠程式設計以僅允許特定 MAC 地址在每個埠上傳送和接收資料的交換機使用。

IPv6 具有 IPv4 不具備的安全優勢和選項。

用 SSH 替換 FTP 和 Telnet 等協議是防止嗅探的有效防禦措施。如果 SSH 不是可行的解決方案,請考慮使用 IPsec 保護較舊的遺留協議。

虛擬專用網路 (VPN) 由於其加密方面,可以提供針對嗅探的有效防禦。

SSL 與 IPsec 一起是一種很好的防禦措施。

總結

在本章中,我們討論了攻擊者如何透過在網路中放置資料包嗅探器來捕獲和分析所有流量。透過一個真實的例子,我們看到了從給定網路中獲取受害者憑據是多麼容易。攻擊者使用 MAC 攻擊、ARP 和 DNS 欺騙攻擊來嗅探網路流量並獲取敏感資訊,例如電子郵件對話和密碼。