網路倫理-跨站指令碼攻擊

跨站指令碼(XSS)是一種程式碼注入攻擊,允許攻擊者在另一個使用者的瀏覽器中執行惡意JavaScript。

攻擊者不會直接攻擊其受害者。相反,他利用受害者訪問的網站中的漏洞,以便讓網站為他提供惡意JavaScript。對於受害者的瀏覽器來說,惡意JavaScript看起來像是網站的合法部分,因此網站無意中成為攻擊者的幫兇。這些攻擊可以使用HTML、JavaScript、VBScript、ActiveX、Flash來執行,但最常用的XSS是惡意JavaScript。

這些攻擊還可以收集資料,例如賬戶劫持、更改使用者設定、竊取/篡改cookie或虛假廣告,並建立DoS攻擊。

示例

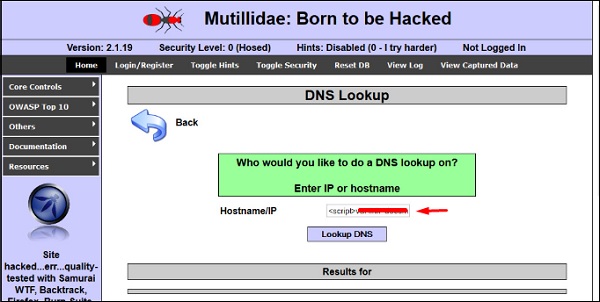

讓我們舉個例子來了解它是如何工作的。我們透過**metasploitable**機器獲得了一個存在漏洞的網頁。現在我們將測試紅色箭頭突出顯示的欄位是否存在XSS漏洞。

首先,我們編寫一個簡單的alert指令碼

<script> alert(‘I am Vulnerable’) </script>

它將產生以下輸出:

XSS攻擊型別

XSS攻擊通常分為三種類型:

**持久型XSS**,其中惡意字串源自網站的資料庫。

**反射型XSS**,其中惡意字串源自受害者的請求。

**DOM型XSS**,其中漏洞位於客戶端程式碼而不是伺服器端程式碼中。

通常,跨站指令碼攻擊可以透過**漏洞掃描器**發現,這樣您就不必手動在其中放置JavaScript,例如:

<script>

alert('XSS')

</script>

**Burp Suite**和**acunetix**被認為是最好的漏洞掃描器。

快速提示

為了防止XSS攻擊,請牢記以下幾點:

檢查和驗證所有表單欄位,例如隱藏表單、標頭、cookie、查詢字串。

實施嚴格的安全策略。在輸入欄位中設定字元限制。

廣告