- 道德駭客教程

- 道德駭客 - 首頁

- 道德駭客 - 概述

- 道德駭客 - 駭客型別

- 道德駭客 - 著名的駭客

- 道德駭客 - 術語

- 道德駭客 - 工具

- 道德駭客 - 技能

- 道德駭客 - 流程

- 道德駭客 - 偵察

- 道德駭客 - 踩點

- 道德駭客 - 指紋識別

- 道德駭客 - 嗅探

- 道德駭客 - 嗅探工具

- 道德駭客 - ARP 欺騙

- 道德駭客 - DNS 欺騙

- 道德駭客 - 利用

- 道德駭客 - 列舉

- 道德駭客 - Metasploit

- 道德駭客 - 木馬攻擊

- 道德駭客 - TCP/IP 劫持

- 道德駭客 - 郵件劫持

- 道德駭客 - 密碼破解

- 道德駭客 - 無線駭客

- 道德駭客 - 社會工程

- 道德駭客 - 分散式拒絕服務攻擊

- 道德駭客 - 跨站指令碼攻擊

- 道德駭客 - SQL 注入

- 道德駭客 - 滲透測試

- 道德駭客有用資源

- 道德駭客 - 快速指南

- 道德駭客 - 有用資源

- 道德駭客 - 討論

道德駭客 - 分散式拒絕服務攻擊

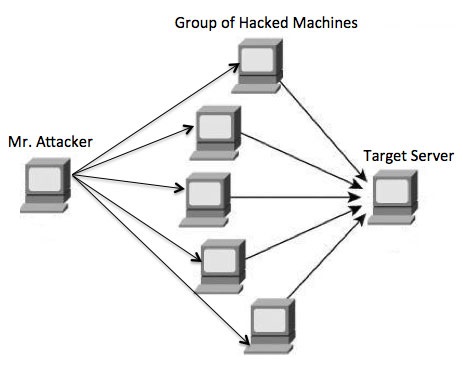

分散式拒絕服務 (DDoS) 攻擊是試圖透過從多個來源產生的大量流量來使線上服務或網站不可用的嘗試。

與拒絕服務 (DoS) 攻擊不同,DoS 攻擊使用一臺計算機和一個網際網路連線來用資料包淹沒目標資源,而 DDoS 攻擊使用許多計算機和許多網際網路連線,通常在被稱為殭屍網路的全球分散式網路中。

大規模的容量型 DDoS 攻擊產生的流量以每秒數十吉位元(甚至數百吉位元)來衡量。我們相信您的普通網路無法處理此類流量。

什麼是殭屍網路?

攻擊者透過電子郵件、網站和社交媒體傳播惡意程式碼,構建了一個被稱為殭屍網路的駭客機器網路。一旦這些計算機被感染,它們就可以被遠端控制,而無需其所有者的知情,並像一支軍隊一樣用於對任何目標發動攻擊。

DDoS 洪水可以透過多種方式產生。例如:

殭屍網路可以用來發送比伺服器一次可以處理的連線請求更多的請求。

攻擊者可以使計算機向受害者資源傳送大量隨機資料以耗盡目標的頻寬。

由於這些機器的分散式性質,它們可以用來產生難以處理的分散式高流量。最終導致服務的完全阻塞。

DDoS 攻擊的型別

DDoS 攻擊可以大致分為三類:

- 基於容量的攻擊

- 協議攻擊

- 應用層攻擊

基於容量的攻擊

基於容量的攻擊包括 TCP 洪水、UDP 洪水、ICMP 洪水和其他偽造資料包洪水。這些也被稱為第 3 層和第 4 層攻擊。攻擊者試圖飽和目標站點的頻寬。攻擊強度以每秒位元數 (bps) 衡量。

UDP 洪水 - UDP 洪水用於用大量 UDP 資料包(更具體地說,是埠號 53)淹沒遠端主機上的隨機埠。專用防火牆可用於過濾或阻止惡意 UDP 資料包。

ICMP 洪水 - 這類似於 UDP 洪水,用於用大量 ICMP 回顯請求淹沒遠端主機。這種型別的攻擊會消耗出站和入站頻寬,大量 ping 請求會導致整體系統速度變慢。

HTTP 洪水 - 攻擊者向目標 Web 伺服器傳送大量 HTTP GET 和 POST 請求,這些請求無法由伺服器處理,導致無法從合法客戶端建立其他連線。

放大攻擊 - 攻擊者發出一個請求,該請求會生成一個大型響應,其中包括對大型 TXT 記錄的 DNS 請求和對大型檔案(如影像、PDF 或任何其他資料檔案)的 HTTP GET 請求。

協議攻擊

協議攻擊包括 SYN 洪水、死亡之 ping、分段資料包攻擊、Smurf DDoS 等。這種型別的攻擊會消耗伺服器資源和其他資源,例如防火牆和負載均衡器。攻擊強度以每秒資料包數衡量。

DNS 洪水 - DNS 洪水用於攻擊基礎設施和 DNS 應用程式,以壓倒目標系統並消耗其所有可用網路頻寬。

SYN 洪水 - 攻擊者傳送 TCP 連線請求的速度比目標機器能夠處理的速度快,導致網路飽和。管理員可以調整 TCP 堆疊以減輕 SYN 洪水的影響。為了減少 SYN 洪水的影響,您可以減少堆疊釋放分配給連線的記憶體的超時時間,或者使用防火牆或iptables選擇性地丟棄傳入連線。

死亡之 ping - 攻擊者使用簡單的 ping 命令傳送格式錯誤或過大的資料包。IP 允許傳送 65,535 位元組的資料包,但傳送大於 65,535 位元組的 ping 資料包違反了網際網路協議,可能會導致目標系統記憶體溢位,最終使系統崩潰。為了避免死亡之 ping 攻擊及其變體,許多站點在其防火牆上完全阻止 ICMP ping 訊息。

應用層攻擊

應用層攻擊包括 Slowloris、零日 DDoS 攻擊、針對 Apache、Windows 或 OpenBSD 漏洞的 DDoS 攻擊等等。目標是使 Web 伺服器崩潰。攻擊強度以每秒請求數衡量。

應用攻擊 - 這也稱為第 7 層攻擊,其中攻擊者進行過多的登入、資料庫查詢或搜尋請求以使應用程式過載。很難檢測第 7 層攻擊,因為它們類似於合法的網站流量。

Slowloris - 攻擊者向目標 Web 伺服器傳送大量 HTTP 標頭,但從未完成請求。目標伺服器保持每個這些虛假連線的開啟狀態,最終使最大併發連線池溢位,並導致無法從合法客戶端建立其他連線。

NTP 放大 - 攻擊者利用公開可訪問的網路時間協議 (NTP) 伺服器來用使用者資料報協議 (UDP) 流量壓倒目標伺服器。

零日 DDoS 攻擊 - 零日漏洞是供應商以前未知的系統或應用程式缺陷,尚未修復或修補。這些是每天都在出現的新型攻擊,例如利用尚未釋出補丁的漏洞。

如何修復 DDoS 攻擊

您可以根據 DDoS 攻擊的型別應用相當多的 DDoS 防護選項。

您的 DDoS 防護始於識別和關閉系統中所有可能的 OS 和應用程式級漏洞,關閉所有可能的埠,從系統中刪除不必要的訪問許可權,並將伺服器隱藏在代理或 CDN 系統後面。

如果您看到低強度的 DDoS,那麼您可以找到許多基於防火牆的解決方案,這些解決方案可以幫助您過濾掉基於 DDoS 的流量。但是,如果您遇到高容量的 DDoS 攻擊(例如吉位元甚至更多),那麼您應該尋求 DDoS 防護服務提供商的幫助,他們提供更全面、主動和真正的方法。

選擇 DDoS 防護服務提供商時必須小心謹慎。許多服務提供商想利用您的困境。如果您告訴他們您正在遭受 DDoS 攻擊,那麼他們將開始以不合理的高昂價格向您提供各種服務。

我們可以建議您一個簡單有效的解決方案,該方案從尋找一個足夠靈活的優秀 DNS 解決方案提供商開始,該提供商可以為您的網站配置 A 和 CNAME 記錄。其次,您需要一個優秀的 CDN 提供商,該提供商可以處理大型 DDoS 流量,並將其 DDoS 防護服務作為其 CDN 包的一部分提供。

假設您的伺服器 IP 地址為 AAA.BBB.CCC.DDD。然後您應該執行以下 DNS 配置:

在 DNS 區域檔案中建立如下所示的A 記錄,使用 DNS 識別符號(例如,ARECORDID),並將其對外部世界保密。

現在,請您的 CDN 提供商將建立的 DNS 識別符號與 URL 連結起來,例如cdn.someotherid.domain.com。

您將使用 CDN URL cdn.someotherid.domain.com 建立兩個 CNAME 記錄,第一個指向www,第二個記錄指向@,如下所示。

您可以尋求系統管理員的幫助以瞭解這些要點並適當地配置您的 DNS 和 CDN。最後,您的 DNS 將具有以下配置。

現在,讓 CDN 提供商處理所有型別的 DDoS 攻擊,您的系統將保持安全。但前提是您不應向任何人透露您的系統 IP 地址或 A 記錄識別符號;否則,直接攻擊將再次開始。

快速修復

DDoS 攻擊比以往任何時候都更加普遍,不幸的是,這個問題沒有快速解決方案。但是,如果您的系統正在遭受 DDoS 攻擊,請不要驚慌,並逐步調查此事。