- 網路道德入侵教程

- 網路道德入侵 - 首頁

- 網路道德入侵 - 概述

- 網路道德入侵 - 駭客型別

- 網路道德入侵 - 知名駭客

- 網路道德入侵 - 術語

- 網路道德入侵 - 工具

- 網路道德入侵 - 技能

- 網路道德入侵 - 流程

- 網路道德入侵 - 偵察

- 網路道德入侵 - 踩點

- 網路道德入侵 - 指紋識別

- 網路道德入侵 - 嗅探

- 網路道德入侵 - 嗅探工具

- 網路道德入侵 - ARP 欺騙

- 網路道德入侵 - DNS 欺騙

- 網路道德入侵 - 利用

- 網路道德入侵 - 列舉

- 網路道德入侵 - Metasploit

- 網路道德入侵 - 木馬攻擊

- 網路道德入侵 - TCP/IP 劫持

- 網路道德入侵 - 郵件劫持

- 網路道德入侵 - 密碼破解

- 網路道德入侵 - 無線網路入侵

- 網路道德入侵 - 社會工程學

- 網路道德入侵 - DDoS 攻擊

- 網路道德入侵 - 跨站指令碼攻擊

- 網路道德入侵 - SQL 注入

- 網路道德入侵 - 滲透測試

- 網路道德入侵有用資源

- 網路道德入侵 - 快速指南

- 網路道德入侵 - 有用資源

- 網路道德入侵 - 討論

網路道德入侵 - ARP 欺騙

地址解析協議 (ARP) 是一種無狀態協議,用於將 IP 地址解析為機器 MAC 地址。所有需要在網路上通訊的網路裝置都會在系統中廣播 ARP 查詢,以查詢其他機器的 MAC 地址。ARP 欺騙也稱為 **ARP 欺騙**。

以下是 ARP 的工作原理:

當一臺機器需要與另一臺機器通訊時,它會查詢其 ARP 表。

如果在表中找不到 MAC 地址,則會廣播 **ARP_request** 到網路上。

網路上的所有機器都會將此 IP 地址與 MAC 地址進行比較。

如果網路中的一臺機器識別出此地址,則它將使用其 IP 和 MAC 地址響應 **ARP_request**。

請求計算機將地址對儲存在其 ARP 表中,然後進行通訊。

什麼是 ARP 欺騙?

ARP 資料包可以被偽造,以將資料傳送到攻擊者的機器。

ARP 欺騙構建大量偽造的 ARP 請求和回覆資料包以使交換機過載。

交換機設定為 **轉發模式**,並且在 **ARP 表** 被偽造的 ARP 響應淹沒後,攻擊者可以嗅探所有網路資料包。

攻擊者使用偽造的條目淹沒目標計算機的 ARP 快取,這也稱為 **中毒**。ARP 中毒使用中間人訪問來毒害網路。

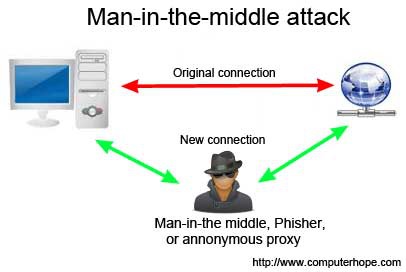

什麼是中間人攻擊?

中間人攻擊(縮寫為 MITM、MitM、MIM、MiM、MITMA)意味著一種主動攻擊,其中對手透過在受害者之間建立連線來模擬使用者,並在他們之間傳送訊息。在這種情況下,受害者認為他們彼此通訊,但實際上,惡意行為者控制著通訊。

第三方存在以控制和監控雙方之間通訊的流量。某些協議(如 **SSL**)用於防止此類攻擊。

ARP 中毒 - 演練

在本演練中,我們使用 **BetterCAP** 在 LAN 環境中執行 ARP 中毒,使用 VMware Workstation 安裝了 **Kali** Linux 和 **Ettercap** 工具來嗅探 LAN 中的本地流量。

對於此演練,您需要以下工具:

- VMware Workstation

- Kali Linux 或 Linux 作業系統

- Ettercap 工具

- LAN 連線

**注意** - 此攻擊在有線和無線網路中均可能發生。您可以在本地 LAN 中執行此攻擊。

**步驟 1** - 安裝 VMware Workstation 並安裝 Kali Linux 作業系統。

**步驟 2** - 使用使用者名稱密碼“root,toor”登入 Kali Linux。

**步驟 3** - 確保您已連線到本地 LAN,並透過在終端中鍵入命令 **ifconfig** 檢查 IP 地址。

**步驟 4** - 開啟終端並鍵入“Ettercap –G”以啟動 Ettercap 的圖形版本。

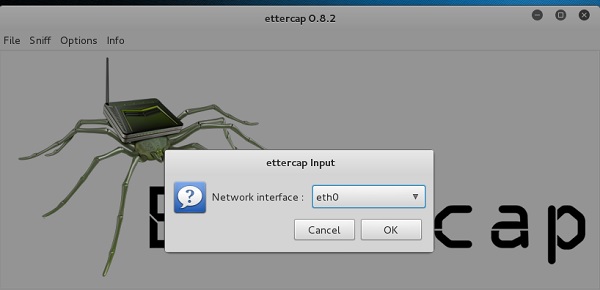

**步驟 5** - 現在單擊選單欄中的“嗅探”選項卡,然後選擇“統一嗅探”,然後單擊“確定”以選擇介面。我們將使用“eth0”,這意味著乙太網連線。

**步驟 6** - 現在單擊選單欄中的“主機”選項卡,然後單擊“掃描主機”。它將開始掃描整個網路以查詢活動主機。

**步驟 7** - 接下來,單擊“主機”選項卡並選擇“主機列表”以檢視網路中可用主機的數量。此列表還包括預設閘道器地址。在選擇目標時,我們必須小心。

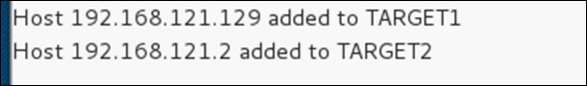

**步驟 8** - 現在我們必須選擇目標。在中間人攻擊中,我們的目標是主機,路由器地址將是轉發流量的路由器地址。在中間人攻擊中,攻擊者攔截網路並嗅探資料包。因此,我們將受害者新增為“目標 1”,將路由器地址新增為“目標 2”。

在 VMware 環境中,預設閘道器將始終以“2”結尾,因為“1”分配給物理機器。

**步驟 9** - 在此場景中,我們的目標是“192.168.121.129”,路由器是“192.168.121.2”。因此,我們將目標 1 新增為 **受害者 IP**,目標 2 新增為 **路由器 IP**。

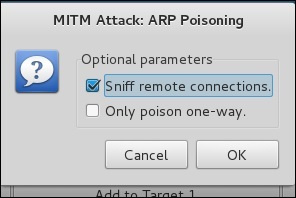

**步驟 10** - 現在單擊“中間人”,然後單擊“ARP 中毒”。然後,選中“嗅探遠端連線”選項,然後單擊“確定”。

**步驟 11** - 單擊“開始”並選擇“開始嗅探”。這將在網路中啟動 ARP 中毒,這意味著我們已將網路卡設定為“混雜模式”,現在可以嗅探本地流量。

**注意** - 我們只允許 Ettercap 進行 HTTP 嗅探,因此不要期望使用此過程嗅探 HTTPS 資料包。

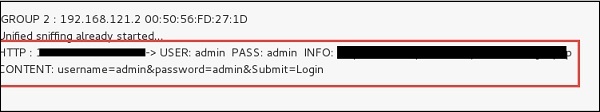

**步驟 12** - 現在是時候檢視結果了;如果我們的受害者登入了一些網站。您可以在 Ettercap 的工具欄中檢視結果。

這就是嗅探的工作原理。您一定已經瞭解,只需啟用 ARP 中毒就可以輕鬆獲取 HTTP 憑據。

ARP 中毒有可能在公司環境中造成巨大損失。這就是聘用網路道德駭客來保護網路的地方。

除了 ARP 中毒之外,還有其他攻擊,例如 MAC 泛洪、MAC 欺騙、DNS 中毒、ICMP 中毒等,這些攻擊都可能對網路造成重大損失。

在下一章中,我們將討論另一種型別的攻擊,稱為 **DNS 中毒**。