- 網路安全教程

- 網路安全 - 首頁

- 網路安全 – 概述

- 網路安全 – 應用層

- 網路安全 – 傳輸層

- 網路安全 – 網路層

- 網路安全 – 資料鏈路層

- 網路安全 – 訪問控制

- 網路安全 – 防火牆

- 網路安全 – 至關重要

- 零信任安全

- 零信任安全 - 簡介

- 零信任安全模型

- 零信任架構

- 網路安全有用資源

- 網路安全 - 快速指南

- 網路安全 - 有用資源

- 網路安全 - 討論

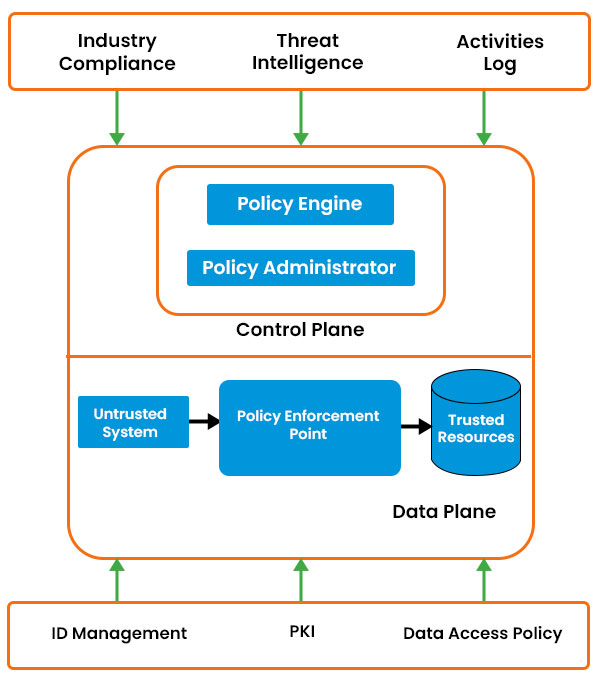

零信任安全模型

零信任模型是一種專門設計的安全模型,旨在透過消除隱式信任並持續評估連線到網路的裝置來保護組織。透過利用強大的身份驗證技術、利用網路分段、限制橫向移動、提供第7層威脅防護以及簡化細粒度的“最小訪問”許可權,零信任旨在保護現有系統並促進安全的數字化轉型。

零信任安全模型的組成部分

零信任安全模型的一些常見組成部分如下:

1. 策略決策點

策略決策點元件集成了策略引擎和策略管理。它確保在使用者連線到網路進行身份驗證時協議始終有效。策略引擎和策略管理的主要功能如下所述。

策略引擎

即時做出關於資源訪問的決策是策略引擎的核心職責。它使用一組既定的策略,評估使用者、裝置或應用程式是否應該被允許訪問,使用適當的身份驗證、裝置健康狀況、位置、時間等等。

關鍵功能

- 訪問決策 − 策略引擎評估每個訪問請求,然後決定批准或拒絕。

- 風險評估 − 它根據風險評估和即時環境動態調整訪問決策。

- 條件訪問 − 它採用特定的條件訪問策略,包括限制對受保護裝置或特定情況的訪問。

- 與安全工具整合 − 策略引擎與身份和訪問管理 (IAM) 系統、多因素身份驗證 (MFA) 和其他安全工具整合,以收集用於決策的資料。

策略管理 (PA)

策略管理包括安全策略的制定、規範和修訂。它充當管理層,企業在此指定和更改安全規則以滿足其需求。

關鍵功能

- 策略建立和管理 − 管理員可以使用 PA 元件建立、修改和刪除安全策略。這些策略指定誰可以訪問哪些資源以及在什麼條件下。

- 策略分發 − 制定策略後,將其傳送到策略引擎以進行執行。這可能包括對不同人員、裝置和資料實施特定的訪問控制。

- 合規性和治理 − 這確保安全策略符合法規要求和內部治理標準。

- 監控和報告 − 管理員可以跟蹤策略的使用情況和有效性,並根據需要進行更改以提高安全性或滿足合規性要求。

2. 策略執行點 (PEP)

策略執行點 (PEP) 是零信任安全模型的一個關鍵元件,它執行策略引擎做出的訪問決策。它充當使用者、裝置或程式與其想要訪問的資源之間的橋樑。一旦策略引擎根據安全策略確定是否允許或禁止訪問,PEP 就會透過允許或阻止連線來執行該決策。此外,PEP 持續監控會話中的上下文或行為變化,例如裝置健康狀況或可疑活動的變化,如果出現安全問題,則可以拒絕訪問。它充當即時控制點,確保只有經過驗證和授權的實體才能與敏感資源互動,同時維護最小許可權原則。

零信任模型的核心原則

零信任模型包括以下核心原則:

- 持續驗證

- 限制爆炸半徑和

- 自動化上下文收集和響應

1. 持續驗證

持續驗證意味著在任何給定時間都不存在可信區域、憑據或裝置。持續驗證是零信任安全範例的一個基本原則,該範例認為,任何實體(無論是使用者、裝置還是程式)都不值得信任,即使是在第一次身份驗證之後。

必須持續地對如此大量的資產應用驗證,這需要許多關鍵因素的存在。它包括:

- 基於風險的條件訪問 − 這確保僅當風險級別發生變化時才中斷工作流程,從而允許持續驗證而不會影響使用者體驗。

- 快速且可擴充套件的動態策略模型部署 − 策略不僅必須考慮風險,還必須考慮合規性和 IT 策略要求。零信任不會使組織免受合規性和特定於組織的標準的約束。

與傳統的基於單一登入提供廣泛訪問的方法不同,持續驗證需要持續確認所有資源訪問請求。這需要持續監控上下文資訊,例如使用者身份、裝置健康狀況、位置、訪問時間和行為模式,以確保安全。即時監控和分析檢測異常情況,並確保任何風險變化(例如異常行為或受損裝置)都會導致立即審查訪問許可權。持續驗證透過確保安全措施以動態和即時的方式實施來最大限度地減少威脅,從而限制內部或外部攻擊造成的潛在損害。

2. 限制爆炸半徑

如果發生安全漏洞,限制其損害至關重要。零信任限制攻擊者的憑據或訪問路徑,使系統和人員有時間響應並中和攻擊。在零信任概念中,限制爆炸半徑意味著將安全漏洞的潛在影響限制在網路或系統的有限、隔離區域內。這是透過使用諸如微分段之類的技術實現的,微分段將網路劃分為具有嚴格訪問控制和監控的小區域。即使攻擊者成功入侵了一個段,他們也無法橫向遷移到網路的其他部分,除非他們透過進一步的安全檢查。

零信任模型透過在所有級別使用最小許可權和持續驗證的概念來限制任何入侵造成的損害,從而減少對敏感資料和關鍵系統的潛在損害。這種遏制方法極大地提高了對現代網路威脅的彈性。

3. 自動化上下文收集和響應

在零信任安全架構中,自動化上下文收集和響應對於確保強大的即時安全性至關重要。這包括持續從各種來源獲取上下文,包括使用者身份、裝置狀態、位置、行為模式和威脅情報源。自動化使安全系統能夠即時檢查上下文並對訪問限制做出動態判斷。例如,如果裝置表現出異常活動或某人試圖從未知位置登入,自動化系統可以快速檢測到問題,啟動多因素身份驗證或完全拒絕訪問。此功能確保對潛在攻擊的響應及時且可擴充套件,無需人工干預,並提高整體安全態勢。