- 網路安全教程

- 網路安全 - 首頁

- 網路安全 – 概述

- 網路安全 – 應用層

- 網路安全 – 傳輸層

- 網路安全 – 網路層

- 網路安全 – 資料鏈路層

- 網路安全 – 訪問控制

- 網路安全 – 防火牆

- 網路安全 – 至關重要

- 零信任安全

- 零信任安全 - 簡介

- 零信任安全模型

- 零信任架構

- 網路安全有用資源

- 網路安全 - 快速指南

- 網路安全 - 有用資源

- 網路安全 - 討論

網路安全 - 快速指南

網路安全 – 概述

在這個現代時代,組織機構極大地依賴計算機網路以高效且富有成效的方式在整個組織內共享資訊。組織的計算機網路現在正變得越來越龐大和普遍。假設每位員工都有一臺專用工作站,那麼一家大型公司將擁有數千臺工作站和許多網路伺服器。

這些工作站可能無法集中管理,也可能沒有周界保護。它們可能具有各種作業系統、硬體、軟體和協議,使用者的網路安全意識水平也各不相同。現在想象一下,公司網路上的數千臺工作站直接連線到網際網路。這種不安全的網路成為攻擊目標,其中包含有價值的資訊並顯示出漏洞。

在本章中,我們將描述網路的主要漏洞以及網路安全的重要性。在後續章節中,我們將討論實現這些目標的方法。

物理網路

網路定義為兩個或多個連線在一起以高效共享資源的計算裝置。此外,將兩個或多個網路連線在一起稱為**網際網路絡**。因此,網際網路只是一個網際網路絡——一系列互連的網路。

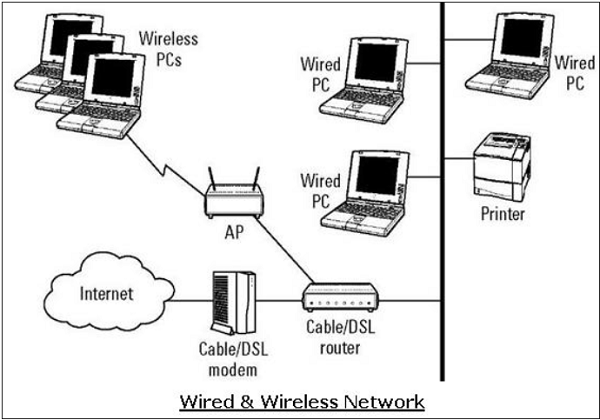

為了建立其內部網路,組織機構有多種選擇。它可以使用有線網路或無線網路連線所有工作站。如今,組織機構大多使用有線和無線網路的組合。

有線和無線網路

在有線網路中,裝置使用電纜彼此連線。通常,有線網路基於乙太網協議,其中裝置使用非遮蔽雙絞線 (UTP) 電纜連線到不同的交換機。這些交換機進一步連線到網路路由器以訪問網際網路。

在無線網路中,裝置透過無線電傳輸連線到接入點。接入點進一步透過電纜連線到交換機/路由器以訪問外部網路。

由於無線網路提供的移動性,無線網路越來越受歡迎。移動裝置無需連線電纜,可以在無線網路範圍內自由漫遊。這確保了高效的資訊共享並提高了生產力。

漏洞和攻擊

有線和無線網路中都存在常見的漏洞,即對網路的“未授權訪問”。攻擊者可以透過不安全的集線器/交換機埠將他的裝置連線到網路。在這方面,無線網路被認為不如有線網路安全,因為無線網路可以很容易地被訪問,而無需任何物理連線。

訪問後,攻擊者可以利用此漏洞發起以下攻擊:

嗅探資料包資料以竊取有價值的資訊。

透過向網路介質傳送虛假資料包來拒絕網路上合法使用者的服務。

欺騙合法主機的物理標識 (MAC),然後竊取資料或進一步發起“中間人”攻擊。

網路協議

網路協議是一組規則,用於管理連線到網路上的裝置之間的通訊。它們包括建立連線的機制,以及用於格式化傳送和接收訊息的資料包的格式規則。

已經開發出幾種計算機網路協議,每種協議都設計用於特定目的。流行且廣泛使用的協議是 TCP/IP 及其相關的更高層和更低層協議。

TCP/IP 協議

**傳輸控制協議** (TCP) 和**網際網路協議** (IP) 是兩種不同的計算機網路協議,通常一起使用。由於它們很流行且被廣泛採用,因此它們內置於所有聯網裝置的作業系統中。

在 OSI 模型中,IP 對應於網路層(第 3 層),而 TCP 對應於傳輸層(第 4 層)。TCP/IP 應用於使用 TCP 傳輸在 IP 網路上傳輸資料的網路通訊。

TCP/IP 協議通常與其他協議一起使用,例如應用層的 HTTP、FTP、SSH 和資料鏈路/物理層的乙太網。

TCP/IP 協議套件於 1980 年建立,作為一種網際網路絡解決方案,很少考慮安全方面。

它是為受限信任網路中的通訊而開發的。然而,一段時間後,該協議成為不安全網際網路通訊的事實上的標準。

TCP/IP 協議套件的一些常見安全漏洞包括:

HTTP 是 TCP/IP 套件中的應用層協議,用於傳輸構成網頁的從 Web 伺服器的檔案。這些傳輸以純文字形式完成,入侵者可以輕鬆讀取伺服器和客戶端之間交換的資料包。

另一個 HTTP 漏洞是在會話初始化期間客戶端和 Web 伺服器之間的弱身份驗證。此漏洞可能導致會話劫持攻擊,其中攻擊者竊取合法使用者的 HTTP 會話。

TCP 協議的漏洞是用於連線建立的三次握手。攻擊者可以發起拒絕服務攻擊“SYN泛洪”來利用此漏洞。他透過不完成握手來建立許多半開啟的會話。這會導致伺服器過載並最終崩潰。

IP 層容易受到許多漏洞的影響。透過修改 IP 協議標頭,攻擊者可以發起 IP 欺騙攻擊。

除了上述提到的之外,TCP/IP 協議族中還存在許多其他安全漏洞,無論是在設計中還是在實現中。

順便提一句,在基於 TCP/IP 的網路通訊中,如果一層被駭客入侵,其他層不會意識到駭客攻擊,整個通訊都會受到損害。因此,需要在每一層都採用安全控制措施,以確保萬無一失的安全。

DNS 協議

**域名系統** (DNS) 用於將主機域名解析為 IP 地址。網路使用者主要在透過在 Web 瀏覽器中鍵入 URL 瀏覽網際網路時依賴 DNS 功能。

在對 DNS 的攻擊中,攻擊者的目標是修改合法的 DNS 記錄,使其解析到不正確的 IP 地址。它可以將該 IP 的所有流量定向到錯誤的計算機。攻擊者可以利用 DNS 協議漏洞或破壞 DNS 伺服器來實現攻擊。

**DNS 快取投毒**是一種利用 DNS 協議中發現的漏洞的攻擊。攻擊者可以透過偽造對解析器傳送到權威伺服器的遞迴 DNS 查詢的響應來毒害快取。一旦 DNS 解析器的快取被毒害,主機將被定向到惡意網站,並且可能透過與該網站的通訊來洩露憑據資訊。

ICMP 協議

**網際網路控制報文協議** (ICMP) 是 TCP/IP 網路的基本網路管理協議。它用於傳送有關聯網裝置狀態的錯誤和控制訊息。

ICMP 是 IP 網路實現的組成部分,因此存在於每個網路設定中。ICMP 有其自身的漏洞,並且可能被濫用來對網路發起攻擊。

由於 ICMP 漏洞,可能在網路上發生的常見攻擊包括:

ICMP 允許攻擊者進行網路偵察,以確定網路拓撲和進入網路的路徑。ICMP 掃描涉及發現目標網路中所有處於活動狀態的主機 IP 地址。

Traceroute 是一種流行的 ICMP 實用程式,用於透過描述從客戶端到遠端主機的即時路徑來對映目標網路。

攻擊者可以使用 ICMP 漏洞發起拒絕服務攻擊。此攻擊涉及向目標裝置傳送超過 65,535 位元組的 IPMP ping 資料包。目標計算機無法正確處理此資料包,並可能導致作業系統崩潰。

其他協議(如 ARP、DHCP、SMTP 等)也存在其漏洞,攻擊者可以利用這些漏洞來破壞網路安全。我們將在後面的章節中討論其中一些漏洞。

在協議的設計和實現過程中,對安全方面的關注最少,這已成為網路安全威脅的主要原因。

網路安全目標

如前幾節所述,網路中存在大量漏洞。因此,在傳輸過程中,資料極易受到攻擊。攻擊者可以攻擊通訊通道,獲取資料,並讀取相同的資料或重新插入虛假訊息以實現其邪惡目的。

網路安全不僅關注通訊鏈兩端每臺計算機的安全;它旨在確保整個網路安全。

網路安全包括保護網路和資料的可用性、可靠性、完整性和安全性。有效的網路安全可以阻止各種威脅進入或傳播到網路。

網路安全的主要目標是機密性、完整性和可用性。網路安全的這三個支柱通常表示為**CIA 三角形**。

**機密性** - 機密性的功能是保護寶貴的業務資料免受未經授權的人員的侵害。網路安全的機密性部分確保資料僅供預期和授權人員使用。

**完整性** - 此目標意味著維護和保證資料的準確性和一致性。完整性的功能是確保資料可靠且未被未經授權的人員更改。

**可用性** - 網路安全中可用性的功能是確保資料、網路資源/服務始終可供合法使用者使用,無論何時需要。

實現網路安全

確保網路安全似乎非常簡單。要實現的目標似乎很簡單。但實際上,用於實現這些目標的機制非常複雜,理解它們需要合理的推理。

**國際電信聯盟** (ITU) 在其關於安全架構 X.800 的建議中,定義了某些機制,以使實現網路安全的方法標準化。其中一些機制包括:

**加密** - 此機制透過將資料轉換為未經授權人員無法讀取的形式來提供資料機密性服務。此機制使用加密-解密演算法和金鑰。

**數字簽名** - 此機制是電子資料中普通簽名的電子等效物。它提供資料的真實性。

**訪問控制** - 此機制用於提供訪問控制服務。這些機制可以使用實體的身份驗證來確定和強制執行實體的訪問許可權。

在開發和確定實現網路安全的各種安全機制後,必須確定在何處應用它們;物理上(在什麼位置)和邏輯上(在 TCP/IP 等架構的什麼層)。

網路層中的安全機制

一些安全機制的開發方式使其能夠在OSI網路分層模型的特定層上執行。

應用層安全 - 此層使用的安全措施是特定於應用程式的。不同的應用程式需要單獨的安全措施。為了確保應用層安全,需要修改應用程式。

設計密碼學上安全的應用層協議非常困難,而正確地實現它則更具挑戰性。因此,用於保護網路通訊的應用層安全機制最好僅採用已使用一段時間且符合標準的解決方案。

應用層安全協議的一個例子是安全多用途網際網路郵件擴充套件(S/MIME),它通常用於加密電子郵件。DNSSEC是此層中另一個用於安全交換DNS查詢訊息的協議。

傳輸層安全 - 此層安全措施可用於保護兩個主機之間單個通訊會話中的資料。傳輸層安全協議最常見的用途是保護HTTP和FTP會話流量。傳輸層安全協議(TLS)和安全套接字層協議(SSL)是為此目的最常用的協議。

網路層 - 此層安全措施可以應用於所有應用程式;因此,它們不是特定於應用程式的。兩個主機或網路之間的所有網路通訊都可以在此層進行保護,而無需修改任何應用程式。在某些環境中,網路層安全協議(如網際網路協議安全協議(IPsec))由於難以向各個應用程式新增控制而提供了比傳輸層或應用層控制更好的解決方案。但是,此層中的安全協議提供的通訊靈活性可能無法滿足某些應用程式的要求。

順便提一下,設計在較高級別執行的安全機制無法保護較低級別的資料,因為較低級別執行較高級別不知道的功能。因此,可能需要部署多個安全機制來增強網路安全。

在本教程的後續章節中,我們將討論在OSI網路體系結構的不同層中採用的安全機制,以實現網路安全。

網路安全 – 應用層

現在,各種商業服務透過客戶端-伺服器應用程式線上提供。最流行的形式是網路應用程式和電子郵件。

在使用任何伺服器應用程式的服務時,客戶端和伺服器會在底層內網或網際網路上交換大量資訊。我們意識到這些資訊交易容易受到各種攻擊。

網路安全需要在資料在網路上傳輸過程中保護資料免受攻擊。為了實現此目標,已經設計了許多即時安全協議。此類協議至少需要實現以下主要目標:

- 各方可以互動式地協商以相互驗證身份。

- 在網路上交換資訊之前建立一個秘密會話金鑰。

- 以加密形式交換資訊。

有趣的是,這些協議在網路模型的不同層工作。例如,S/MIME協議在應用層工作,SSL協議在傳輸層工作,IPsec協議在網路層工作。

本章將討論實現電子郵件通訊安全和相關安全協議的不同過程。隨後將介紹保護DNS的方法。在後面的章節中,將描述實現網路安全的協議。

電子郵件安全

如今,電子郵件已成為非常廣泛使用的網路應用程式。在瞭解電子郵件安全協議之前,讓我們簡要討論一下電子郵件基礎設施。

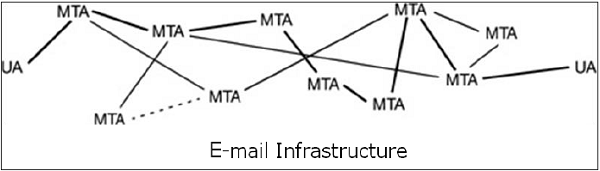

電子郵件基礎設施

傳送電子郵件最簡單的方法是直接從傳送方的機器傳送訊息到接收方的機器。在這種情況下,這兩臺機器必須同時執行在網路上。但是,由於使用者可能會偶爾將他們的機器連線到網路,因此此設定不切實際。

因此,出現了建立電子郵件伺服器的概念。在此設定中,郵件傳送到永久可用於網路的郵件伺服器。當接收方的機器連線到網路時,它會從郵件伺服器讀取郵件。

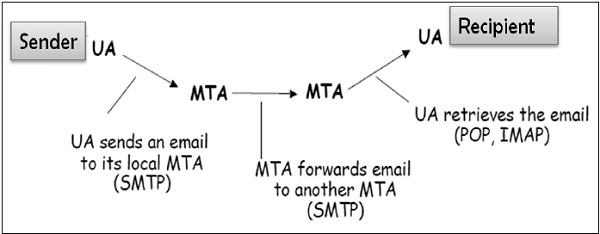

通常,電子郵件基礎設施由郵件伺服器網狀網路組成,也稱為郵件傳輸代理(MTA)和執行包含使用者代理(UA)和本地MTA的電子郵件程式的客戶端機器。

通常,電子郵件會從其UA轉發,透過MTA網狀網路,最終到達接收方機器上的UA。

用於電子郵件的協議如下:

簡單郵件傳輸協議(SMTP)用於轉發電子郵件。

郵局協議(POP)和網際網路訊息訪問協議(IMAP)用於接收方從伺服器檢索郵件。

MIME

基本的網際網路電子郵件標準編寫於1982年,它描述了在網際網路上交換的電子郵件的格式。它主要支援用基本羅馬字母書寫的電子郵件。

到1992年,人們感到需要改進它。因此,定義了另一個標準多用途網際網路郵件擴充套件(MIME)。它是對基本網際網路電子郵件標準的一組擴充套件。MIME提供了使用除基本羅馬字母以外的其他字元(例如俄語使用的西裡爾字母)、希臘字母甚至漢字等表意文字傳送電子郵件的能力。

MIME滿足的另一個需求是傳送非文字內容,例如影像或影片剪輯。由於這些功能,MIME標準與SMTP一起被廣泛用於電子郵件通訊。

電子郵件安全服務

電子郵件通訊在重要和關鍵交易中的日益廣泛使用,要求提供某些基本安全服務,如下所示:

機密性 - 除預期收件人外,任何人都不得閱讀電子郵件。

身份驗證 - 電子郵件收件人可以確定傳送方的身份。

完整性 - 向收件人保證自發送方傳輸電子郵件以來,郵件未被更改。

不可否認性 - 電子郵件收件人能夠向第三方證明發送方確實傳送了郵件。

提交證明 - 電子郵件傳送方獲得郵件已交付給郵件遞送系統的確認。

送達證明 - 傳送方收到收件人已收到郵件的確認。

隱私、身份驗證、訊息完整性和不可否認性等安全服務通常使用公鑰加密來提供。

通常,有三種不同的電子郵件通訊場景。我們將討論在這些場景中實現上述安全服務的方法。

一對一電子郵件

在這種情況下,傳送方僅向一個收件人傳送電子郵件。通常,通訊中涉及的MTA不超過兩個。

假設傳送方想要向收件人傳送機密電子郵件。在這種情況下,隱私的提供如下實現:

傳送方和接收方分別擁有私鑰-公鑰對 (SPVT, SPUB) 和 (RPVT, RPUB)。

傳送方生成一個用於加密的秘密對稱金鑰 KS。雖然傳送方可以使用 RPUB 進行加密,但使用對稱金鑰可以實現更快的加密和解密。

傳送方使用金鑰 KS 加密郵件,並使用接收方的公鑰 RPUB 加密 KS。

傳送方將加密的郵件和加密的 KS 傳送給接收方。

接收方首先使用其私鑰 RPVT 解密編碼的 KS,獲得 KS。

然後,接收方使用對稱金鑰 KS 解密郵件。

如果在此場景中還需要訊息完整性、身份驗證和不可否認性服務,則將以下步驟新增到上述過程中。

傳送方生成郵件的雜湊值,並使用其私鑰 SPVT 對此雜湊值進行數字簽名。

傳送方將此簽名雜湊值與其他元件一起傳送給接收方。

接收方使用公鑰 SPUB 並提取在傳送方簽名下接收的雜湊值。

然後,接收方對解密的郵件進行雜湊運算,然後比較這兩個雜湊值。如果它們匹配,則認為訊息完整性已實現。

此外,接收方可以確定郵件是由傳送方傳送的(身份驗證)。最後,傳送方不能否認他沒有傳送郵件(不可否認性)。

一對多收件人電子郵件

在這種情況下,傳送方向兩個或多個收件人傳送電子郵件。此列表由傳送方的電子郵件程式(UA + 本地MTA)管理。所有收件人都收到相同的訊息。

假設傳送方想要向許多收件人(例如 R1、R2 和 R3)傳送機密電子郵件。在這種情況下,隱私的提供如下實現:

傳送方和所有收件人都有自己的一對私鑰-公鑰。

傳送方生成一個秘密對稱金鑰 Ks,並使用此金鑰加密郵件。

然後,傳送方使用 R1、R2 和 R3 的公鑰多次加密 KS,得到 R1PUB(KS)、R2PUB(KS) 和 R3PUB(KS)。

傳送方將加密的郵件和相應的加密 KS 傳送給收件人。例如,收件人 1 (R1) 收到加密的郵件和 R1PUB(KS)。

每個收件人首先使用其私鑰解密編碼的 KS,提取金鑰 KS。

然後,每個收件人使用對稱金鑰 KS 解密郵件。

為了提供訊息完整性、身份驗證和不可否認性,遵循的步驟與上述一對一電子郵件場景中提到的步驟類似。

一對分發列表電子郵件

在這種情況下,傳送方向兩個或多個收件人傳送電子郵件,但收件人列表不是由傳送方本地管理的。通常,電子郵件伺服器(MTA)維護郵件列表。

傳送方向管理郵件列表的MTA傳送郵件,然後郵件由MTA分解到列表中的所有收件人。

在這種情況下,當傳送方想要向郵件列表的收件人(例如 R1、R2 和 R3)傳送機密電子郵件時;隱私的確保如下:

傳送方和所有收件人都有自己的一對私鑰-公鑰。爆炸伺服器為其維護的每個郵件列表都有一對私鑰-公鑰 (ListPUB, ListPVT)。

傳送方生成一個秘密對稱金鑰 Ks,然後使用此金鑰加密郵件。

傳送方然後使用與列表關聯的公鑰加密 KS,得到 ListPUB(KS)。

傳送方傳送加密的郵件和 ListPUB(KS)。爆炸MTA 使用 ListPVT 解密 ListPUB(KS) 並獲得 KS。

爆炸器使用與列表中成員一樣多的公鑰加密 KS。

爆炸器將收到的加密郵件和相應的加密 KS 轉發給列表中的所有收件人。例如,爆炸器將加密郵件和 R1PUB(KS) 轉發給收件人 1,依此類推。

為了提供訊息完整性、身份驗證和不可否認性,遵循的步驟與一對一電子郵件的情況類似。

有趣的是,採用上述安全方法來保護電子郵件的電子郵件程式預計適用於上述所有可能的場景。上述大多數用於電子郵件的安全機制都由兩種流行的方案提供,即 Pretty Good Privacy (PGP) 和 S/MIME。我們將在以下部分討論兩者。

PGP

優良隱私 (PGP) 是一種電子郵件加密方案。它已成為提供電子郵件通訊安全服務的實際標準。

如上所述,它使用公鑰密碼學、對稱金鑰密碼學、雜湊函式和數字簽名。它提供:

- 隱私

- 發件人身份驗證

- 訊息完整性

- 不可否認性

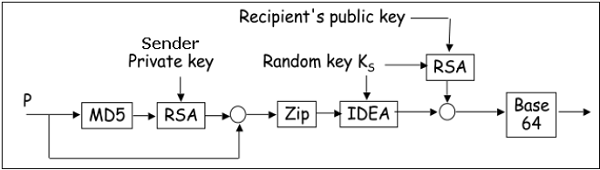

除了這些安全服務外,它還提供資料壓縮和金鑰管理支援。PGP 使用現有的加密演算法,例如 RSA、IDEA、MD5 等,而不是發明新的演算法。

PGP 的工作原理

計算訊息的雜湊值。(MD5 演算法)

使用發件人的私鑰(RSA 演算法)對生成的 128 位雜湊值進行簽名。

將數字簽名與訊息連線起來,然後壓縮結果。

生成一個 128 位對稱金鑰 KS,並使用 IDEA 加密壓縮後的訊息。

使用接收者的公鑰和 RSA 演算法加密 KS,並將結果附加到加密的訊息中。

PGP 訊息的格式如下圖所示。ID 指示用於加密 KS 的金鑰以及用於驗證雜湊簽名金鑰。

在 PGP 方案中,訊息先簽名和加密,然後在傳輸前進行 MIME 編碼。

PGP 證書

PGP 金鑰證書通常透過信任鏈建立。例如,A 的公鑰由 B 使用其公鑰簽名,B 的公鑰由 C 使用其公鑰簽名。隨著此過程的進行,它建立了一個信任網。

在 PGP 環境中,任何使用者都可以充當認證機構。任何 PGP 使用者都可以認證其他 PGP 使用者的公鑰。但是,只有當用戶將認證者識別為可信賴的介紹者時,此類證書才對其他使用者有效。

這種認證方法存在一些問題。可能難以找到從已知且可信的公鑰到所需金鑰的鏈。此外,可能存在多個鏈,這些鏈可以指向所需使用者的不同金鑰。

PGP 也可以使用具有認證機構的 PKI 基礎設施,並且公鑰可以由 CA(X.509 證書)認證。

S/MIME

S/MIME 代表安全多用途網際網路郵件擴充套件。S/MIME 是一種安全的電子郵件標準。它基於早期的非安全電子郵件標準 MIME。

S/MIME 的工作原理

S/MIME 的方法類似於 PGP。它還使用公鑰密碼學、對稱金鑰密碼學、雜湊函式和數字簽名。它為電子郵件通訊提供與 PGP 相似的安全服務。

S/MIME 中最常用的對稱密碼是 RC2 和 TripleDES。通常的公鑰方法是 RSA,雜湊演算法是 SHA-1 或 MD5。

S/MIME 指定附加的 MIME 型別,例如“application/pkcs7-mime”,用於加密後的資料封裝。整個 MIME 實體都被加密並打包到一個物件中。S/MIME 具有標準化的加密訊息格式(與 PGP 不同)。實際上,MIME 透過一些關鍵字進行擴充套件,以識別訊息中加密和/或簽名的部分。

S/MIME 依賴於 X.509 證書進行公鑰分發。它需要自上而下的分層 PKI 來支援認證。

S/MIME 的適用性

由於需要認證機構頒發的證書才能實現,並非所有使用者都能利用 S/MIME,因為有些人可能希望使用公鑰/私鑰對加密訊息。例如,無需證書的參與或管理開銷。

實際上,儘管大多數電子郵件應用程式都實現了 S/MIME,但證書註冊過程很複雜。相反,PGP 支援通常需要新增一個外掛,並且該外掛包含管理金鑰所需的一切。信任網實際上並沒有使用。人們透過其他媒介交換他們的公鑰。一旦獲得,他們就會保留通常與之交換電子郵件的人的公鑰副本。

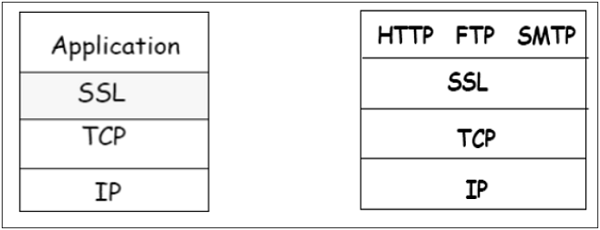

PGP 和 S/MIME 方案在網路體系結構中的實現層如下圖所示。這兩種方案都為電子郵件通訊提供應用程式級安全性。

根據環境的不同,使用 PGP 或 S/MIME 之一。受限網路中的安全電子郵件通訊可以透過適應 PGP 來提供。對於網際網路上的電子郵件安全,郵件經常與新的未知使用者交換,S/MIME 被認為是一個不錯的選擇。

DNS 安全性

在第一章中,我們提到攻擊者可以使用 DNS 快取中毒對目標使用者進行攻擊。域名系統安全擴充套件 (DNSSEC) 是一種可以挫敗此類攻擊的網際網路標準。

標準 DNS 的漏洞

在標準 DNS 方案中,每當使用者想要連線到任何域名時,他的計算機都會聯絡 DNS 伺服器並查詢該域名關聯的 IP 地址。一旦獲得 IP 地址,計算機就會連線到該 IP 地址。

在此方案中,根本沒有涉及任何驗證過程。計算機向其 DNS 伺服器請求與網站關聯的地址,DNS 伺服器會響應一個 IP 地址,您的計算機毫無疑問地將其接受為合法響應並連線到該網站。

DNS 查詢實際上會分幾個階段進行。例如,當計算機請求“www.tutorialspoint.com”時,DNS 查詢會分幾個階段進行:

計算機首先詢問本地 DNS 伺服器(ISP 提供)。如果 ISP 的快取中包含此名稱,則它會響應,否則會將查詢轉發到“根區域目錄”,在那裡它可以找到“.com”和根區域回覆。

根據回覆,計算機然後詢問“.com”目錄,在那裡它可以找到“tutorialspoint.com”。

根據接收到的資訊,計算機查詢“tutorialspoint.com”,在那裡它可以找到 www.tutorialspoint.com。

DNSSEC 定義

使用 DNSSEC 執行的 DNS 查詢涉及響應實體對回覆進行簽名。DNSSEC 基於公鑰密碼學。

在 DNSSEC 標準中,每個 DNS 區域都有一對公鑰/私鑰。DNS 伺服器傳送的所有資訊都使用源區域的私鑰簽名,以確保真實性。DNS 客戶端需要知道區域的公鑰才能檢查簽名。客戶端可以預先配置所有頂級域或根 DNS 的公鑰。

使用 DNSSEC,查詢過程如下:

當您的計算機去詢問根區域在哪裡可以找到 .com 時,回覆由根區域伺服器簽名。

計算機檢查根區域的簽名金鑰並確認它是具有真實資訊的合法根區域。

在回覆中,根區域提供有關 .com 區域伺服器的簽名金鑰及其位置的資訊,允許計算機聯絡 .com 目錄並確保它是合法的。

然後,.com 目錄提供 tutorialspoint.com 的簽名金鑰和資訊,允許它聯絡 google.com 並驗證您已連線到真實的 tutorialspoint.com,正如上面的區域所確認的那樣。

傳送的資訊採用資源記錄集 (RRSets) 的形式。頂級“.com”伺服器中“tutorialspoint.com”域的 RRSet 示例如下表所示。

| 域名 | 生存時間 | 型別 | 值 |

|---|---|---|---|

| tutorialspoint.com | 86400 | NS | dns.tutorialspoint.com |

| dns.tutorialspoint.com | 86400 | A | 36..1.2.3 |

| tutorialspoint.com | 86400 | KEY | 3682793A7B73F731029CE2737D... |

| tutorialspoint.com | 86400 | SIG | 86947503A8B848F5272E53930C... |

KEY 記錄是“tutorialspoint.com”的公鑰。

SIG 記錄是頂級 .com 伺服器對 NS、A 和 KEY 記錄欄位的簽名雜湊,用於驗證其真實性。其值為 Kcompvt(H(NS,A,KEY))。

因此,認為當 DNSSEC 完全推出時,使用者的計算機能夠確認 DNS 響應是合法和真實的,並避免透過 DNS 快取中毒發起的 DNS 攻擊。

總結

保護電子郵件的過程確保了通訊的端到端安全。它提供機密性、發件人身份驗證、訊息完整性和不可否認性等安全服務。

已經開發出兩種電子郵件安全方案:PGP 和 S/MIME。這兩種方案都使用秘密金鑰和公鑰密碼學。

標準 DNS 查詢容易受到 DNS 欺騙/快取中毒等攻擊。透過使用採用公鑰密碼學的 DNSSEC,可以確保 DNS 查詢的安全。

在本章中,我們討論了在應用層使用的機制,以提供端到端通訊的網路安全。

網路安全 – 傳輸層

網路安全包括保護資料在網路上傳輸時的安全。為了實現這一目標,已經設計了許多即時安全協議。即時網路安全協議有一些流行的標準,例如 S/MIME、SSL/TLS、SSH 和 IPsec。如前所述,這些協議在網路模型的不同層工作。

在上一章中,我們討論了一些旨在提供應用層安全的流行協議。在本章中,我們將討論在傳輸層實現網路安全以及相關的安全協議的過程。

對於基於 TCP/IP 協議的網路,物理層和資料鏈路層通常在使用者終端和網絡卡硬體中實現。TCP 和 IP 層在作業系統中實現。TCP/IP 之上的任何內容都作為使用者程序實現。

傳輸層安全的需求

讓我們討論一個典型的基於網際網路的商業交易。

Bob 訪問 Alice 的商品銷售網站。在網站上的表單中,Bob 輸入所需的商品型別和數量、他的地址和支付卡詳細資訊。Bob 點選提交併等待商品交付,並從他的賬戶中扣除價格金額。所有這一切聽起來都不錯,但在沒有網路安全的情況下,Bob 可能會遇到一些意外。

如果交易沒有使用機密性(加密),攻擊者可以獲取他的支付卡資訊。然後,攻擊者可以以 Bob 的名義進行購買。

如果沒有使用資料完整性措施,攻擊者可能會修改 Bob 的訂單,包括商品型別或數量。

最後,如果沒有使用伺服器身份驗證,伺服器可能會顯示 Alice 著名的徽標,但該站點可能是攻擊者維護的惡意站點,該攻擊者偽裝成 Alice。收到 Bob 的訂單後,他可能會拿走 Bob 的錢並逃跑。或者他可以透過收集 Bob 的姓名和信用卡詳細資訊來進行身份盜竊。

傳輸層安全方案可以透過增強基於 TCP/IP 的網路通訊的機密性、資料完整性、伺服器身份驗證和客戶端身份驗證來解決這些問題。

此層的安全性主要用於保護網路上基於 HTTP 的 Web 事務的安全。但是,任何在 TCP 上執行的應用程式都可以使用它。

TLS 設計理念

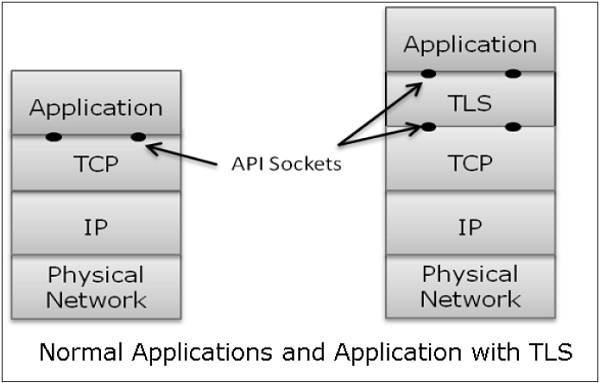

傳輸層安全 (TLS) 協議在 TCP 層之上執行。這些協議的設計使用流行的 TCP 應用程式程式設計介面 (API),稱為“套接字”,用於與 TCP 層介面。

應用程式現在與傳輸安全層而不是直接與 TCP 介面。傳輸安全層提供了一個簡單的套接字 API,它與 TCP 的 API 類似且類似。

在上圖中,雖然 TLS 從技術上位於應用層和傳輸層之間,但從常見的角度來看,它是一個傳輸協議,充當增強了安全服務的 TCP 層。

TLS 旨在執行在可靠的第 4 層協議 TCP 之上(而不是 UDP 協議),這使得 TLS 的設計更加簡單,因為它不必擔心“超時”和“重傳丟失的資料”。TCP 層繼續像往常一樣執行此操作,滿足了 TLS 的需求。

為什麼 TLS 受歡迎?

在傳輸層使用安全性的流行原因是其簡單性。在這一層實現安全性無需更改作業系統中實現的 TCP/IP 協議。只需要設計/修改使用者程序和應用程式,這相對不太複雜。

安全套接字層 (SSL)

在本節中,我們將討論為 TLS 設計的協議族。該協議族包括 SSL 版本 2 和 3 以及 TLS 協議。SSLv2 現已被 SSLv3 取代,因此我們將重點關注 SSL v3 和 TLS。

SSL 的簡史

1995 年,Netscape 開發了 SSLv2 並將其用於 Netscape Navigator 1.1。SSL 版本 1 從未釋出和使用。後來,微軟在 SSLv2 的基礎上進行了改進,並引入了另一個類似的協議,稱為私有通訊技術 (PCT)。

Netscape 針對 SSLv2 的各種安全問題進行了大幅改進,並在 1999 年部署了 SSLv3。隨後,網際網路工程任務組 (IETF) 引入了類似的 TLS(傳輸層安全)協議作為開放標準。TLS 協議與 SSLv3 不互操作。

TLS 修改了用於金鑰擴充套件和身份驗證的加密演算法。此外,TLS 建議使用開放的 Diffie-Hellman (DH) 加密和數字簽名標準 (DSS) 來代替 SSL 中使用的已獲專利 RSA 加密。但由於 RSA 專利於 2000 年過期,因此使用者沒有充分的理由從廣泛部署的 SSLv3 轉向 TLS。

SSL 的主要特性

SSL 協議的主要特性如下:

SSL 透過以下方式提供網路連線安全性:

機密性 - 資訊以加密形式交換。

身份驗證 - 通訊實體透過使用數字證書相互識別。Web 伺服器身份驗證是強制性的,而客戶端身份驗證是可選的。

可靠性 - 保持訊息完整性檢查。

SSL 可用於所有 TCP 應用程式。

幾乎所有 Web 瀏覽器都支援。

方便與新的線上實體開展業務。

主要為 Web 電子商務而開發。

SSL 的架構

SSL 特指 TCP,它不適用於 UDP。SSL 為應用程式提供應用程式程式設計介面 (API)。C 和 Java SSL 庫/類已隨時可用。

SSL 協議的設計是在應用層和傳輸層之間互操作,如下圖所示:

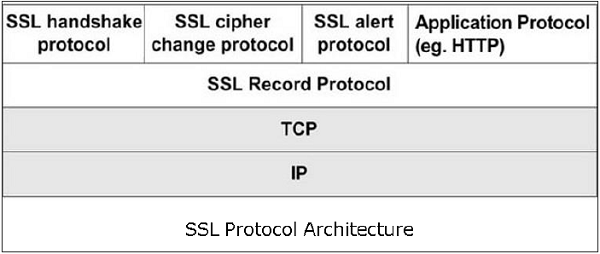

SSL 本身並非影像中描繪的單層協議;實際上,它由兩個子層組成。

下層子層包含 SSL 協議的一個元件,稱為 SSL 記錄協議。此元件提供完整性和機密性服務。

上層子層包含三個與 SSL 相關的協議元件和一個應用程式協議。應用程式元件提供客戶端/伺服器互動之間的資訊傳輸服務。從技術上講,它也可以在 SSL 層之上執行。三個與 SSL 相關的協議元件是:

- SSL 握手協議

- 更改密碼規範協議

- 警告協議。

這三個協議管理所有 SSL 訊息交換,將在本節後面討論。

SSL 協議元件的功能

SSL 協議的四個子元件處理客戶端機器和伺服器之間安全通訊的各種任務。

記錄協議

記錄層格式化上層協議訊息。

它將資料分成可管理的塊(最大長度 16 KB)。它可以選擇壓縮資料。

加密資料。

為每條訊息提供標題,並在末尾提供雜湊值(訊息驗證碼 (MAC))。

將格式化的塊交給 TCP 層進行傳輸。

SSL 握手協議

這是 SSL 最複雜的部分。在傳輸任何應用程式資料之前都會呼叫它。它在客戶端和伺服器之間建立 SSL 會話。

會話的建立涉及伺服器身份驗證、金鑰和演算法協商、建立金鑰和客戶端身份驗證(可選)。

會話由一組唯一的加密安全引數標識。

客戶端和伺服器之間的多個安全 TCP 連線可以共享相同的會話。

握手協議透過四個階段進行操作。這些將在下一節中討論。

ChangeCipherSpec 協議

SSL 協議中最簡單的部分。它包含在兩個通訊實體(客戶端和伺服器)之間交換的單個訊息。

當每個實體傳送 ChangeCipherSpec 訊息時,它會將其連線的一側更改為商定的安全狀態。

密碼引數掛起狀態將複製到當前狀態。

交換此訊息表示所有未來的資料交換都已加密並受到完整性保護。

SSL 警告協議

此協議用於報告錯誤 - 例如意外訊息、錯誤的記錄 MAC、安全引數協商失敗等。

它也用於其他目的 - 例如通知關閉 TCP 連線、通知收到錯誤或未知證書等。

SSL 會話的建立

如上所述,SSL 會話建立有四個階段。這些主要由 SSL 握手協議處理。

階段 1 - 建立安全功能。

此階段包括交換兩條訊息 - Client_hello 和 Server_hello。

Client_hello 包含客戶端支援的加密演算法列表,按優先順序遞減的順序排列。

Server_hello 包含所選的密碼規範 (CipherSpec) 和新的 session_id。

CipherSpec 包含以下欄位:

密碼演算法 (DES、3DES、RC2 和 RC4)

MAC 演算法(基於 MD5、SHA-1)

公鑰演算法 (RSA)

兩條訊息都有“隨機數”以防止重放攻擊。

階段 2 - 伺服器身份驗證和金鑰交換。

伺服器傳送證書。客戶端軟體預先配置了各種“受信任”組織 (CA) 的公鑰以檢查證書。

伺服器傳送選擇的密碼套件。

伺服器可能會請求客戶端證書。通常不會這樣做。

伺服器指示 Server_hello 結束。

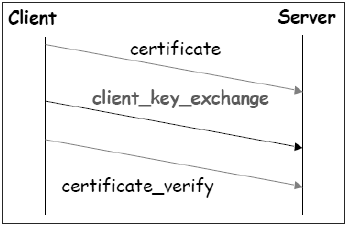

階段 3 - 客戶端身份驗證和金鑰交換。

如果伺服器請求,客戶端會發送證書。

它還發送使用伺服器的公鑰加密的主金鑰之前金鑰 (PMS)。

如果客戶端傳送證書以證明其擁有與該證書關聯的私鑰,則客戶端還會發送 Certificate_verify 訊息。基本上,客戶端會對之前的訊息進行雜湊簽名。

階段 4 - 完成。

客戶端和伺服器互相傳送 Change_cipher_spec 訊息,以將掛起的密碼狀態複製到當前狀態。

從現在開始,所有資料都將被加密並受到完整性保護。

來自每一端的“完成”訊息驗證金鑰交換和身份驗證過程是否成功。

上述所有四個階段都在 TCP 會話建立過程中發生。SSL 會話建立在 TCP SYN/SYNACK 之後開始,在 TCP Fin 之前結束。

恢復斷開的會話

如果客戶端使用加密的 session_id 資訊向伺服器傳送 hello_request,則可以恢復斷開的會話(透過 Alert 訊息)。

然後,伺服器確定 session_id 是否有效。如果已驗證,它將與客戶端交換 ChangeCipherSpec 和 finished 訊息,並恢復安全通訊。

這避免了重新計算會話密碼引數,並節省了伺服器和客戶端的計算資源。

SSL 會話金鑰

我們已經看到,在 SSL 會話建立的階段 3 中,客戶端會發送主金鑰之前金鑰,該金鑰使用伺服器的公鑰進行加密。主金鑰和各種會話金鑰的生成如下:

主金鑰是使用以下內容生成的(透過偽隨機數生成器):

主金鑰之前金鑰。

在 client_hello 和 server_hello 訊息中交換的兩個隨機數 (RA 和 RB)。

然後從這個主金鑰匯出六個秘密值,如下所示:

與 MAC 一起使用的金鑰(用於伺服器傳送的資料)

與 MAC 一起使用的金鑰(用於客戶端傳送的資料)

用於加密的金鑰和 IV(由伺服器使用)

用於加密的金鑰和 IV(由客戶端使用)

TLS 協議

為了提供 SSL 的開放式網際網路標準,IETF 於 1999 年 1 月釋出了傳輸層安全 (TLS) 協議。TLS 在 RFC 5246 中被定義為提議的網際網路標準。

主要特性

TLS 協議與 SSL 的目標相同。

它使客戶端/伺服器應用程式能夠透過身份驗證、防止竊聽和抵抗訊息修改以安全的方式進行通訊。

TLS 協議位於網路層堆疊中可靠的面向連線的傳輸 TCP 層之上。

TLS 協議的架構類似於 SSLv3 協議。它有兩個子協議:TLS 記錄協議和 TLS 握手協議。

儘管 SSLv3 和 TLS 協議具有類似的架構,但在架構和功能上,特別是對於握手協議,都進行了一些更改。

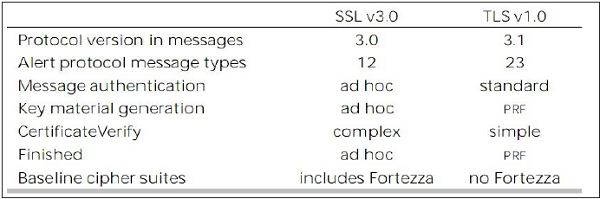

TLS 和 SSL 協議的比較

TLS 和 SSLv3 協議之間主要有八個區別。如下所示:

協議版本 - TLS 協議段的標題帶有版本號 3.1,以區別於 SSL 協議段標題所帶的數字 3。

訊息認證 - TLS 採用帶金鑰的雜湊訊息驗證碼 (H-MAC)。好處是 H-MAC 可以與任何雜湊函式一起使用,而不僅僅是 SSL 協議明確規定的 MD5 或 SHA。

會話金鑰生成 - TLS 和 SSL 協議在金鑰材料生成方面有兩個區別。

計算主金鑰之前金鑰和主金鑰的方法是相似的。但在 TLS 協議中,主金鑰的計算使用 HMAC 標準和偽隨機函式 (PRF) 輸出,而不是臨時 MAC。

計算會話金鑰和初始化向量 (IV) 的演算法在 TLS 中與 SSL 協議不同。

警告協議訊息 -

TLS 協議支援 SSL 的警告協議使用所有訊息,除了 無證書 警告訊息被認為是多餘的。如果不需要客戶端身份驗證,則客戶端會發送空證書。

TLS 協議中包含許多其他警告訊息,用於其他錯誤情況,例如 記錄溢位、解碼錯誤 等。

支援的密碼套件 - SSL 支援 RSA、Diffie-Hellman 和 Fortezza 密碼套件。TLS 協議支援所有套件,但 Fortezza 除外。

客戶端證書型別 - TLS 定義了在 certificate_request 訊息中請求的證書型別。SSLv3 支援所有這些。此外,SSL 還支援某些其他型別的證書,例如 Fortezza。

CertificateVerify 和 Finished 訊息 -

在 SSL 中,對 certificate_verify 訊息使用複雜的訊息過程。使用 TLS,已驗證的資訊本身包含在握手訊息中,從而避免了這個複雜的過程。

Finished 訊息在 TLS 和 SSLv3 中的計算方式不同。

資料的填充 - 在 SSL 協議中,在加密之前新增到使用者資料中的填充是使總資料大小等於密碼塊長度的倍數所需的最小量。在 TLS 中,填充可以是任何導致資料大小為密碼塊長度倍數的量,最多為 255 位元組。

TLS 和 SSLv3 協議之間的上述差異總結在下表中。

安全瀏覽 - HTTPS

在本節中,我們將討論使用 SSL/TLS 協議進行安全 Web 瀏覽。

HTTPS 定義

超文字傳輸協議 (HTTP) 用於 Web 瀏覽。HTTPS 的功能與 HTTP 類似,唯一的區別在於 HTTPS 提供“安全”的 Web 瀏覽。HTTPS 代表 HTTP over SSL。此協議用於在客戶端 Web 瀏覽器和網站伺服器之間提供加密和身份驗證的連線。

透過 HTTPS 進行安全瀏覽可確保加密以下內容:

- 請求的網頁的 URL。

- 伺服器向用戶客戶端提供的網頁內容。

- 使用者填寫表格的內容。

- 雙向建立的 Cookie。

HTTPS 的工作原理

HTTPS 應用協議通常使用兩種流行的傳輸層安全協議之一 - SSL 或 TLS。安全瀏覽過程在以下幾點中進行了描述。

您透過在瀏覽器位址列中輸入 https:// 加上 URL 來請求 HTTPS 連線到網頁。

Web 瀏覽器啟動與 Web 伺服器的連線。使用 https 會呼叫 SSL 協議的使用。

應用程式(在本例中為瀏覽器)使用系統埠 443 而不是埠 80(在 http 的情況下使用)。

SSL 協議會經歷一個握手協議來建立安全會話,如前面章節所述。

網站最初會將其 SSL 數字證書傳送到您的瀏覽器。驗證證書後,SSL 握手將繼續交換會話的共享金鑰。

當伺服器使用受信任的 SSL 數字證書時,使用者會在瀏覽器位址列中看到一個掛鎖圖示。當在網站上安裝擴充套件驗證證書時,位址列會變成綠色。

一旦建立,此會話將包含 Web 伺服器和瀏覽器之間許多安全連線。

HTTPS 的使用

使用 HTTPS 為使用者提供機密性、伺服器身份驗證和訊息完整性。它使得在網際網路上安全地進行電子商務成為可能。

防止資料竊聽並拒絕身份盜竊,這是 HTTP 上常見的攻擊。

當今的 Web 瀏覽器和 Web 伺服器都配備了 HTTPS 支援。但是,與 HTTP 相比,HTTPS 需要客戶端和伺服器端更多的計算能力來執行加密和 SSL 握手。

安全 Shell 協議 (SSH)

SSH 的主要特點如下:

SSH 是一種執行在 TCP/IP 層之上的網路協議。它旨在替代提供不安全遠端登入功能的 TELNET。

SSH 提供安全的客戶端/伺服器通訊,可用於檔案傳輸和電子郵件等任務。

SSH2 是一種流行的協議,它比早期的 SSH1 提供了改進的網路通訊安全性。

SSH 定義

SSH 組織為三個子協議。

傳輸層協議 - SSH 協議的這部分提供資料機密性、伺服器(主機)身份驗證和資料完整性。它也可以選擇提供資料壓縮。

伺服器身份驗證 - 主機金鑰是非對稱的,例如公鑰/私鑰。伺服器使用公鑰向客戶端證明其身份。客戶端驗證聯絡的伺服器是其維護的資料庫中的“已知”主機。伺服器經過身份驗證後,將生成會話金鑰。

會話金鑰建立 - 身份驗證後,伺服器和客戶端商定要使用的密碼。會話金鑰由客戶端和伺服器同時生成。會話金鑰在使用者身份驗證之前生成,以便可以加密使用者名稱和密碼。這些金鑰通常在會話期間定期替換(例如,每小時一次),並在使用後立即銷燬。

資料完整性 - SSH 使用訊息認證碼 (MAC) 演算法進行資料完整性檢查。這是對 SSH1 使用的 32 位 CRC 的改進。

使用者身份驗證協議 - SSH 的這部分將使用者身份驗證到伺服器。伺服器驗證是否只允許授權使用者訪問。目前使用許多身份驗證方法,例如鍵入密碼、Kerberos、公鑰身份驗證等。

連線協議 - 這在單個底層 SSH 連線上提供多個邏輯通道。

SSH 服務

SSH 提供三種主要服務,可提供許多安全解決方案。這些服務簡要描述如下:

安全命令外殼(遠端登入) - 它允許使用者編輯檔案、檢視目錄內容和訪問連線裝置上的應用程式。系統管理員可以遠端啟動/檢視/停止服務和程序,建立使用者帳戶,以及更改檔案/目錄許可權等等。現在可以使用安全遠端登入從遠端計算機安全地執行機器命令提示符下可行的所有任務。

安全檔案傳輸 - SSH 檔案傳輸協議 (SFTP) 旨在作為 SSH-2 的擴充套件,用於安全檔案傳輸。從本質上講,它是在安全 Shell 協議之上分層的一個單獨協議,用於處理檔案傳輸。SFTP 加密傳輸的使用者名稱/密碼和檔案資料。它使用與安全 Shell 伺服器相同的埠,即系統埠號 22。

埠轉發(隧道) - 它允許來自不安全的基於 TCP/IP 的應用程式的資料得到保護。設定埠轉發後,安全 Shell 會重新路由來自程式(通常是客戶端)的流量,並將其透過加密隧道傳送到另一端的程式(通常是伺服器)。多個應用程式可以透過單個多路複用安全通道傳輸資料,無需在防火牆或路由器上開啟多個埠。

優點和侷限性

在傳輸層採用通訊安全性的優點和侷限性如下:

優點

傳輸層安全性對應用程式透明。

伺服器已透過身份驗證。

應用程式層標頭被隱藏。

它比第 3 層(IPsec)的安全機制更細粒度,因為它在傳輸連線級別工作。

侷限性

僅適用於基於 TCP 的應用程式(不適用於 UDP)。

TCP/IP 標頭是明文的。

適用於客戶端和伺服器之間的直接通訊。不適用於使用伺服器鏈的安全應用程式(例如電子郵件)。

SSL 不提供不可否認性,因為客戶端身份驗證是可選的。

如果需要,需要在 SSL 之上實現客戶端身份驗證。

總結

在過去的十年中,網際網路上出現了大量的 Web 應用程式。許多電子政務和電子商務入口網站已經上線。這些應用程式要求伺服器和客戶端之間的會話是安全的,提供會話的機密性、身份驗證和完整性。

減輕使用者會話期間潛在攻擊的一種方法是使用安全的通訊協議。本章討論了兩種這樣的通訊協議:安全套接字層 (SSL) 和傳輸層安全性 (TLS)。這兩種協議都在傳輸層工作。

另一種傳輸層協議安全 Shell (SSH) 旨在替代 TELNET,提供安全的遠端登入功能。它能夠提供各種服務,例如安全命令外殼和 SFTP。

使用傳輸層安全性有很多好處。但是,在這些層設計的安全協議只能與 TCP 一起使用。它們不提供對使用 UDP 實現的通訊的安全保護。

網路安全 – 網路層

網路層安全控制經常用於保護通訊,尤其是在共享網路(如網際網路)上,因為它們可以一次為許多應用程式提供保護,而無需修改它們。

在前面的章節中,我們討論了許多針對網路安全的即時安全協議的演變,這些協議確保了安全的基本原則,例如隱私、源身份驗證、訊息完整性和不可否認性。

這些協議中的大多數仍然集中在 OSI 協議棧的較高層,以彌補標準網際網路協議固有的安全漏洞。雖然這些方法很有價值,但它們並不能輕易地推廣到任何應用程式中。例如,SSL 是專門為保護 HTTP 或 FTP 等應用程式而開發的。但是還有其他幾個應用程式也需要安全的通訊。

這種需求導致在 IP 層開發安全解決方案,以便所有較高層協議都可以利用它。1992 年,網際網路工程任務組 (IETF) 開始定義標準“IPsec”。

在本章中,我們將討論如何使用這種非常流行的協議集 IPsec 在網路層實現安全性。

網路層安全性

為提供網路安全而開發的任何方案都需要在協議棧的某一層實現,如下圖所示:

| 層 | 通訊協議 | 安全協議 |

|---|---|---|

| 應用層 | HTTP FTP SMTP | PGP、S/MIME、HTTPS |

| 傳輸層 | TCP/UDP | SSL、TLS、SSH |

| 網路層 | IP | IPsec |

為確保網路層安全性而開發的流行框架是網際網路協議安全 (IPsec)。

IPsec 的特性

IPsec 的設計並非僅與 TCP 作為傳輸協議一起使用。它也適用於 UDP 以及 IP 之上的任何其他協議,例如 ICMP、OSPF 等。

IPsec 保護呈現給 IP 層的整個資料包,包括較高層標頭。

由於攜帶埠號的較高層標頭被隱藏,因此流量分析更加困難。

IPsec 從一個網路實體到另一個網路實體工作,而不是從應用程式程序到應用程式程序。因此,可以採用安全性而無需更改單個使用者計算機/應用程式。

儘管廣泛用於在網路實體之間提供安全通訊,但 IPsec 也可以提供主機到主機的安全性。

IPsec 最常見的用途是提供虛擬專用網路 (VPN),無論是兩個位置之間(閘道器到閘道器)還是遠端使用者和企業網路之間(主機到閘道器)。

安全功能

IPsec 提供的重要安全功能如下:

機密性

使通訊節點能夠加密訊息。

防止第三方竊聽。

源身份驗證和資料完整性。

確保接收到的資料包實際上是由資料包報頭中標識為源的方傳輸的。

確認資料包未被更改或以其他方式更改。

金鑰管理。

允許安全交換金鑰。

防止某些型別的安全攻擊,例如重放攻擊。

虛擬專用網路

理想情況下,任何機構都希望擁有自己的專用網路進行通訊以確保安全性。但是,在地域分散的區域建立和維護這樣的專用網路可能非常昂貴。這將需要管理複雜的通訊鏈路、路由器、DNS 等基礎設施。

IPsec 提供了一種簡單的機制,可為此類機構實現虛擬專用網路 (VPN)。VPN 技術允許機構的辦公室間流量透過在進入公共網際網路之前加密流量並在邏輯上將其與其他流量分離來透過公共網際網路傳送。VPN 的簡化工作原理如下圖所示:

IPsec 概述

IPsec 是一個在 IP 層提供安全性的協議框架/套件。

起源

在 20 世紀 90 年代初期,網際網路由少數機構使用,主要用於學術目的。但在接下來的幾十年裡,由於網路的擴充套件和許多組織使用它進行通訊和其他目的,網際網路的增長呈指數級增長。

隨著網際網路的巨大增長,加上 TCP/IP 協議固有的安全漏洞,人們感到需要一種能夠在網際網路上提供網路安全的技術。網際網路體系結構委員會 (IAB) 在 1994 年釋出了一份題為“網際網路體系結構中的安全性”的報告。它確定了安全機制的關鍵領域。

網際網路工程任務組(IAB)將身份驗證和加密作為下一代IP協議IPv6的重要安全特性。幸運的是,這些安全功能的定義使得它們既可以與當前的IPv4一起實現,也可以與未來的IPv6一起實現。

安全框架IPsec已在多個“請求意見”(RFC)中定義。一些RFC指定協議的某些部分,而另一些則討論整個解決方案。

IPsec內部操作

IPsec套件可以被認為具有兩個獨立的操作,當同時執行時,提供一整套安全服務。這兩個操作是IPsec通訊和網際網路金鑰交換。

IPsec通訊

它通常與標準IPsec功能相關聯。它涉及封裝、加密和雜湊IP資料報以及處理所有資料包程序。

它負責根據在通訊雙方之間建立的可用安全關聯(SA)管理通訊。

它使用諸如身份驗證頭(AH)和封裝安全載荷(ESP)之類的安全協議。

IPsec通訊不涉及金鑰的建立或管理。

IPsec通訊操作本身通常被稱為IPsec。

網際網路金鑰交換(IKE)

IKE是用於IPsec的自動金鑰管理協議。

從技術上講,金鑰管理對於IPsec通訊不是必需的,金鑰可以手動管理。但是,對於大型網路而言,手動金鑰管理並不理想。

IKE負責建立IPsec金鑰並在金鑰建立過程中提供身份驗證。雖然IPsec可以用於任何其他金鑰管理協議,但預設情況下使用IKE。

IKE定義了兩個協議(Oakley和SKEME)與已定義的金鑰管理框架網際網路安全關聯金鑰管理協議(ISAKMP)一起使用。

ISAKMP並非IPsec專用,而是為任何協議建立SA提供框架。

本章主要討論IPsec通訊和為實現安全而採用的相關協議。

IPsec通訊模式

IPsec通訊有兩種工作模式:傳輸模式和隧道模式。這些模式可以組合使用,也可以根據所需的通訊型別單獨使用。

傳輸模式

IPsec不封裝從上層接收到的資料包。

保留原始IP報頭,並根據上層協議設定的原始屬性轉發資料。

下圖顯示了協議棧中的資料流。(此處應插入傳輸模式資料流圖)

傳輸模式的侷限性在於無法提供閘道器服務。它保留用於點對點通訊,如下圖所示。(此處應插入傳輸模式點對點通訊圖)

隧道模式

這種IPsec模式除了其他安全服務外還提供封裝服務。

在隧道模式操作中,在上層應用安全協議之前封裝整個資料包。新增新的IP報頭。

下圖顯示了協議棧中的資料流。(此處應插入傳輸模式資料流圖)

隧道模式通常與閘道器活動相關聯。封裝提供了透過單個閘道器傳送多個會話的能力。

典型的隧道模式通訊如下圖所示。(此處應插入隧道模式通訊圖)

就端點而言,它們具有直接的傳輸層連線。從一個系統轉發到閘道器的資料報被封裝,然後轉發到遠端閘道器。遠端關聯閘道器解封裝資料並將其轉發到內部網路上的目標端點。

使用IPsec,也可以在閘道器和單個終端系統之間建立隧道模式。

IPsec協議

IPsec使用安全協議來提供所需的安全服務。這些協議是IPsec操作的核心,其他所有內容都是為了支援IPsec中的這些協議而設計的。

通訊實體之間的安全關聯由使用的安全協議建立和維護。

IPsec定義了兩種安全協議——身份驗證頭(AH)和封裝安全載荷(ESP)。

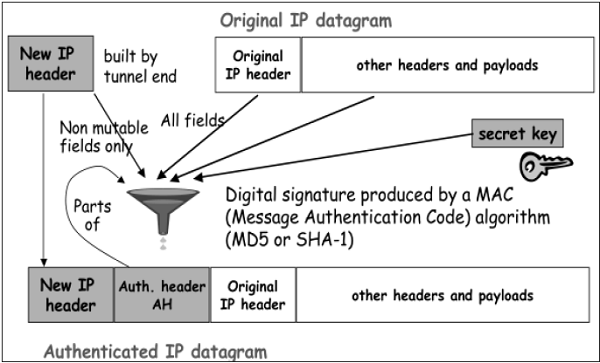

身份驗證頭

AH協議提供資料完整性和源身份驗證服務。它可以選擇提供抗重放攻擊能力。但是,它不提供任何形式的機密性。

AH是一種透過新增報頭來提供資料報全部或部分內容身份驗證的協議。報頭是根據資料報中的值計算的。用於計算的資料報的哪些部分以及在哪裡放置報頭,取決於協作模式(隧道模式或傳輸模式)。

AH協議的操作非常簡單。它可以認為類似於用於計算校驗和或執行CRC校驗以進行錯誤檢測的演算法。

AH背後的概念是相同的,只是它不使用簡單的演算法,而是使用特殊的雜湊演算法和只有通訊雙方知道的金鑰。在兩個裝置之間設定安全關聯,指定這些細節。

AH的過程經歷以下階段。

當從上層協議棧接收IP資料包時,IPsec根據資料包中的可用資訊(例如,IP地址(源地址和目標地址))確定相關的安全關聯(SA)。

從SA中,一旦確定安全協議是AH,就計算AH報頭的引數。AH報頭包含以下引數:

報頭欄位指定AH報頭後面的資料包協議。序列引數索引(SPI)從通訊雙方之間存在的SA中獲得。

計算並插入序列號。這些數字為AH提供可選功能以抵抗重放攻擊。

身份驗證資料的計算方式取決於通訊模式。

在傳輸模式下,身份驗證資料的計算和最終IP資料包的組裝以傳輸如下圖所示。在原始IP報頭中,僅將協議號更改為51以指示AH的應用。(此處應插入傳輸模式AH資料包圖)

在隧道模式下,上述過程如下圖所示。(此處應插入隧道模式AH資料包圖)

封裝安全載荷(ESP)

ESP提供諸如機密性、完整性、源身份驗證和可選的抗重放攻擊能力等安全服務。提供的服務集取決於在建立安全關聯(SA)時選擇的選項。

在ESP中,用於加密和生成鑑別器的演算法由用於建立SA的屬性確定。

ESP的過程如下。前兩步與上面提到的AH過程類似。

一旦確定涉及ESP,就計算ESP資料包的欄位。ESP欄位排列如下圖所示。(此處應插入ESP資料包圖)

傳輸模式下的加密和身份驗證過程如下圖所示。(此處應插入傳輸模式ESP資料包圖)

在隧道模式下,加密和身份驗證過程如下圖所示。(此處應插入隧道模式ESP資料包圖)

儘管身份驗證和機密性是ESP提供的首要服務,但兩者都是可選的。從技術上講,我們可以使用不帶身份驗證的NULL加密。但是,在實踐中,必須實現兩者之一才能有效地使用ESP。

基本概念是:當需要身份驗證和加密時使用ESP,當需要無加密的擴充套件身份驗證時使用AH。

IPsec中的安全關聯

安全關聯(SA)是IPsec通訊的基礎。SA的特點是:

在傳送資料之前,在傳送實體和接收實體之間建立虛擬連線,稱為“安全關聯(SA)”。

IPsec提供了許多執行網路加密和身份驗證的選項。每個IPsec連線都可以提供加密、完整性、真實性或所有三種服務。當確定安全服務後,兩個IPsec對等實體必須確定要使用哪些確切的演算法(例如,DES或3DES用於加密;MD5或SHA-1用於完整性)。在確定演算法後,兩個裝置必須共享會話金鑰。

SA是一組上述通訊引數,用於在兩個或多個系統之間建立關係以構建IPsec會話。

SA本質上很簡單,因此雙向通訊需要兩個SA。

SA由安全引數索引(SPI)號標識,該號存在於安全協議報頭中。

傳送方和接收方實體都維護關於SA的狀態資訊。這類似於也維護狀態資訊的TCP端點。IPsec與TCP一樣是面向連線的。

SA的引數

任何SA都由以下三個引數唯一標識:

安全引數索引(SPI)。

這是分配給SA的32位值。它用於區分在同一目的地終止並使用相同IPsec協議的不同SA。

每個IPsec資料包都攜帶包含SPI欄位的報頭。SPI用於將傳入資料包對映到SA。

SPI是由傳送方生成的隨機數,用於向接收方標識SA。

**目標IP地址** - 它可以是終端路由器的IP地址。

**安全協議識別符號** - 它指示關聯是AH還是ESP SA。

參與IPsec通訊的兩個路由器之間的SA示例如下圖所示。(此處應插入SA示例圖)

安全管理資料庫

在IPsec中,有兩個資料庫控制IPsec資料報的處理。一個是安全關聯資料庫(SAD),另一個是安全策略資料庫(SPD)。每個使用IPsec的通訊端點都應具有邏輯上獨立的SAD和SPD。

安全關聯資料庫

在IPsec通訊中,端點在安全關聯資料庫(SAD)中儲存SA狀態。SAD資料庫中的每個SA條目都包含九個引數,如下表所示:

| 序號 | 引數和描述 |

|---|---|

| 1 | 序列號計數器 用於出站通訊。這是AH或ESP報頭中提供的32位序列號。 |

| 2 | 序列號溢位計數器 設定選項標誌以防止使用特定SA的進一步通訊 |

| 3 | 32位抗重放視窗 用於確定傳入的AH或ESP資料包是否是重放 |

| 4 | SA的生存期 SA保持活躍的時間 |

| 5 | 演算法 - AH 用於AH和關聯金鑰 |

| 6 | 演算法 - ESP Auth 用於ESP報頭的身份驗證部分 |

| 7 | 演算法 - ESP 加密 用於加密 ESP 及其關聯的關鍵資訊 |

| 8 | IPsec 操作模式 傳輸模式或隧道模式 |

| 9 | 路徑 MTU (PMTU) 任何觀察到的路徑最大傳輸單元(以避免分段) |

SAD 中的所有 SA 條目都透過三個 SA 引數進行索引:目標 IP 地址、安全協議識別符號和 SPI。

安全策略資料庫

SPD 用於處理出站資料包。它有助於確定應使用哪些 SAD 條目。如果不存在 SAD 條目,則 SPD 用於建立新的條目。

任何 SPD 條目將包含:

SAD 中儲存的活動 SA 的指標。

選擇器欄位 – 來自上層傳入資料包中的欄位,用於決定 IPsec 的應用。選擇器可以包括源地址和目標地址,如果相關的話,埠號、應用程式 ID、協議等。

出站 IP 資料報從 SPD 條目到特定的 SA,以獲取編碼引數。傳入的 IPsec 資料報直接使用 SPI/目標 IP/協議三元組到達正確的 SA,並從中提取關聯的 SAD 條目。

SPD 還可以指定應繞過 IPsec 的流量。SPD 可以被認為是一個數據包過濾器,其中決定的動作是 SA 程序的啟用。

總結

IPsec 是一套用於保護網路連線的協議。它是一個相當複雜的機制,因為它沒有直接定義特定的加密演算法和身份驗證功能,而是提供了一個框架,允許實現雙方都同意的任何內容。

身份驗證報頭 (AH) 和封裝安全有效載荷 (ESP) 是 IPsec 使用的兩個主要通訊協議。AH 僅進行身份驗證,而 ESP 可以加密和驗證透過連線傳輸的資料。

傳輸模式在兩個端點之間提供安全連線,無需更改 IP 頭。隧道模式封裝整個有效載荷 IP 資料包。它新增新的 IP 頭。後者用於形成傳統的 VPN,因為它在不可信的網際網路上提供虛擬安全隧道。

建立 IPsec 連線涉及各種加密選擇。身份驗證通常建立在 MD5 或 SHA-1 等密碼雜湊之上。常見的加密演算法有 DES、3DES、Blowfish 和 AES。其他演算法也是可能的。

兩個通訊端點都需要知道雜湊或加密中使用的金鑰值。手動金鑰需要在兩端手動輸入金鑰值,大概透過某種帶外機制傳遞,而 IKE(網際網路金鑰交換)是一種線上執行此操作的複雜機制。

網路安全 – 資料鏈路層

我們已經看到,網際網路的快速發展引起了人們對網路安全的重大關注。已經開發出幾種方法來在網路的應用程式層、傳輸層或網路層提供安全。

許多組織在更高的 OSI 層(從應用層一直到 IP 層)都採用了安全措施。然而,一個普遍無人關注的領域是資料鏈路層的加固。這可能會使網路容易受到各種攻擊和破壞。

在本章中,我們將討論資料鏈路層中的安全問題以及應對這些問題的方法。我們的討論將集中在乙太網網路上。

資料鏈路層中的安全問題

乙太網網路中的資料鏈路層極易受到多種攻擊。最常見的攻擊包括:

ARP 欺騙

地址解析協議 (ARP) 是一種用於將 IP 地址對映到本地乙太網可識別的物理機地址的協議。當主機需要查詢 IP 地址的物理介質訪問控制 (MAC) 地址時,它會廣播 ARP 請求。擁有該 IP 地址的其他主機將傳送包含其物理地址的 ARP 回覆訊息。

網路上的每一臺主機都維護一個名為“ARP 快取”的表。該表儲存網路上其他主機的 IP 地址和關聯的 MAC 地址。

由於 ARP 是無狀態協議,因此每次主機從另一主機收到 ARP 回覆時,即使它沒有傳送 ARP 請求,它也會接受該 ARP 條目並更新其 ARP 快取。使用偽造的條目修改目標主機的 ARP 快取的過程稱為 ARP 欺騙或 ARP 偽造。

ARP 欺騙可能允許攻擊者偽裝成合法主機,然後攔截網路上的資料幀,修改或阻止它們。攻擊通常用於發起其他攻擊,例如中間人攻擊、會話劫持或拒絕服務攻擊。

MAC 泛洪

乙太網中的每個交換機都有一個內容定址記憶體 (CAM) 表,用於儲存 MAC 地址、交換機埠號和其他資訊。該表的大小是固定的。在 MAC 泛洪攻擊中,攻擊者使用偽造的 ARP 資料包泛洪交換機,直到 CAM 表被填滿。

一旦 CAM 被泛洪,交換機就會進入類似集線器的模式,並開始廣播沒有 CAM 條目的流量。現在,位於同一網路上的攻擊者將接收所有原本僅應傳送給特定主機的幀。

埠竊取

乙太網交換機能夠學習並將 MAC 地址繫結到埠。當交換機從具有 MAC 源地址的埠接收流量時,它會繫結埠號和該 MAC 地址。

埠竊取攻擊利用了交換機的這種能力。攻擊者使用目標主機的 MAC 地址作為源地址來泛洪交換機,傳送偽造的 ARP 幀。交換機被欺騙相信目標主機位於攻擊者實際連線的埠上。

現在,所有意圖傳送給目標主機的數 據幀都將傳送到攻擊者的交換機埠,而不是目標主機。因此,攻擊者現在將接收所有原本僅應傳送給目標主機的幀。

DHCP 攻擊

動態主機配置協議 (DHCP) 不是資料鏈路協議,但 DHCP 攻擊的解決方案也有助於阻止第 2 層攻擊。

DHCP 用於在特定時間段內動態地為計算機分配 IP 地址。可以透過導致網路拒絕服務或透過模擬 DHCP 伺服器來攻擊 DHCP 伺服器。在 DHCP 耗盡攻擊中,攻擊者請求所有可用的 DHCP 地址。這導致網路上合法主機拒絕服務。

在 DHCP 欺騙攻擊中,攻擊者可以部署一個惡意 DHCP 伺服器來向客戶端提供地址。在這裡,攻擊者可以使用 DHCP 響應為主機提供一個惡意的預設閘道器。現在,來自主機的數 據幀將被引導到惡意閘道器,攻擊者可以在那裡攔截所有資料包並回復實際閘道器或丟棄它們。

其他攻擊

除了上述常見的攻擊之外,還有其他攻擊,例如基於第 2 層的廣播、拒絕服務 (DoS)、MAC 克隆。

在廣播攻擊中,攻擊者向網路上的主機發送偽造的 ARP 回覆。這些 ARP 回覆將預設閘道器的 MAC 地址設定為廣播地址。這會導致所有出站流量都被廣播,使坐在同一乙太網上的攻擊者能夠嗅探。這種型別的攻擊還會影響網路容量。

在基於第 2 層的 DoS 攻擊中,攻擊者使用不存在的 MAC 地址更新網路中主機的 ARP 快取。網路中每個網路介面卡的 MAC 地址都應該是全域性唯一的。但是,可以透過啟用 MAC 克隆輕鬆更改它。攻擊者透過 DoS 攻擊停用目標主機,然後使用目標主機的 IP 和 MAC 地址。

攻擊者執行這些攻擊是為了發起更高級別的攻擊,以危及在網路上傳輸的資訊的安全性。他可以攔截所有幀並能夠讀取幀資料。攻擊者可以充當中間人並修改資料,或者簡單地丟棄幀導致 DoS。他可以劫持目標主機和其他機器之間的正在進行的會話,並完全傳送錯誤資訊。

保護乙太網 LAN

我們在上一節中討論了一些在資料鏈路層中廣為人知的攻擊。已經開發出幾種方法來減輕這些型別的攻擊。一些重要的技術包括:

埠安全

這是智慧乙太網交換機上提供的一種第 2 層安全功能。它涉及將交換機的物理埠繫結到特定 MAC 地址。任何人都可以透過簡單地將主機連線到可用的交換機埠之一來訪問不安全的網路。但是,埠安全可以保護第 2 層訪問。

預設情況下,埠安全將入口 MAC 地址計數限制為一個。但是,可以透過配置允許多個授權主機從該埠連線。每個介面的允許 MAC 地址可以靜態配置。一個方便的替代方法是啟用“粘性”MAC 地址學習,其中 MAC 地址將由交換機埠動態學習,直到達到埠的最大限制。

為了確保安全,可以以多種不同的方式控制對埠上指定 MAC 地址的更改或埠上地址超限的反應。可以將埠配置為關閉或阻止超過指定限制的 MAC 地址。推薦的最佳實踐是關閉埠。埠安全可防止 MAC 泛洪和克隆攻擊。

DHCP 偵聽

我們已經看到,DHCP 欺騙是一種攻擊,攻擊者在其中偵聽來自網路上主機的 DHCP 請求,並在授權的 DHCP 響應到達主機之前,使用偽造的 DHCP 響應來回復這些請求。

DHCP 偵聽可以防止此類攻擊。DHCP 偵聽是一項交換機功能。交換機可以配置為確定哪些交換機埠可以響應 DHCP 請求。交換機埠被標識為受信任埠或不受信任埠。

僅將連線到授權 DHCP 伺服器的埠配置為“受信任”,並允許傳送所有型別的 DHCP 訊息。交換機上的所有其他埠都是不受信任的,只能傳送 DHCP 請求。如果在不受信任的埠上看到 DHCP 響應,則該埠將關閉。

防止 ARP 欺騙

埠安全的方法可以防止 MAC 泛洪和克隆攻擊。但是,它不能防止 ARP 欺騙。埠安全驗證幀頭中的 MAC 源地址,但 ARP 幀在資料有效負載中包含一個額外的 MAC 源欄位,主機使用此欄位填充其 ARP 快取。一些防止 ARP 欺騙的方法如下所示。

**靜態 ARP** - 建議採取的操作之一是在主機 ARP 表中使用靜態 ARP 條目。靜態 ARP 條目是 ARP 快取中的永久條目。但是,這種方法不切實際。此外,它不允許使用某些動態主機配置協議 (DHCP),因為靜態 IP 需要用於第 2 層網路中的所有主機。

**入侵檢測系統** - 防禦方法是使用配置為檢測大量 ARP 流量的入侵檢測系統 (IDS)。但是,IDS 容易報告誤報。

**動態 ARP 檢查** - 這種防止 ARP 欺騙的方法類似於 DHCP 偵聽。它使用受信任埠和不受信任埠。ARP 回覆僅允許進入受信任埠上的交換機介面。如果 ARP 回覆到達不受信任埠上的交換機,則會將 ARP 回覆資料包的內容與 DHCP 繫結表進行比較以驗證其準確性。如果 ARP 回覆無效,則丟棄 ARP 回覆,並停用該埠。

保護生成樹協議

生成樹協議 (STP) 是一種第 2 層鏈路管理協議。STP 的主要目的是確保當網路具有冗餘路徑時不會出現資料流迴圈。通常,構建冗餘路徑是為了為網路提供可靠性。但它們可能會形成致命的迴圈,這可能會導致網路中的 DoS 攻擊。

生成樹協議

為了提供所需的路徑冗餘,並避免環路條件,生成樹協議 (STP) 定義了一個跨越網路中所有交換機的樹。STP 將某些冗餘資料鏈路強制置於阻塞狀態,並將其他鏈路保持在轉發狀態。

如果轉發狀態下的鏈路發生故障,STP 將重新配置網路並透過啟用相應的備用路徑來重新定義資料路徑。STP 執行在部署在網路中的橋接器和交換機上。所有交換機都交換資訊以進行根交換機選擇以及隨後的網路配置。橋接協議資料單元 (BPDU) 傳輸此資訊。透過交換 BPDU,網路中的所有交換機都會選舉一個根橋/交換機,該交換機成為網路中的焦點,並控制阻塞和轉發鏈路。

對 STP 的攻擊

接管根橋。這是第 2 層中最具破壞性的一種攻擊。預設情況下,區域網交換機按字面意思接收來自相鄰交換機發送的任何 BPDU。順便提一句,STP 是可信的、無狀態的,並且沒有提供任何可靠的認證機制。

一旦進入根攻擊模式,攻擊交換機每 2 秒傳送一次 BPDU,其優先順序與當前根橋相同,但 MAC 地址略小,這確保了其在根橋選舉過程中的勝利。攻擊者交換機可以透過不正確地確認其他交換機(導致 BPDU 氾濫),或者透過聲稱自己有時是根交換機並在快速連續地撤回宣告來使交換機過度處理 BPDU,從而發起拒絕服務攻擊。

使用配置 BPDU 氾濫進行拒絕服務攻擊。攻擊交換機不試圖接管根橋。相反,它每秒生成大量 BPDU,導致交換機的 CPU 利用率非常高。

防止對 STP 的攻擊

幸運的是,針對根接管攻擊的對策簡單直接。兩個功能有助於擊敗根接管攻擊。

**根保護 (Root Guard)** - 根保護限制了可能協商根橋的交換機埠。如果啟用“根保護”的埠接收到的 BPDU 優於當前根橋傳送的 BPDU,則該埠將移至根不一致狀態,並且不會轉發跨越該埠的資料流量。根保護最好部署到連線到預期不會接管根橋的交換機的埠。

**BPDU 保護 (BPDU-Guard)** - BPDU 保護用於保護網路免受在接入埠接收 BPDU 可能導致的問題的影響。這些埠不應該接收 BPDU。BPDU 保護最好部署到面向使用者的埠,以防止攻擊者插入惡意交換機。

虛擬區域網安全

在本地網路中,虛擬區域網 (VLAN) 有時被配置為一種安全措施,以限制易受第 2 層攻擊的主機數量。VLAN 建立網路邊界,廣播 (ARP、DHCP) 流量無法跨越此邊界。

虛擬區域網

採用支援 VLAN 功能的交換機的網路可以配置為在單個物理區域網基礎設施上定義多個 VLAN。

VLAN 的常見形式是基於埠的 VLAN。在此 VLAN 結構中,交換機埠使用交換機管理軟體分組到 VLAN 中。因此,單個物理交換機可以充當多個虛擬交換機。

VLAN 的部署提供了流量隔離。它將大型廣播第 2 層網路劃分為較小的邏輯第 2 層網路,從而減少了 ARP/DHCP 欺騙等攻擊的範圍。一個 VLAN 的資料幀只能在屬於同一 VLAN 的埠之間移動。兩個 VLAN 之間的幀轉發透過路由完成。

VLAN 通常跨越多個交換機,如上圖所示。幹線埠之間的鏈路承載在多個物理交換機上定義的所有 VLAN 的幀。因此,在交換機之間轉發的 VLAN 幀不能是簡單的 IEEE 802.1 乙太網格式幀。由於這些幀在相同的物理鏈路上移動,因此它們現在需要攜帶 VLAN ID 資訊。IEEE 802.1Q 協議向在幹線埠之間轉發的普通乙太網幀新增/刪除額外的報頭欄位。

當兩個 IP 地址欄位後面的欄位為 0x8100 (> 1500) 時,該幀被識別為 802.1Q 幀。2 位元組標籤協議識別符號 (TPI) 的值為 81-00。TCI 欄位包含 3 位優先順序資訊、1 位丟棄合格指示器 (DEI) 和 12 位 VLAN ID。這 3 位優先順序欄位和 DEI 欄位與 VLAN 無關。優先順序位用於提供服務質量。

當幀不屬於任何 VLAN 時,存在一個預設 VLAN ID,該幀被認為與之關聯。

對 VLAN 的攻擊及預防措施

在 VLAN 跳躍攻擊中,一個 VLAN 上的攻擊者可以訪問通常無法訪問的其他 VLAN 上的流量。在從一個 VLAN 與另一個 VLAN 通訊時,它將繞過第 3 層裝置(路由器),從而破壞 VLAN 建立的目的。

VLAN 跳躍可以透過兩種方法執行:交換機欺騙和雙標記。

交換機欺騙

當攻擊者連線到的交換機埠處於“中繼”模式或“自動協商”模式時,可能會發生這種情況。攻擊者充當交換機,併為目標遠端 VLAN 向其傳出的幀新增帶有 VLAN 標籤的 802.1Q 封裝報頭。接收交換機將這些幀解釋為來自另一個 802.1Q 交換機,並將幀轉發到目標 VLAN。

針對交換機欺騙攻擊的兩種預防措施是將邊緣埠設定為靜態接入模式,並在所有埠上停用自動協商。

雙標記

在此攻擊中,連線到交換機本機 VLAN 埠的攻擊者在幀報頭中新增兩個 VLAN 標籤。第一個標籤是本機 VLAN,第二個標籤是目標 VLAN。當第一個交換機收到攻擊者的幀時,它會刪除第一個標籤,因為本機 VLAN 的幀在中繼埠上無需標籤即可轉發。

由於第二個標籤從未被第一個交換機刪除,接收交換機將剩餘的標籤識別為 VLAN 目標,並將幀轉發到該 VLAN 中的目標主機。雙標記攻擊利用了本機 VLAN 的概念。由於 VLAN 1 是接入埠的預設 VLAN 和幹線上 的預設本機 VLAN,因此它很容易成為目標。

第一個預防措施是從預設 VLAN 1 中移除所有接入埠,因為攻擊者的埠必須與交換機的本機 VLAN 匹配。第二個預防措施是將所有交換機幹線上的本機 VLAN 分配給一些未使用的 VLAN,例如 VLAN ID 999。最後,所有交換機都應配置為在幹線埠上對本機 VLAN 幀進行顯式標記。

無線區域網安全

無線區域網是在有限地理區域(例如辦公樓或學校校園)內的無線節點網路。節點能夠進行無線電通訊。

無線區域網

無線區域網通常作為現有有線區域網的擴充套件來實現,以提供具有裝置移動性的網路訪問。最廣泛實施的無線區域網技術基於 IEEE 802.11 標準及其修訂版。

無線區域網中的兩個主要元件是:

**接入點 (AP)** - 這些是無線網路的基站。它們傳輸和接收無線電頻率以與無線客戶端通訊。

**無線客戶端** - 這些是配備無線網路介面卡 (WNIC) 的計算裝置。筆記型電腦、IP 電話、PDA 是無線客戶端的典型示例。

許多組織都已實施無線區域網。這些網路正在飛速發展。因此,瞭解無線區域網中的威脅並學習常見的預防措施以確保網路安全至關重要。

無線區域網中的攻擊

對無線區域網進行的典型攻擊包括:

**竊聽** - 攻擊者被動地監控無線網路以獲取資料,包括身份驗證憑據。

**偽裝** - 攻擊者冒充授權使用者,並在無線網路上獲得訪問許可權和特權。

**流量分析** - 攻擊者監控透過無線網路的傳輸以識別通訊模式和參與者。

**拒絕服務** - 攻擊者阻止或限制無線區域網或網路裝置的正常使用或管理。

**訊息修改/重播** - 攻擊者透過刪除、新增、更改或重新排序合法訊息來更改或重播透過無線網路傳送的合法訊息。

無線區域網中的安全措施

安全措施提供了一種擊敗攻擊和管理網路風險的方法。這些是網路管理、運營和技術措施。我們將在下面描述為確保透過無線區域網傳輸的資料的機密性、可用性和完整性而採用的技術措施。

在無線區域網中,所有 AP 都應配置為透過加密和客戶端身份驗證來提供安全性。無線區域網中用於提供安全性的方案型別如下:

有線等效隱私 (WEP)

這是一種內置於 802.11 標準中的加密演算法,用於保護無線網路。WEP 加密使用 RC4 (Rivest Cipher 4) 流密碼,金鑰長度為 40 位/104 位,初始化向量為 24 位。它還可以提供端點身份驗證。

然而,這是最弱的加密安全機制,因為在 WEP 加密中發現了一些缺陷。WEP 也沒有身份驗證協議。因此,不建議使用 WEP。

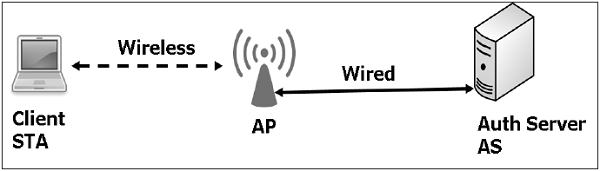

802.11i 協議

在此協議中,可以實現多種更強大的加密形式。它已被開發出來以取代弱 WEP 方案。它提供金鑰分發機制。它支援每個站一個金鑰,並且不為所有站使用相同的金鑰。它使用與接入點分離的身份驗證伺服器。

IEEE 802.11i 要求使用名為計數器模式與 CBC-MAC 協議 (CCMP) 的協議。CCMP 提供傳輸資料的機密性和完整性以及傳送者的真實性。它基於高階加密標準 (AES) 分組密碼。

IEEE 802.11i 協議有四個操作階段。

STA 和 AP 通訊並發現共同的安全功能,例如受支援的演算法。

STA 和 AS 互相認證,並一起生成主金鑰 (MK)。AP 充當“直通”。

STA 派生成對主金鑰 (PMK)。AS 派生相同的 PMK 併發送到 AP。

STA 和 AP 使用 PMK 推匯出時間金鑰 (TK),用於訊息加密和資料完整性。

其他標準

Wi-Fi 受保護訪問 (WPA) − 此協議實現了 IEEE 802.11i 標準的大部分內容。它早於 IEEE 802.11i,並使用 RC4 演算法進行加密。它有兩種操作模式。“企業”模式下,WPA 使用身份驗證協議 802.1x 與身份驗證伺服器通訊,因此預主金鑰 (PMK) 對客戶端站是特定的。“個人”模式下,它不使用 802.1x,PMK 被預共享金鑰取代,用於小型辦公室家庭辦公室 (SOHO) 無線區域網環境。

WPA 還包含一個健全的訊息完整性檢查,取代了 WEP 標準使用的迴圈冗餘校驗 (CRC)。

WPA2 − WPA2 取代了 WPA。WPA2 實現了 IEEE 802.11i 方案的所有強制性元素。特別是,它包括對 CCMP 的強制性支援,這是一種基於 AES 的加密模式,具有強大的安全性。因此,就攻擊而言,WPA2/IEEE802.11i 提供了足夠的解決方案來防禦 WEP 弱點、中間人攻擊、偽造資料包和重放攻擊。但是,它沒有正確解決拒絕服務 (DoS) 攻擊,也沒有可靠的協議來阻止此類攻擊,因為此類攻擊針對的是物理層,例如干擾頻段。

總結

在本章中,我們假設執行 IP 的交換式乙太網網路來考慮攻擊和緩解技術。如果您的網路不使用乙太網作為第 2 層協議,則其中一些攻擊可能不適用,但此類網路很可能容易受到不同型別的攻擊。

安全取決於最薄弱的環節。在網路方面,第 2 層可能是一個非常薄弱的環節。本章提到的第 2 層安全措施在很大程度上可以保護網路免受多種型別的攻擊。

網路安全 – 訪問控制

網路訪問控制是一種透過限制僅符合組織安全策略的終端裝置才能訪問網路資源的方法,從而增強私有組織網路安全性的方法。典型的網路訪問控制方案包括兩個主要元件:受限訪問和網路邊界保護。

對網路裝置的受限訪問是透過使用者身份驗證和授權控制實現的,它負責識別和驗證不同使用者對網路系統的訪問。授權是授予或拒絕對受保護資源的特定訪問許可權的過程。

網路邊界保護控制網路內外的資料連線。例如,可以部署多個防火牆來防止未經授權訪問網路系統。還可以部署入侵檢測和防禦技術來防禦來自網際網路的攻擊。

在本章中,我們將討論網路訪問的使用者身份識別和身份驗證方法,以及各種型別的防火牆和入侵檢測系統。

保護對網路裝置的訪問

限制對網路上裝置的訪問是保護網路的一個非常重要的步驟。由於網路裝置包括通訊和計算裝置,因此破壞這些裝置可能會導致整個網路及其資源癱瘓。

矛盾的是,許多組織確保其伺服器和應用程式具有出色的安全性,但卻對通訊網路裝置的安全措施不足。

網路裝置安全的一個重要方面是訪問控制和授權。許多協議都是為了滿足這兩個需求並提高網路安全級別而開發的。

使用者身份驗證和授權

使用者身份驗證對於控制對網路系統(特別是網路基礎設施裝置)的訪問是必要的。身份驗證有兩個方面:一般訪問身份驗證和功能授權。

一般訪問身份驗證是控制特定使用者是否對嘗試連線到的系統具有“任何”型別的訪問許可權的方法。通常,此類訪問與使用者在該系統中擁有“帳戶”相關聯。授權處理單個使用者的“許可權”。例如,它決定經過身份驗證後用戶可以做什麼;使用者可能被授權配置裝置或僅檢視資料。

使用者身份驗證取決於包括使用者知道的內容(密碼)、使用者擁有的內容(加密令牌)或使用者自身特徵(生物特徵)等因素。使用多個因素進行身份識別和身份驗證為多因素身份驗證提供了基礎。

基於密碼的身份驗證

至少,所有網路裝置都應具有使用者名稱-密碼身份驗證。密碼應是非平凡的(至少 10 個字元,混合字母、數字和符號)。

如果使用者進行遠端訪問,則應使用一種方法來確保使用者名稱和密碼不會在網路上明文傳輸。此外,還應定期更改密碼。

集中式身份驗證方法

基於單個裝置的身份驗證系統提供基本的訪問控制措施。但是,當網路擁有大量裝置且大量使用者訪問這些裝置時,集中式身份驗證方法被認為更有效率。

傳統上,集中式身份驗證用於解決遠端網路訪問中遇到的問題。在遠端訪問系統 (RAS) 中,管理網路裝置上的使用者是不切實際的。將所有使用者資訊放在所有裝置中,然後使該資訊保持最新是一個管理噩夢。

RADIUS 和 Kerberos 等集中式身份驗證系統解決了這個問題。這些集中式方法允許在一個位置儲存和管理使用者資訊。這些系統通常可以與其他使用者帳戶管理方案(例如 Microsoft 的 Active Directory 或 LDAP 目錄)無縫整合。大多數 RADIUS 伺服器都可以使用正常的 RADIUS 協議與其他網路裝置通訊,然後安全地訪問儲存在目錄中的帳戶資訊。

例如,Microsoft 的 Internet 身份驗證伺服器 (IAS) 連線 RADIUS 和 Active Directory,為裝置使用者提供集中式身份驗證。它還確保使用者帳戶資訊與 Microsoft 域帳戶統一。上圖顯示了 Windows 域控制器同時作為 Active Directory 伺服器和 RADIUS 伺服器,以便網路元素可以驗證到 Active Directory 域中。

訪問控制列表

許多網路裝置都可以配置訪問列表。這些列表定義被授權訪問裝置的主機名或 IP 地址。例如,通常會限制除網路管理員以外的 IP 地址訪問網路裝置。

這將防止任何型別的未經授權的訪問。這些型別的訪問列表充當重要的最後一道防線,並且在某些裝置上對於不同的訪問協議具有不同的規則,因此功能非常強大。

網路安全 – 防火牆

幾乎每個中大型組織都在網際網路上都有業務,並且擁有連線到網際網路的組織網路。在外部網際網路和內部網路之間的邊界處進行網路分割槽對於網路安全至關重要。有時,內部網路(內聯網)被稱為“可信”端,外部網際網路被稱為“不可信”端。

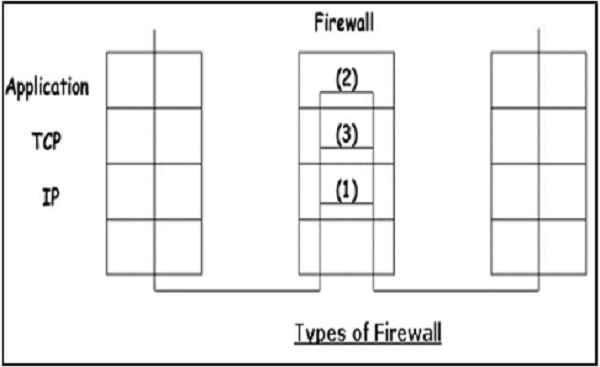

防火牆型別

防火牆是一種網路裝置,它將組織的內部網路與更大的外部網路/網際網路隔離。它可以是硬體、軟體或組合系統,用於阻止對內部網路的未經授權的訪問或來自內部網路的未經授權的訪問。

所有進入或離開內部網路的資料包都必須經過防火牆,防火牆會檢查每個資料包,並阻止不符合指定安全標準的資料包。

在網路邊界部署防火牆就像在一個點上聚合安全性。這類似於在入口處鎖住公寓,而不必在每扇門上都鎖上。

由於以下原因,防火牆被認為是實現網路安全的重要元素:

內部網路和主機不太可能得到妥善保護。

網際網路是一個危險的地方,充滿了罪犯、競爭公司使用者、心懷不滿的前僱員、來自不友好國家的間諜、破壞分子等等。

防止攻擊者對網路資源發起拒絕服務攻擊。

防止外部攻擊者非法修改/訪問內部資料。

防火牆分為三種基本型別:

- 資料包過濾(無狀態和有狀態)

- 應用級閘道器

- 電路級閘道器

但是,這三類並非相互排斥。現代防火牆具有多種功能,可能將其歸入三類中的不止一類。

無狀態和有狀態資料包過濾防火牆

在這種型別的防火牆部署中,內部網路透過路由器防火牆連線到外部網路/網際網路。防火牆逐個檢查和過濾資料包。

資料包過濾防火牆允許或阻止資料包主要基於諸如源和/或目標 IP 地址、協議、源和/或目標埠號以及 IP 頭中的各種其他引數之類的標準。

決策可以基於除 IP 頭欄位以外的因素,例如 ICMP 訊息型別、TCP SYN 和 ACK 位等。

資料包過濾規則有兩個部分:

選擇標準− 它用作決策的條件和模式匹配。

動作欄位− 此部分指定如果 IP 資料包符合選擇標準則要採取的動作。該動作可以是阻止(拒絕)或允許(允許)資料包透過防火牆。

資料包過濾通常透過在路由器或交換機上配置訪問控制列表 (ACL) 來實現。ACL 是資料包過濾規則的表格。

當流量進入或離開介面時,防火牆從上到下將 ACL 應用於每個傳入資料包,查詢匹配的標準,然後允許或拒絕各個資料包。

無狀態防火牆是一種嚴格的工具。它檢視資料包,如果資料包符合標準,即使它不是任何已建立的持續通訊的一部分,也允許它透過。

因此,在現代網路中,此類防火牆已被有狀態防火牆取代。這種型別的防火牆提供了比無狀態防火牆僅基於 ACL 的資料包檢查方法更深入的檢查方法。

有狀態防火牆監控連線的建立和拆除過程,以檢查 TCP/IP 級別上的連線。這使它們能夠跟蹤連線狀態並確定哪些主機在任何給定時間都有開啟的、授權的連線。

它們僅在請求新連線時才引用規則庫。屬於現有連線的資料包與防火牆的開放連線狀態表進行比較,並做出允許或阻止的決定。此過程節省了時間並提供了額外的安全性。除非資料包屬於已建立的連線,否則不允許任何資料包透過防火牆。它可以在防火牆之後使不活動的連線超時,之後它不再為該連線接收資料包。

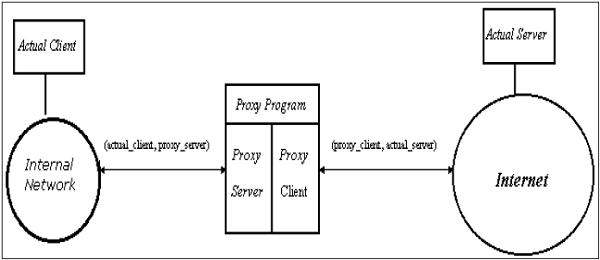

應用程式閘道器

應用級閘道器充當應用級流量的中繼節點。它們攔截傳入和傳出的資料包,執行代理來複制和轉發閘道器上的資訊,並充當代理伺服器,防止可信伺服器或客戶端與不可信主機之間建立任何直接連線。

代理是特定於應用程式的。它們可以在 OSI 模型的應用層過濾資料包。

特定於應用程式的代理

特定於應用程式的代理僅接受由指定應用程式生成的資料包,這些應用程式設計用於複製、轉發和過濾這些資料包。例如,只有 Telnet 代理才能複製、轉發和過濾 Telnet 流量。

如果網路僅依賴於應用層閘道器,則傳入和傳出的資料包將無法訪問未配置代理的服務。例如,如果閘道器執行FTP和Telnet代理,則只有這些服務生成的資料包才能透過防火牆。所有其他服務都將被阻止。

應用層過濾

應用層代理閘道器檢查和過濾單個數據包,而不是簡單地複製它們並盲目地轉發它們透過閘道器。特定於應用程式的代理檢查透過閘道器的每個資料包,驗證資料包的內容直至應用層。這些代理可以過濾應用程式協議中的特定型別的命令或資訊。

應用閘道器可以限制執行特定操作。例如,可以將閘道器配置為阻止使用者執行“FTP put”命令。這可以防止攻擊者修改儲存在伺服器上的資訊。

透明性

雖然應用層閘道器可以是透明的,但許多實現都需要使用者身份驗證才能訪問不受信任的網路,此過程降低了真正的透明性。如果使用者來自內部網路或網際網路,身份驗證可能有所不同。對於內部網路,可以允許簡單的IP地址列表連線到外部應用程式。但對於網際網路方面,應實施強身份驗證。

應用閘道器實際上在兩個方向的兩個TCP連線之間中繼TCP段(客戶端↔代理↔伺服器)。

對於出站資料包,閘道器可能會將其自身的IP地址替換為源IP地址。此過程稱為網路地址轉換 (NAT)。它確保內部IP地址不會暴露於網際網路。

電路級閘道器

電路級閘道器是資料包過濾器和應用閘道器之間的中間解決方案。它在傳輸層執行,因此可以充當任何應用程式的代理。

與應用閘道器類似,電路級閘道器也不允許跨閘道器的端到端TCP連線。它建立兩個TCP連線並將TCP段從一個網路中繼到另一個網路。但是,它不像應用閘道器那樣檢查應用程式資料。因此,有時它被稱為“管道代理”。

SOCKS

SOCKS(RFC 1928)指的是電路級閘道器。這是一種網路代理機制,使SOCKS伺服器一側的主機能夠完全訪問另一側的主機,而無需直接的IP可達性。客戶端連線到防火牆上的SOCKS伺服器。然後,客戶端輸入要使用的身份驗證方法的協商,並使用所選方法進行身份驗證。

客戶端向SOCKS伺服器傳送連線中繼請求,其中包含所需的目的地IP地址和傳輸埠。伺服器在檢查客戶端是否滿足基本過濾條件後接受請求。然後,閘道器代表客戶端開啟與請求的不可信主機的連線,然後密切監視隨後的TCP握手。

SOCKS伺服器通知客戶端,如果成功,則開始在兩個連線之間中繼資料。當組織信任內部使用者並且不想檢查傳送到網際網路的內容或應用程式資料時,使用電路級閘道器。

帶有DMZ的防火牆部署

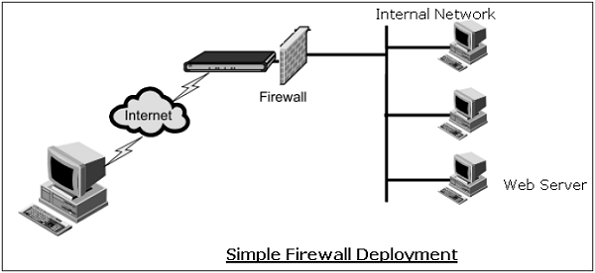

防火牆是一種用於控制網路流量“進入”和“離開”組織內部網路的機制。在大多數情況下,這些系統有兩個網路介面,一個用於外部網路(例如網際網路),另一個用於內部網路。

防火牆程序可以嚴格控制允許從一側到另一側傳輸的內容。希望為其Web伺服器提供外部訪問的組織可以限制到達防火牆的所有流量,除了埠80(標準http埠)之外。所有其他流量(例如郵件流量、FTP、SNMP等)都不允許跨防火牆進入內部網路。下圖顯示了一個簡單的防火牆示例。

在上述簡單部署中,儘管阻止了來自外部的所有其他訪問,但攻擊者仍然可以聯絡不僅是Web伺服器,而且是內部網路上意外或以其他方式留下埠80開啟的任何其他主機。

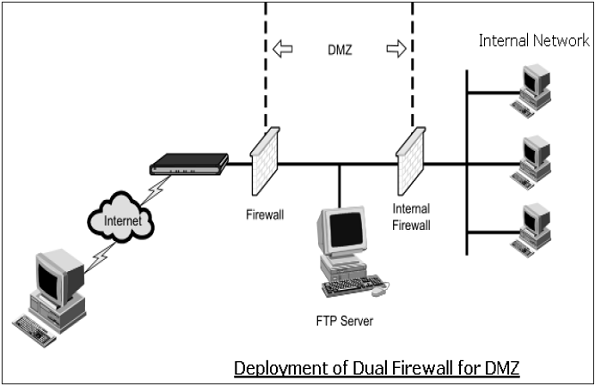

因此,大多陣列織面臨的問題是如何在維護內部網路的嚴格安全性的同時,允許合法訪問公共服務,例如Web、FTP和電子郵件。典型的方法是部署防火牆以在網路中提供隔離區 (DMZ)。

在此設定(如下圖所示)中,部署了兩個防火牆;一個位於外部網路和DMZ之間,另一個位於DMZ和內部網路之間。所有公共伺服器都放置在DMZ中。

透過此設定,可以擁有允許公共訪問公共伺服器的防火牆規則,但內部防火牆可以限制所有傳入連線。透過擁有DMZ,可以為公共伺服器提供足夠的保護,而不是將它們直接放置在外部網路上。

入侵檢測/防禦系統

資料包過濾防火牆基於僅涉及TCP/UDP/IP報頭的規則執行。它們不會嘗試在不同的會話之間建立相關性檢查。

入侵檢測/防禦系統 (IDS/IPS) 透過檢視資料包內容來執行深度資料包檢測 (DPI)。例如,將資料包中的字元字串與已知病毒、攻擊字串的資料庫進行比較。

應用閘道器確實檢視資料包內容,但僅限於特定應用程式。它們不會查詢資料包中的可疑資料。IDS/IPS查詢資料包中包含的可疑資料,並嘗試檢查多個數據包之間的相關性以識別任何攻擊,例如埠掃描、網路對映和拒絕服務等等。

IDS和IPS的區別

IDS和IPS在檢測網路異常方面相似。IDS是一種“可見性”工具,而IPS被認為是一種“控制”工具。

入侵檢測系統位於網路的側面,監控許多不同點的流量,並提供對網路安全狀態的可見性。如果IDS報告異常,則由網路管理員或網路上的其他裝置啟動糾正措施。

入侵防禦系統類似於防火牆,它們位於兩個網路之間,並控制透過它們的流量。它在檢測網路流量異常時強制執行指定的策略。通常,它會在注意到異常時丟棄所有資料包並阻止整個網路流量,直到管理員解決異常為止。

IDS的型別

IDS主要有兩種型別。

基於簽名的IDS

它需要一個包含已知攻擊及其簽名的資料庫。

簽名由表徵特定攻擊的資料包型別和順序定義。

此型別IDS的侷限性在於只能檢測已知攻擊。此IDS還會發出誤報。當正常資料包流與攻擊簽名匹配時,可能會發生誤報。

著名的公共開源IDS示例是“Snort”IDS。

基於異常的IDS

此型別的IDS會建立正常網路操作的流量模式。

在IDS模式下,它檢視統計上異常的流量模式。例如,ICMP異常負載、埠掃描呈指數級增長等。

檢測到任何異常流量模式都會生成警報。

此型別IDS部署面臨的主要挑戰是難以區分正常流量和異常流量。

總結

在本章中,我們討論了用於網路訪問控制的各種機制。透過訪問控制實現網路安全的做法與本教程前面章節中討論的不同網路層上實現安全控制的技術不同。但是,儘管實現方法不同,但它們是互補的。

網路訪問控制包含兩個主要元件:使用者身份驗證和網路邊界保護。RADIUS是提供網路中央身份驗證的流行機制。

防火牆透過將內部網路與公共網際網路隔離開來提供網路邊界保護。防火牆可以在網路協議的不同層上執行。IDS/IPS允許監控網路流量中的異常情況以檢測攻擊並採取預防措施。

網路安全 – 至關重要

資訊和高效的溝通是每個企業成功的兩個最重要的戰略問題。隨著電子通訊和儲存方式的出現,越來越多的企業轉向使用資料網路來進行溝通、儲存資訊和獲取資源。用於執行業務的網路基礎設施型別和級別各不相同。

可以說,在現代世界中,沒有什麼比聯網計算機對企業的影響更大。但聯網帶來了安全威脅,如果減輕這些威脅,則聯網的好處將超過風險。

網路在企業中的作用

如今,幾乎所有企業都將計算機網路視為一種資源。這種資源使他們能夠收集、分析、組織和傳播對其盈利能力至關重要的資訊。大多數企業都安裝了網路以保持競爭力。

計算機網路最明顯的作用是,組織可以在中心位置儲存幾乎任何型別的資訊,並透過網路在所需位置檢索它。

網路的好處

計算機網路使人們能夠輕鬆地共享資訊和想法,從而提高工作效率和生產力。網路改善了採購、銷售和客戶服務等活動。網路使傳統的業務流程更高效、更易於管理且成本更低。

企業從計算機網路中獲得的主要好處是:

資源共享 - 企業可以透過共享連線到網路的元件和外圍裝置來減少硬體支出。

精簡的業務流程 - 計算機網路使企業能夠精簡其內部業務流程。

部門間的協作 - 當企業的兩個或多個部門連線其網路的選定部分時,他們可以精簡通常需要大量時間和精力並且經常難以提高生產力的業務流程。

改進的客戶關係 - 網路為客戶提供了許多好處,例如開展業務的便利性、快速的快速服務響應等等。

聯網還帶來了許多其他特定於業務的好處。這些好處使得所有型別的企業都必須採用計算機網路。

網路安全的需求

由於現代技術的進步以及計算機網路容量的不斷增長,有線或無線網路的威脅已大大增加。當今世界網際網路在各種商業交易中的廣泛使用,帶來了資訊盜竊以及對企業智慧財產權的其他攻擊的挑戰。

在當今時代,大多數業務都是透過網路應用程式進行的,因此,所有網路都面臨被攻擊的風險。對企業網路最常見的安全威脅是資料攔截和盜竊以及身份盜竊。

網路安全是一個專門的領域,它處理挫敗此類威脅並保護企業計算機網路基礎設施的可用性、可靠性、完整性和安全性。

網路安全對企業的重要性

保護企業資產 - 這是網路安全的主要目標。資產是指儲存在計算機網路中的資訊。資訊與公司任何其他有形資產一樣重要和有價值。網路安全關注的是機密資訊的完整性、保護和安全訪問。

遵守法規要求 - 網路安全措施幫助企業遵守有關資訊安全的政府和行業特定法規。

安全協同工作 − 網路安全鼓勵同事間的協作,並透過提供安全的網路訪問,方便與客戶和供應商的溝通。它增強了客戶和消費者對其敏感資訊得到保護的信心。

降低風險 − 採用網路安全措施可降低安全漏洞的影響,包括可能導致小型企業破產的法律訴訟。

獲得競爭優勢 − 為網路建立有效的安全系統能夠為組織提供競爭優勢。在網際網路金融服務和電子商務領域,網路安全尤為重要。