- 網路安全教程

- 網路安全 - 首頁

- 網路安全 – 概述

- 網路安全 – 應用層

- 網路安全 – 傳輸層

- 網路安全 – 網路層

- 網路安全 – 資料鏈路層

- 網路安全 – 訪問控制

- 網路安全 – 防火牆

- 網路安全 – 關鍵必要性

- 零信任安全

- 零信任安全 - 簡介

- 零信任安全模型

- 零信任架構

- 網路安全有用資源

- 網路安全 - 快速指南

- 網路安全 - 有用資源

- 網路安全 - 討論

網路安全 – 概述

在這個現代時代,組織極度依賴計算機網路在組織內部高效而有效地共享資訊。組織的計算機網路現在變得越來越龐大和無處不在。假設每個員工都有一個專用的工作站,那麼一家大型公司將擁有數千個工作站和許多網路伺服器。

這些工作站可能不會被集中管理,也不會受到邊界保護。它們可能具有各種作業系統、硬體、軟體和協議,並且使用者之間的網路安全意識水平也各不相同。現在想象一下,公司網路上的這些數千個工作站直接連線到網際網路。這種不安全的網路成為攻擊的目標,它包含寶貴的資訊並顯示出漏洞。

在本章中,我們將描述網路的主要漏洞和網路安全的重要性。在後續章節中,我們將討論實現相同目標的方法。

物理網路

網路定義為兩個或多個連線在一起以有效共享資源的計算裝置。此外,將兩個或多個網路連線在一起稱為**互連網路**。因此,網際網路只是一個互連網路——一個相互連線的網路集合。

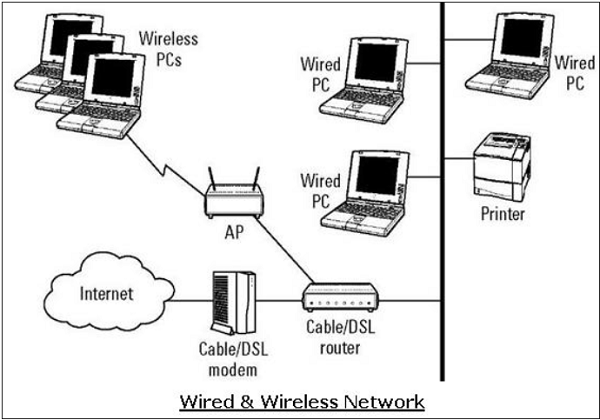

為了建立其內部網路,組織有多種選擇。它可以使用有線網路或無線網路來連線所有工作站。如今,組織大多使用有線和無線網路的組合。

有線和無線網路

在有線網路中,裝置使用電纜相互連線。通常,有線網路基於乙太網協議,其中裝置使用非遮蔽雙絞線 (UTP) 電纜連線到不同的交換機。這些交換機進一步連線到網路路由器以訪問網際網路。

在無線網路中,裝置透過無線傳輸連線到接入點。接入點進一步透過電纜連線到交換機/路由器以進行外部網路訪問。

無線網路因其提供的移動性而廣受歡迎。移動裝置無需繫結到電纜,可以在無線網路範圍內自由漫遊。這確保了高效的資訊共享並提高了生產力。

漏洞和攻擊

有線和無線網路中存在的常見漏洞是對網路的“未授權訪問”。攻擊者可以透過不安全的集線器/交換機埠將他的裝置連線到網路。在這方面,無線網路被認為不如有線網路安全,因為無線網路可以很容易地被訪問,無需任何物理連線。

訪問後,攻擊者可以利用此漏洞發起以下攻擊:-

嗅探資料包資料以竊取寶貴資訊。

透過用偽造的資料包淹沒網路介質來拒絕網路上合法使用者的服務。

偽造合法主機的物理標識(MAC),然後竊取資料或進一步發起“中間人”攻擊。

網路協議

網路協議是一組規則,用於管理連線到網路上的裝置之間的通訊。它們包括建立連線的機制,以及用於傳送和接收訊息的資料包格式規則。

已經開發了幾種計算機網路協議,每種協議都針對特定目的而設計。流行且廣泛使用的協議是 TCP/IP 及其相關的更高和更低級別的協議。

TCP/IP 協議

**傳輸控制協議**(TCP) 和**網際網路協議**(IP) 是兩種不同的計算機網路協議,通常一起使用。由於其普及和廣泛採用,它們內置於所有聯網裝置的作業系統中。

IP 對應於 OSI 中的網路層(第 3 層),而 TCP 對應於傳輸層(第 4 層)。TCP/IP 適用於使用 TCP 傳輸在 IP 網路上傳輸資料的網路通訊。

TCP/IP 協議通常與其他協議一起使用,例如應用層的 HTTP、FTP、SSH 和資料鏈路/物理層的乙太網。

TCP/IP 協議套件於 1980 年建立,作為一種互連網路解決方案,對安全方面的關注很少。

它是為受信任的有限網路中的通訊而開發的。但是,隨著時間的推移,該協議成為不受保護的網際網路通訊的事實標準。

TCP/IP 協議套件的一些常見安全漏洞是:-

HTTP 是 TCP/IP 套件中的應用層協議,用於傳輸構成網頁的來自 Web 伺服器的檔案。這些傳輸以純文字形式完成,入侵者可以輕鬆讀取伺服器和客戶端之間交換的資料包。

另一個 HTTP 漏洞是在會話初始化期間客戶端和 Web 伺服器之間的弱身份驗證。此漏洞可能導致會話劫持攻擊,其中攻擊者竊取合法使用者的 HTTP 會話。

TCP 協議漏洞是用於連線建立的三次握手。攻擊者可以發起拒絕服務攻擊“SYN 泛洪”來利用此漏洞。他透過不完成握手來建立許多半開啟的會話。這會導致伺服器過載並最終崩潰。

IP 層容易受到許多漏洞的影響。透過修改 IP 協議標頭,攻擊者可以發起 IP 欺騙攻擊。

除了上述內容外,TCP/IP 協議族在設計和實現中還存在許多其他安全漏洞。

順便說一句,在基於 TCP/IP 的網路通訊中,如果一層被駭客入侵,其他層不會意識到駭客入侵,並且整個通訊都會受到損害。因此,需要在每一層都採用安全控制措施以確保萬無一失的安全。

DNS 協議

**域名系統**(DNS) 用於將主機域名解析為 IP 地址。網路使用者主要在透過在 Web 瀏覽器中鍵入 URL 瀏覽網際網路時依賴 DNS 功能。

在對 DNS 的攻擊中,攻擊者的目標是修改合法的 DNS 記錄,以便將其解析為不正確的 IP 地址。它可以將該 IP 的所有流量重定向到錯誤的計算機。攻擊者可以利用 DNS 協議漏洞或破壞 DNS 伺服器來實現攻擊。

**DNS 快取中毒**是一種利用 DNS 協議中發現的漏洞的攻擊。攻擊者可以透過偽造對解析器傳送到權威伺服器的遞迴 DNS 查詢的響應來毒害快取。一旦 DNS 解析器的快取被毒害,主機將被重定向到惡意網站,並可能透過與該網站通訊來洩露憑據資訊。

ICMP 協議

**網際網路控制訊息協議**(ICMP) 是 TCP/IP 網路的基本網路管理協議。它用於傳送有關聯網裝置狀態的錯誤和控制訊息。

ICMP 是 IP 網路實現的組成部分,因此存在於每個網路設定中。ICMP 有其自身的漏洞,可以被濫用來對網路發起攻擊。

由於 ICMP 漏洞,網路上可能發生的常見攻擊包括:-

ICMP 允許攻擊者執行網路偵察以確定網路拓撲和進入網路的路徑。ICMP 掃描涉及發現目標網路中所有處於活動狀態的主機 IP 地址。

跟蹤路由是一個流行的 ICMP 實用程式,用於透過描述從客戶端到遠端主機的即時路徑來對映目標網路。

攻擊者可以使用 ICMP 漏洞發起拒絕服務攻擊。此攻擊涉及向目標裝置傳送超過 65,535 位元組的 IPMP ping 資料包。目標計算機無法正確處理此資料包,並可能導致作業系統崩潰。

其他協議(如 ARP、DHCP、SMTP 等)也存在其漏洞,攻擊者可以利用這些漏洞來破壞網路安全。我們將在後面的章節中討論其中一些漏洞。

在協議的設計和實現過程中對安全方面最不關心已成為網路安全威脅的主要原因。

網路安全的目標

如前幾節所述,網路中存在大量漏洞。因此,在傳輸過程中,資料極易受到攻擊。攻擊者可以針對通訊通道,獲取資料,並讀取相同的資料或重新插入虛假訊息以實現其邪惡的目的。

網路安全不僅關注通訊鏈兩端每臺計算機的安全;但是,它旨在確保整個網路的安全。

網路安全包括保護網路和資料的可用性、可靠性、完整性和安全性。有效的網路安全阻止各種威脅進入或在網路上傳播。

網路安全的主要目標是機密性、完整性和可用性。網路安全的這三個支柱通常表示為**CIA 三角形**。

**機密性** - 機密性的功能是保護寶貴的業務資料免遭未經授權的人員的訪問。網路安全的機密性部分確保資料僅供預期和授權人員訪問。

**完整性** - 此目標意味著維護和確保資料的準確性和一致性。完整性的功能是確保資料可靠且未被未經授權的人員更改。

**可用性** - 網路安全中可用性的功能是確保資料、網路資源/服務始終可供合法使用者使用,無論何時他們需要它。

實現網路安全

確保網路安全似乎非常簡單。要實現的目標似乎很簡單。但實際上,用於實現這些目標的機制非常複雜,理解它們需要合理的推理。

**國際電信聯盟**(ITU) 在其關於安全架構 X.800 的建議中,定義了一些機制,以使實現網路安全的方法標準化。其中一些機制是:-

**加密** - 此機制透過將資料轉換為未經授權人員無法讀取的形式來提供資料機密性服務。此機制使用加密-解密演算法和金鑰。

**數字簽名** - 此機制是電子資料中普通簽名的電子等效物。它提供資料的真實性。

訪問控制 - 此機制用於提供訪問控制服務。這些機制可以使用實體的身份識別和認證來確定和執行實體的訪問許可權。

在開發和識別了各種用於實現網路安全的安全機制後,必須確定在哪裡應用它們;無論是在物理上(在什麼位置)還是在邏輯上(在 TCP/IP 等體系結構的哪一層)。

網路層中的安全機制

一些安全機制的開發方式使其能夠在 OSI 網路層模型的特定層上開發。

應用層安全 - 在此層使用的安全措施是特定於應用程式的。不同型別的應用程式需要單獨的安全措施。為了確保應用層安全,需要修改應用程式。

人們認為設計一個密碼學上健全的應用程式協議非常困難,而正確地實現它則更具挑戰性。因此,用於保護網路通訊的應用層安全機制最好只採用已使用一段時間且基於標準的解決方案。

應用層安全協議的一個示例是安全多用途網際網路郵件擴充套件 (S/MIME),它通常用於加密電子郵件訊息。DNSSEC 是此層中用於安全交換 DNS 查詢訊息的另一個協議。

傳輸層安全 - 此層中的安全措施可用於保護兩個主機之間單個通訊會話中的資料。傳輸層安全協議最常見的用途是保護 HTTP 和 FTP 會話流量。傳輸層安全 (TLS) 和安全套接字層 (SSL) 是為此目的而使用的最常見的協議。

網路層 - 此層中的安全措施可以應用於所有應用程式;因此,它們不是特定於應用程式的。兩個主機或網路之間的所有網路通訊都可以在此層受到保護,而無需修改任何應用程式。在某些環境中,網路層安全協議(如網際網路協議安全 (IPsec))由於難以向各個應用程式新增控制而提供了比傳輸層或應用層控制更好的解決方案。但是,此層中的安全協議提供了某些應用程式可能需要的較少的通訊靈活性。

順便說一句,設計用於在較高層執行的安全機制無法為較低層的資料提供保護,因為較低層執行較高層不知道的功能。因此,可能需要部署多個安全機制來增強網路安全。

在本教程的後續章節中,我們將討論在 OSI 網路體系結構的不同層中採用的安全機制,以實現網路安全。