- 網路安全教程

- 網路安全 - 首頁

- 網路安全 – 概述

- 網路安全 – 應用層

- 網路安全 – 傳輸層

- 網路安全 – 網路層

- 網路安全 – 資料鏈路層

- 網路安全 – 訪問控制

- 網路安全 – 防火牆

- 網路安全 – 關鍵必要性

- 零信任安全

- 零信任安全 - 簡介

- 零信任安全模型

- 零信任架構

- 網路安全有用資源

- 網路安全 - 快速指南

- 網路安全 - 有用資源

- 網路安全 - 討論

網路安全 – 防火牆

幾乎所有中大型組織都在網際網路上存在,並且擁有連線到網際網路的組織網路。在外部網際網路和內部網路之間的邊界處進行網路分割槽對於網路安全至關重要。有時,內部網路(內聯網)被稱為“可信”端,外部網際網路被稱為“不可信”端。

防火牆型別

防火牆是一種網路裝置,它將組織的內部網路與更大的外部網路/網際網路隔離開來。它可以是硬體、軟體或組合系統,用於防止對內部網路進行未經授權的訪問或來自內部網路的未經授權的訪問。

所有進入或離開內部網路的資料包都透過防火牆,防火牆會檢查每個資料包並阻止不符合指定安全標準的資料包。

在網路邊界部署防火牆就像在一個點上聚合安全性。這類似於在入口處鎖定公寓,而不是在每個門上都鎖定。

出於以下原因,防火牆被認為是實現網路安全的重要組成部分:

內部網路和主機不太可能得到妥善保護。

網際網路是一個危險的地方,充滿了罪犯、來自競爭公司的使用者、心懷不滿的前僱員、來自敵對國家的間諜、破壞者等。

防止攻擊者對網路資源發起拒絕服務攻擊。

防止外部攻擊者非法修改/訪問內部資料。

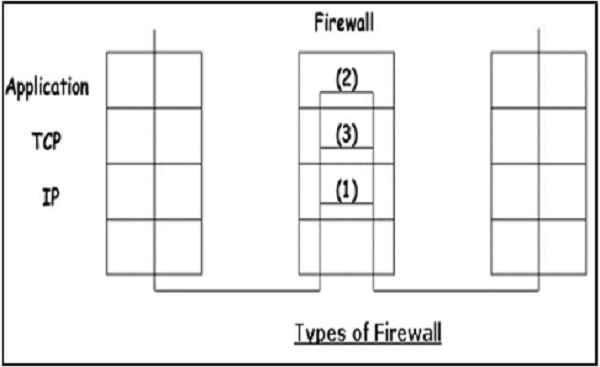

防火牆分為三種基本型別:

- 資料包過濾(無狀態和有狀態)

- 應用層閘道器

- 電路層閘道器

然而,這三類並非互斥的。現代防火牆具有多種功能,可能使它們屬於三類中的不止一類。

無狀態和有狀態資料包過濾防火牆

在這種型別的防火牆部署中,內部網路透過路由器防火牆連線到外部網路/網際網路。防火牆逐個檢查和過濾資料包。

資料包過濾防火牆允許或阻止資料包,主要基於源和/或目標 IP 地址、協議、源和/或目標埠號以及 IP 標頭中的其他各種引數等標準。

決策可以基於除 IP 標頭欄位以外的其他因素,例如 ICMP 訊息型別、TCP SYN 和 ACK 位等。

資料包過濾規則有兩個部分:

選擇標準 - 它用作決策的條件和模式匹配。

動作欄位 - 此部分指定如果 IP 資料包滿足選擇標準則要採取的動作。該動作可以是阻止(拒絕)或允許(允許)資料包穿過防火牆。

資料包過濾通常透過在路由器或交換機上配置訪問控制列表 (ACL) 來實現。ACL 是資料包過濾規則的表格。

當流量進入或退出介面時,防火牆從上到下將 ACL 應用於每個傳入資料包,找到匹配的標準,並允許或拒絕單個數據包。

無狀態防火牆是一種僵化的工具。它檢視資料包,如果資料包滿足條件,則允許它透過,即使它不是任何已建立的正在進行的通訊的一部分。

因此,在現代網路中,此類防火牆已被有狀態防火牆取代。這種型別的防火牆提供了比無狀態防火牆僅基於 ACL 的資料包檢查方法更深入的檢查方法。

有狀態防火牆監控連線的建立和拆除過程,以檢查 TCP/IP 層的連線。這使它們能夠跟蹤連線狀態並確定在任何給定時間哪些主機具有開啟的、授權的連線。

它們僅在請求新連線時才引用規則庫。屬於現有連線的資料包與防火牆的開啟連線狀態表進行比較,並做出允許或阻止的決定。此過程節省了時間並提供了額外的安全性。除非資料包屬於已建立的連線,否則不允許任何資料包越過防火牆。它可以在防火牆之後超時非活動連線,之後它不再為該連線接收資料包。

應用程式閘道器

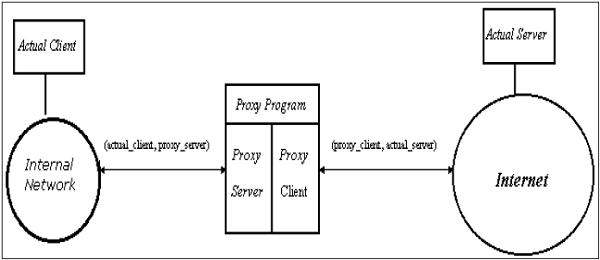

應用程式層閘道器充當應用程式層流量的中繼節點。它們攔截傳入和傳出資料包,執行代理以複製和轉發閘道器之間資訊,並充當代理伺服器,防止可信伺服器或客戶端與不可信主機之間建立任何直接連線。

代理是特定於應用程式的。它們可以在 OSI 模型的應用層過濾資料包。

特定於應用程式的代理

特定於應用程式的代理僅接受由為其設計以複製、轉發和過濾的指定應用程式生成的資料包。例如,只有 Telnet 代理可以複製、轉發和過濾 Telnet 流量。

如果網路僅依賴於應用程式層閘道器,則傳入和傳出資料包無法訪問未配置代理的服務。例如,如果閘道器執行 FTP 和 Telnet 代理,則只有由這些服務生成的資料包才能透過防火牆。所有其他服務都被阻止。

應用程式級過濾

應用程式層代理閘道器檢查和過濾單個數據包,而不是簡單地複製它們並盲目地將它們轉發到閘道器。特定於應用程式的代理檢查透過閘道器的每個資料包,驗證資料包的內容直到應用程式層。這些代理可以過濾應用程式協議中的特定型別的命令或資訊。

應用程式閘道器可以限制執行特定操作。例如,可以將閘道器配置為阻止使用者執行“FTP put”命令。這可以防止攻擊者修改儲存在伺服器上的資訊。

透明的

雖然應用程式層閘道器可以是透明的,但許多實現都需要使用者身份驗證才能訪問不可信網路,此過程降低了真正的透明度。如果使用者來自內部網路或網際網路,則身份驗證可能有所不同。對於內部網路,可以允許簡單的 IP 地址列表連線到外部應用程式。但是,從網際網路方面應該實施強大的身份驗證。

應用程式閘道器實際上在兩個方向的兩個 TCP 連線之間中繼 TCP 段(客戶端↔代理↔伺服器)。

對於出站資料包,閘道器可能會將其自己的 IP 地址替換為源 IP 地址。此過程稱為網路地址轉換 (NAT)。它確保內部 IP 地址不會暴露給網際網路。

電路層閘道器

電路層閘道器是資料包過濾器和應用程式閘道器之間的中間解決方案。它在傳輸層執行,因此可以充當任何應用程式的代理。

與應用程式閘道器類似,電路層閘道器也不允許跨閘道器的端到端 TCP 連線。它建立兩個 TCP 連線並將 TCP 段從一個網路中繼到另一個網路。但是,它不像應用程式閘道器那樣檢查應用程式資料。因此,有時它被稱為“管道代理”。

SOCKS

SOCKS(RFC 1928)指的是電路層閘道器。它是一種網路代理機制,使防火牆一側的主機能夠完全訪問另一側的主機,而無需直接 IP 可達性。客戶端連線到防火牆上的 SOCKS 伺服器。然後客戶端輸入用於協商要使用的身份驗證方法,並使用所選方法進行身份驗證。

客戶端向 SOCKS 伺服器傳送連線中繼請求,其中包含所需的目的地 IP 地址和傳輸埠。伺服器在檢查客戶端是否滿足基本過濾條件後接受請求。然後,閘道器代表客戶端開啟與請求的不可信主機的連線,然後密切監視隨後的 TCP 握手。

SOCKS 伺服器通知客戶端,如果成功,則開始在兩個連線之間中繼資料。當組織信任內部使用者並且不想檢查傳送到網際網路的內容或應用程式資料時,會使用電路層閘道器。

帶有 DMZ 的防火牆部署

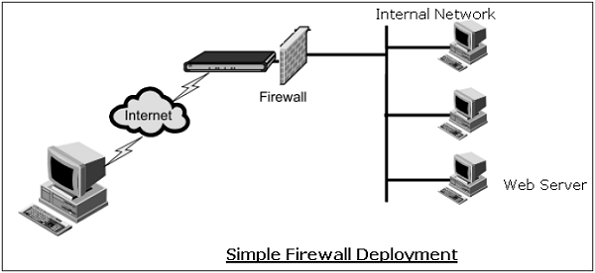

防火牆是一種用於控制網路流量“進入”和“離開”組織內部網路的機制。在大多數情況下,這些系統有兩個網路介面,一個用於外部網路(例如網際網路),另一個用於內部端。

防火牆過程可以嚴格控制允許從一側遍歷到另一側的內容。希望為其 Web 伺服器提供外部訪問的組織可以限制到達防火牆的所有流量,除了埠 80(標準 http 埠)之外。所有其他流量(如郵件流量、FTP、SNMP 等)都不允許跨防火牆進入內部網路。下圖顯示了一個簡單防火牆的示例。

在上述簡單部署中,儘管阻止了來自外部的所有其他訪問,但攻擊者仍然可以聯絡內部網路上的任何其他主機,而不僅僅是 Web 伺服器,這些主機意外或以其他方式打開了埠 80。

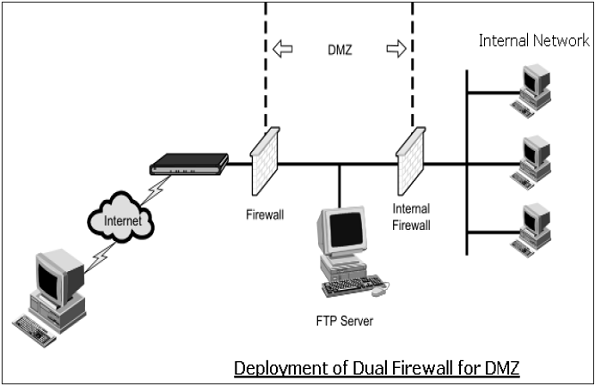

因此,大多陣列織面臨的問題是如何在保持內部網路安全的同時,啟用對 Web、FTP 和電子郵件等公共服務的合法訪問。典型的方法是在網路中部署防火牆以提供隔離區 (DMZ)。

在此設定(在下圖中說明)中,部署了兩個防火牆;一個位於外部網路和 DMZ 之間,另一個位於 DMZ 和內部網路之間。所有公共伺服器都放置在 DMZ 中。

透過此設定,可以有防火牆規則允許公眾訪問公共伺服器,但內部防火牆可以限制所有傳入連線。透過擁有 DMZ,可以為公共伺服器提供足夠的保護,而不是將它們直接放置在外部網路上。

入侵檢測/防禦系統

資料包過濾防火牆僅基於涉及 TCP/UDP/IP 標頭的規則執行。它們不嘗試在不同的會話之間建立相關性檢查。

入侵檢測/防禦系統 (IDS/IPS) 透過檢視資料包內容來執行深度資料包檢查 (DPI)。例如,將資料包中的字元字串與已知病毒、攻擊字串的資料庫進行檢查。

應用閘道器確實會檢視資料包內容,但僅限於特定應用程式。它們不會查詢資料包中可疑的資料。IDS/IPS 會查詢資料包中包含的可疑資料,並嘗試檢查多個數據包之間的關聯,以識別任何攻擊,例如埠掃描、網路對映和拒絕服務等等。

IDS 和 IPS 的區別

IDS 和 IPS 在網路異常檢測方面類似。IDS 是一種“可見性”工具,而 IPS 被認為是一種“控制”工具。

入侵檢測系統位於網路的側邊,監控許多不同點的流量,並提供對網路安全狀態的可見性。如果 IDS 報告異常,則網路管理員或網路上的其他裝置將啟動糾正措施。

入侵防禦系統類似於防火牆,它們位於兩個網路之間,控制透過它們的流量。它在檢測網路流量異常時執行指定的策略。通常,在發現異常時,它會丟棄所有資料包並阻止整個網路流量,直到管理員解決異常為止。

IDS 的型別

IDS 主要有兩種型別。

基於簽名的 IDS

它需要一個包含已知攻擊及其特徵碼的資料庫。

特徵碼由描述特定攻擊的資料包型別和順序定義。

這種型別的 IDS 的侷限性在於只能檢測已知的攻擊。此 IDS 還會發出誤報。當正常資料包流與攻擊的特徵碼匹配時,可能會發生誤報。

著名的公共開源 IDS 示例是“Snort”IDS。

基於異常的 IDS

這種型別的 IDS 會建立正常網路操作的流量模式。

在 IDS 模式下,它會檢視統計上異常的流量模式。例如,ICMP 異常負載、埠掃描呈指數級增長等。

檢測到任何異常流量模式都會生成警報。

這種型別的 IDS 部署面臨的主要挑戰是難以區分正常流量和異常流量。

總結

在本章中,我們討論了用於網路訪問控制的各種機制。透過訪問控制實現網路安全的方案在技術上與本教程前面章節中討論的不同網路層實現安全控制的方案不同。但是,儘管實施方法不同,但它們是互補的。

網路訪問控制包含兩個主要元件:使用者身份驗證和網路邊界保護。RADIUS 是在網路中提供集中身份驗證的常用機制。

防火牆透過將內部網路與公共網際網路隔離開來提供網路邊界保護。防火牆可以在網路協議的不同層工作。IDS/IPS 允許監控網路流量中的異常,以檢測攻擊並採取預防措施。