- 網路安全教程

- 網路安全 - 首頁

- 網路安全 – 概述

- 網路安全 – 應用層

- 網路安全 – 傳輸層

- 網路安全 – 網路層

- 網路安全 – 資料鏈路層

- 網路安全 – 訪問控制

- 網路安全 – 防火牆

- 網路安全 – 關鍵必要性

- 零信任安全

- 零信任安全 - 簡介

- 零信任安全模型

- 零信任架構

- 網路安全有用資源

- 網路安全 - 快速指南

- 網路安全 - 有用資源

- 網路安全 - 討論

什麼是零信任架構?

零信任架構 (ZTA) 演示了組織 IT 基礎設施用於保障資料轉型的設計和實施原則。它概述了組織用來實施零信任的技術框架和結構。

零信任架構工作原理

ZTA 工作原理包括以下安全技術 -

1. 即時監控

在零信任架構 (ZTA) 中,即時監控對於確保在從不假設使用者位置或網路信任的環境中實現強大的安全性至關重要。此策略需要持續監控使用者行為、裝置完整性和網路流量,以便立即發現異常和潛在威脅。

組織可以透過使用高階分析和機器學習技術來即時檢測可疑活動,從而快速響應安全事件。這種主動方法不僅有助於保護敏感資料,還有助於確保合規性,使即時監控成為有效零信任策略的重要組成部分。

2. 身份和訪問管理 (IAM)

身份和訪問管理 (IAM) 是零信任架構 (ZTA) 的關鍵組成部分。它強調最小許可權的概念,以確保使用者只能訪問執行所需操作或工作所需的資源。

在 ZTA 框架中,IAM 解決方案使用強大的身份驗證機制(如多因素身份驗證 (MFA) 和生物識別驗證)持續檢查使用者身份。此持續驗證過程擴充套件到初始登入之外,因為持續監控會評估使用者行為和上下文,從而允許動態訪問限制決策。透過將 IAM 與其他安全措施相結合,組織可以制定一項全面的計劃來降低與受損憑據和內部威脅相關的風險,從而確認零信任模型致力於最大程度地減少所有網路互動中的信任假設。

3. 多因素身份驗證 (MFA)

多因素身份驗證 (MFA) 是零信任架構 (ZTA) 的一個關鍵組成部分,它透過強制使用者在訪問系統和資料之前提供多種形式的身份驗證來提高安全性。與通常僅依賴密碼的傳統安全方法不同,多因素身份驗證 (MFA) 結合了使用者知道或擁有的東西,例如密碼、智慧手機或安全令牌。

這種分層策略極大地降低了未經授權訪問的風險,因為如果一個元素受到損害,攻擊者將面臨更多挑戰。部署 MFA 的組織透過確保每個訪問請求都經過嚴格審查來加強其零信任態度,從而保護敏感資訊並在整個網路中維持強大的安全性。

4. 微隔離

微隔離是零信任架構 (ZTA) 的一個重要概念。它將網路劃分為更小、更隔離的部分以提高安全性和控制力。透過在這些部分上實施細粒度的訪問限制,組織可以防止網路內部的橫向移動,從而確保即使威脅參與者滲透到一個部分,他們也無法快速訪問其他部分。

此技術支援自定義安全措施,這些措施可以根據資料的敏感性或使用者和裝置的個人職責進行調整。微隔離增強了可見性和監控能力,並使組織能夠更有效地發現和響應異常情況。透過強調在網路所有級別嚴格訪問控制的重要性,這種方法完美地映射了“從不信任,始終驗證”的零信任理念。

5. 加密

零信任架構 (ZTA) 中的加密機制保護靜止和傳輸中的資料,並確保敏感資料或資訊的安全性及機密性。在 ZTA 框架中,資料使用強大的演算法進行加密,使其對未經授權的使用者不可用,並降低與資料攔截或洩露相關的風險。此方法嚴格遵循最小許可權原則,因為只有擁有明確許可權的授權使用者才能訪問加密資料。端到端加密透過減少傳統安全模型中固有的信任假設,支援裝置、使用者和應用程式之間的安全通訊。

總的來說,ZTA 描述瞭如何在企業系統、網路和工作流程中使用這些概念,以確保沒有任何實體(人、裝置或應用程式)在沒有正確驗證的情況下獲得訪問許可權。

為什麼要使用零信任架構?

零信任架構 (ZTA) 由 Forrester Research 的前分析師 John Kindervag 於 2011 年提出,他建議組織應該“從不信任,始終驗證”以保護敏感資料和系統。這對網路威脅來說是一個變化的時代。隨著數字轉型加速,零信任架構應運而生,帶來了多雲環境、蓬勃發展的物聯網 (IoT) 生態系統和日益增長的移動性。

隨著企業採用雲計算和移動勞動力,傳統的網路邊界變得模糊,需要一種能夠預測潛在威脅可能存在於網路內部和外部的安全策略。隨著時間的推移,零信任獲得了普及,包括微隔離、身份和訪問管理以及持續監控等先進技術,已成為網路安全實踐的重要框架。對於使用網路並持有數字資料的每個組織,都強烈建議使用零信任架構。以下幾點說明了 ZTA 為什麼在使用中變得流行 -

- 它高度保護資料、應用程式和網路。

- 它提供對本地和基於雲的應用程式和資源的安全遠端訪問。

- 它最大程度地減少了可能的損害並識別內部威脅。

- 使用增強 VPN 從任何位置擴充套件對網路的安全訪問控制。

- 它限制或禁止使用未經授權的應用程式或“影子 IT”。

- 它依賴於最小許可權,因此它嚴格限制對外部成員的訪問。

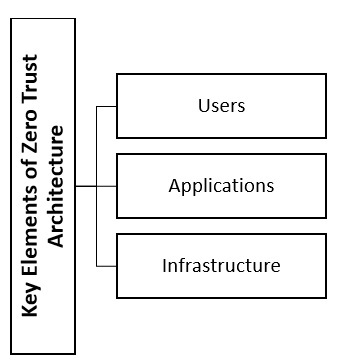

零信任架構中的關鍵要素

零信任的關鍵原則通常與組織安全相關;它涵蓋了零信任網路訪問 (ZTNA)。零信任架構的一些關鍵要素包括使用者、應用程式和基礎設施。所有這些共同顯著提高了組織的安全性。

- 使用者 - 零信任架構建立在強大的使用者身份驗證、最小許可權訪問原則和使用者裝置完整性驗證的基礎上。

- 應用程式 - 零信任架構的核心原則之一是不能信任應用程式,並且必須在執行時持續監控其行為以驗證其行為。當將零信任應用於應用程式時,它消除了在執行時相互通訊的不同應用程式元件之間的隱式信任。

- 基礎設施 - 零信任架構管理基礎設施安全的所有方面,例如路由器、交換機、雲、物聯網和供應鏈。

零信任架構的七大支柱

零信任架構的七大支柱為建立強大的安全策略提供了完整的框架。零信任安全的七大支柱如下所示。

1. 使用者身份和訪問管理

身份是指區分人類和非人類使用者的特徵。零信任架構需要控制來管理每個使用者的訪問請求,確保在不超過允許的許可權的情況下授予訪問許可權。它確保根據使用者身份對使用者進行身份驗證和授權,並設定嚴格的訪問限制,以符合最小許可權原則。

2. 裝置安全

裝置可以被視為連線到網路的資產,例如伺服器、桌上型電腦、筆記型電腦等。持續評估網路連線裝置的安全狀況對於防止受損或不可信的裝置獲得訪問許可權至關重要。

3. 網路分段

網路被定義為任何開放的通訊通道,包括組織的內部網路、無線網路和網際網路。零信任架構保護具有多孔周邊的現代環境。將網路劃分為更小、更隔離的部分,以最大程度地減少橫向移動並實施細粒度的安全控制。

4. 資料保護

資料是指儲存在組織數字基礎設施中的所有資訊,包括應用程式、系統、裝置、網路、資料庫和備份。零信任架構要求保護所有資料免受未經授權的訪問。對靜止和傳輸中的敏感資料進行加密,以防止未經授權的訪問和洩露。

5. 可見性和分析

一個完整的監控系統持續監控所有使用者活動、裝置互動、網路流量和其他相關資料,以檢測異常和可疑行為。定期分析這些資料以檢測和響應任何攻擊,確保我們系統的安全和保障。

6. 自動化和編排

ZTA 使用自動化技術來實施和執行安全規則,以及即時管理安全威脅。此策略提高了響應可能的安全事件的效率和準確性。使用自動化技術和方法來加速安全操作、改進響應時間並最大程度地減少人為錯誤。

7. 安全策略執行

為了提供合規性和威脅防護,必須在所有架構元件中統一建立和執行安全策略。總的來說,零信任安全架構的七大支柱形成了符合零信任原則的全面安全態勢,確保安全整合到架構的所有方面。

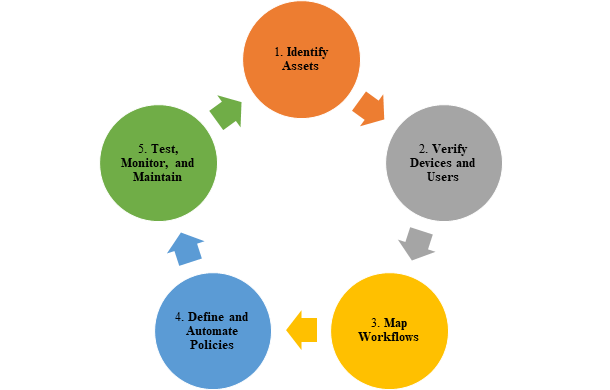

如何實施零信任架構?

實施零信任架構 (ZTA) 需要一種系統化的方法,該方法演示瞭如何在整個組織中實施安全性。它需要實施新的技術、流程和觀點,以便預設情況下不信任任何使用者、裝置或系統。

實施零信任架構的分步解決方案如下 -

- 識別資產 - 這是實施零信任架構的初始步驟。應評估每個資產以確定其價值和脆弱性。這種綜合方法有助於組織分析與每個資產相關的風險,實施適當的訪問限制,並根據資產的敏感性和價值優先考慮安全措施。

- 驗證裝置和使用者 - 必須對所有裝置和使用者進行身份驗證以確保其身份。組織可以透過保持有效的驗證機制來顯著降低未經授權訪問和洩露的風險。

- 對映工作流 - 此步驟涉及確定誰可以訪問哪些資產、何時可以訪問以及為什麼應該允許訪問。它需要識別和記錄使用者、裝置和應用程式之間的流程和互動。

- 定義和自動化策略 - 它包括根據使用者身份和裝置狀態實施細粒度的訪問控制。這確保每個訪問請求都得到持續評估,使用自動執行方法來降低風險和簡化安全操作。

- 測試、監控和維護 - 它需要持續評估安全措施和訪問控制,以確保它們成功地緩解風險。定期稽核和即時監控使用者行為和網路流量有助於檢測異常情況,而持續更新和策略修改則增強了架構抵禦不斷變化的威脅的能力。