- 資訊安全與網路法律

- 網路法律首頁

- 網路法律與資訊科技法概述

- 網路法律目標

- 智慧財產權

- 網路安全策略

- 降低網路風險的政策

- 網路安全

- 2000年資訊科技法

- 數字和電子簽名

- 違法行為和處罰

- 網路法律總結

- 網路犯罪常見問題解答

- 網路法律資源

- 網路法律 - 快速指南

- 網路法律 - 有用資源

- 網路法律 - 討論

網路安全策略

為了設計和實施安全的網路空間,已經制定了一些嚴格的策略。本章解釋了為確保網路安全而採用的主要策略,包括以下內容:

- 建立安全的網路生態系統

- 建立保障框架

- 鼓勵開放標準

- 加強監管框架

- 建立IT安全機制

- 保障電子政務服務

- 保護關鍵資訊基礎設施

策略1 - 建立安全的網路生態系統

網路生態系統涉及各種各樣的實體,如裝置(通訊技術和計算機)、個人、政府、私人組織等,它們出於各種原因相互互動。

此策略探討了擁有強大而健壯的網路生態系統的想法,在未來,網路裝置可以在其中相互協作以防止網路攻擊、降低其有效性或找到從網路攻擊中恢復的解決方案。

這樣的網路生態系統在其網路裝置中內建了能力,以允許在裝置組內和裝置組之間組織安全的操作方式。此網路生態系統可以透過現有的監控技術進行監督,在這些技術中,軟體產品用於檢測和報告安全弱點。

強大的網路生態系統具有三個共生結構:**自動化、互操作性**和**身份驗證**。

**自動化** - 它簡化了高階安全措施的實施,提高了速度並優化了決策過程。

**互操作性** - 它加強了協作行動,提高了意識並加速了學習過程。互操作性有三種類型:

- 語義(即基於共同理解的共享詞彙表)

- 技術

- 政策 - 在將不同的貢獻者整合到包容性的網路防禦結構中方面很重要。

**身份驗證** - 它改進了識別和驗證技術,以提供:

- 安全

- 經濟適用性

- 易用性和管理

- 可擴充套件性

- 互操作性

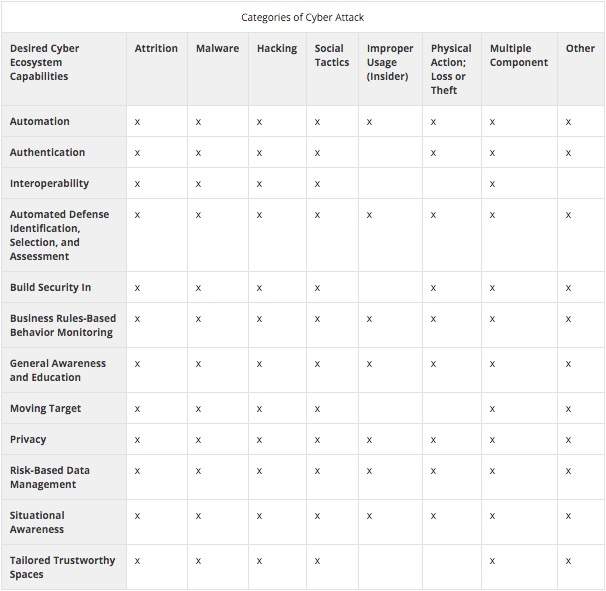

攻擊比較

下表顯示了*針對所需網路生態系統功能的攻擊類別比較*:

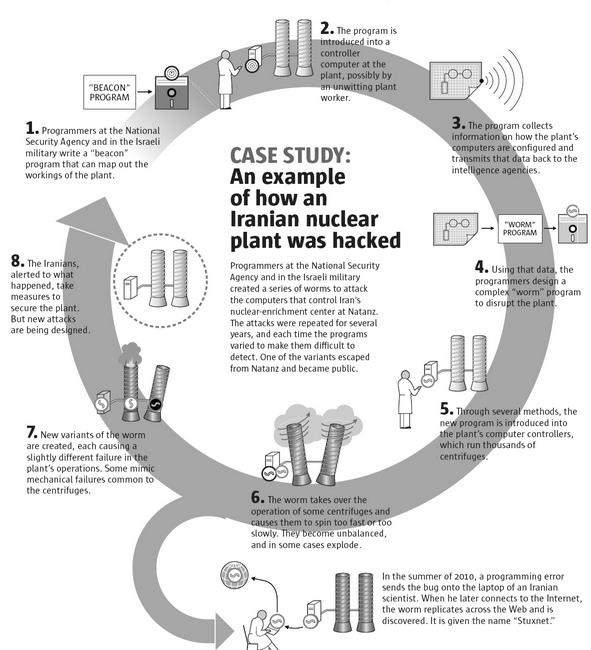

案例研究

以下圖表由**《紐約時報》的吉爾伯特·蓋茨**繪製,展示了伊朗工廠是如何透過網際網路遭到駭客攻擊的。

**解釋** - 一個程式被設計為自動執行伊朗核電站。不幸的是,一名不瞭解威脅的工人將該程式引入控制器。該程式收集了與工廠相關的所有資料,並將資訊傳送給情報機構,然後情報機構開發並將蠕蟲插入工廠。利用蠕蟲,工廠被不法分子控制,導致產生更多蠕蟲,結果工廠完全癱瘓。

攻擊型別

下表描述了攻擊類別:

| 攻擊類別 | 攻擊描述 |

|---|---|

| 損耗 | 用於破壞網路和系統的方法。它包括以下內容:

|

| 惡意軟體 | 任何用於中斷正常計算機操作並在未經所有者同意的情況下損害資訊資產的惡意軟體。任何來自可移動裝置的執行都可能加劇惡意軟體的威脅。 |

| 駭客攻擊 | 試圖故意利用弱點以獲得不道德的訪問許可權,通常遠端進行。它可能包括:

|

| 社會戰術 | 使用欺騙和操縱等社會戰術來獲取對資料、系統或控制的訪問許可權。它包括:

|

| 不當使用(內部威脅) | 組織中個人對資料和控制權的濫用,違反了組織的政策。它包括:

|

| 物理行動/裝置丟失或盜竊 | 人為驅動的攻擊,例如:

|

| 多元件 | 包含多種高階攻擊技術和元件的單一攻擊技術。 |

| 其他 | 攻擊,例如:

|

策略2 - 建立保障框架

此策略的目標是透過傳統的產品、流程、人員和技術設計符合全球安全標準的框架。

為了滿足國家安全需求,開發了一個名為**網路安全保障框架**的國家框架。它透過“啟用和認可”行動來適應關鍵基礎設施組織和政府。

**啟用**行動由政府實體執行,這些實體是獨立於商業利益的自治機構。這些機構釋出“國家安全政策合規性要求”以及IT安全指南和文件,以啟用IT安全實施和合規性。

**認可**行動涉及在滿足強制性資格標準後參與盈利服務,其中包括以下內容:

ISO 27001/BS 7799 ISMS 認證、IS 系統審計等,這些本質上是合規性認證。

“通用標準”標準 ISO 15408 和加密模組驗證標準,這些是IT安全產品評估和認證。

協助消費者實施IT安全的服務,例如IT安全人員培訓。

可信公司認證

隨著外包市場的蓬勃發展,印度IT/ITES/BPO 需要遵守安全和隱私方面的國際標準和最佳實踐。ISO 9000、CMM、六西格瑪、全面質量管理、ISO 27001 等是一些認證。

現有的模型,例如 SEI CMM 等級,專門用於軟體開發流程,並未解決安全問題。因此,人們做出了多項努力來建立基於自我認證概念並類似於美國卡內基梅隆大學 (CMU) 軟體能力成熟度模型 (SW-CMM) 的模型。

透過行業與政府之間這種合作產生的結構包括以下內容:

- 標準

- 指南

- 實踐

這些引數有助於關鍵基礎設施的所有者和運營商管理與網路安全相關的風險。

策略3 - 鼓勵開放標準

標準在定義我們如何處理跨地理區域和社會的資訊安全相關問題方面發揮著重要作用。鼓勵開放標準以:

- 提高關鍵流程的效率,

- 啟用系統整合,

- 為使用者提供衡量新產品或服務的媒介,

- 組織安排新技術或商業模式的方法,

- 解釋複雜的環境,以及

- 促進經濟增長。

ISO 27001[3] 等標準鼓勵實施標準組織結構,客戶可以在其中理解流程並降低審計成本。

策略4 - 加強監管框架

此策略的目標是建立安全的網路空間生態系統並加強監管框架。已經設想了一個 24X7 機制,透過國家關鍵資訊基礎設施保護中心 (NCIIPC) 處理網路威脅。計算機應急響應小組 (CERT-In) 已被指定為危機管理的節點機構。

此策略的一些亮點如下:

促進網路安全領域的研發。

透過教育和培訓計劃培養人力資源。

鼓勵所有組織,無論公私,都指定一人擔任首席資訊安全官 (CISO),負責網路安全計劃。

印度武裝部隊正在建立網路司令部,作為加強國防網路和設施網路安全的一部分。

正在籌劃有效實施公私合作伙伴關係,這將在很大程度上為不斷變化的威脅環境創造解決方案。

策略5 - 建立IT安全機制

為確保IT安全而採取的一些基本機制包括:面向鏈路的安全措施、端到端安全措施、面向關聯的措施以及資料加密。這些方法在其內部應用功能以及它們提供的安全屬性方面有所不同。讓我們簡要討論一下它們。

面向鏈路的措施

它在兩個節點之間傳輸資料時提供安全性,無論資料的最終來源和目的地如何。

端到端措施

它是一種以受保護的方式從源到目的地傳輸協議資料單元 (PDU) 的媒介,以至於其任何通訊鏈路的破壞都不會違反安全性。

面向關聯的措施

面向關聯的措施是一組經過修改的端到端措施,可以單獨保護每個關聯。

資料加密

它定義了傳統密碼和最近開發的公鑰密碼類的一些通用特徵。它以只有授權人員才能解密的方式對資訊進行編碼。

策略6 - 保障電子政務服務

電子政務 (e-governance) 是政府提供公共服務的最寶貴的工具,以負責任的方式提供服務。不幸的是,在當前情況下,印度還沒有專門針對電子政務的法律結構。

同樣,印度也沒有關於公共服務強制電子交付的法律。在沒有充分網路安全的情況下執行電子政務專案是最危險和麻煩的事情。因此,保障電子政務服務已成為一項至關重要的任務,尤其是在國家每天透過卡片進行交易的時候。

幸運的是,印度儲備銀行已實施了針對印度卡交易的安全和風險緩解措施,這些措施自 2013 年 10 月 1 日起生效。它將確保卡交易安全的責任放在銀行而不是客戶身上。

“電子政務”或電子政府是指政府機構使用資訊和通訊技術 (ICT) 進行以下工作 -

- 高效交付公共服務

- 提高內部效率

- 公民、組織和政府機構之間輕鬆的資訊交流

- 行政流程的重組。

戰略 7 - 保護關鍵資訊基礎設施

關鍵資訊基礎設施是一個國家國家安全和經濟安全的支柱。它包括髮電廠、高速公路、橋樑、化工廠、網路以及每天有數百萬人工作的建築物。這些可以透過嚴格的協作計劃和紀律嚴明的實施來保障。

保護關鍵基礎設施免受不斷發展的網路威脅需要一種結構化的方法。政府需要定期與公共和私營部門積極合作,以預防、應對和協調緩解工作,以防止對國家關鍵基礎設施的破壞企圖和不利影響。

政府需要與企業主和運營商合作,透過共享網路和其他威脅資訊來加強其服務和群體。

應與使用者共享一個通用平臺,以便提交評論和想法,這些評論和想法可以共同努力,為保障和保護關鍵基礎設施奠定更堅實的基礎。

美國政府於 2013 年釋出了一項名為“改進關鍵基礎設施網路安全”的行政命令,該命令優先考慮關鍵基礎設施服務交付中涉及的網路安全風險管理。該框架為組織提供了一個通用的分類和機制,以便 -

- 定義其現有的網路安全狀況,

- 定義其網路安全目標,

- 在持續流程的框架內對發展機會進行分類和優先排序,以及

- 與所有投資者溝通網路安全事宜。