- 移動安全教程

- 移動安全 - 首頁

- 移動安全 - 簡介

- 移動安全 - 攻擊媒介

- 應用商店及問題

- 移動安全 - 移動垃圾資訊

- 移動安全 - Android作業系統

- 移動安全 - Android Root

- 移動安全 - Android裝置

- 移動安全 - Android工具

- 移動安全 - Apple iOS

- iOS裝置追蹤工具

- Windows Phone作業系統

- 移動安全 - BlackBerry作業系統

- 移動安全 - BlackBerry裝置

- 移動安全 - MDM解決方案

- 簡訊釣魚應對措施

- 移動安全 - 保護工具

- 移動安全 - 滲透測試

- 移動安全有用資源

- 移動安全 - 快速指南

- 移動安全 - 有用資源

- 移動安全 - 討論

移動安全 - 攻擊媒介

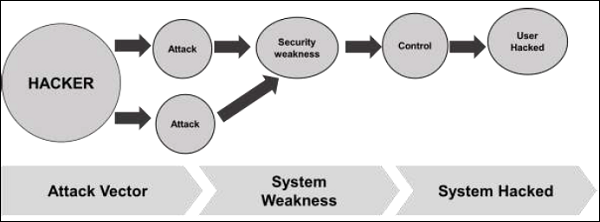

根據定義,攻擊媒介是指駭客用來訪問其他計算裝置或網路以注入通常稱為有效載荷的“惡意程式碼”的方法或技術。這種媒介幫助駭客利用系統漏洞。許多攻擊媒介利用人為因素,因為它是該系統中最薄弱的環節。以下是攻擊媒介過程的示意圖,駭客可以同時使用多種媒介。

一些移動攻擊媒介包括:

惡意軟體

病毒和Rootkit

應用程式修改

作業系統修改

資料洩露

資料離開組織

截圖

複製到隨身碟和備份丟失

資料篡改

被其他應用程式修改

未檢測到的篡改企圖

越獄裝置

資料丟失

裝置丟失

未經授權的裝置訪問

應用程式漏洞

攻擊媒介的後果

如上所述,攻擊媒介是駭客攻擊過程,如果成功,則會對您的移動裝置產生以下影響。

資料丟失 - 如果您的移動裝置已被駭客入侵或感染了病毒,則您儲存的所有資料都將丟失並被攻擊者竊取。

移動資源被濫用 - 這意味著您的網路或移動裝置可能會過載,導致您無法訪問正常的服務。在更糟糕的情況下,駭客可能會利用它來攻擊其他機器或網路。

聲譽受損 - 如果您的Facebook帳戶或企業郵箱帳戶被駭客入侵,駭客可以向您的朋友、業務夥伴和其他聯絡人傳送虛假資訊。這可能會損害您的聲譽。

身份盜竊 - 可能發生身份盜竊,例如照片、姓名、地址、信用卡等,這些資訊會被用於犯罪活動。

移動攻擊的解剖

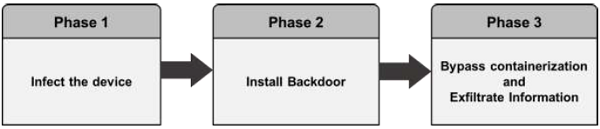

以下是移動攻擊解剖的示意圖。它從感染階段開始,其中包括攻擊媒介。

感染裝置

使用移動間諜軟體感染裝置的方式在Android和iOS裝置上有所不同。

Android - 使用者會被誘導從市場或第三方應用程式下載應用程式,通常使用社會工程攻擊。遠端感染也可以透過中間人(MitM)攻擊來實現,其中主動攻擊者攔截使用者的行動通訊以注入惡意軟體。

iOS - iOS感染需要物理訪問移動裝置。感染裝置也可以透過利用零日漏洞(例如JailbreakME漏洞)來實現。

安裝後門

安裝後門需要透過Root Android裝置和越獄Apple裝置來獲得管理員許可權。儘管裝置製造商設定了Root/越獄檢測機制,但移動間諜軟體很容易繞過它們:

Android - Root檢測機制不適用於有意Root的行為。

iOS - 越獄“社群”非常活躍且積極。

繞過加密機制並竊取資訊

間諜軟體會將移動內容(例如加密的電子郵件和訊息)以明文形式傳送到攻擊者伺服器。間諜軟體不會直接攻擊安全容器。它在使用者提取安全容器中的資料以讀取資料時獲取資料。此時,當內容被解密供使用者使用時,間諜軟體會控制內容並將其傳送出去。

駭客如何從成功入侵的移動裝置中獲利?

在大多數情況下,我們大多數人都在想,如果我們的手機被駭客入侵,我們可能會損失什麼。答案很簡單——我們會失去隱私。我們的裝置將成為駭客監視我們的監控系統。駭客獲利的其他活動包括竊取我們的敏感資料、進行支付、實施諸如DDoS攻擊之類的非法活動。下面是一個示意圖。

OWASP移動安全十大風險

在談論移動安全時,我們基於OWASP的漏洞型別,OWASP是一個位於美國的非營利慈善組織,成立於4月21日。OWASP是一個國際組織,OWASP基金會支援世界各地的OWASP工作。

對於移動裝置,OWASP有10種漏洞分類。

M1-不當平臺使用

此類別涵蓋了平臺功能的濫用或未能使用平臺安全控制。這可能包括Android意圖、平臺許可權、TouchID的濫用、Keychain或移動作業系統中其他一些安全控制。移動應用程式可以透過多種方式遇到此風險。

M2-不安全資料

此新類別是2014年移動安全十大風險中M2和M4的組合。這涵蓋了不安全的資料儲存和意外的資料洩露。

M3-不安全通訊

這涵蓋了握手不良、SSL版本不正確、協商薄弱、敏感資產的明文通訊等。

M4-不安全身份驗證

此類別捕獲了對終端使用者進行身份驗證或會話管理不當的概念。這包括:

- 在需要時完全無法識別使用者

- 在需要時無法維護使用者身份

- 會話管理薄弱

M5-加密不足

程式碼將加密應用於敏感資訊資產。但是,加密在某些方面不足。請注意,與TLS或SSL相關的任何內容都屬於M3。此外,如果應用程式在應該使用加密時完全沒有使用加密,則可能屬於M2。此類別用於嘗試過加密但未正確執行的情況。

M6-不安全授權

這是一個類別,用於捕獲任何授權失敗(例如,客戶端的授權決策、強制瀏覽等)。它與身份驗證問題(例如,設備註冊、使用者識別等)不同。

如果應用程式在應該進行身份驗證的情況下根本沒有對使用者進行身份驗證(例如,在需要經過身份驗證和授權的訪問的情況下授予對某些資源或服務的匿名訪問許可權),那麼這就是身份驗證失敗,而不是授權失敗。

M7-客戶端程式碼質量

這是“透過不受信任的輸入進行安全決策”,是我們較少使用的類別之一。這將是移動客戶端中程式碼級實現問題的總稱。這與伺服器端編碼錯誤不同。這將捕獲緩衝區溢位、格式字串漏洞以及其他各種程式碼級錯誤,其解決方案是重寫在移動裝置上執行的某些程式碼。

M8-程式碼篡改

此類別涵蓋二進位制補丁、本地資源修改、方法掛鉤、方法混用和動態記憶體修改。

一旦應用程式交付到移動裝置,程式碼和資料資源就會駐留在那裡。攻擊者可以直接修改程式碼、動態更改記憶體內容、更改或替換應用程式使用的系統API,或者修改應用程式的資料和資源。這可以為攻擊者提供一種直接的方法來破壞軟體的預期用途,以謀取個人或經濟利益。

M9-逆向工程

此類別包括分析最終核心二進位制檔案以確定其原始碼、庫、演算法和其他資產。諸如IDA Pro、Hopper、otool和其他二進位制檢查工具之類的軟體可以讓攻擊者深入瞭解應用程式的內部工作原理。這可用於利用應用程式中其他新興漏洞,以及揭示有關後端伺服器、加密常量和密碼以及智慧財產權的資訊。

M10-多餘功能

開發人員通常會包含隱藏的後門功能或其他內部開發安全控制,這些控制並非旨在釋出到生產環境中。例如,開發人員可能會意外地在混合應用程式中將密碼作為註釋包含在內。另一個例子包括在測試期間停用雙因素身份驗證。