- 移動安全教程

- 移動安全 - 首頁

- 移動安全 - 簡介

- 移動安全 - 攻擊向量

- 應用商店及問題

- 移動安全 - 手機垃圾簡訊

- 移動安全 - Android作業系統

- 移動安全 - Android Root

- 移動安全 - Android裝置

- 移動安全 - Android工具

- 移動安全 - Apple iOS

- iOS 裝置追蹤工具

- Windows Phone作業系統

- 移動安全 - BlackBerry作業系統

- 移動安全 - BlackBerry裝置

- 移動安全 - MDM解決方案

- 簡訊釣魚應對措施

- 移動安全 - 保護工具

- 移動安全 - 滲透測試

- 移動安全有用資源

- 移動安全 - 快速指南

- 移動安全 - 有用資源

- 移動安全 - 討論

移動安全 - Android Root

Root源自Linux語法,指的是賦予使用者手機超級許可權的過程。完成此過程後,使用者可以控制手機的設定、功能和效能,甚至可以安裝裝置不支援的軟體。簡單來說,就是使用者可以輕鬆修改或更改裝置上的軟體程式碼。

Root允許所有使用者安裝的應用程式執行特權命令,例如:

修改或刪除系統檔案、模組、韌體和核心

刪除運營商或製造商預裝的應用程式

訪問預設配置下裝置通常無法訪問的低階硬體

Root的優點包括:

- 效能提升

- Wi-Fi和藍牙網路共享

- 將應用程式安裝到SD卡

- 更好的使用者介面和鍵盤

Root也伴隨著許多安全和其他風險,例如:

- 裝置變磚

- 惡意軟體感染

- 使您的手機保修失效

- 效能下降

Android Root工具

由於Android作業系統是開源的,因此網際網路上可以找到許多Root工具。但是,我們只列出其中一些:

Universal Androot

您可以從https://www.roidbay.com下載

Unrevoked

Unrevoked 可在 https://unrevoked.com 獲取

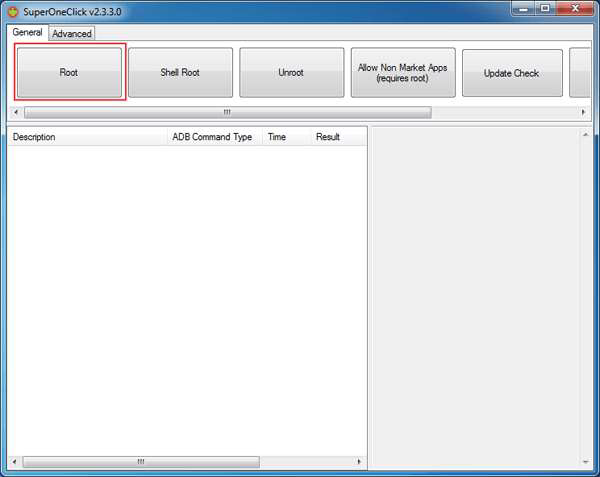

使用SuperOneClick Root Android手機

SuperOneClick是專為Root Android手機而設計的最佳工具之一。

讓我們看看如何使用它來Root Android手機:

步驟1 - 使用USB線將您的Android裝置連線到您的電腦。

步驟2 - 如果出現提示,請安裝Android裝置驅動程式。

步驟3 - 斷開連線並重新連線,但這次選擇“僅充電”,以確保您的手機SD卡未掛載到您的電腦。

步驟4 - 前往設定→應用程式→開發,並啟用USB除錯,將您的Android裝置置於USB除錯模式。

步驟5 - 執行您從http://superoneclick.us/下載的SuperOneClick.exe。

步驟6 - 點選Root按鈕。

步驟7 - 等待一段時間,直到您看到“執行Su測試成功!”

步驟8 - 檢視您手機中已安裝的應用程式。

步驟9 - Superuser圖標表示您現在擁有Root訪問許可權。

使用Superboot Root Android手機

Superboot是一個boot.img檔案。它專門用於Root Android手機。它在Android手機首次啟動時進行Root操作。以下是步驟:

步驟1 - 下載並解壓Superboot檔案:

http://loadbalancing.modaco.com

步驟2 - 將您的Android手機置於Bootloader模式:

步驟3 - 關閉手機,取出電池,然後插入USB線。

步驟4 - 當螢幕上出現電池圖示時,重新插入電池。

步驟5 - 按住相機鍵的同時按下電源鍵。對於帶有軌跡球的Android手機:關閉手機,按住軌跡球,然後重新開啟手機。

步驟6 - 根據您的計算機作業系統,執行以下操作之一。

Windows - 雙擊install-superboot-windows.bat。

Mac - 在包含檔案的目錄中開啟終端視窗,然後輸入chmod +x install-superboot-mac.sh,然後輸入./install-superboot-mac.sh。

Linux - 在包含檔案的目錄中開啟終端視窗,然後輸入chmod +x install-superboot-linux.sh,然後輸入./install-superboot-linux.sh。

步驟7 - 您的Android裝置已Root。

Android木馬

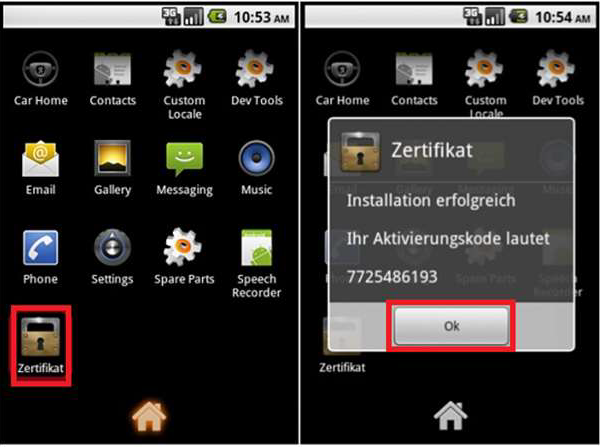

ZitMo (ZeuS-in-the-Mobile)

Zitmo指的是專門針對移動裝置的Zeus惡意軟體版本。它是一個惡意軟體特洛伊木馬,主要目的是竊取使用者的網上銀行詳細資訊。它透過簡單地將受感染手機的簡訊轉發到網路罪犯擁有的命令和控制手機來規避移動銀行應用程式的安全措施。Android和BlackBerry的新版本現在添加了類似殭屍網路的功能,例如允許網路罪犯透過簡訊命令控制木馬。

FakeToken和TRAMP.A

FakeToken直接從移動裝置竊取兩個身份驗證因素(網際網路密碼和mTAN)。

傳播技術 - 透過偽裝成目標銀行傳送的釣魚郵件。從受感染的計算機注入網頁,模擬一個虛假的安全應用程式,該應用程式據稱透過基於裝置電話號碼生成唯一的數字證書來避免攔截簡訊。注入一個釣魚網頁,該網頁將使用者重定向到一個偽裝成安全供應商的網站,該網站提供“eBanking SMS Guard”作為針對“簡訊攔截和手機SIM卡克隆”的保護。

Fakedefender和Obad

Backdoor.AndroidOS.Obad.a 是一種Android木馬,它能夠執行多種不同的功能,包括但不限於遠端執行控制檯命令、向付費號碼傳送簡訊、下載其他惡意軟體,甚至在受感染的裝置上安裝惡意軟體,然後透過藍牙通訊將其傳送給他人。Backdoor.AndroidOS.Obad.a Android木馬是一種危險的威脅,它在後臺執行,缺乏常見的介面或前端訪問。

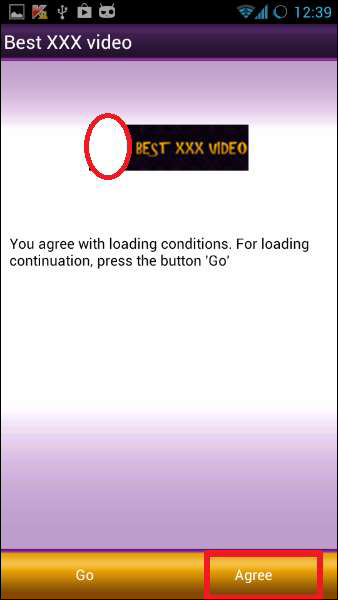

FakeInst和OpFake

Android/Fakeinst.HB 是一個流行的免費賽車遊戲的重新打包克隆版本。與原版不同的是,重新打包的克隆版本要求使用者付費,據稱是為了“訪問更高的遊戲等級”。

AndroRAT和Dendoroid

這是一種名為AndroRAT(Android.Dandro)的免費Android遠端管理工具(RAT),據信是第一個惡意軟體APK繫結器。從那時起,我們在威脅環境中看到了此類威脅的模仿和演變。一種在駭客論壇中引起關注的威脅被稱為Dendroid(Android.Dendoroid),它也是一個詞,意思是 - 某物像樹一樣或具有分支結構。