- Kali Linux 教程

- Kali Linux – 首頁

- 安裝與配置

- 資訊收集工具

- 漏洞分析工具

- Kali Linux – 無線攻擊

- 網站滲透測試

- Kali Linux – 利用工具

- Kali Linux – 取證工具

- Kali Linux – 社會工程學

- Kali Linux – 壓力測試工具

- Kali Linux – 網路嗅探與欺騙

- Kali Linux – 密碼破解工具

- Kali Linux – 維持訪問許可權

- Kali Linux – 逆向工程

- Kali Linux – 報告工具

- Kali Linux 有用資源

- Kali Linux – 快速指南

- Kali Linux – 有用資源

- Kali Linux – 討論

Kali Linux – 網站滲透測試

本章我們將學習Kali Linux提供的網站滲透測試。

Vega 使用

Vega是一個免費的開源掃描器和測試平臺,用於測試web應用程式的安全性。Vega可以幫助您查詢和驗證SQL注入、跨站點指令碼(XSS)、意外洩露的敏感資訊和其他漏洞。它是用Java編寫的,基於GUI,可在Linux、OS X和Windows上執行。

Vega包含一個用於快速測試的自動化掃描器和一個用於戰術檢查的攔截代理。Vega可以使用web語言JavaScript中強大的API進行擴充套件。官方網頁是https://subgraph.com/vega/

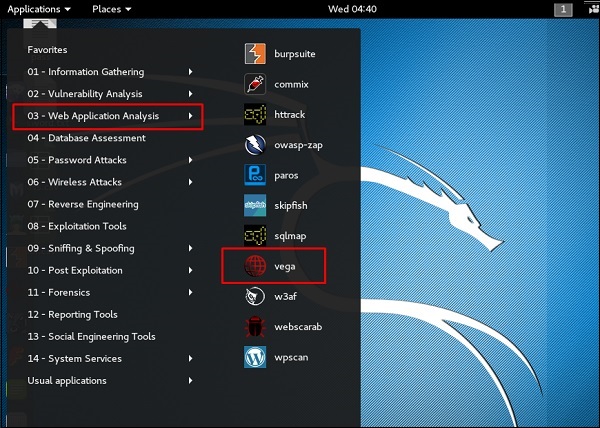

步驟1 – 要開啟Vega,請轉到應用程式→03-Web應用程式分析→Vega

步驟2 – 如果您在該路徑中沒有看到應用程式,請鍵入以下命令。(此處應補充具體命令)

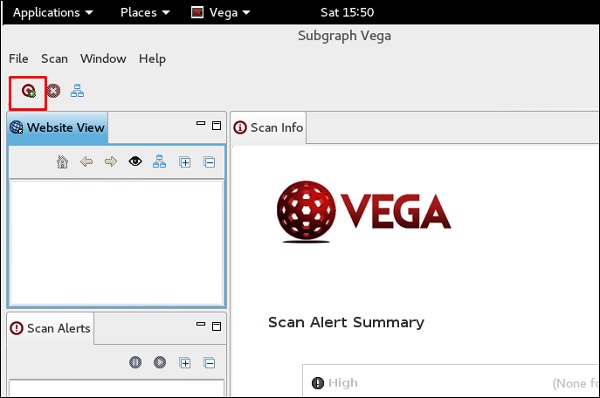

步驟3 – 要開始掃描,請點選“+”號。

步驟4 – 輸入將要掃描的網頁URL。在本例中,它是metasploitable機器→點選“下一步”。

步驟5 – 選中您想要控制的所有模組的複選框。然後,點選“下一步”。

步驟6 – 在下面的截圖中再次點選“下一步”。

步驟7 – 點選“完成”。

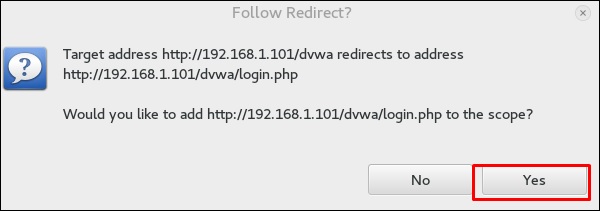

步驟8 – 如果出現下表,請點選“是”。

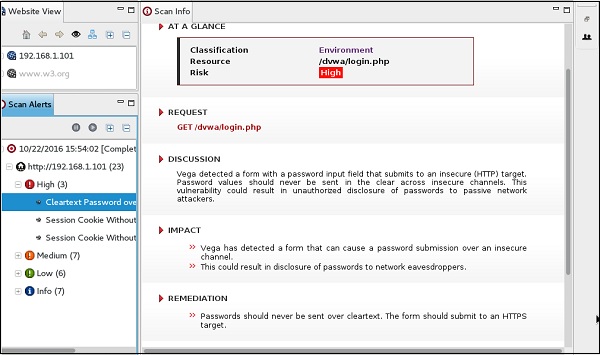

掃描將繼續,如下圖所示。

步驟9 – 掃描完成後,在左下方面板中,您可以看到所有結果,這些結果按嚴重程度分類。如果您點選它,您將在右側面板中看到所有漏洞的詳細資訊,例如“請求”、“討論”、“影響”和“補救措施”。

ZapProxy

ZAP-OWASP Zed Attack Proxy是一個易於使用的整合滲透測試工具,用於查詢web應用程式中的漏洞。它是一個Java介面。

步驟1 – 要開啟ZapProxy,請轉到應用程式→03-Web應用程式分析→owaspzap。

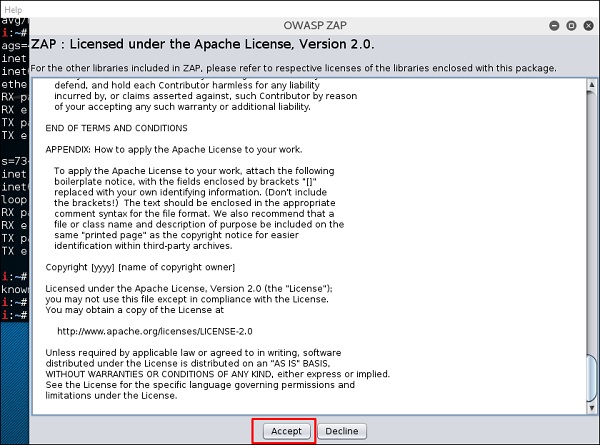

步驟2 – 點選“接受”。

ZAP將開始載入。

步驟3 – 從下面的截圖中選擇一個選項,然後點選“開始”。

以下是具有IP:192.168.1.101的metasploitable網站

步驟4 – 在“要攻擊的URL”中輸入測試網站的URL→點選“攻擊”。

掃描完成後,在左上方面板中,您將看到所有已爬取的站點。

在左側面板“警報”中,您將看到所有結果以及說明。

步驟5 – 點選“Spider”,您將看到所有已掃描的連結。

資料庫工具使用

sqlmap

sqlmap是一個開源滲透測試工具,它自動化檢測和利用SQL注入漏洞以及接管資料庫伺服器的過程。它配備了一個強大的檢測引擎,許多針對最終滲透測試人員的細分功能,以及廣泛的開關,從資料庫指紋識別,到從資料庫中獲取資料,再到訪問底層檔案系統以及透過帶外連線在作業系統上執行命令。

讓我們學習如何使用sqlmap。

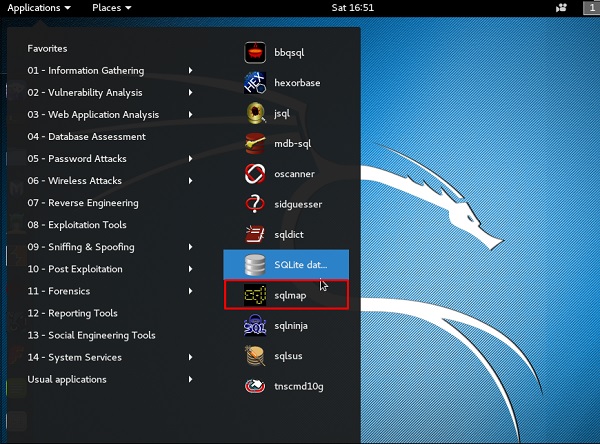

步驟1 – 要開啟sqlmap,請轉到應用程式→04-資料庫評估→sqlmap。

具有易受SQL注入攻擊的引數的網頁是metasploitable。

步驟2 – 要開始SQL注入測試,請鍵入“sqlmap –u 受害者URL”

步驟3 – 從結果中,您將看到某些變數容易受到攻擊。

sqlninja

sqlninja是在Microsoft SQL Server上進行SQL注入以獲得完整GUI訪問許可權的工具。sqlninja是一個工具,其目標是利用使用Microsoft SQL Server作為後端的web應用程式上的SQL注入漏洞。有關此工具的完整資訊,請訪問http://sqlninja.sourceforge.net/

步驟1 – 要開啟sqlninja,請轉到應用程式→04-資料庫評估→sqlninja。

CMS掃描工具

WPScan

WPScan是一個黑盒WordPress漏洞掃描器,可用於掃描遠端WordPress安裝以查詢安全問題。

步驟1 – 要開啟WPScan,請轉到應用程式→03-Web應用程式分析→“wpscan”。

出現以下截圖。

步驟2 – 要掃描網站以查詢漏洞,請鍵入“wpscan –u 網頁URL”。

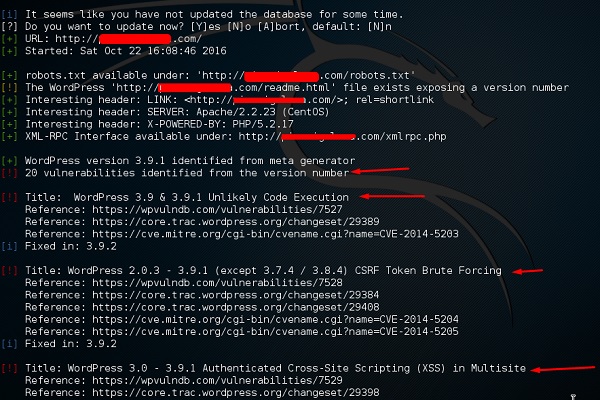

如果掃描程式未更新,它將要求您更新。我建議您這樣做。

掃描啟動後,您將看到結果。在下面的截圖中,漏洞用紅色箭頭指示。

Joomscan

Joomla可能是目前使用最廣泛的CMS,因為它具有靈活性。對於此CMS,它是一個Joomla掃描器。它將幫助web開發人員和網站管理員識別其已部署的Joomla站點上可能存在的安全弱點。

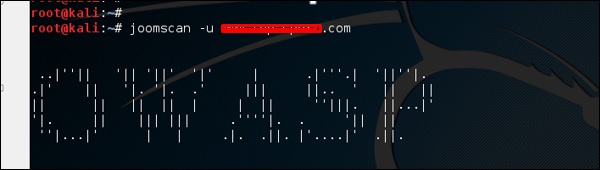

步驟1 – 要開啟它,只需點選終端左側面板,然後“joomscan –引數”。

步驟2 – 要獲取使用方法幫助,請鍵入“joomscan /?”

步驟3 – 要開始掃描,請鍵入“joomscan –u 受害者URL”。

結果將如下圖所示。

SSL掃描工具

TLSSLed是一個Linux shell指令碼,用於評估目標SSL/TLS(HTTPS)web伺服器實現的安全性。它基於sslscan(一個基於openssl庫的徹底的SSL/TLS掃描器)和“openssl s_client”命令列工具。

當前測試包括檢查目標是否支援SSLv2協議、NULL密碼、基於金鑰長度(40或56位)的弱密碼、強密碼(如AES)的可用性、數字證書是否為MD5簽名以及當前的SSL/TLS重新協商功能。

要開始測試,請開啟終端並鍵入“tlssled URL 埠”。它將開始測試證書以查詢資料。

您可以從結果中看到證書有效期至2018年,如下圖綠色所示。

w3af

w3af是一個Web應用程式攻擊和審計框架,旨在識別和利用所有web應用程式漏洞。此軟體包為框架提供了一個圖形使用者介面(GUI)。如果您只需要命令列應用程式,請安裝w3af-console。

該框架被稱為“web的metasploit”,但實際上它更多的是使用黑盒掃描技術發現web應用程式漏洞。w3af核心及其外掛完全是用Python編寫的。該專案擁有130多個外掛,可以識別和利用SQL注入、跨站點指令碼(XSS)、遠端檔案包含等等。

步驟1 – 要開啟它,請轉到應用程式→03-Web應用程式分析→點選w3af。

步驟2 – 在“目標”中輸入受害者的URL,在本例中為metasploitable web地址。

步驟3 – 選擇配置檔案→點選“開始”。

步驟4 – 轉到“結果”,您可以看到結果詳細資訊。