- Kali Linux 教程

- Kali Linux - 首頁

- 安裝與配置

- 資訊收集工具

- 漏洞分析工具

- Kali Linux - 無線攻擊

- 網站滲透測試

- Kali Linux - 利用工具

- Kali Linux - 取證工具

- Kali Linux - 社會工程學

- Kali Linux - 壓力測試工具

- Kali Linux - 嗅探與欺騙

- Kali Linux - 密碼破解工具

- Kali Linux - 維持訪問

- Kali Linux - 逆向工程

- Kali Linux - 報告工具

- Kali Linux 有用資源

- Kali Linux - 快速指南

- Kali Linux - 有用資源

- Kali Linux - 討論

Kali Linux - 嗅探與欺騙

嗅探工具的基本概念就像竊聽一樣簡單,Kali Linux 有一些流行的工具可以用於此目的。在本章中,我們將學習 Kali 中可用的嗅探和欺騙工具。

Burpsuite

Burpsuite 可用作瀏覽器和 Web 伺服器之間的嗅探工具,以查詢 Web 應用程式使用的引數。

要開啟 Burpsuite,請轉到應用程式 → Web 應用程式分析 → burpsuite。

為了設定嗅探,我們將 Burpsuite 配置為充當代理。為此,請轉到選項,如下面的螢幕截圖所示。選中顯示的複選框。

在這種情況下,代理 IP 將為 127.0.0.1,埠為 8080。

然後配置瀏覽器代理,即 Burpsuite 機器的 IP 和埠。

要開始攔截,請轉到代理 → 攔截 → 點選“攔截已開啟”。

繼續在您要查詢引數以測試漏洞的網頁上導航。

在這種情況下,它是 IP 為 192.168.1.102 的 metasploitable 機器

轉到“HTTP 歷史記錄”。在下面的螢幕截圖中,紅色箭頭標記的行顯示了最後一個請求。在 Raw 中,諸如會話 ID 和其他引數(如使用者名稱和密碼)等隱藏引數已用紅色下劃線標記。

mitmproxy

mitmproxy 是一個支援 SSL 的中間人 HTTP 代理。它提供了一個控制檯介面,允許即時檢查和編輯流量。

要開啟它,請轉到終端並鍵入“mitmproxy -parameter”,要獲取有關命令的幫助,請鍵入“mitmproxy –h”。

要啟動 mitmproxy,請鍵入“mitmproxy –p portnumber”。在這種情況下,它是“mitmproxy –p 80”。

Wireshark

Wireshark 是最好的資料包分析器之一。它深入分析幀級別的包。您可以在其官方網頁上獲取有關 Wireshark 的更多資訊:https://www.wireshark.org/。在 Kali 中,可以透過以下路徑找到它 - 應用程式 → 嗅探與欺騙 → wireshark。

單擊 wireshark 後,將開啟以下 GUI。

單擊“開始”,資料包捕獲將開始,如下面的螢幕截圖所示。

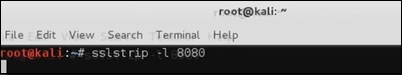

sslstrip

sslstrip 是一種中間人攻擊,它迫使受害者的瀏覽器以純文字方式透過 HTTP 進行通訊,並且代理會修改來自 HTTPS 伺服器的內容。為此,sslstrip 正在“剝離”https:// URL 並將其轉換為 http:// URL。

要開啟它,請轉到應用程式 → 09-嗅探與欺騙 → 欺騙和中間人攻擊 → sslstrip。

要設定它,請寫入將所有 80 埠通訊轉發到 8080。

然後,啟動所需的埠的sslstrip 命令。