- SAP 安全教程

- SAP 安全 - 首頁

- SAP 安全 - 概述

- 使用者認證與管理

- 網路通訊安全

- 保護標準使用者

- 未授權登入保護

- 系統授權概念

- SAP 安全 - Unix 平臺

- SAP 安全 - Windows 平臺

- SAP 安全 - 資料庫

- 使用者認證與單點登入

- SAP 安全 - 登入票證

- SAP 安全有用資源

- SAP 安全 - 快速指南

- SAP 安全 - 有用資源

- SAP 安全 - 討論

SAP 安全 - 快速指南

SAP 安全 - 概述

在 SAP 分散式環境中,始終需要保護您的關鍵資訊和資料免受未經授權的訪問。人為錯誤、錯誤的訪問許可權配置不應允許未經授權訪問任何系統,並且需要維護和審查 SAP 環境中的配置檔案策略和系統安全策略。

為了使系統安全,您應該對使用者訪問配置檔案、密碼策略、資料加密和系統中使用的授權方法有很好的瞭解。您應該定期檢查 **SAP 系統景觀** 並監控對配置和訪問配置檔案所做的所有更改。

應妥善保護標準超級使用者,並應仔細設定使用者配置檔案引數和值,以滿足系統安全要求。

在透過網路通訊時,您應該瞭解網路拓撲,並且應在經過充分檢查後審查和啟用網路服務。網路上的資料應使用私鑰得到很好的保護。

為什麼需要安全?

要訪問分散式環境中的資訊,可能會將關鍵資訊和資料洩露給未經授權的訪問,並且由於以下原因之一而導致系統安全遭到破壞:缺乏密碼策略、標準超級使用者維護不善或任何其他原因。

SAP 系統中訪問違規的一些主要原因如下:

未維護強密碼策略。

標準使用者、超級使用者、資料庫使用者維護不當,並且密碼沒有定期更改。

配置檔案引數定義不正確。

未監控不成功的登入嘗試,並且未定義空閒使用者會話結束策略。

在透過網際網路傳送資料時未考慮網路通訊安全,並且未使用加密金鑰。

資料庫使用者維護不當,並且在設定資訊資料庫時未考慮任何安全措施。

在 SAP 環境中,單點登入配置和維護不當。

為了克服上述所有原因,您需要在 SAP 環境中定義安全策略。應定義安全引數,並應定期審查密碼策略。

資料庫安全是保護 SAP 環境的關鍵組成部分之一。因此,您需要管理資料庫使用者並確保密碼得到妥善保護。

應在系統中應用以下安全機制,以保護 SAP 環境免受任何未經授權的訪問:

- 使用者認證和管理

- 網路通訊安全

- 保護標準使用者和超級使用者

- 不成功登入保護

- 配置檔案引數和密碼策略

- SAP 系統在 Unix 和 Windows 平臺上的安全性

- 單點登入概念

因此,在分散式環境中需要 SAP 系統的安全性,您需要確保您的資料和流程支援您的業務需求,而不會允許未經授權訪問關鍵資訊。在 SAP 系統中,人為錯誤、疏忽或對系統的嘗試操作都可能導致關鍵資訊丟失。

使用者認證和管理

如果未經授權的使用者可以在已知授權使用者的身份下訪問 SAP 系統,並且可以進行配置更改並操縱系統配置和關鍵策略。如果授權使用者可以訪問系統的關鍵資料和資訊,那麼該使用者也可以訪問其他關鍵資訊。這增強了安全身份驗證的使用,以保護使用者系統的可用性、完整性和隱私。

SAP 系統中的身份驗證機制

身份驗證機制定義了您訪問 SAP 系統的方式。提供了各種身份驗證方法:

- 使用者 ID 和使用者管理工具

- 安全網路通訊

- SAP 登入票證

- X.509 客戶端證書

使用者 ID 和使用者管理工具

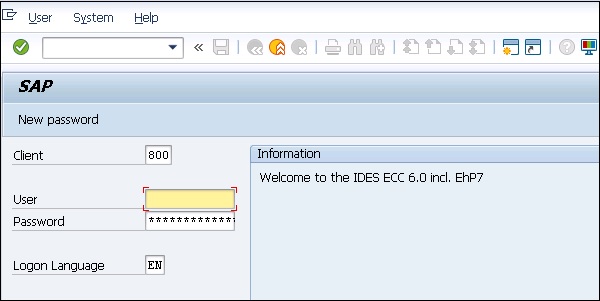

SAP 系統中最常見的身份驗證方法是使用使用者名稱和密碼登入。登入的 User ID 由 SAP 管理員建立。為了透過使用者名稱和密碼提供安全的身份驗證機制,需要定義密碼策略,不允許使用者設定易於預測的密碼。

SAP 提供了各種預設引數,您可以設定這些引數來定義密碼策略 - 密碼長度、密碼複雜性、預設密碼更改等。

SAP 系統中的使用者管理工具

**SAP NetWeaver 系統** 提供了各種使用者管理工具,可用於有效地管理環境中的使用者。它們為兩種型別的 NetWeaver 應用伺服器(Java 和 ABAP)提供了非常強大的身份驗證方法。

一些最常用的使用者管理工具包括:

ABAP 應用伺服器的使用者管理(事務程式碼:SU01)

您可以使用使用者管理事務程式碼 SU01 來維護基於 ABAP 的應用伺服器中的使用者。

SAP NetWeaver 身份管理

您還可以使用 SAP NetWeaver 身份管理來進行使用者管理以及管理 SAP 環境中的角色和角色分配。

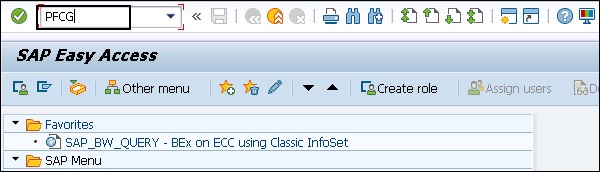

PFCG 角色

您可以使用配置檔案生成器 PFCG 為基於 ABAP 的系統中的使用者建立角色和分配授權。

**事務程式碼** - PFCG

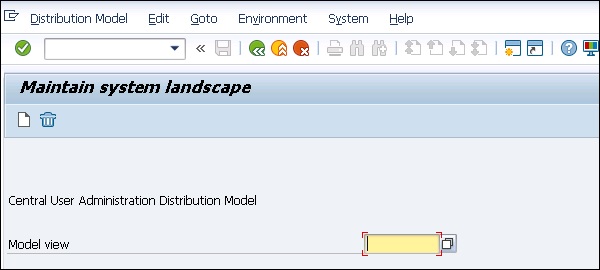

中央使用者管理

您可以使用 CUA 來維護多個基於 ABAP 的系統中的使用者。您還可以將其與您的目錄伺服器同步。使用此工具,您可以從系統的客戶端集中管理所有使用者主記錄。

**事務程式碼** - SCUA 並建立分發模型。

使用者管理引擎 UME

您可以使用 UME 角色來控制系統中的使用者授權。管理員可以使用表示使用者可以用來構建訪問許可權的 UME 角色最小實體的操作。

您可以使用 SAP NetWeaver Administrator 選項開啟 UME 管理控制檯。

密碼策略

密碼策略定義為使用者必須遵循的一組指令,以透過使用強密碼並正確使用它們來提高系統安全性。在許多組織中,密碼策略作為安全意識培訓的一部分共享,並且使用者必須維護該策略以確保組織中關鍵系統和資訊的安全性。

在 SAP 系統中使用密碼策略,管理員可以設定系統使用者以部署不易破解的強密碼。這也有助於定期更改密碼以確保系統安全。

SAP 系統中常用的密碼策略如下:

預設/初始密碼更改

這允許使用者在首次使用時立即更改初始密碼。

密碼長度

在 SAP 系統中,SAP 系統中密碼的預設最小長度為 3。可以使用配置檔案引數更改此值,並且允許的最大長度為 8。

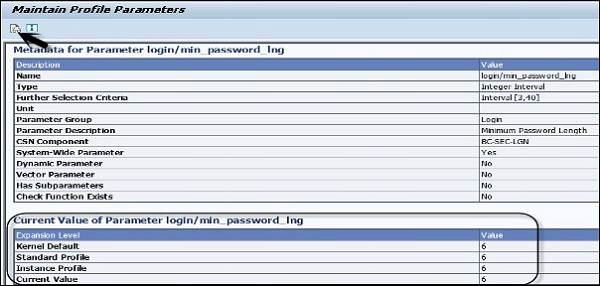

**事務程式碼** - RZ11

**引數名稱** - login/min_password_lng

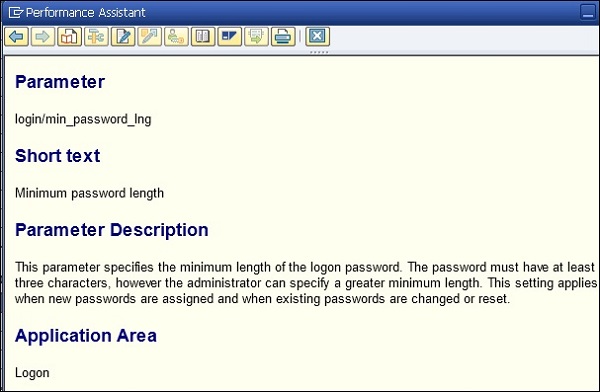

您可以單擊此策略的配置檔案引數的文件,並且您可以看到 SAP 中的詳細文件,如下所示:

**引數** - login/min_password_lng

**短文字** - 最小密碼長度

**引數描述** - 此引數指定登入密碼的最小長度。密碼必須至少包含三個字元。但是,管理員可以指定更大的最小長度。此設定適用於分配新密碼以及更改或重置現有密碼時。

**應用領域** - 登入

**引數單位** - 字元數(字母數字)

**預設值** - 6

**誰被允許更改?** 客戶

**作業系統限制** - 無

**資料庫系統限制** - 無

非法密碼

您不能選擇任何密碼的第一個字元為問號(?)或感嘆號(!)。您還可以將要限制的其他字元新增到非法密碼錶中。

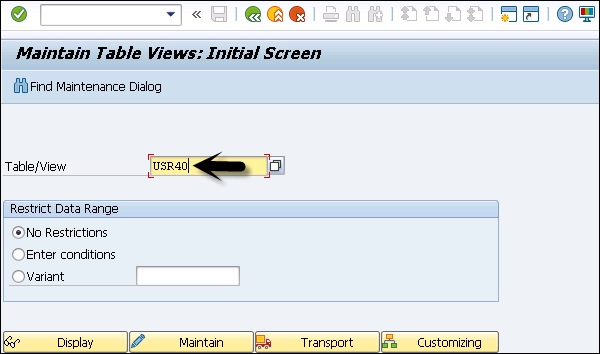

**事務程式碼** - SM30 表名稱:USR40。

輸入表 **USR40** 後,單擊頂部的 **顯示**,它將向您顯示所有不允許使用的密碼的列表。

單擊 **新建條目** 後,您可以將新值輸入此表,還可以選中區分大小寫複選框。

密碼模式

您還可以設定密碼的前三個字元不能以與使用者名稱相同的順序出現。可以使用密碼策略限制的不同密碼模式包括:

- 前三個字元不能完全相同。

- 前三個字元不能包含空格字元。

- 密碼不能為 PASS 或 SAP。

密碼更改

在此策略中,允許使用者幾乎每天更改一次其密碼,但管理員可以根據需要重置使用者的密碼。

不允許使用者重用最後五個密碼。但是,管理員可以重置使用者先前使用的密碼。

配置檔案引數

在SAP系統中,您可以為使用者管理和密碼策略定義不同的配置檔案引數。

在SAP系統中,您可以透過轉到**工具 → CCMS → 配置 → 配置檔案維護**(事務程式碼:RZ11)來檢視每個配置檔案引數的文件。輸入引數名稱,然後單擊**顯示**。

在接下來顯示的視窗中,您必須輸入引數名稱,您可以看到兩個選項:

**顯示** - 在SAP系統中顯示引數的值。

**顯示文件** - 顯示該引數的SAP文件。

當您單擊“顯示”按鈕時,您將被轉到**維護配置檔案引數**螢幕。您可以看到以下詳細資訊:

- 名稱

- 型別

- 選擇條件

- 引數組

- 引數描述等等

在底部,您可以看到引數**login/min_password_lng**的當前值。

當您單擊**顯示文件**選項時,它將顯示該引數的SAP文件。

引數描述

此引數指定登入密碼的最小長度。密碼必須至少包含三個字元。但是,管理員可以指定更大的最小長度。此設定適用於分配新密碼以及更改或重置現有密碼時。

每個引數都有一個預設值和允許值,如下所示:

SAP系統中有多個密碼引數。您可以在**RZ11**事務程式碼中輸入每個引數並檢視文件。

- login/min_password_diff

- login/min_password_digits

- login/min_password_letters

- login/min_password_specials

- login/min_password_lowercase

- login/min_password_uppercase

- login/disable_password_logon

- login/password_charset

- login/password_downwards_compatibility

- login/password_compliance_to_current_policy

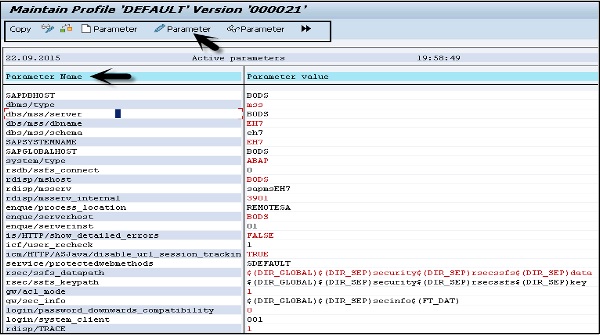

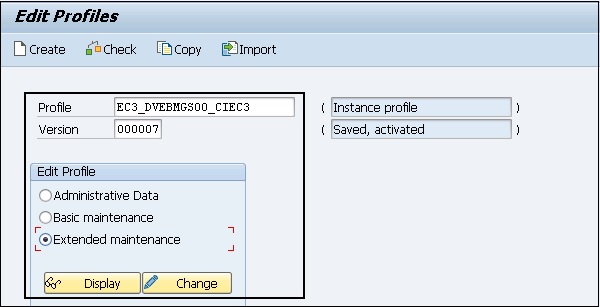

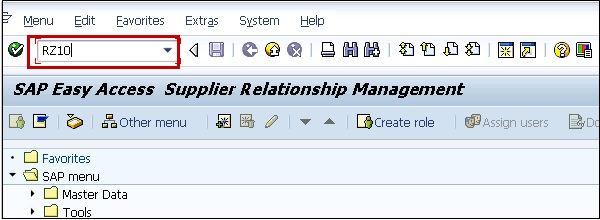

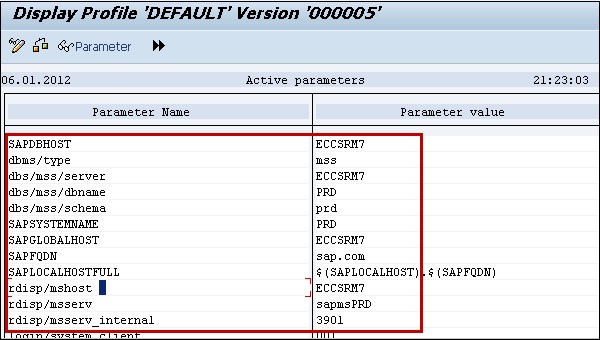

要更改引數值,請執行**事務程式碼RZ10**並選擇如下所示的配置檔案:

**多個應用伺服器** - 使用DEFAULT配置檔案。

**單個應用伺服器** - 使用例項配置檔案。

選擇**擴充套件維護**並單擊**顯示**。

選擇要更改的引數,然後單擊頂部的**引數**。

當您單擊“引數”選項卡時,您可以在新視窗中更改引數的值。您還可以透過單擊**建立(F5)**來建立新引數。

您還可以在此視窗中檢視引數的狀態。鍵入引數值,然後單擊**複製**。

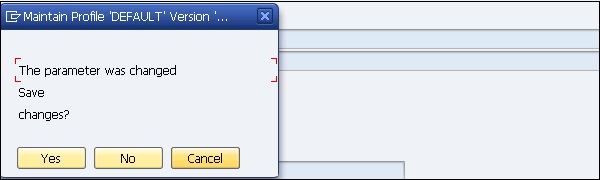

退出螢幕時,系統將提示您儲存。單擊“是”以儲存引數值。

SAP安全 - 網路通訊

**安全網路通訊(SNC)**也可用於使用安全身份驗證方法登入到應用程式伺服器。您可以使用SNC透過SAP GUI for Windows或使用RFC連線進行使用者身份驗證。

SNC使用外部安全產品在通訊夥伴之間執行身份驗證。您可以使用諸如公鑰基礎設施PKI之類的安全措施以及生成和分發金鑰對的流程。

您應該定義可以消除威脅並防止網路攻擊的網路拓撲。當用戶無法登入應用程式或資料庫層時,攻擊者無法訪問SAP系統或資料庫系統以訪問關鍵資訊。

定義良好的網路拓撲不允許入侵者連線到公司的LAN,因此無法訪問網路服務或SAP系統上的安全漏洞。

SAP系統中的網路拓撲

您的物理網路架構完全取決於SAP系統的規模。SAP系統通常使用客戶端-伺服器架構實現,並且每個系統通常劃分為以下三個層:

- 資料庫層

- 應用層

- 表示層

當您的SAP系統較小時,它可能沒有單獨的應用程式和資料庫伺服器。但是,在大型系統中,許多應用程式伺服器與資料庫伺服器和多個前端通訊。這定義了從簡單到複雜的系統網路拓撲,在組織網路拓撲時,您應該考慮不同的場景。

在大型組織中,建議您在不同的機器上安裝應用程式和資料庫伺服器,並將其放置在與前端系統不同的LAN中。

在下圖中,您可以看到SAP系統的首選網路拓撲:

當您將資料庫和應用程式伺服器放置在與前端VLAN不同的VLAN中時,它允許您改進訪問控制系統,從而提高SAP系統的安全性。前端系統位於不同的VLAN中,因此不容易進入伺服器VLAN,從而繞過SAP系統的安全性。

SAP網路服務

在您的SAP系統中,啟用了各種服務,但只有少數服務是執行SAP系統所必需的。在SAP系統中,**系統景觀**、**資料庫**和**應用伺服器**是網路攻擊最常見的目標。許多網路服務正在您的系統景觀中執行,允許訪問這些伺服器,應仔細監控這些服務。

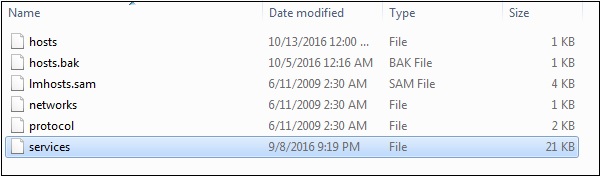

在您的Windows/UNIX機器上,這些服務在** /etc/services**中維護。您可以在Windows機器上透過以下路徑開啟此檔案:

system32/drivers/etc/services

您可以在記事本中開啟此檔案,並檢視伺服器中所有啟用的服務:

建議您在系統景觀伺服器上停用所有不需要的服務。有時,這些服務包含一些錯誤,入侵者可以利用這些錯誤獲取未經授權的訪問許可權。當您停用這些服務時,您可以減少網路受到攻擊的可能性。

為了獲得高水平的安全性,還建議在您的SAP環境中使用靜態密碼檔案。

私鑰

SNC使用外部安全產品在通訊夥伴之間執行身份驗證。您可以使用諸如**公鑰基礎設施(PKI)**之類的安全措施以及其他流程來生成和分發金鑰對,並確保使用者的私鑰得到妥善保護。

有多種方法可以保護網路授權的私鑰:

- 硬體解決方案

- 軟體解決方案

現在讓我們詳細討論一下。

硬體解決方案

您可以使用硬體解決方案來保護使用者的私鑰,在這種解決方案中,您向各個使用者發放智慧卡。所有金鑰都儲存在智慧卡中,使用者應透過使用指紋或使用PIN密碼的生物識別技術對他們的智慧卡進行身份驗證。

這些智慧卡應受到每個使用者的盜竊或丟失的保護,使用者可以使用該卡加密文件。

不允許使用者共享智慧卡或將其提供給其他使用者。

軟體解決方案

也可以使用軟體解決方案來儲存各個使用者的私鑰。與硬體解決方案相比,軟體解決方案成本更低,但安全性也較低。

當用戶將私鑰儲存在檔案和使用者詳細資訊中時,需要保護這些檔案免受未經授權的訪問。

SAP安全 - 保護標準使用者

首次安裝SAP系統時,會建立一些預設使用者來執行管理任務。預設情況下,它在SAP環境中建立三個客戶端,它們是:

客戶端000 - SAP參考客戶端

客戶端001 - 來自SAP的模板客戶端

客戶端066 - SAP Early Watch客戶端

SAP在系統中上述客戶端中建立標準使用者。每個標準使用者在其首次安裝時都有其自己的預設密碼。

SAP系統中的標準使用者包括預設客戶端下的以下使用者:

| 使用者 | 詳細資訊 | 客戶端 | 預設密碼 |

|---|---|---|---|

| SAP | SAP系統超級使用者 | 000, 001, 066 | 6071992 |

| 所有新客戶端 | PASS | ||

| DDIC | ABAP字典超級使用者 | 000, 001 | 19920706 |

| SAPCPIC | SAP的CPI-C使用者 | 000, 001 | admin |

| EARLYWATCH | Early Watch使用者 | 66 | support |

這些是SAP預設客戶端下的標準使用者,用於在SAP系統中執行管理和配置任務。為了維護SAP系統中的安全性,您應該保護這些使用者:

您應該將這些使用者新增到SUPER組,以便只有具有將使用者新增到/修改SUPER組許可權的管理員才能修改它們。

應更改標準使用者的預設密碼。

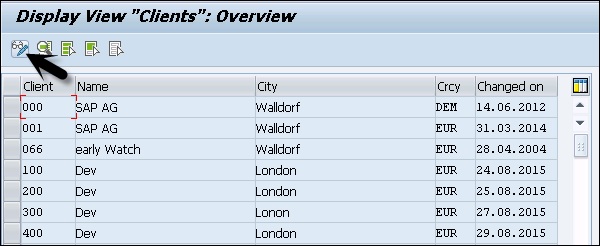

如何在SAP系統中檢視客戶端列表?

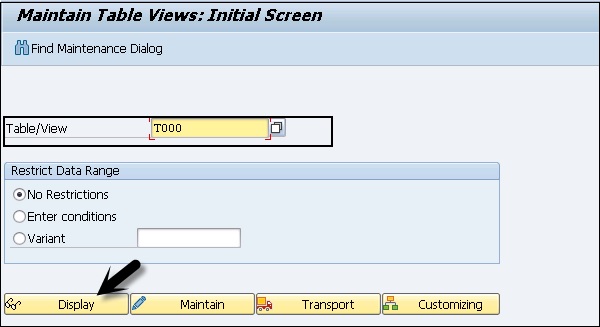

您可以使用事務程式碼**SM30**檢視SAP環境中所有客戶端的列表,顯示錶**T000**。

當您輸入表並單擊**顯示**時,它將顯示SAP系統中所有客戶端的列表。此表包含您在環境中建立的所有預設客戶端和新客戶端的詳細資訊,用於共享資源。

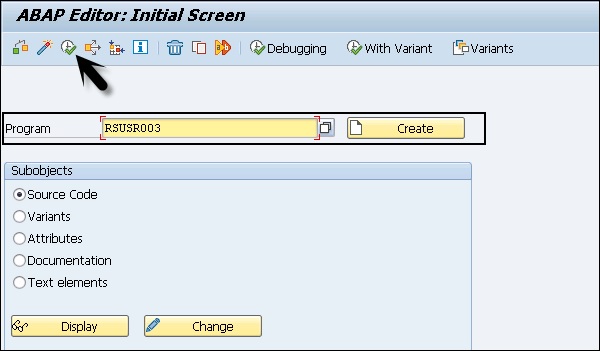

您可以使用報表**RSUSR003**確保已在所有客戶端中建立使用者SAP,並且已更改SAP、DDIC和SAPCPIC的標準密碼。

轉到**ABAP編輯器SE38**並輸入報表名稱,然後單擊**執行**。

輸入報表標題,然後單擊**執行**按鈕。它將顯示SAP系統中的所有客戶端和標準使用者、密碼狀態、使用鎖定原因、有效期從和有效期至等。

保護SAP系統超級使用者

要保護SAP系統超級使用者“SAP”,您可以在系統中執行以下步驟:

**步驟1** - 您需要在SAP系統中定義新的超級使用者並停用SAP使用者。請注意,您不得刪除系統中的SAP使用者。要停用硬編碼使用者,您可以使用配置檔案引數:**login/no_automatic_user_sapstar**。

如果刪除了使用者SAP*的使用者主記錄,則可以使用“SAP”和初始密碼PASS登入。

“SAP”使用者具有以下屬性:

該使用者具有完全授權,因為不執行授權檢查。

預設密碼PASS無法更改。

您可以使用配置檔案引數**login/no_automatic_user_sapstar**停用SAP的這些特殊屬性,並控制使用者SAP*的自動登入。

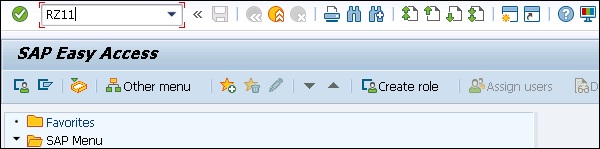

**步驟2** - 要檢查此引數的值,請執行事務程式碼**RZ11**並輸入引數名稱。

**允許的值** - 0、1,其中:

**0** - 允許自動使用者SAP*。

**1** - 停用自動使用者SAP*。

**步驟3** - 在以下系統中,您可以看到此引數的值設定為1。這表明系統中已停用超級使用者“SAP”。

**步驟4** - 單擊**顯示**,您可以看到此引數的當前值。

要在系統中建立新的超級使用者,請定義新的使用者主記錄並將配置檔案**SAP_ALL**分配給此超級使用者。

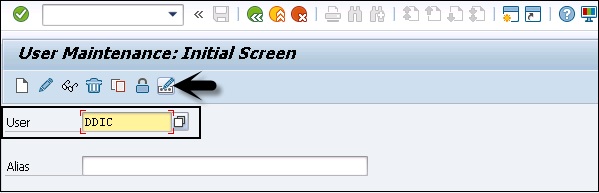

DDIC使用者保護

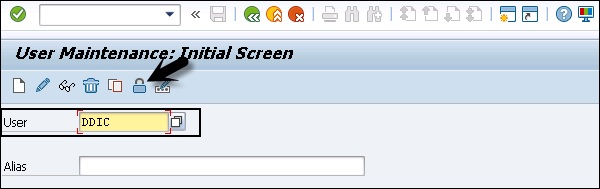

某些與軟體物流、ABAP字典以及與安裝和升級相關的任務需要DDIC使用者。為了保護此使用者,建議在SAP系統中鎖定此使用者。您不應刪除此使用者以執行一些功能以備將來使用。

要鎖定使用者,請使用事務程式碼:**SU01**。

如果您想保護此使用者,您可以在安裝時為該使用者分配SAP_ALL授權,並在之後將其鎖定。

保護 SAPCPIC 使用者

SAPCPIC 使用者用於在 SAP 系統中呼叫某些程式和功能模組,並且是非對話使用者。

您應該鎖定此使用者並更改此使用者的密碼以保護它。在以前的版本中,當您鎖定 SAPCPIC 使用者或更改密碼時,它會影響其他程式 RSCOLL00、RSCOLL30 和 LSYPGU01。

保護 Early Watch

客戶端 066 - 這稱為 SAP Early Watch,用於 SAP 系統中的診斷掃描和監控服務,使用者 EARLYWATCH 是客戶端 066 中 Early Watch 服務的互動式使用者。為了保護此使用者,您可以執行以下操作:

- 鎖定 EARLYWATCH 使用者,直到 SAP 環境中不再需要它。

- 更改此使用者的預設密碼。

關鍵點

為了保護 SAP 標準使用者和保護 SAP 系統環境中的客戶端,您應該考慮以下關鍵點:

您應該正確維護 SAP 系統中的客戶端,並確保不存在任何未知的客戶端。

您需要確保 SAP 超級使用者“SAP”存在並且已在所有客戶端中停用。

您需要確保已更改所有 SAP 標準使用者 SAP、DDIC 和 EARLYWATCH 使用者的預設密碼。

您需要確保所有標準使用者都已新增到 SAP 系統中的 SUPER 組,並且只有被授權更改 SUPER 組的人員才能編輯這些使用者。

您需要確保已更改 SAPCPIC 的預設密碼,並且此使用者已鎖定,並且僅在需要時解鎖。

所有 SAP 標準使用者都應鎖定,並且僅在需要時才能解鎖。應妥善保護所有這些使用者的密碼。

如何更改標準使用者的密碼?

您應確保在表 T000中維護的所有客戶端中,所有 SAP 標準使用者的密碼都已更改,並且使用者“SAP”應存在於所有客戶端中。

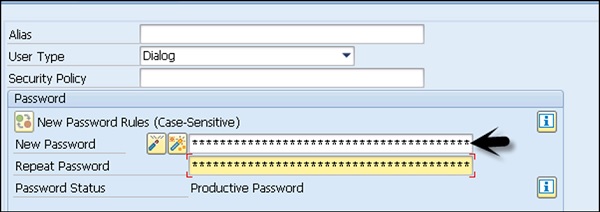

要更改密碼,請使用超級使用者登入。在您要更改密碼的使用者名稱的欄位中輸入使用者 ID。單擊“更改密碼”選項,如下面的螢幕截圖所示:

輸入新密碼,重複密碼,然後單擊應用。您應該對所有標準使用者重複相同的過程。

未授權登入保護

要在 SAP 系統中實施安全性,需要監控 SAP 環境中不成功的登入。當有人嘗試使用錯誤的密碼登入系統時,系統應鎖定使用者名稱一段時間,或者在嘗試次數達到一定數量後終止該會話。

可以為未經授權的登入嘗試設定各種安全引數:

- 終止會話

- 鎖定使用者

- 啟用螢幕保護程式

- 監控不成功的登入嘗試

- 記錄登入嘗試

現在讓我們詳細討論每個引數。

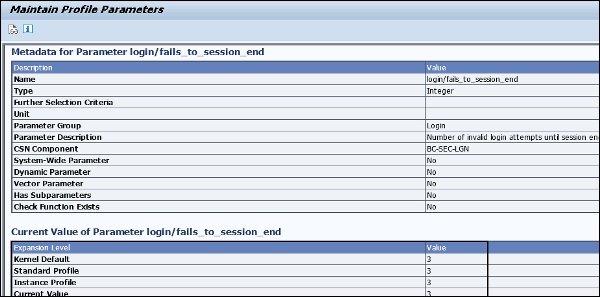

終止會話

當對單個使用者 ID 進行多次不成功的登入嘗試時,系統將終止該使用者的會話。這應該使用配置檔案引數login/fails_to_session_end傳送。

要更改引數值,請執行事務RZ10並選擇配置檔案,如下面的螢幕截圖所示。選擇“擴充套件維護”並單擊顯示。

選擇要更改的引數,然後單擊頂部的引數按鈕,如下所示。

單擊“引數”選項卡時,您可以在新視窗中更改引數的值。您還可以透過單擊建立 (F5)按鈕建立新引數。

要檢視此引數的詳細資訊,請執行事務程式碼:RZ11並輸入配置檔名稱 - login/fails_to_session_end,然後單擊顯示文件。

引數 - login/fails_to_session_end

短文字 - 無效登入嘗試次數,直到會話結束。

引數描述 - 使用使用者主記錄可以進行的無效登入嘗試次數,直到登入過程終止。

**應用領域** - 登入

預設值 - 3

誰被允許更改? - 客戶

**作業系統限制** - 無

**資料庫系統限制** - 無

其他引數是否受影響或依賴? - 無

允許的值 - 1 - 99

在上面的螢幕截圖中,您可以看到此引數的值設定為 3,即預設值。在 3 次不成功的登入嘗試後,將終止單個使用者的會話。

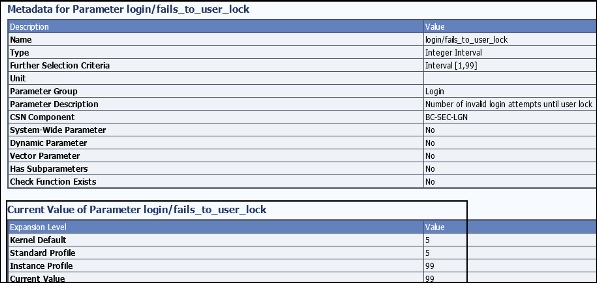

鎖定使用者

您還可以對特定使用者 ID 進行檢查,如果在單個使用者 ID 下超過了一定數量的連續不成功的登入嘗試。在配置檔案引數中設定允許的無效登入嘗試次數:login/fails_to_user_lock。

可以對特定使用者 ID 設定鎖定。

鎖定應用於使用者 ID 直到午夜。但是,系統管理員也可以隨時手動將其刪除。

在 SAP 系統中,您還可以設定一個引數值,允許將鎖定放置在使用者 ID 上,直到它們被手動刪除。引數名稱:login/failed_user_auto_unlock。

配置檔案引數:login/fails_to_user_lock

每次輸入錯誤的登入密碼時,相關使用者主記錄的失敗登入計數器都會增加。登入嘗試可以記錄在安全審計日誌中。如果超過此引數指定限制,則相關使用者將被鎖定。此過程也會記錄在 Syslog 中。

鎖定在當前日期結束後的不再有效。(其他條件 - login/failed_user_auto_unlock)

一旦使用者使用正確的密碼登入,失敗的登入計數器將被重置。非基於密碼的登入對失敗的登入計數器沒有任何影響。但是,每次登入都會檢查活動的登入鎖定。

允許的值 - 1 – 99

要檢視此引數的當前值,請使用T 程式碼:RZ11。

引數名稱 - login/failed_user_auto_unlock

短文字 - 在午夜停用已鎖定使用者的自動解鎖。

引數描述 - 控制因錯誤登入而鎖定的使用者的解鎖。如果引數設定為 1,則由於失敗的密碼登入嘗試而設定的鎖定僅在同一天(與鎖定日期相同)有效。如果引數設定為 0,則鎖定保持有效。

應用領域 - 登入。

預設值 - 0。

啟用螢幕保護程式

系統管理員還可以啟用螢幕保護程式以保護前端螢幕免受任何未經授權的訪問。這些螢幕保護程式可以設定密碼保護。

監控不成功的登入嘗試和記錄登入嘗試

在 SAP 系統中,您可以使用報表RSUSR006檢查是否存在嘗試過任何不成功的登入嘗試的使用者。此報表包含有關使用者錯誤登入嘗試次數和使用者鎖定的詳細資訊,您可以根據需要安排此報表。

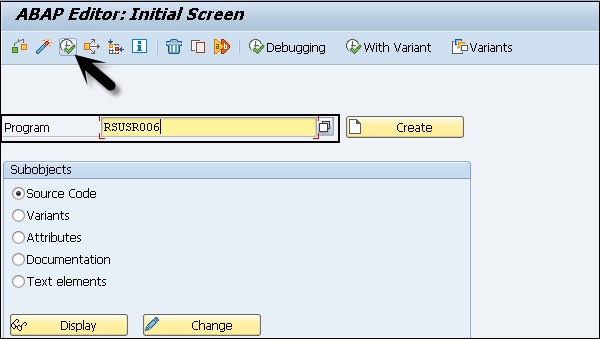

轉到ABAP 編輯器 SE38並輸入報表名稱,然後單擊執行。

在此報表中,您有不同的詳細資訊,例如使用者名稱、型別、建立日期、建立者、密碼、鎖定和錯誤登入詳細資訊。

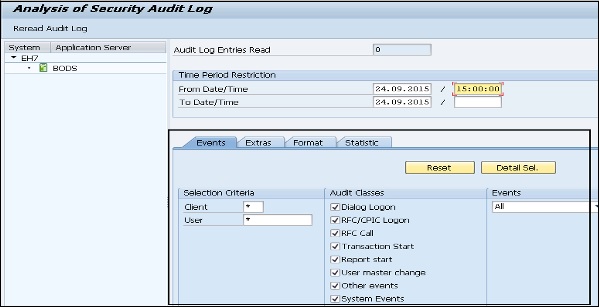

在 SAP 系統中,您還可以使用安全審計日誌(事務 SM18、SM19 和 SM20)來記錄所有成功和不成功的登入嘗試。您可以使用 SM20 事務分析安全審計日誌,但應在系統中啟用安全審計以監控安全審計日誌。

登出空閒使用者

當用戶已登入到 SAP 系統並且會話在特定時間段內處於非活動狀態時,您還可以將其設定為登出以避免任何未經授權的訪問。

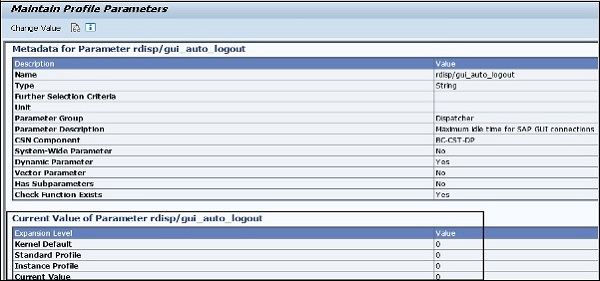

要啟用此設定,您需要在配置檔案引數中指定此值:rdisp/gui_auto_logout。

引數描述 - 您可以定義在預定義時間段後,非活動 SAP GUI 使用者將自動從 SAP 系統登出。該引數配置此時間。SAP 系統中的自動登出預設情況下處於停用狀態(值 0),即即使使用者長時間未執行任何操作,也不會登出使用者。

允許的值 - n [單位],其中 n >= 0 且單位 = S | M | H | D

要檢視引數的當前值,請執行 T 程式碼:RZ11。

下表顯示了 SAP 系統中關鍵引數的列表、其預設值和允許值:

| 引數 | 描述 | 預設值 | 允許值 |

|---|---|---|---|

| Login/fails_to_session_end | 無效登入嘗試次數,直到會話結束 | 3 | 1-99 |

| Login/fails_to_user_lock | 無效登入嘗試次數,直到使用者鎖定 | 12 | 1-99 |

| Login/failed_user_auto_unlock | 設定為 1 時:鎖定在設定的當天生效。使用者下次登入時,鎖定將在第二天被移除 | 1 | 0 或 1 |

| rdisp/gui_auto_output | 使用者的最大空閒時間(以秒為單位) | 0(無限制) | 不受限制 |

SAP 安全 - 系統授權概念

SAP 系統授權概念處理保護 SAP 系統免受未經授權訪問執行的事務和程式。在使用者為該活動定義授權之前,不應允許使用者在 SAP 系統中執行事務和程式。

為了使您的系統更安全並實施強大的授權,您需要審查您的授權計劃,以確保它滿足公司的安全要求並且不存在安全違規。

使用者型別

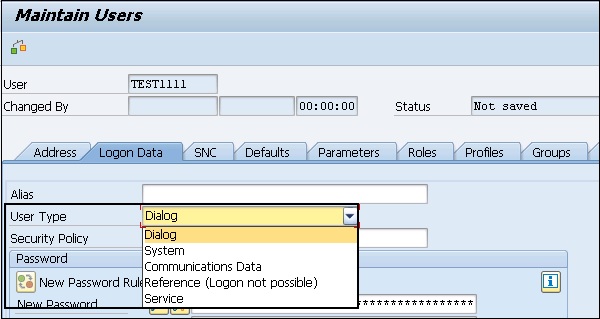

在早期版本的 SAP 系統中,使用者型別僅分為兩類 - 對話使用者和非對話使用者,並且僅建議將非對話使用者用於兩個系統之間的通訊。使用 SAP 4.6C,使用者型別已分為以下類別:

對話使用者 - 此使用者用於單個互動式系統訪問,大多數客戶端工作都是使用對話使用者執行的。使用者本身可以更改密碼。在對話使用者中,可以防止多個對話登入。

服務使用者 - 用於執行互動式系統訪問以執行某些預定的任務,例如產品目錄顯示。此使用者允許多個登入,並且只有管理員可以更改此使用者的密碼。

系統使用者 - 此使用者 ID 用於執行大多數與系統相關的任務 - 傳輸管理系統、定義工作流和 ALE。它不是互動式系統相關使用者,並且此使用者允許多個登入。

參考使用者 - 參考使用者不用於登入 SAP 系統。此使用者用於向內部使用者提供其他授權。在 SAP 系統中,您可以轉到“角色”選項卡併為對話使用者指定參考使用者以獲得其他許可權。

通訊使用者 - 此使用者型別用於維護不同系統(如 RFC 連線、CPIC)之間的無對話登入。通訊使用者無法使用 SAP GUI 進行對話登入。使用者型別可以像普通對話使用者一樣更改其密碼。RFC 功能模組可用於更改密碼。

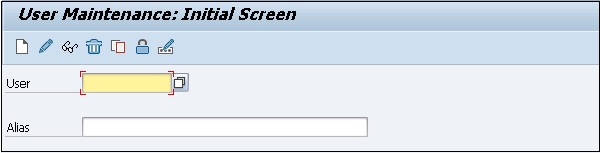

事務程式碼:SU01用於在 SAP 系統中建立使用者。在以下螢幕中,您可以在 SAP 系統中事務 SU01 下看到不同的使用者型別。

建立使用者

要在 SAP 系統中建立使用者或具有不同訪問許可權的多個使用者,您應按照以下步驟操作。

步驟 1 − 使用事務程式碼 — SU01。

步驟 2 − 輸入您要建立的使用者名稱,點選建立圖示,如下面的螢幕截圖所示。

步驟 3 − 您將被引導到下一個選項卡 - 地址選項卡。在這裡,您需要輸入詳細資訊,如名字、姓氏、電話號碼、電子郵件ID等。

步驟 4 − 您將進一步被引導到下一個選項卡 - 登入資料。在登入資料選項卡下輸入使用者型別。我們有五種不同的使用者型別。

步驟 5 − 輸入第一次登入密碼→新密碼→重複密碼。

步驟 6 − 您將被引導到下一個選項卡 - 角色 - 為使用者分配角色。

步驟 7 − 您將進一步被引導到下一個選項卡 - 配置檔案 - 為使用者分配配置檔案。

步驟 8 − 點選儲存以接收確認。

中央使用者管理 (CUA)

中央使用者管理是關鍵概念之一,它允許您使用中央系統管理SAP系統環境中的所有使用者。使用此工具,您可以在一個系統中集中管理所有使用者主記錄。中央使用者管理員允許您在管理一個系統環境中類似的使用者時節省資金和資源。

中央使用者管理的優點如下:

當您在SAP環境中配置CUA時,您只需使用中央系統即可建立或刪除使用者。

所有必需的角色和授權都以活動形式存在於子系統中。

所有使用者都集中監控和管理,這使得管理任務變得更容易,並且可以更清晰地檢視複雜系統環境中所有使用者管理活動。

中央使用者管理員允許您在管理一個系統環境中類似的使用者時節省資金和資源。

使用稱為應用連結啟用的ALE環境執行資料交換,允許以受控方式交換資料。ALE由中央使用者管理員用於在SAP系統環境中與子系統進行資料交換。

在複雜的系統環境中,您將一個系統定義為具有ALE環境的中央系統,並透過雙向資料交換將其連結到所有子系統。環境中的子系統彼此之間不連線。

要實施中央使用者管理,應考慮以下幾點:

您需要一個在單一/分散式環境中具有多個客戶端的SAP環境。

管理使用者需要對以下事務程式碼具有授權:

SU01

SCC4

SCUA

SCUM

SM59

BD54

BD64

您應該在系統之間建立信任關係。

您應該在中央和子系統中建立系統使用者。

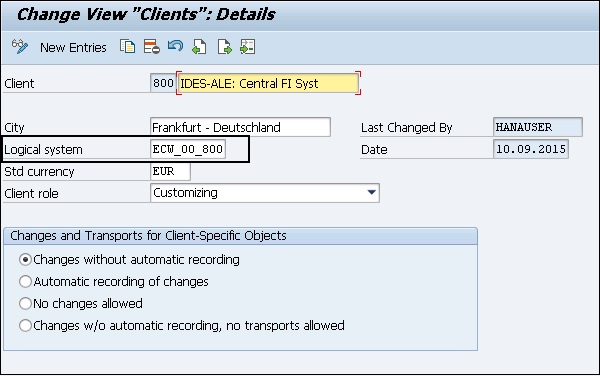

建立邏輯系統並將邏輯系統分配給相應的客戶端。

建立模型檢視和BAPI到模型檢視。

建立中央使用者管理員併為欄位設定分發引數。

同步公司地址

傳輸使用者

在集中管理的環境中,您需要首先建立一個管理員。使用預設密碼PASS以使用者SAP*的身份登入未來CUA的所有邏輯系統。

執行事務SU01並建立一個使用者,併為其分配管理員角色。

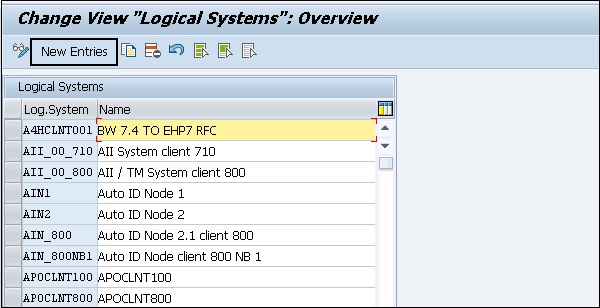

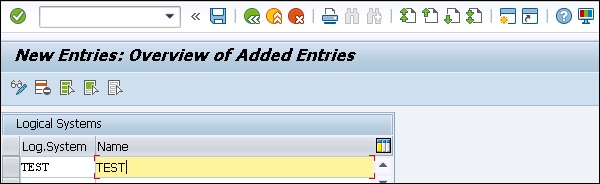

要定義邏輯系統,請使用事務BD54。點選“新建條目”以建立新的邏輯系統。

為中央使用者管理的中央系統和所有子系統(包括來自其他SAP系統的子系統)建立新的邏輯名稱(大寫字母)。

為了輕鬆識別系統,您可以使用以下命名約定來識別中央使用者管理系統:

<系統ID>CLNT<客戶端>

輸入邏輯系統的一些有用描述。點選“儲存”按鈕儲存您的條目。接下來是在所有子系統中為中央系統建立邏輯系統名稱。

要將邏輯系統分配給客戶端,請使用事務SCC4並切換到更改模式。

透過雙擊或點選“詳細資訊”按鈕開啟要分配給邏輯系統的客戶端。一個客戶端只能分配給一個邏輯系統。

在客戶端詳細資訊中的邏輯系統欄位中,輸入要將此客戶端分配到的邏輯系統名稱。

對要在中央使用者管理員中包含的SAP環境中的所有客戶端執行上述步驟。要儲存設定,請點選頂部的“儲存”按鈕。

保護SAP中的特定配置檔案

為了在SAP系統中維護安全性,您需要維護包含關鍵授權的特定配置檔案。在具有完全授權的SAP系統中,您需要保護各種SAP授權配置檔案。

在SAP系統中需要保護的一些配置檔案如下:

- SAP_ALL

- SAP_NEW

- P_BAS_ALL

SAP_ALL授權配置檔案

SAP_ALL授權配置檔案允許使用者執行SAP系統中的所有任務。這是一個包含SAP系統中所有授權的複合配置檔案。擁有此授權的使用者可以執行SAP系統中的所有活動,因此不應將此配置檔案分配給系統中的任何使用者。

建議為單個使用者維護一個配置檔案。同時,應妥善保護該使用者的密碼,並且僅在需要時使用。

不要分配SAP_ALL授權,而應將各個授權分配給相應的使用者。您的系統超級使用者/系統管理員,不要為其分配SAP_ALL授權,而應使用所需的各個授權。

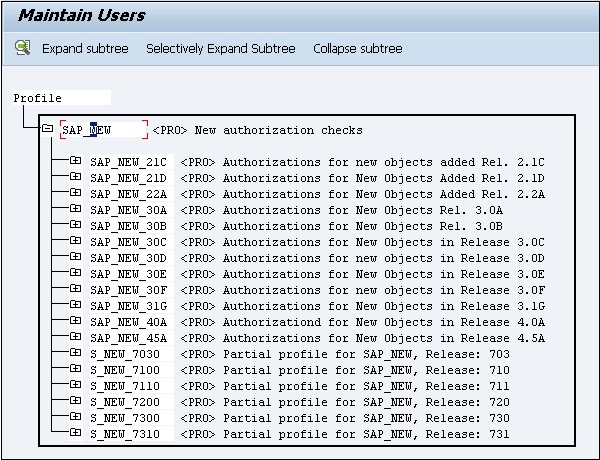

SAP_NEW授權

SAP_NEW授權包含新版本中所需的所有授權。執行系統升級時,將使用此配置檔案以使某些任務正常執行。

您應該記住有關此授權的以下幾點:

執行系統升級時,需要刪除此版本之前的SAP_NEW配置檔案。

您需要在SAP_NEW配置檔案下將單獨的授權分配給環境中的不同使用者。

此配置檔案不應保持活動太長時間。

當您在環境中擁有很長的SAP_NEW配置檔案列表時,表示您需要檢視系統中的授權策略。

要檢視所有SAP_NEW配置檔案的列表,您應該透過雙擊選擇此配置檔案,然後→轉到“選擇”。

P_BAS_ALL授權

此授權允許使用者檢視其他應用程式的表內容。此授權包含P_TABU_DIS授權。此授權允許PA使用者檢視不屬於其組的表內容。

PFCG角色維護

PFCG角色維護可用於管理SAP系統中的角色和授權。在PFCG中,角色代表一個人執行與現實場景相關的操作。PFCG允許您定義一組可以分配給一個人以執行其日常工作的交易。

在PFCG事務中建立角色後,您可以使用事務SU01將這些角色分配給各個使用者。SAP系統中的使用者可以分配多個角色,這些角色與其實際生活中的日常任務相關。

這些角色是SAP系統中使用者和授權之間的連線。實際的授權和配置檔案以物件的格式儲存在SAP系統中。

使用PFCG角色維護,您可以執行以下功能:

- 更改和分配角色

- 建立角色

- 建立複合角色

- 傳輸和分發角色

現在讓我們詳細討論這些功能。

更改和分配角色

執行事務:PFCG

它將帶您進入角色維護視窗。要更改現有角色,請在欄位中輸入交付的角色名稱。

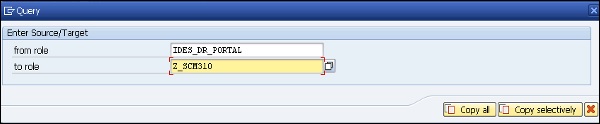

點選“複製角色”按鈕複製標準角色。從名稱空間輸入名稱。點選值選擇按鈕並選擇要複製到的角色。

您還可以選擇SAP交付的角色,以SAP_開頭,但隨後將覆蓋預設角色。

要更改角色,請點選“角色維護”中的“更改”按鈕。

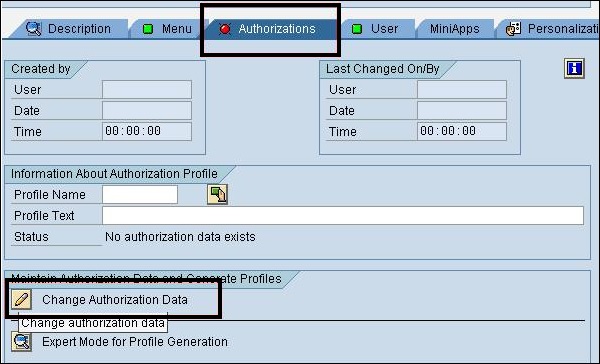

導航到“選單”選項卡以更改“選單”選項卡頁面上的使用者選單。轉到“授權”選項卡以更改該使用者的授權資料。

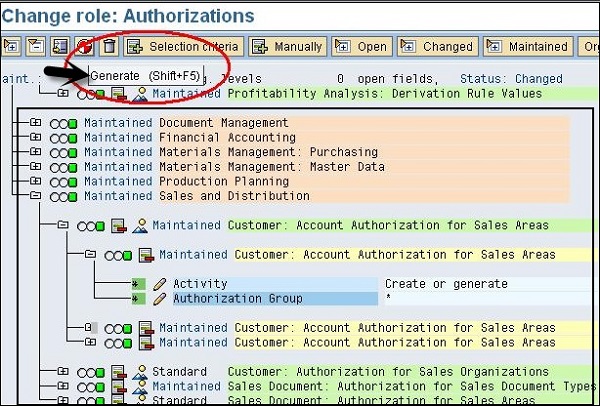

您還可以使用“專家模式”在“授權”下調整選單更改的授權。點選“生成”按鈕為該角色生成配置檔案。

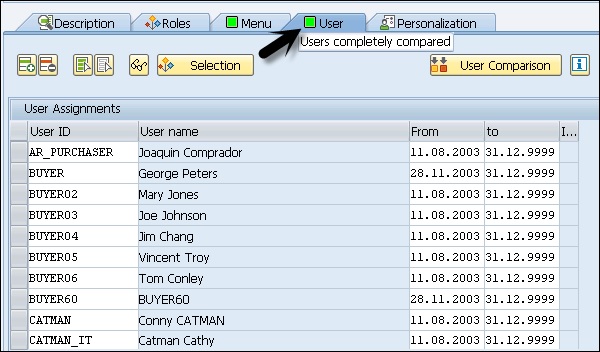

要將使用者分配到此角色,請轉到“更改角色”選項中的“使用者”選項卡。要將使用者分配到此角色,它應該存在於系統中。

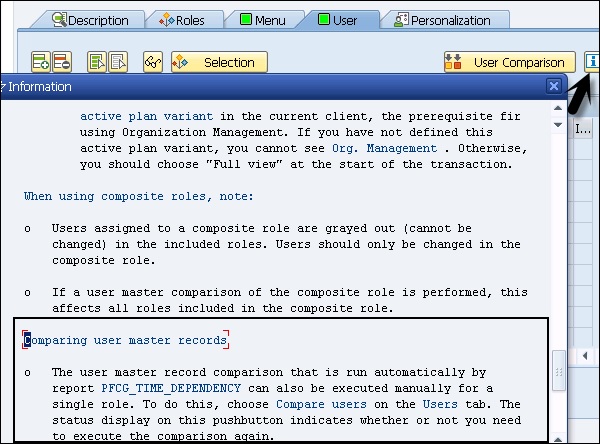

如果需要,您還可以執行使用者比較。點選“使用者比較”選項。您還可以點選“資訊”按鈕以瞭解更多有關單個和複合角色的資訊,以及“使用者比較”選項以比較主記錄。

在PFCG中建立角色

您可以在PFCG中建立單個角色和複合角色。輸入角色名稱,然後點選“建立單個或複合角色”,如下面的螢幕截圖所示。

您可以從客戶名稱空間(如Y_或Z_)中選擇。SAP交付的角色以SAP_開頭,您不能從SAP交付的角色中獲取名稱。

點選“建立角色”按鈕後,您應該在角色定義中的“選單”選項卡下新增事務、報表和Web地址。

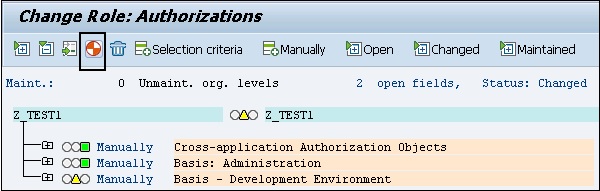

導航到“授權”選項卡以生成配置檔案,點選“更改授權資料”選項。

根據您的活動選擇,系統將提示您輸入組織級別。當您在對話方塊中輸入特定值時,角色的授權欄位將自動維護。

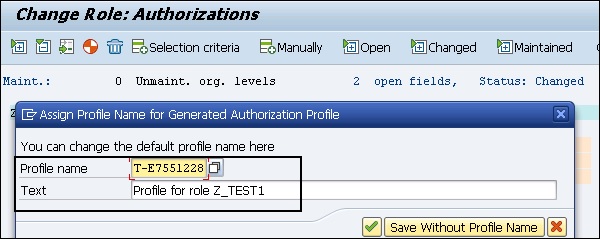

您可以調整角色的參考。完成角色定義後,需要生成角色。點選“生成”(Shift+F5)。

在此結構中,當您看到紅色交通燈時,表示組織級別沒有值。您可以在“維護”選項卡旁邊的“組織級別”下輸入和更改組織級別。

輸入配置檔名稱,然後點選勾選選項以完成“生成”步驟。

點選“儲存”以儲存配置檔案。您可以透過轉到“使用者”選項卡直接將此角色分配給使用者。以類似的方式,您可以使用PFCG角色維護選項建立複合角色。

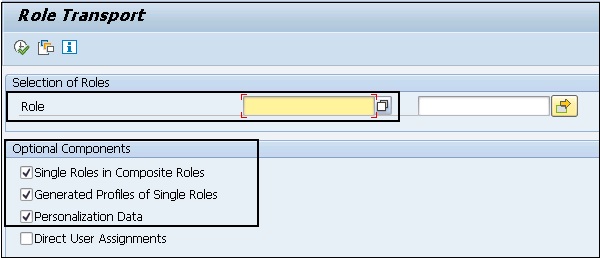

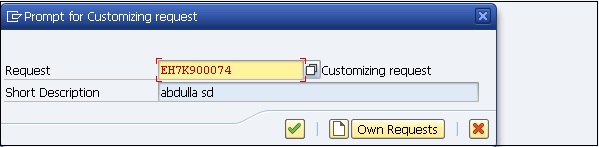

傳輸和分發角色

執行事務 - PFCG並輸入要傳輸的角色名稱,然後點選“傳輸角色”。

您將進入角色傳輸選項。在“傳輸角色”下有多個選項:

- 傳輸複合角色的單個角色。

- 傳輸角色的生成配置檔案。

- 個性化資料。

在下一個對話方塊中,您應該提及使用者分配,並且個性化資料也應該被傳輸。如果使用者分配也被傳輸,它們將替換目標系統中角色的整個使用者分配。

要鎖定系統以防止匯入角色的使用者分配,請使用事務SM30在定製表PRGN_CUST中輸入它,並選擇值欄位USER_REL_IMPORT編號。

此角色在定製請求中輸入。您可以使用事務SE10檢視此角色。

在定製請求中,授權配置檔案與角色一起傳輸。

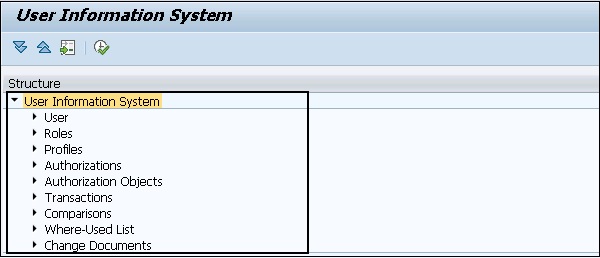

授權資訊系統事務 – SUIM

在授權管理中,SUIM是一個關鍵工具,您可以使用它在SAP系統中查詢使用者配置檔案,並且可以將這些配置檔案分配給該使用者ID。SUIM提供了一個初始螢幕,該螢幕提供了搜尋使用者、角色、配置檔案、授權、事務和比較的選項。

要開啟使用者資訊系統,請執行事務:SUIM。

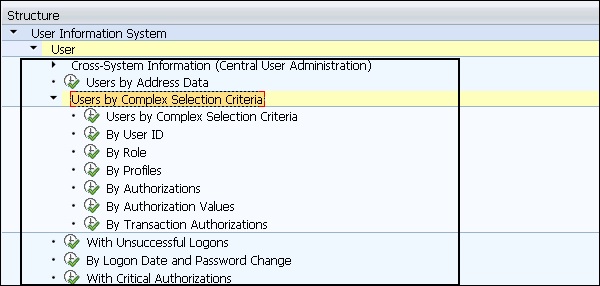

在使用者資訊系統中,您有不同的節點可用於在SAP系統中執行不同的功能。例如,在“使用者”節點中,您可以根據選擇條件對使用者執行搜尋。您可以獲取使用者的鎖定列表、有權訪問特定事務集的使用者等。

展開每個選項卡時,您可以根據不同的選擇條件生成不同的報表。例如,當您展開“使用者”選項卡時,您有以下選項:

當您點選“按複雜選擇條件查詢使用者”時,您可以同時應用多個選擇條件。以下螢幕截圖顯示了不同的選擇條件。

角色節點

以類似的方式,您可以訪問此使用者資訊系統下的不同節點,如角色、配置檔案、授權和其他各種選項。

您還可以使用SUIM工具搜尋角色和配置檔案。您可以透過在SUIM中執行事務和分配搜尋,將事務列表分配給特定使用者ID集,並將這些角色分配給該使用者ID。

使用使用者資訊系統,您可以在SAP系統中執行各種搜尋。您可以輸入不同的選擇條件,並根據使用者、配置檔案、角色、事務和其他各種條件提取報表。

RSUSR002 – 按複雜選擇條件查詢使用者。

SAP 安全 - Unix 平臺

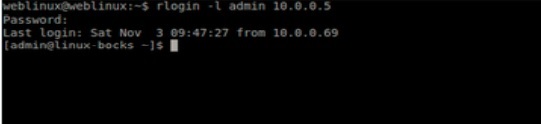

在使用某些Unix屬性、檔案或服務時,您需要採取各種安全措施,保護密碼檔案並停用rlogin和remsh的BSD遠端服務。

密碼保護

在Unix平臺上,攻擊者可以使用字典攻擊程式來發現儲存在Unix作業系統中的密碼資訊。您可以將密碼儲存在影子密碼檔案中,並且只有root使用者才能訪問此檔案以提高系統安全性。

停用遠端服務

BSD遠端服務允許遠端訪問Unix系統。當啟動遠端連線時,會使用/etc/host.equiv和$HOME/.rhosts,並且如果這些檔案包含有關連線源的主機名和IP地址或任何萬用字元的資訊,則在登入時無需輸入密碼。

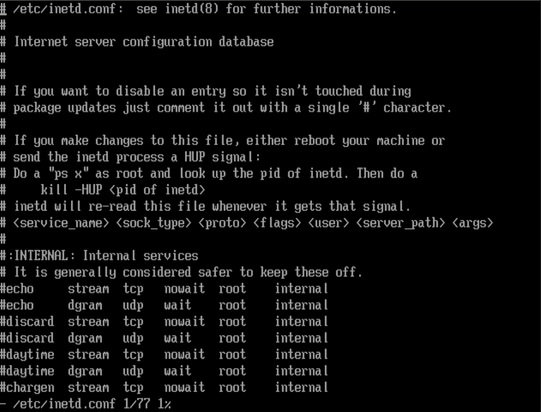

在這種情況下,遠端服務rlogin和remsh構成安全威脅,您需要停用這些服務。您可以透過轉到Unix系統中的inetd.conf檔案來停用這些服務。

在Unix系統中,rlogin是一個遠端shell客戶端(如SSH),旨在快速且體積小。它未加密,在高安全環境中可能有一些小缺點,但它可以以非常高的速度執行。伺服器和客戶端都不會佔用大量記憶體。

在UNIX中保護網路檔案系統

在UNIX平臺上,網路檔案系統用於從SAP系統透過網路訪問傳輸和工作目錄。要訪問工作目錄,身份驗證過程涉及網路地址。攻擊者可能透過使用IP欺騙透過網路檔案系統獲得未經授權的訪問。

為了使系統安全,您不應透過網路檔案系統分發主目錄,並且應仔細分配對這些目錄的寫入授權。

UNIX中SAP系統的SAP系統目錄訪問

您應該為UNIX中的SAP系統目錄設定以下訪問許可權:

| SAP目錄 | 八進位制形式訪問許可權 | 所有者 | 組 |

|---|---|---|---|

| /sapmnt/ |

775 | sapsys | |

| /sapmnt/ |

4755 | root | sapsys |

| /sapmnt/ |

700 | sapsys | |

| /sapmnt/ |

755 | sapsys | |

| /usr/sap/ |

751 | sapsys | |

| /usr/sap/ |

755 | sapsys | |

| /usr/sap/ |

750 | sapsys | |

| /usr/sap/ |

700 | sapsys | |

| /usr/sap/ |

755 | sapsys | |

| /usr/sap/ |

755 | sapsys | |

| /usr/sap/trans | 775 | sapsys | |

| /usr/sap/trans/* | 770 | sapsys | |

| /usr/sap/trans/.sapconf | 775 | sapsys | |

| < |

700 | sapsys | |

| < |

700 | sapsys |

SAP 安全 - Windows 平臺

您需要在Windows平臺上建立不同的使用者和組以安全地執行您的SAP系統。為了簡化使用者管理任務,建議將所有WIN NT使用者新增到具有正確OS級訪問許可權的使用者組中。在Window作業系統中,存在不同的組級別:

- 全域性組

- 本地組

全域性組

WIN中的全域性組在域級別可用,可用於分配來自多個伺服器的使用者。全域性組可用於一個域中的所有伺服器。

您可以根據您的方便選擇全域性組的名稱。但是,建議使用SAP R/3系統安裝中的命名約定,這是SAP系統管理員的標準全域性組,定義為SAP_

在Window平臺上,有各種常用的全域性組可用於執行SAP系統:

SAPadmin – 此組包含所有SAP系統管理員的列表。

SAPusers – 此組包含所有SAP應用程式使用者的列表。

SAPservices – 此組包含所有SAP系統程式的列表。

Domain Admin – 此組包含來自所有域的所有管理員的列表。

本地組

Windows平臺上的本地組限於域中的一個伺服器。在安裝期間,許可權分配給單個使用者而不是組。但是,建議您將訪問許可權分配給本地組而不是單個使用者。

本地組用於提高共享域中Windows環境的安全性。您可以進一步將全域性使用者和全域性組分配給本地組。您可以使用任何名稱建立本地組,但建議您將本地組名稱用作:SAP_

您可以定義使用者、本地組和全域性組之間的各種關係:

- 單個使用者可以同時是全域性組和本地組的一部分。

- 您還可以將全域性組包含到本地組中。

Windows平臺上的標準使用者

當您在Windows平臺上執行SAP系統時,有一些標準使用者應仔細管理。以下是Windows中的一些標準使用者:

Window NT使用者 –

管理員 – 具有訪問所有資源許可權的管理員帳戶。

訪客 – 僅對系統中的所有資源進行訪客訪問。

SAP系統使用者 –

ADM SAP – 對所有SAP資源具有完全訪問許可權的系統管理員。SAPService

– 負責執行SAP服務的特殊使用者。

資料庫使用者 –

– 在Window平臺上執行特定於資料庫的服務。 – 執行一般DB操作的資料庫使用者。

此外,請注意,管理員和訪客使用者是在安裝過程中建立的,用於執行特定於Window的任務。所有這些使用者都應在Window平臺上受到保護。

SAP 安全 - 資料庫

保護SAP系統中的資料庫使用者至關重要。資料庫可以是Oracle資料庫、SQL Server或MYSQL資料庫。您需要保護這些資料庫的標準使用者。應保護標準使用者的密碼,並且應定期更改。

Oracle標準使用者

下表顯示了Windows環境中標準使用者的列表。應為所有這些使用者維護密碼。

| 使用者名稱 | 型別 | 密碼更改方法 |

|---|---|---|

| 作業系統使用者 | OPS$機制 | |

| SAPServic |

作業系統使用者 | OPS$機制 |

| SYS(內部) | 作業系統使用者 | SAPDBA |

| SYSTEM | 作業系統使用者 | SAPDBA |

| SAPR3 | 作業系統使用者 | SAPDBA |

如何為ADM建立OPS$使用者?

要建立OPS$使用者,您需要使用

建立使用者OPS$

這裡的

對於較舊的Oracle版本,為

ADM 對於最新版本,為<域名>\

ADM

然後,您應按照以下步驟操作:

授予OPS$

連線、資源; 連線/

建立表SAPUSER(USERID Varchar(20),PASSWD VARCHAR2(20));

插入SAPUSER值('SAPR3','<密碼>');

連線內部

更改使用者SAPR3由<密碼>標識;

以類似的方式,您可以為SAPService

建立使用者OPS$

這裡的

對於較舊的Oracle版本,為SAPService

對於最新版本,為<域名>\SAPservice

資料庫使用者的密碼管理

必須管理資料庫中標準使用者的密碼。您可以使用各種實用程式來更改密碼。

如何使用SAPDBA更改DBA使用者的密碼?

可以使用命令列或GUI更改DBA使用者的密碼。要使用命令列更改密碼,您應使用以下命令:

Sapdba [-u

在上述命令中,user1是SAPDBA用於登入資料庫的資料庫使用者。

<user1_password> 是 user1 的密碼。

<user2> 顯示需要更改密碼的資料庫使用者。

<user2_password> 是該使用者的新的密碼。

如果您想使用使用者名稱“SYSTEM”及其預設密碼登入,則可以從命令中省略–u。

Sapdba –u system/<system_password>] –sapr3 <sapr3_password>

如何使用 SVRMGRL 更改 SAPR3 的密碼?

SVRMGRL 是一箇舊的實用程式,隨早期版本的 Oracle 一起提供,並用於執行下面提到的資料庫功能。在最新版本中,伺服器管理器命令現在可在SQL*Plus中使用。

- 建立資料庫

- 啟動和關閉資料庫

- 資料庫恢復

- 密碼管理

要更改密碼,您應按照以下步驟操作 -

- 啟動 SVRMGRL。

- 使用 connect internal 命令連線到資料庫。

- SVRMGR> connect internal。

- 已連線。

下一步是透過輸入以下命令更新 SAPUSER 表 -

Update OPS$ <SID>ADM.SAPUSER set PASSWD = ’<new_password>’ where USERID = ’SAPR3’;

您應該使用命令列更新資料庫中SAPR3的密碼。

Alter user sapr3 is identified by <new_password>

使用者身份驗證和單點登入

單點登入 (SSO) 是一個關鍵概念,允許您登入到一個系統,並可以訪問後端的多個系統。SSO 允許使用者訪問 SAP 系統中跨後端軟體資源。

帶有 NetWeaver 的 SSO 平臺提供使用者身份驗證,並幫助系統管理員在複雜的 SAP 系統環境中管理使用者負載。SSO 配置簡化了使用者登入 SAP 系統和環境中應用程式的過程,增強了安全措施,並減少了多個系統的密碼管理任務。

SSO 有助於組織降低運營成本,減少與密碼相關的問題到服務檯的呼叫次數,從而提高業務使用者的生產力。SAP NetWeaver 整合機制允許您輕鬆地將 SAP NetWeaver 系統整合到 SSO 概念中,並提供對 SAP 系統環境中後端系統的輕鬆訪問。

SAP 單點登入概念

單點登入可以與 mySAP Workplace 配合配置,允許使用者每天登入 mySAP Workplace,並且他們可以訪問應用程式而無需重複輸入使用者名稱和密碼。

您可以使用以下身份驗證方法配置 mySAP Workplace 與 SSO:

- 使用者名稱和密碼

- SAP 登入票證

- X.509 客戶端證書

整合到單點登入中

帶有 NetWeaver 平臺的 SSO 提供使用者身份驗證,並幫助系統管理員在複雜的 SAP 系統環境中管理使用者負載。SSO 配置簡化了使用者登入 SAP 系統和環境中應用程式的過程,增強了安全措施,並減少了多個系統的密碼管理任務。

使用 SAP NetWeaver 允許您配置授權使用者使用 SSO 方法訪問 NetWeaver 系統的不同機制。系統中的登入機制取決於 SAP NetWeaver 系統的技術以及用於訪問這些系統的不同通訊通道。

在 SAP GUI 中配置單點登入

要配置單點登入,您需要訪問以下 T 程式碼 -

- RZ10

- STRUST

擁有這些 T 程式碼後,您應按照以下步驟操作 -

步驟 1 - 使用 SAP GUI 登入到任何 SAP ECC 系統,轉到 T 程式碼RZ10。

步驟 2 - 選擇預設配置檔案,然後選擇擴充套件維護。

步驟 3 - 點選更改,您將看到配置檔案的引數列表。

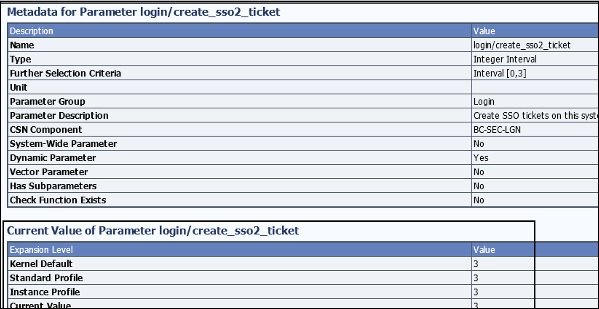

步驟 4 - 更改以下配置檔案引數 -

- login/create_sso2_ticket = 1

- login/accept_sso2_ticket = 1

步驟 5 - 儲存並激活配置檔案。它將生成一個新的配置檔案。

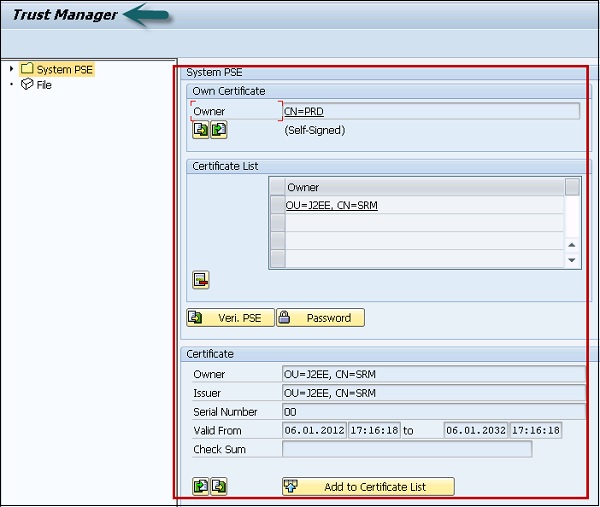

步驟 6 - 從信任管理器匯出R3SSO證書,轉到事務STRUST。

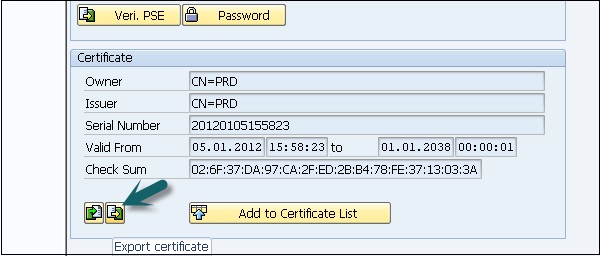

步驟 7 - 雙擊“自身證書”右側的文字框。將顯示證書資訊。記下這些證書的值,因為您需要輸入這些值。

步驟 8 - 點選“匯出證書”圖示。

步驟 9 - 將檔案儲存為 <R3_Name>-<Client>.crt。

示例 - EBS-300.crt

步驟 10 - 點選複選框在父目錄中建立檔案。

步驟 11 - 使用管理員工具將R3 SSO證書匯入 Java 引擎。

注意 - 確保 Java 引擎已啟動。

步驟 12 - 開啟 Java 管理工具。

步驟 13 - 輸入 Java 引擎管理員密碼,然後點選連線。

步驟 14 - 選擇伺服器 → 服務金鑰 → 儲存。

步驟 15 - 在“檢視”面板中點選“票證金鑰儲存”。

步驟 16 - 在“條目組”框中點選“載入”。選擇您在上一步中匯出的 .crt 檔案。

步驟 17 - 使用管理員工具在 SAP Java 引擎中配置安全提供程式服務。

步驟 18 - 選擇伺服器服務安全提供程式。

步驟 19 - 在“元件”面板中選擇“ticket”,然後轉到“身份驗證”選項卡。

步驟 20 - 修改“評估票證登入模組”的選項,並向您想要配置 SSO 的每個後端系統新增以下屬性。

基於 Web 的訪問的單點登入

您可以使用 SSO 配置多個選項以訪問 SAP NetWeaver 系統。您還可以透過 Web 瀏覽器或其他一些 Web 客戶端訪問 SAP NetWeaver 系統。使用 SSO,使用者可以訪問後端系統以及位於公司網路中的其他安全資訊。

SSO 允許您使用多種安全身份驗證方法來整合 NetWeaver 應用伺服器上的基於 Web 的使用者訪問。您還可以實施各種網路通訊安全方法,如加密,以透過網路傳送資訊。

以下身份驗證方法可以與 SSO 配合配置以訪問應用伺服器上的資料 -

- 使用使用者 ID 和密碼身份驗證

- 使用登入票證

- 使用 X.509 客戶端證書

- 使用 SAML 瀏覽器工件

- 使用 SAML 2.0

- 使用 Kerberos 身份驗證

在透過網際網路訪問資料時,您還可以使用網路和傳輸層中的安全機制。

SAP 安全 - 登入票證

您可以配置數字簽名的 SAP 登入票證以與單點登入配合配置,以訪問 SAP 環境中的整合應用程式。您可以配置門戶以向用戶發出 SAP 登入票證,並且使用者需要對該系統進行身份驗證以進行初始訪問。當向用戶發出 SAP 登入票證時,它們會儲存在 Web 瀏覽器中,並允許使用者使用 SSO 登入到不同的系統。

在 ABAP 應用伺服器中,可以配置兩種不同型別的登入票證 -

登入票證 - 這些票證允許使用 SSO 方法進行基於 Web 的訪問。

身份驗證斷言票證 - 這些票證用於系統間通訊。

要配置 SAP 登入票證,應在使用者配置檔案中設定以下引數。

login/accept_sso2_ticket

您可以使用單點登入 (SSO) 票證允許 SAP 系統之間以及超出非 SAP 系統的 SSO。SSO 票證可以是登入票證或斷言票證。登入票證作為名為MYSAPSSO2的 Cookie 傳輸。斷言票證作為名為 MYSAPSSO2 的 HTTP 標頭變數傳輸。

注意 - 這需要額外的配置步驟來發出和接受系統。SSO 元件系統應允許透過 SSO 票證登入 (login/accept_sso2_ticket = 1)。

如果僅將過程 (X.509 客戶端證書) 用於單點登入,或者如果您不想為此係統使用單點登入,則可以透過 SSO 票證停用此登入 (login/accept_sso2_ticket = 0)。

要設定引數,請使用事務RZ11

允許的值 - 0 / 1

login/create_sso2_ticket

您可以使用單點登入 (SSO) 票證允許 SAP 系統之間以及超出非 SAP 系統的 SSO。SSO 票證可以是登入票證或斷言票證。登入票證作為名為MYSAPSSO2的 Cookie 傳輸。斷言票證作為名為 MYSAPSSO2 的 HTTP 標頭變數傳輸。

注意 - 這需要發出和接受系統的額外配置步驟。

發出系統應允許生成 SSO 票證 -

login/create_sso2_ticket = 1 : 包含證書的 SSO 票證

login/create_sso2_ticket = 2 : 不包含證書的 SSO 票證

login/create_sso2_ticket = 3 : 僅生成斷言票證

允許的值 - 0 / 1 / 2 / 3

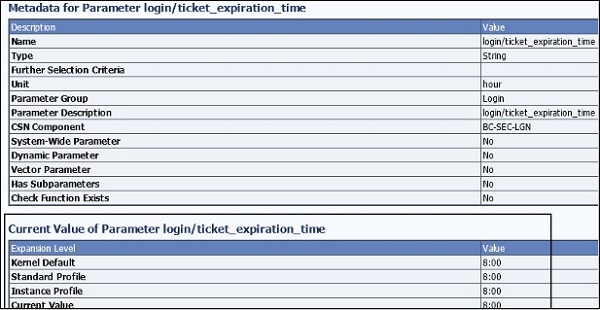

login/ticket_expiration_time

為了在使用 mySAP.com Workplace 時實現單點登入 (SSO),可以使用 SSO 票證。建立 SSO 票證時,您可以設定有效期。一旦過期,SSO 票證就不能再用於登入到工作區元件系統。然後,使用者需要再次登入到工作區伺服器以獲取新的 SSO 票證。

允許的值 - <小時>[:<分鐘>]

如果輸入了不正確的值,則使用預設值 (8 小時)。

正確的值將如下所示 -

- 24 → 24 小時

- 1:30 → 1 小時 30 分鐘

- 0:05 → 5 分鐘

不正確的值如下 -

- 40 (0:40 正確)

- 0:60 (1 正確)

- 10:000 (10 正確)

- 24: (24 正確)

- 1:A3

X.509 客戶端證書

使用 SSO 方法,您可以使用 X.509 客戶端證書對 NetWeaver 應用伺服器進行身份驗證。客戶端證書使用非常強大的加密方法來保護使用者對 NetWeaver 應用伺服器的訪問,因此您的 NetWeaver 應用伺服器應啟用強大的加密技術。

您應該在 SAP NetWeaver 應用伺服器上配置 SSL,因為身份驗證是在不輸入任何使用者名稱和密碼的情況下使用 SSL 協議進行的。要使用 SSL 協議,它需要 HTTPS 連線才能在 Web 瀏覽器和 NetWeaver ABAP 應用伺服器之間進行通訊。

安全斷言標記語言 (SAML2.0)

SAML2.0 可用作單點登入 SSO 的身份驗證,它能夠跨不同域實現 SSO。SAML 2.0 由名為 OASIS 的組織開發。它還提供單點登出選項,這意味著當用戶從所有系統登出時,SAP 系統中的服務提供商會通知身份提供商,後者又會登出所有會話。

以下是使用 SAML2.0 身份驗證的優勢 -

您可以減少維護託管應用程式的系統到其他系統身份驗證的開銷。

您還可以維護外部服務提供商的身份驗證,而無需在系統中維護使用者身份。

所有系統中的單點登出選項。

自動對映使用者帳戶。

Kerberos 身份驗證

您也可以使用 Kerberos 認證來訪問 SAP NetWeaver 應用伺服器,方法是透過 Web 客戶端和 Web 瀏覽器進行訪問。它使用簡單且受保護的 GSS API 協商機制SPNego,這還需要使用 Single Sign-On SSO 2.0 或更高版本,並需要額外的許可證才能使用此認證。SPNego 不支援傳輸層安全性,因此建議使用 SSL 協議來新增傳輸層安全性,以便與 NetWeaver 應用伺服器通訊。

在上圖中,您可以看到可以在使用者配置檔案中配置的不同認證方法,用於認證目的。

SAP 中的每種認證方法都有其自身的優勢,並且可以在不同的場景中使用。