- SAP安全教程

- SAP安全 - 首頁

- SAP安全 - 概述

- 使用者認證與管理

- 網路通訊安全

- 保護標準使用者

- 未授權登入保護

- 系統授權概念

- SAP安全 - Unix平臺

- SAP安全 - Windows平臺

- SAP安全 - 資料庫

- 使用者認證與單點登入

- SAP安全 - 登入票據

- SAP安全有用資源

- SAP安全 - 快速指南

- SAP安全 - 有用資源

- SAP安全 - 討論

SAP安全 - 網路通訊

安全網路通訊 (SNC) 也可用於使用安全認證方法登入應用程式伺服器。您可以使用 SNC 透過 Windows 版 SAP GUI 或使用 RFC 連線進行使用者身份驗證。

SNC 使用外部安全產品來執行通訊夥伴之間的身份驗證。您可以使用諸如公鑰基礎設施 PKI 等安全措施以及生成和分發金鑰對的流程。

您應該定義能夠消除威脅並防止網路攻擊的網路拓撲。當用戶無法登入應用程式或資料庫層時,攻擊者就無法訪問 SAP 系統或資料庫系統以訪問關鍵資訊。

定義良好的網路拓撲不允許入侵者連線到公司的 LAN,因此無法訪問網路服務或 SAP 系統上的安全漏洞。

SAP 系統中的網路拓撲

您的物理網路架構完全取決於 SAP 系統的規模。SAP 系統通常使用客戶端-伺服器架構實現,每個系統通常分為以下三個層:

- 資料庫層

- 應用層

- 表示層

如果您的 SAP 系統較小,它可能沒有單獨的應用程式和資料庫伺服器。但是,在大型系統中,許多應用程式伺服器與資料庫伺服器和多個前端進行通訊。這定義了從簡單到複雜的系統網路拓撲,您在組織網路拓撲時應考慮不同的場景。

在大型組織中,建議您在不同的機器上安裝應用程式和資料庫伺服器,並將其放置在與前端系統不同的 LAN 中。

在下圖中,您可以看到 SAP 系統的首選網路拓撲:

當您將資料庫和應用程式伺服器放置在與前端 VLAN 分開的 VLAN 中時,您可以改進訪問控制系統,從而提高 SAP 系統的安全性。前端系統位於不同的 VLAN 中,因此不容易進入伺服器 VLAN,從而繞過 SAP 系統的安全性。

SAP 網路服務

在您的 SAP 系統中,啟用了各種服務,但只需要很少的服務才能執行 SAP 系統。在 SAP 系統中,系統景觀、資料庫和應用程式伺服器是最常見的網路攻擊目標。您的系統景觀中執行著許多網路服務,這些服務允許訪問這些伺服器,因此應仔細監控這些服務。

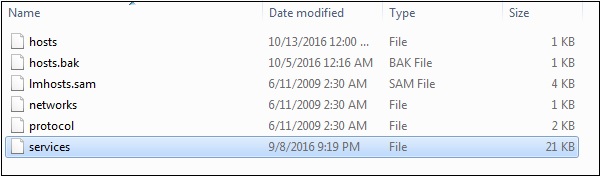

在您的 Windows/UNIX 機器上,這些服務在/etc/services中維護。您可以透過訪問以下路徑在 Windows 機器上開啟此檔案:

system32/drivers/etc/services

您可以在記事本中開啟此檔案,並檢視伺服器中所有啟用的服務:

建議您停用系統景觀伺服器上所有不需要的服務。有時,這些服務包含一些錯誤,入侵者可以利用這些錯誤獲得未經授權的訪問許可權。停用這些服務可以減少網路受到攻擊的可能性。

為了獲得更高的安全性,還建議在 SAP 環境中使用靜態密碼檔案。

私鑰

SNC 使用外部安全產品來執行通訊夥伴之間的身份驗證。您可以使用諸如公鑰基礎設施 (PKI) 等安全措施以及其他流程來生成和分發金鑰對,並確保使用者的私鑰得到妥善保護。

有不同的方法可以保護網路授權的私鑰:

- 硬體解決方案

- 軟體解決方案

現在讓我們詳細討論一下。

硬體解決方案

您可以使用硬體解決方案來保護使用者的私鑰,其中您向各個使用者發放智慧卡。所有金鑰都儲存在智慧卡中,使用者應透過使用指紋或 PIN 密碼的生物識別技術對他們的智慧卡進行身份驗證。

每個使用者都應保護這些智慧卡免遭盜竊或丟失,使用者可以使用該卡加密文件。

使用者不允許共享智慧卡或將其提供給其他使用者。

軟體解決方案

也可以使用軟體解決方案來儲存各個使用者的私鑰。與硬體解決方案相比,軟體解決方案成本較低,但安全性也較低。

當用戶將私鑰儲存在檔案和使用者詳細資訊中時,需要保護這些檔案免受未經授權的訪問。