- 計算機安全教程

- 計算機安全 - 首頁

- 計算機安全 - 概述

- 計算機安全 - 要素

- 計算機安全 - 術語

- 計算機安全 - 層次

- 計算機安全 - 作業系統安全

- 計算機安全 - 防病毒

- 計算機安全 - 惡意軟體

- 計算機安全 - 加密

- 計算機安全 - 資料備份

- 災難恢復

- 計算機安全 - 網路

- 計算機安全 - 策略

- 計算機安全 - 檢查清單

- 法律合規性

- 計算機安全有用資源

- 計算機安全 - 快速指南

- 計算機安全 - 資源

- 計算機安全 - 討論

計算機安全 - 快速指南

計算機安全 - 概述

在本教程中,我們將探討計算機安全的概念,它可以是筆記型電腦、工作站、伺服器或網路裝置。本教程主要面向 IT 行業的 IT 專業人員、系統管理員、安全管理員。

為什麼需要安全?

網路空間(網際網路、工作環境、內聯網)正成為所有組織和個人保護其敏感資料或聲譽的危險場所。這是因為有大量人員和機器訪問它。需要提及的是,最近的研究表明,一個很大的危險來自內部威脅或失望的員工,例如愛德華·斯諾登案,另一個內部威脅是資訊資料很容易透過內聯網訪問。

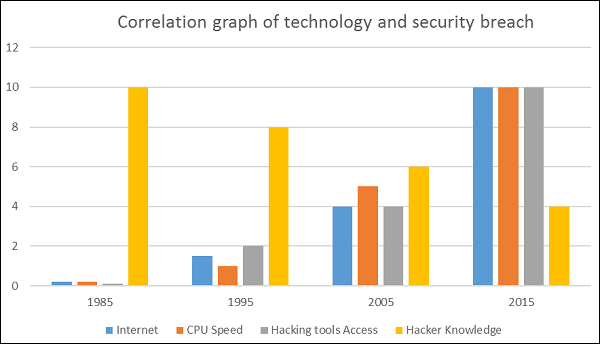

一個重要的指標是想要入侵或破壞您安全的人的 IT 技能有所下降,但其成功率卻有所提高,這主要歸因於以下三個因素:

駭客工具可以很容易地被任何人透過谷歌搜尋找到,而且種類繁多。

近年來,終端使用者的技術發展迅速,例如網際網路頻寬和計算機處理速度。

訪問駭客資訊手冊。

所有這些都可能使即使是出於好奇心的小學生也成為您組織的潛在駭客。

由於鎖定所有網路並非可行選項,因此安全管理員唯一可以做出的回應就是將其網路、應用程式和作業系統強化到合理的安全級別,並制定業務災難恢復計劃。

下圖讓我們瞭解基本情況。

保護什麼?

讓我們看看這種情況,您是一家小型公司的 IT 管理員,有兩臺小型伺服器放在角落裡,並且您非常擅長自己的工作。您定期進行更新、設定防火牆、防病毒軟體等。有一天,您發現組織員工無法再訪問系統了。當您去檢查時,您看到清潔女工正在工作,並且不小心拔掉了電源線,導致伺服器斷電。

我的意思是,即使是物理安全在計算機安全中也很重要,因為我們大多數人認為這是最後需要考慮的事情。

現在讓我們直接進入在計算機環境中需要保護的所有內容的要點:

首先,是透過設定控制系統(如運動報警器、門禁系統、溼度感測器、溫度感測器)來檢查物理安全。所有這些元件都降低了計算機被盜或被人類和環境本身損壞的可能性。

有權訪問計算機系統的人員應擁有自己的使用者 ID 和密碼保護。

監視器應受螢幕保護程式保護,以隱藏使用者離開或不活動時顯示的資訊。

保護您的網路,尤其是無線網路,應使用密碼。

網際網路裝置(如路由器)應使用密碼進行保護。

用於儲存資訊的(可能是財務或非財務)資料應透過加密進行保護。

在傳輸過程中,應透過加密來保護資訊的所有表示形式。

計算機安全意識的好處

您知道在這個數字世界中,安全最大的漏洞或最薄弱的環節是什麼嗎?

答案。是我們人類。

大多數安全漏洞都來自未經告知和培訓的人員,他們會將資訊洩露給第三方或在網際網路上釋出資料,而不知道後果。

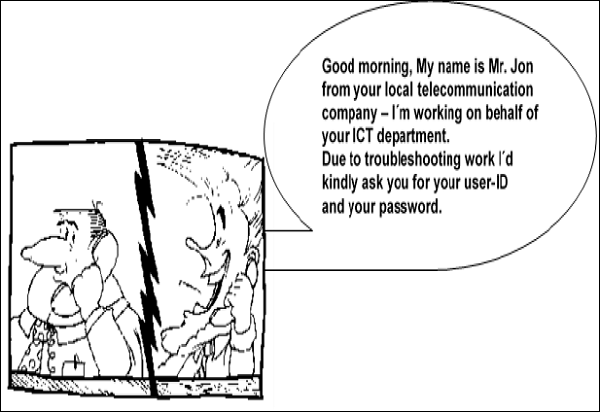

請參閱以下場景,它告訴我們如果沒有計算機安全意識,員工可能會最終做什麼:

因此,計算機安全意識的好處是顯而易見的,因為它直接最大程度地減少了您的身份、計算機和組織被駭客入侵的可能性。

安全攻擊造成的潛在損失

即使您在房間裡使用一臺計算機,網路空間中也存在許多潛在損失。在這裡,我將列出一些對您和他人都產生直接影響的示例:

丟失資料 - 如果您的計算機遭到駭客入侵或感染,則您的所有儲存資料很可能被攻擊者獲取。

計算機資源被濫用 - 這意味著您的網路或計算機可能會過載,因此您無法訪問您的真實服務,或者在最壞的情況下,駭客可能會利用它來攻擊另一臺機器或網路。

聲譽受損 - 想象一下,如果您的 Facebook 帳戶或商務電子郵件遭到社交工程攻擊,並向您的朋友、業務合作伙伴傳送虛假資訊。您需要時間來恢復聲譽。

身份盜竊 - 這是您的身份(照片、姓名、地址和信用卡)被盜並可用於犯罪(如製作假身份證明檔案)的情況。

基本計算機安全檢查清單

在每個作業系統中,我們每個人都需要做一些基本的事情:

檢查使用者是否受密碼保護。

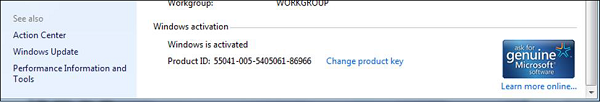

檢查作業系統是否已更新。就我而言,我截取了我的筆記型電腦(Windows 7)的螢幕截圖。

檢查是否已安裝並更新了防病毒或反惡意軟體。就我而言,我安裝了 Kaspersky 防病毒軟體並已更新。

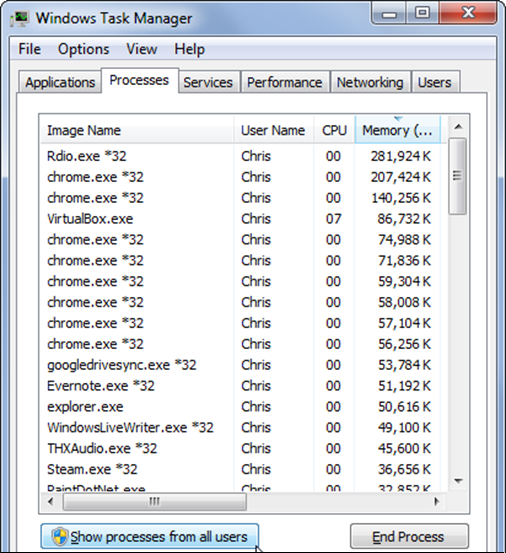

- 檢查是否有消耗資源的異常服務正在執行。

- 檢查您的監視器是否正在使用螢幕保護程式。

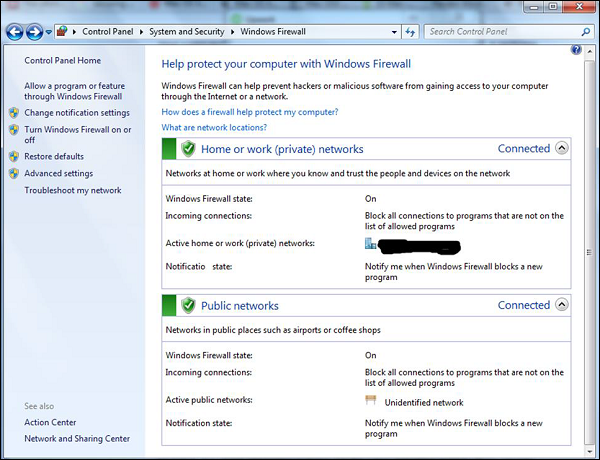

- 檢查計算機防火牆是否已開啟。

- 檢查您是否定期進行備份。

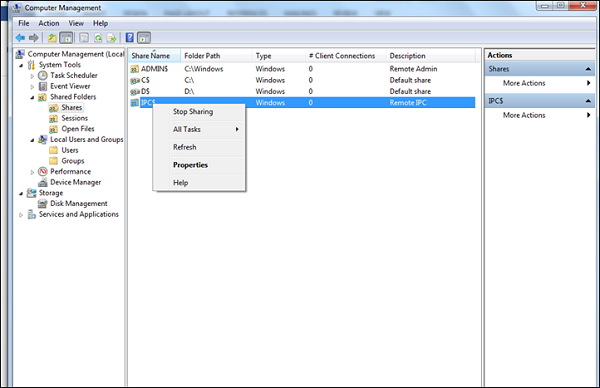

- 檢查是否有無用的共享。

- 檢查您的帳戶是否具有完全許可權或受到限制。

- 更新其他第三方軟體。

計算機安全 - 要素

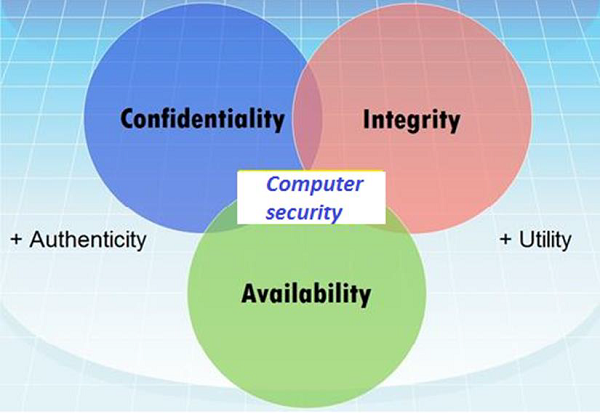

計算機安全的一般狀態能夠檢測和防止攻擊,並能夠恢復。如果這些攻擊成功,則必須控制資訊和服務的破壞,並檢查它們是否保持在較低或可容忍的水平。

計算機安全中的不同要素

為了滿足這些要求,我們引入了三個主要要素,即機密性、完整性和可用性,以及最近新增的真實性和實用性。

機密性

機密性是指隱藏資訊或資源。此外,還需要對想要訪問資訊的第三方保密資訊,因此只有合適的人員才能訪問它。

現實生活中的示例 - 假設有兩個人透過加密電子郵件進行通訊,他們知道彼此的解密金鑰,並且他們透過將這些金鑰輸入電子郵件程式來讀取電子郵件。如果其他人可以在金鑰輸入程式時讀取這些解密金鑰,則該電子郵件的機密性就會受到損害。

完整性

完整性是指系統或資源中資料的可信賴性,從防止未經授權和不當更改的角度來看。通常,完整性由兩個子要素組成:資料完整性,它與資料內容有關;以及身份驗證,它與資料的來源有關,因為此類資訊只有在正確的情況下才有價值。

現實生活中的示例 - 假設您正在進行 5 美元的線上支付,但您的資訊在不知情的情況下被篡改,以某種方式傳送給賣家 500 美元,這將花費您太多。

在這種情況下,加密在確保資料完整性方面發揮著非常重要的作用。常用的保護資料完整性的方法包括對接收到的資料進行雜湊計算,並將其與原始訊息的雜湊值進行比較。但是,這意味著原始資料的雜湊值必須以安全的方式提供。

可用性

可用性是指在需要時訪問資源資料的可能性,因此資訊只有在授權人員能夠在正確的時間訪問時才有價值。如今,拒絕訪問資料已成為一種常見的攻擊手段。想象一下,即時伺服器的停機時間會造成多大的損失。

現實生活中的示例 - 假設駭客入侵了銀行的 Web 伺服器並使其宕機。作為已驗證的使用者,您想要進行電子銀行轉賬,但無法訪問它,未完成的轉賬將導致銀行損失資金。

計算機安全 - 術語

在本章中,我們將討論計算機安全中使用的不同術語。

未經授權的訪問 - 未經授權的訪問是指某人使用他人的帳戶詳細資訊訪問伺服器、網站或其他敏感資料。

駭客 - 是試圖出於某種原因(可能是金錢、社會原因、娛樂等)利用計算機系統的人。

威脅 - 是可能危及安全的行為或事件。

漏洞 - 是系統中可能導致與安全系統相關的意外和不良事件的弱點、設計問題或實現錯誤。

攻擊 - 是個人或機器對系統發起的安全攻擊。它違反了安全性。

防病毒或反惡意軟體 - 是一種在不同作業系統上執行的軟體,用於防止惡意軟體。

社會工程 - 是一種駭客用來透過心理操縱結合社會場景來從個人那裡竊取資料以用於不同目的的技術。

病毒 - 是一種惡意軟體,未經您的同意安裝在您的計算機上,用於不良目的。

防火牆 - 是一種軟體或硬體,用於根據規則過濾網路流量。

計算機安全 - 層次

在計算機安全中,層次是一種眾所周知的做法,它源於軍事技術。其目的是在攻擊者成功穿透第一層安全並找到漏洞時耗盡其精力,然後他必須在第二層中找到漏洞,依此類推,直到他到達目的地(如果他成功的話)。

下圖說明了層級安全。

讓我們看看層級安全中的最佳實踐:

計算機應用程式白名單 - 其思想是在您的計算機中僅安裝有限數量的有用且真實的應用程式。

計算機系統恢復解決方案 − 如果您的計算機遭到駭客攻擊並且檔案損壞,您應該能夠再次訪問您的檔案。例如Windows系統還原或備份。

計算機和網路身份驗證 − 透過網路訪問的資料最好僅提供給授權使用者。使用使用者名稱和密碼!!!

檔案、磁碟和可移動介質加密 − 通常,加密硬碟或可移動裝置是一個好習慣,這樣做的目的是,如果您的筆記型電腦或可移動USB被盜並插入另一臺機器,則無法讀取其中的內容。一個好的工具是TrueCrypt。

遠端訪問身份驗證 − 透過網路訪問的系統最好僅提供給授權使用者。使用使用者名稱和密碼!!!

網路資料夾加密 − 與網路身份驗證的情況類似,如果您共享網路儲存或網路資料夾,最好對其進行加密,以防止任何監聽網路的未授權使用者讀取資訊。

安全邊界和端到端訊息傳遞 − 如今,電子郵件或即時訊息傳遞非常普遍,並且是主要的通訊工具。最好在終端使用者之間對通訊進行加密,一個好的工具是PGP加密工具。

計算機安全 - 作業系統安全

在本節中,我們將從實踐的角度探討如何保護或加固(加固是另一個用於保護作業系統的詞語)工作站,以及需要遵循的步驟。我們將介紹Windows作業系統和Mac OS X,因為大多數計算機都使用這兩個作業系統,但所有其他作業系統(如Linux或Android)的安全邏輯都是相同的。

Windows作業系統安全指南

以下是Windows作業系統安全指南的列表。

使用Windows作業系統的許可版本,而不是破解版或盜版版,並激活它們以獲取正版更新。

停用未使用的使用者 − 為此,右鍵單擊“計算機” - “管理” - “本地使用者和組” - “使用者”,然後停用不需要的使用者。在我的情況下,我停用了“訪客”和“管理員”使用者,並建立了一個新的非預設使用者,例如“Admin”。

停用未使用的共享 − 預設情況下,Windows作業系統會建立共享,請參閱以下螢幕截圖。您需要停用它們,為此,請執行以下操作 -

右鍵單擊“我的電腦” - “管理” - “共享資料夾” - 右鍵單擊“停止共享”。

下一步是定期更新Windows作業系統。建議自動定期執行此操作。要進行設定,請轉到控制面板 - 系統和安全 - Windows更新 - 確定。

啟用Windows系統防火牆,這將阻止所有進行通訊的未授權服務。要進行設定,請轉到控制面板 - 系統和安全 - Windows防火牆。

安裝許可的防病毒軟體並進行更新,在接下來的章節中,我們將詳細介紹防病毒軟體。強烈建議不要從種子檔案下載並安裝破解版本。

您應該始終配置受密碼保護的螢幕保護程式。要進行設定,請按照以下路徑操作 -

控制面板 - 所有控制面板項 - 個性化 - 開啟或關閉螢幕保護程式 - 選中“恢復時,顯示登入螢幕”。

停用可移動介質的自動播放。這阻止了病毒從可移動裝置自動執行。

要停用它,請轉到 – 開始 - 在搜尋框中鍵入“編輯組策略” - “管理模板” - “Windows元件” - “自動播放策略” - “關閉自動播放” - “啟用” - “確定”。

僅安裝受信任的Internet Explorer瀏覽器,如Internet Explorer、Chrome或Mozilla Firefox,然後定期更新它們。缺少更新可能導致被黑。

啟用BitLocker驅動器加密以加密硬碟驅動器,但它僅在Windows & Ultimate及更高版本中可用。

要啟用它,請按照以下路徑操作:開始 - 控制面板 - 系統和安全 - BitLocker驅動器加密。

設定BIOS密碼 − 此選項因不同的計算機制造商而異,我們需要閱讀製造商指南,此選項在作業系統之上為您的計算機提供了另一層安全性。

Mac OS X安全指南

以下是Mac OS X安全指南的列表。

使用Mac OS X的許可版本,切勿使用破解版或盜版版。安裝後,啟用它們以獲取正版更新。

為root使用者設定密碼並建立一個許可權較低的使用者。預設情況下,Mac OS X的root使用者沒有密碼,因此您需要設定一個密碼,然後建立一個許可權較低的使用者用於日常使用。

要進行設定,請執行以下操作:Apple選單 - 系統偏好設定 - 單擊“使用者與群組”

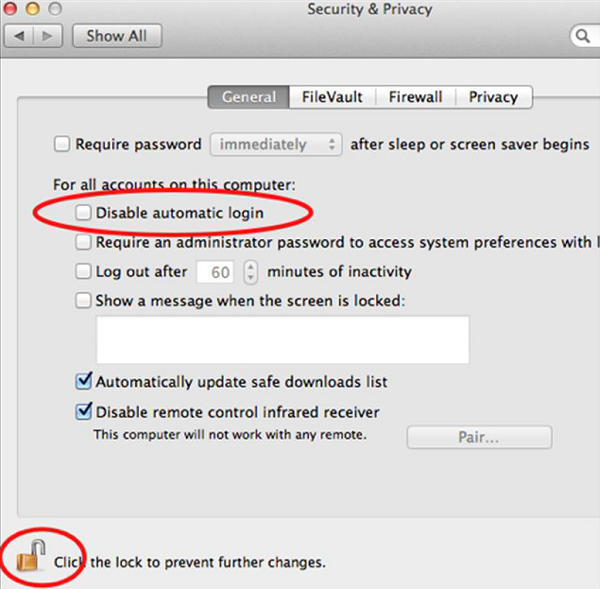

停用自動登入 − 預設情況下,Mac OS X配置為自動登入建立的第一個管理員使用者。它還在登入視窗中顯示所有有效的使用者名稱。

要停用此功能,您需要:開啟系統偏好設定 - 帳戶 - 使用者 - 取消選中“自動登入” - 單擊“登入選項”(選項卡) - 將“顯示登入視窗為”設定為“名稱和密碼”。

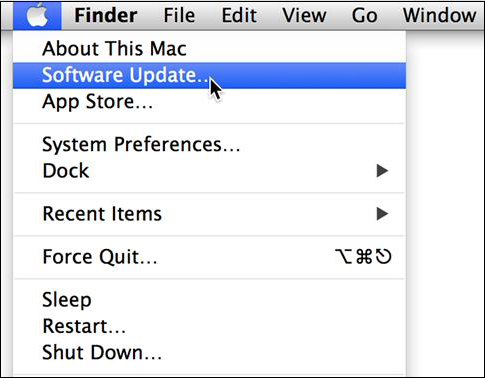

更新Mac OS X − 為了保護我們的系統,我們需要獲取Mac OS X的更新和補丁。

為此,我們按照以下路徑操作:單擊“系統偏好設定” - “軟體更新” - 將預設的“每週”更改為“每天” - 退出“系統偏好設定”。

最好每週執行一次,因為它不會給您的網路造成過載,如果您擁有大型網路。

啟用Mac OS X系統防火牆。轉到系統偏好設定 - 共享 - 防火牆 - 單擊“啟動”。

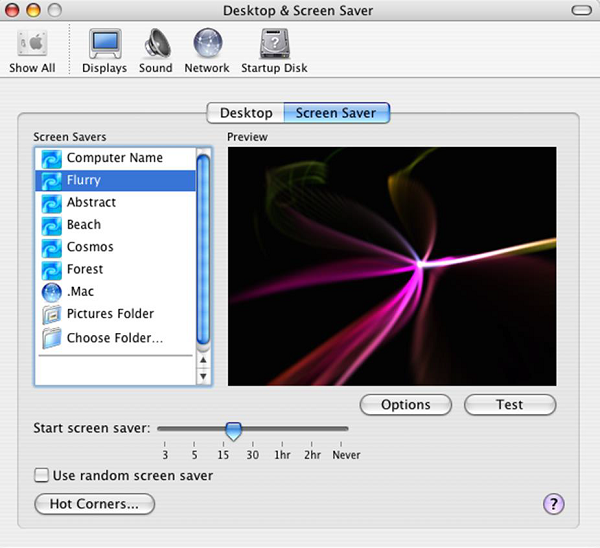

配置螢幕保護程式密碼保護:要進行設定,請按照以下路徑操作 – 系統偏好設定 - 螢幕效果 - 啟用 - 將“螢幕效果啟動前的時間”設定為5分鐘 - 將“喚醒螢幕效果時使用的密碼”設定為“使用我的使用者帳戶密碼”。建議少於5分鐘。

設定Open Firmware密碼 − 雙擊應用程式圖示以開啟它。單擊“更改”按鈕以修改安全設定。如果您要啟用安全功能,請在 – “密碼”和“驗證”框中輸入密碼。單擊“確定”。輸入您的系統管理員帳戶。

加密資料夾 − Mac OS X具有FileVault,它可以加密您主資料夾中的資訊。您可以在以下螢幕截圖中看到FileVault。

單擊Apple選單 - 系統偏好設定 - 安全與隱私 - FileVault - 單擊鎖定圖示以解鎖它,然後輸入管理員名稱和密碼。

然後您需要開啟FileVault。

停用Handoff − Handoff是一個保持工作同步的功能,但它需要向Apple傳送一些資料才能工作。建議停用它。

為此:單擊“系統偏好設定” - “通用” - 取消選中“允許此Mac與您的iCloud裝置之間進行Handoff”。

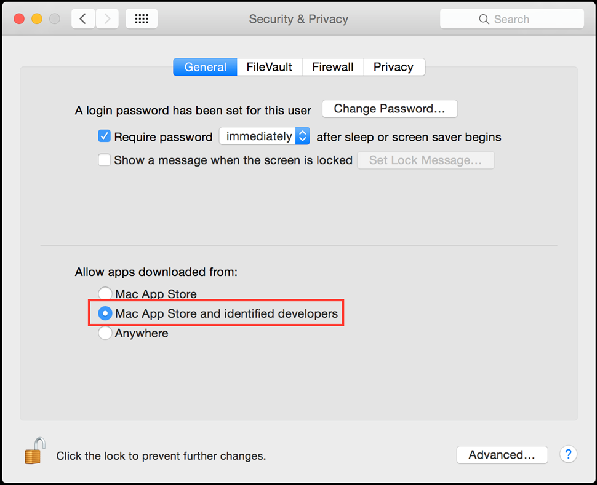

僅允許簽名應用程式 − 為了減少攻擊面,建議不要執行未經信任且未簽名程式碼。

要僅允許由授權開發人員簽名的應用程式,您應該按照以下路徑操作 – 系統偏好設定 - 安全與隱私 - 通用 - 將“允許從以下位置下載的應用程式”設定為“Mac App Store和已識別的開發者”。

計算機安全 - 防病毒

在上一章中,我們瞭解瞭如何保護我們的計算機,其中一點是安裝和更新防病毒軟體。如果沒有此軟體,您的系統和網路很可能會受到攻擊並遭受駭客攻擊,並且還可能受到各種病毒的影響。

重要的是防病毒掃描引擎和病毒特徵庫需要定期更新,我們這樣做是因為如果您的系統受到最新惡意軟體的攻擊,它將被檢測到。

防病毒引擎的基本功能

所有防病毒引擎都有三個元件來實現相應的功能。瞭解這些功能很重要,因為在我們需要的情況下,它將幫助我們更好地手動清理病毒。

掃描 − 當在網路空間中檢測到新的病毒時,防病毒生產商開始編寫程式(更新)以掃描類似的特徵字串。

完整性檢查 − 此方法通常檢查作業系統中病毒操縱的檔案。

攔截 − 此方法主要用於檢測木馬,它檢查作業系統對網路訪問的請求。

下圖顯示了防病毒引擎功能的架構。

線上病毒測試

如果系統管理員沒有安裝防病毒軟體或懷疑某個檔案被感染。他們會建議使用線上測試防病毒引擎,我認為這其中最好的一個 – https://virustotal.com/.

問:為什麼選擇此選項?

答:它是一項免費且獨立的服務。它使用多個防病毒引擎(41個防病毒引擎),因此其結果將顯示所有41個引擎的結果。它即時更新引擎。

為了進一步說明,請參閱以下螢幕截圖,其中我上傳了一個帶有病毒的檔案,結果為33/41(檢測率),這意味著它包含病毒並且未透過測試,因此不應開啟。

此網站的一個好功能是URL檢查,在進入網站之前,您可以輸入URL,它會為您檢查該網站是否被感染並可能對您造成危害。

我對一個URL進行了測試,結果顯示該URL是乾淨的,並且達到100%,因此我可以訪問它,而無需擔心計算機被感染。

免費防病毒軟體

由於本教程是實踐操作,我將向您展示在哪裡獲取免費防病毒軟體以及在您預算不足的情況下在哪裡下載。

免費版本的防病毒軟體與同一公司生產的付費版本的惡意軟體檢測分數幾乎相同,但商業防病毒軟體在安全效能方面略有不同,在我們的案例中,我們是系統管理員,我們希望在工作環境中獲得最大的保護。

您可以從PCMagazin(http://in.pcmag.com/)獲取當前最佳評級免費防病毒軟體的評論。在以下URL中,您可以自行檢視 http://www.pcmag.com/article2/0,2817,2388652,00.asp

讓我們詳細瞭解其中一些防病毒軟體 -

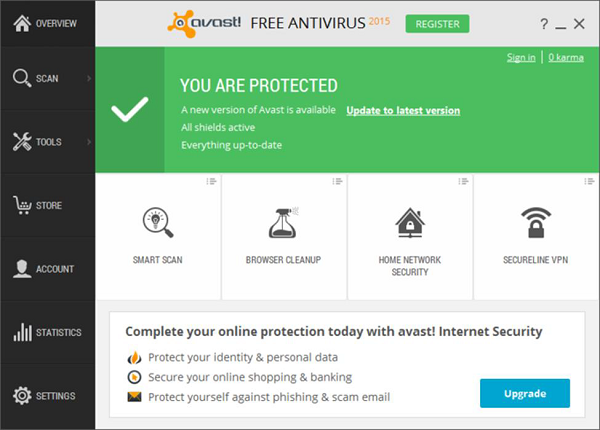

Avast防病毒軟體

該防病毒軟體在惡意軟體攔截和反釣魚測試掃描方面得分很高,可以從https://www.avast.com/en-eu/index下載

對於伺服器安裝,您需要商業版本。

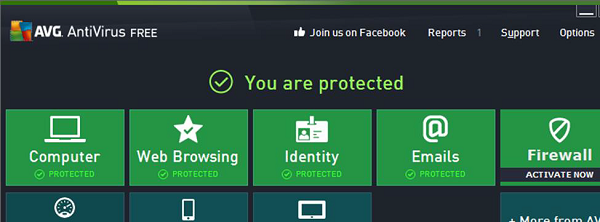

AVG防病毒軟體

它可以從http://www.avg.com/us-en/free-antivirus-download下載。對於伺服器安裝,您需要購買商業版本。

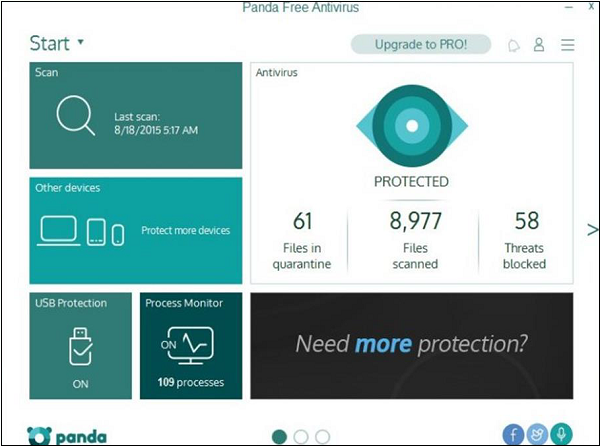

Panda防病毒軟體2016

它可以從http://www.pandasecurity.com/usa/homeusers/downloads/下載

它具有以下優秀功能 -

- 救援磁碟

- USB保護

- 程序監視器

對於伺服器安裝,您需要購買商業版本。

Bitdefender防病毒軟體

它可以從http://www.bitdefender.com/solutions/free.html下載。該防病毒軟體的一個好功能是它可以在後臺完全執行。無需配置設定。對於伺服器安裝,您需要購買商業版本。

Microsoft安全基礎

儘管由於微軟品牌的原因,它並非最頂級的免費防病毒軟體,但值得一提的是,微軟本身提供了一個名為Microsoft安全基礎的免費防病毒軟體。

它可以從http://windows.microsoft.com/en-us/windows/security-essentials-download下載

商業防病毒軟體

我應該提到,所有提供免費防毒軟體的公司也提供其商業版本。根據PC雜誌,最好的商業防毒軟體是:

- 卡巴斯基反病毒軟體

- Bitdefender Antivirus Plus 2016

- 邁克菲防毒軟體 Plus (2016)

- Webroot SecureAnywhere 防病毒軟體 (2015)

請檢視以下連結自行驗證:http://www.pcmag.com/article2/0,2817,2372364,00.asp

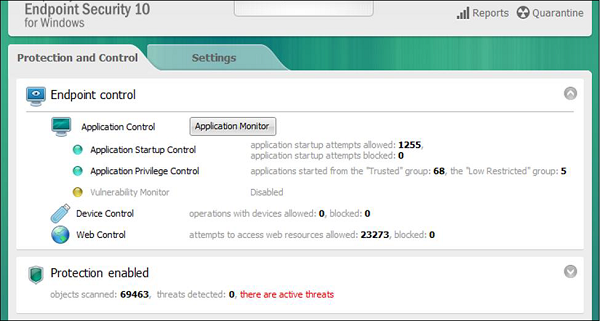

卡巴斯基反病毒軟體

它可以從以下連結下載免費試用版:http://www.kaspersky.com/free-trials/anti-virus

它在反網路釣魚方面得分很高。它還在安全工具方面提供了一些有用的額外功能,例如電腦中的信用卡保護。

邁克菲防毒軟體 Plus

它可以從以下連結下載免費試用版:http://home.mcafee.com/downloads/OneClickTrial.aspx?culture=en-us

它保護所有作業系統,如Windows、Mac OS、Android和iOS裝置。非常優秀的惡意網址攔截和反網路釣魚功能。

Webroot SecureAnywhere 防病毒軟體

它可以從以下連結下載免費試用版:http://www.webroot.com/us/en/home/products/av

它的一些突出功能包括:

- 恢復被勒索軟體加密的檔案

- 佔用極少的磁碟空間

- 掃描速度非常快

- 處理未知惡意軟體

- 包含防火牆

計算機安全 - 惡意軟體

在上一章中,我們討論了有助於保護我們系統的防毒軟體,但在本章中,我們將討論惡意軟體,如何手動檢測它們,它們的型別,副檔名,感染計算機的跡象等。瞭解這些非常重要,因為如今企業和個人電腦的感染率過高。

它們是能夠自我複製的程式,透過將自身附加到其他可執行程式碼來複制自身的程式碼。它們在沒有計算機使用者許可或知情的情況下執行。就像現實生活中的病毒一樣,計算機病毒也會汙染其他健康檔案。

但是,我們應該記住,病毒只有在計算機使用者的協助下才能感染外部機器。這可能發生在點選來自陌生人的電子郵件附件、插入未掃描的USB或開啟不安全的URL時。作為系統管理員,我們必須刪除這些計算機上使用者的管理員許可權。我們將惡意軟體分為三種類型:

- 木馬和Rootkit

- 病毒

- 蠕蟲

病毒的特徵

以下是感染我們計算機的任何病毒的一些特徵。

它們駐留在計算機的記憶體中,並在附加的程式開始執行時啟用自身。

**例如**:它們通常會附加到Windows作業系統的**explorer.exe**程序中,因為此程序一直處於執行狀態,因此當此程序開始佔用太多計算機資源時,您應該謹慎。

在感染階段後,它們會修改自身,例如原始碼、副檔名、新檔案等,因此防毒軟體更難以檢測到它們。

它們始終試圖透過以下方式隱藏在作業系統中:

將自身加密成神秘的符號,並在複製或執行時解密自身。

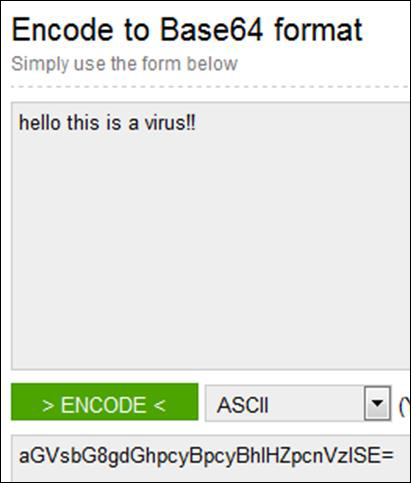

**例如**:您可以檢視以下圖片以更好地理解,就像我在我的電腦上找到的這個檔案一樣。

找到此檔案後,我使用文字編輯器打開了它,正如預期的那樣,文字無法理解,如下面的螢幕截圖所示。

發現這一點後,我嘗試了base64解碼器,發現它是一個病毒檔案。

此病毒可能對您的計算機造成以下影響:

它可能會刪除計算機上的重要資料,為其程序騰出空間。

它可能會透過重定向磁碟資料來避免檢測。

它可以透過觸發自身事件來執行任務。例如,這發生在感染的計算機上,彈出視窗等自動出現在螢幕上。

它們在Windows和Mac OS中很常見,因為這些作業系統沒有多個檔案許可權並且分佈更廣泛。

惡意軟體的工作流程以及如何清除它

惡意軟體會將自身附加到程式,並利用某些事件傳播到其他程式,它們需要這些事件發生,因為它們無法:

- 自行啟動

- 使用非可執行檔案傳播自身

- 感染其他網路或計算機

從以上結論可以看出,當某些異常程序或服務自行執行時,我們應該進一步調查它們與可能存在的病毒之間的關係。調查過程如下:

要調查這些程序,請從使用以下工具開始:

- fport.exe

- pslist.exe

- handle.exe

- netstat.exe

**Listdll.exe**顯示所有正在使用的**dll檔案**,而**netstat.exe**及其變數顯示所有正在執行的程序及其各自的埠。

您可以檢視以下示例,瞭解我如何對映我使用的卡巴斯基反病毒軟體的程序,以及如何結合使用**netstat -ano**命令檢視程序號以及任務管理器檢視此編號所屬的程序。

然後,我們應該查詢任何**修改、替換或刪除的檔案**,並檢查**共享庫**。它們通常會感染副檔名為**.EXE、.DRV、.SYS、.COM、.BIN**的可執行程式檔案。惡意軟體會更改真實檔案的副檔名,例如:File.TXT更改為File.TXT.VBS。

如果您是Web伺服器的系統管理員,那麼您應該注意另一種稱為**webshell**的惡意軟體。它通常以.php副檔名存在,但具有奇怪的檔名並以加密形式存在。如果您檢測到它們,則應刪除它們。

完成上述操作後,我們應該更新防毒程式並再次掃描計算機。

檢測病毒感染導致的計算機錯誤

在本節中,我們將討論如何從病毒中檢測計算機或作業系統的故障,因為有時人員和系統管理員會混淆這些症狀。

以下事件很可能不是由惡意軟體引起的:

- 系統在BIOS階段啟動時出錯,例如BIOS電池電量顯示、計時器錯誤顯示。

- 硬體錯誤,例如蜂鳴聲、RAM燒燬、硬碟等。

- 如果文件無法正常啟動,例如檔案損壞,但其他檔案可以正常開啟。

- 鍵盤或滑鼠無法響應您的命令,您需要檢查外掛。

- 顯示器頻繁開關,例如閃爍或振動,這是硬體故障。

另一方面,如果您的系統出現以下跡象,則應檢查是否存在惡意軟體。

您的計算機顯示彈出視窗或錯誤表格。

頻繁凍結。

程式或程序啟動時速度變慢。

第三方抱怨他們透過社交媒體或電子郵件收到了您發出的邀請。

副檔名發生變化或未經您同意向系統添加了檔案。

即使您的網際網路速度很快,Internet Explorer 也會頻繁凍結。

您的硬碟大部分時間都在被訪問,您可以從計算機機箱上的LED指示燈看出這一點。

作業系統檔案已損壞或丟失。

如果您的計算機消耗過多的頻寬或網路資源,則可能是計算機蠕蟲造成的。

硬碟空間一直被佔用,即使您沒有執行任何操作,例如安裝新程式。

檔案和程式大小與原始版本相比發生了變化。

**一些避免病毒的實用建議:**

- 不要開啟來自陌生人或包含可疑文字的熟人的任何電子郵件附件。

- 不要接受來自社交媒體上陌生人的邀請。

- 不要開啟來自陌生人或以任何奇怪形式傳送的熟人的URL。

病毒資訊

如果您發現了一個病毒,但想進一步調查其功能,我建議您檢視這些病毒資料庫,這些資料庫通常由防毒軟體供應商提供。

**卡巴斯基病毒資料庫** - (http://www.kaspersky.com/viruswatchlite?hour_offset=-1)

**F-Secure** - (https://www.f-secure.com/en/web/labs_global/threat-descriptions)

**賽門鐵克 - 病毒百科全書** - (https://www.symantec.com/security_response/landing/azlisting.jsp)

計算機安全 - 加密

在本章中,我們將討論加密對於計算機安全的重要性。

什麼是加密?

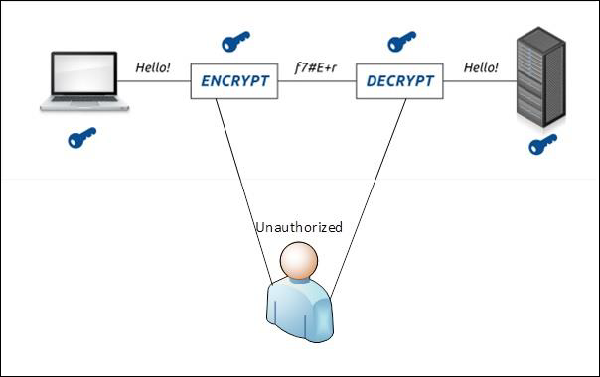

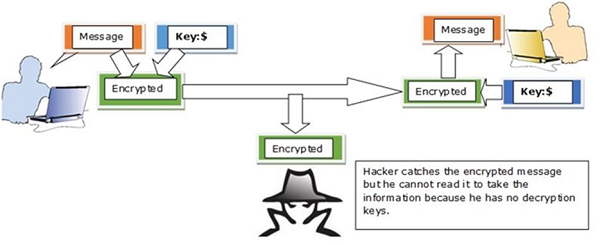

加密是將真實資訊轉換為只有授權方才能閱讀的形式,因此,在最壞的情況下,如果有人訪問了這些檔案,他們仍然無法理解其中的資訊。

加密的基礎可以追溯到古代。一個很好的例子是信鴿傳遞資訊,國王們過去常常用特定的程式碼向戰場上的指揮官傳送資訊,如果敵人截獲了這些資訊,他們也無法閱讀,只是資訊丟失了,但如果資訊到達目的地,指揮官擁有解密詞彙表,因此他們可以解密它。

我們應該提到,加密可以用於善意或惡意目的。惡意的情況是大多數惡意軟體檔案都以加密形式存在,因此除了駭客之外,其他人無法讀取。

用於加密文件的工具

在本教程中,我們將更多地關注實踐而不是理論方面,以便更好地理解。讓我們討論一些用於加密文件的工具:

**Axcrypt** - 它是最好的開源加密檔案軟體之一。它可以在Windows OS、Mac OS和Linux上使用。

**GnuPG** - 這也是一個開源軟體,並且可以與其他軟體(如電子郵件)整合。它可以從以下連結下載:https://www.gnupg.org/download/index.html

**Windows BitLocker** - 它是Windows整合的工具,其主要功能是保護和加密所有硬碟卷。

FileVault − 它是一個Mac OS整合的工具,用於安全並加密所有硬碟卷。

通訊加密方式

系統管理員應使用並向其員工提供安全的加密通訊渠道,其中之一是SSL(安全套接字層)。此協議有助於在客戶端和伺服器之間建立安全加密的連線。通常,它用於Web伺服器、郵件伺服器、FTP伺服器。

為什麼要使用它?

如果您有一個線上商店,並且您的客戶正在使用他們的信用卡和個人資料從該商店購買產品。但這些資料(資料)有被簡單的竊聽竊取的風險,因為通訊是明文傳輸的,為了防止這種情況,SSL協議將有助於加密此通訊。

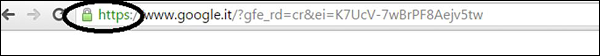

如何檢視通訊是否安全?

瀏覽器會提供視覺提示,例如鎖圖示或綠色條,以幫助訪問者瞭解其連線何時安全。以下螢幕截圖顯示了一個示例。

系統管理員使用的另一個工具是SSH(安全外殼)。這是telnet和其他未加密實用程式(如rlogin、rcp、rsh)的安全替代品。

它提供了一個安全的通道,在網際網路上透過主機到主機的通訊進行加密。它減少了中間人攻擊。可以從以下地址下載 - http://www.putty.org/

計算機安全 - 資料備份

在本章中,我們將討論備份,這是一個儲存資料(可能透過網路或計算機)的過程。

為什麼需要備份?

主要目的是從意外事件中恢復丟失的資料,例如意外刪除或檔案損壞(在許多情況下是由病毒引起的)。例如勒索軟體,當您的計算機感染時,它會加密您的所有資料,第二個目的是在您想要的時間點回滾資料。這在公司中經常發生,這些公司擁有應用程式和資料庫,並且希望使用特定版本的資料來測試其應用程式。

大型公司如何管理此流程?

建議在擁有大量資料的大型公司中,有必要配備一名備份管理員,他是公司中最值得信賴的人員之一,因為他可以訪問該組織的所有資料,並且通常處理備份例行檢查和備份的健康狀況。

備份裝置

在本節中,我們將看到從小型到企業解決方案的備份裝置。對於個人電腦,它們是 -

CD和DVD、藍光光碟 − 它們用於家庭/個人使用,人們可以儲存其文件,主要是個人或與辦公相關的文件,因為它們的容量很小,從750MB到50GB不等。

可移動裝置 − 它們同樣用於家庭使用(資料、文件、音樂、照片、電影),可以是可移動USB或外接硬碟。它們的容量最近大幅增加,從2GB到2TB不等。

網路附加儲存(NAS) − 它們通常是用於小型企業備份目的的裝置,因為它們提供了集中式的備份方式。所有使用者都可以透過網路連線到此裝置並儲存資料。

與其他解決方案相比,它們的成本較低,並且還提供了良好的容錯性,因為它們配置為RAID(獨立磁碟冗餘陣列)。它們可以是機架式或非機架式安裝。它們提供了良好的使用者身份驗證和Web控制檯管理。

儲存區域網路(SAN) − 這些通常是用於大型企業備份目的的裝置。它們為儲存提供高速網路,最大的生產商是EMC公司、戴爾。

基於位置的備份型別

備份型別可能因業務規模、預算和資料重要性而異。

它們分為兩種型別 -

- 本地備份

- 線上備份

通常,本地備份將資料儲存在CD、NAS儲存等裝置中,因為可以簡單地複製檔案或使用任何第三方軟體。伺服器中的一種是Windows備份,它包含在Windows Server Edition許可證中。

另一種是Acronis,它是市場上最好的備份軟體之一 - http://www.acronis.com/en-eu/

線上備份或雲端儲存

最大的趨勢之一是線上儲存,公司和使用者可以將資料儲存在雲端,並且比自己做所有事情更便宜。也不需要任何備份基礎設施和維護。

對於個人使用者,微軟等最大的供應商免費提供此服務。它提供OneDrive,您可以在其雲中儲存高達5GB的資料,並且它具有適用於不同作業系統的介面。

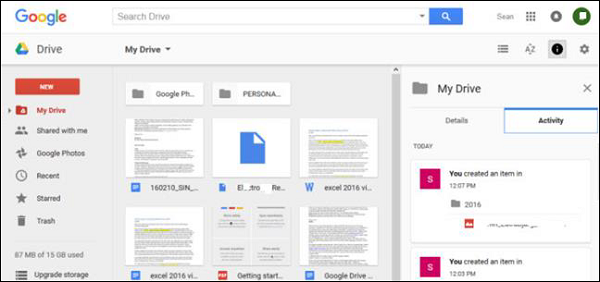

第二個是Google Drive,它是谷歌的產品,檔案會自動同步。

完整的列表可以在PCMagazin上檢視 - http://www.pcmag.com/article2/0,2817,2413556,00.asp#。對於前面提到的中小型企業,線上或雲備份解決方案是一個不錯的選擇,因為它們具有成本效益和責任性。

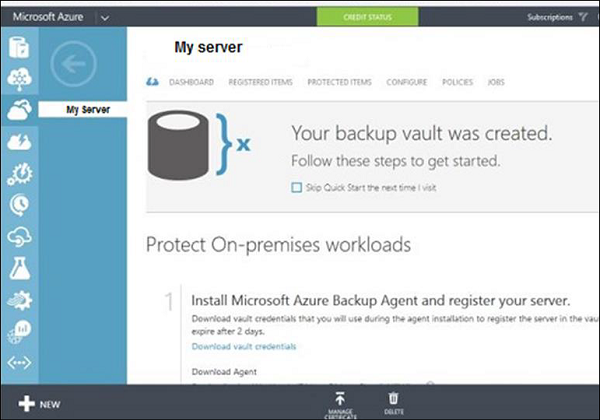

提供此類服務的最大供應商是微軟,其Azure解決方案 - https://azure.microsoft.com/en-us/documentation/scenarios/storage-backup-recovery/,它為該解決方案提供了非常高的效能和可擴充套件性。

另一個是亞馬遜及其產品S3,有關此產品的詳細資訊可以在以下網站找到 - http://aws.amazon.com/s3/

計算機安全 - 災難恢復

災難恢復通常是一個規劃過程,它會生成一個文件,以確保企業能夠解決影響其運營的關鍵事件。此類事件可能是自然災害(地震、洪水等)、網路攻擊或硬體故障(如伺服器或路由器)。

因此,制定一個有效的文件將減少技術和基礎設施方面業務流程的停機時間。此文件通常與業務連續性計劃相結合,該計劃對所有流程進行分析並根據業務重要性對其進行優先順序排序。在發生大規模中斷的情況下,它會顯示首先應恢復哪些流程以及停機時間應為多少。它還可以最大程度地減少應用程式服務中斷。它可以幫助我們以有組織的方式恢復資料,並幫助員工清楚地瞭解在發生災難時應該做什麼。

制定災難恢復計劃的要求

災難恢復始於對所有資產(如計算機、網路裝置、伺服器等)的清單,建議也按序列號進行登記。我們應該對所有軟體進行清單,並根據業務重要性對其進行優先順序排序。

以下表格顯示了一個示例 -

| 系統 | 停機時間 | 災難型別 | 預防措施 | 解決方案策略 | 完全恢復 |

|---|---|---|---|---|---|

| 工資系統 | 8小時 | 伺服器損壞 | 我們每天進行備份 | 在備份伺服器上恢復備份 | 修復主伺服器並恢復最新資料 |

您應該準備一份所有合作伙伴和服務提供商的聯絡人列表,例如ISP聯絡人和資料、您已購買的許可證及其購買地點。記錄您的所有網路,其中應包括IP架構、伺服器的使用者名稱和密碼。

為災難恢復採取的預防措施

伺服器機房應具有授權級別。例如:在任何給定時間點,只有IT人員才能進入。

伺服器機房應配備火災報警器、溼度感測器、水浸感測器和溫度感測器。

這些更多的是為了預防。您可以參考下圖。

在伺服器級別,應始終使用RAID系統,並且伺服器機房中應始終備有一塊備用硬碟。

您應該做好備份,通常建議進行本地和異地備份,因此您的伺服器機房中應配備NAS。

應定期進行備份。

網際網路連線是另一個問題,建議總部應有一條或多條網際網路線路。一條主線路和一條備用線路,以及提供冗餘的裝置。

如果您是一家企業,您應該有一個災難恢復站點,該站點通常位於主站點的城市之外。主要目的是作為備用,在發生任何災難時,它會複製和備份資料。

計算機安全 - 網路

在本章中,我們將從安全的角度討論網路。我們還將研究哪些系統可以幫助我們作為系統管理員提高安全性。

例如 − 我們是大型連鎖超市的系統管理員,但我們的公司希望透過推出線上銷售平臺來上線。我們已經完成了配置,並且系統已啟動並執行,但一週後,我們聽說該平臺被駭客入侵了。

我們問自己一個問題 - 我們做錯了什麼?我們忽略了網路安全,網路安全與設定同等重要,因為這種駭客攻擊會直接影響公司的聲譽,導致銷售額下降和市場價值下降。

幫助我們實現網路安全的裝置

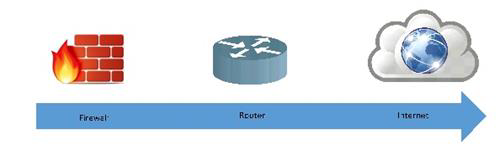

防火牆 − 它們可以是軟體或應用程式,在網路層執行。它們保護私有網路免受外部使用者和其他網路的攻擊。通常,它們是由程式組成的,其主要功能是監控從外部到內部以及從內部到外部的流量。它們的位置通常在路由器後面或路由器前面,具體取決於網路拓撲。

它們也被稱為入侵檢測裝置;它們的流量規則根據公司策略規則進行配置。例如,您阻止所有傳入POP埠的流量,因為您不想接收郵件,以便免受所有可能的郵件攻擊。它們會記錄所有網路嘗試,以便您以後進行審計。

它們還可以充當資料包過濾器,這意味著防火牆會根據源地址、目標地址和埠做出轉發或不轉發資料包的決定。

一些推薦的品牌包括 -

- 思科ASA系列

- Checkpoint

- Fortinet

- 瞻博網路

- SonicWALL

- pfSense

入侵檢測系統

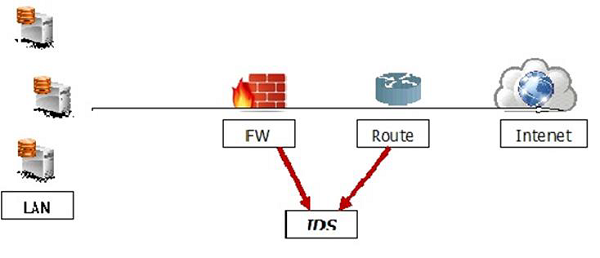

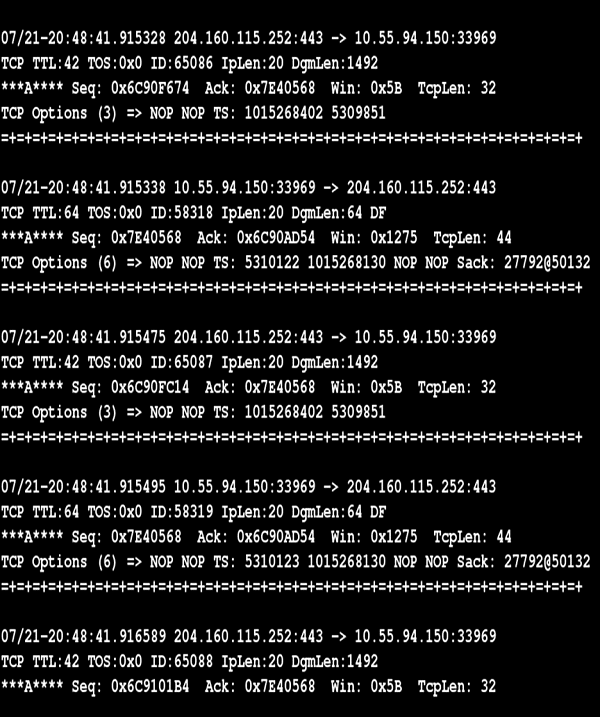

入侵檢測系統與防火牆一樣重要,因為它們可以幫助我們檢測對系統進行的攻擊型別,然後制定解決方案來阻止它們。監控部分包括跟蹤日誌、查詢可疑簽名以及儲存觸發事件的歷史記錄。它們還有助於網路管理員檢查發生的連線完整性和真實性。

讓我們看看它們的部署示意圖 -

入侵檢測工具

最好的入侵檢測工具之一是Snort,您可以從以下地址獲取資訊並下載 - www.snort.org

它基於軟體,但它是開源的,因此它是免費且易於配置的。它具有基於即時簽名的網路 - IDS,可以通知系統管理員埠掃描、DDOS攻擊、CGI攻擊、後門、作業系統指紋識別等攻擊。

其他IDS包括 -

- BlackICE Defender

- CyberCop Monitor

- Checkpoint RealSecure

- 思科安全IDS

- Vanguard Enforcer

- 朗訊RealSecure。

虛擬專用網路

這種型別的網路廣泛用於小型企業或企業網路。它有助於透過網際網路傳送和接收資料,但以安全加密的方式。通常,此網路是在兩個安全網路裝置(例如兩個防火牆)之間建立的。

例如,兩個ASA 5505防火牆之間的連線,如下圖所示。

計算機安全 - 策略

在本章中,我們將解釋安全策略,它們是公司技術基礎設施安全的基礎。

從某種程度上說,它們規範了員工在工作場所使用技術的行為,可以最大程度地降低被駭客攻擊、資訊洩露、網路不良使用等風險,並確保公司資源的安全。

在現實生活中,你會注意到你組織的員工總是傾向於點選不良或感染病毒的網址或帶有病毒的電子郵件附件。

安全策略在建立協議中的作用

以下是幫助建立組織安全策略協議的一些要點。

- 誰應該訪問系統?

- 如何配置?

- 如何與第三方或系統通訊?

策略分為兩類:

- 使用者策略

- IT 策略。

使用者策略通常定義了使用者在工作場所使用計算機資源的限制。例如,他們被允許在他們的計算機上安裝什麼,他們是否可以使用可移動儲存裝置。

而 IT 策略是為 IT 部門設計的,以確保 IT 領域的程式和功能安全。

通用策略 - 這是定義員工權利和系統訪問級別的策略。通常,即使在通訊協議中也將其作為預防措施包括在內,以防發生任何災難。

伺服器策略 - 這定義了誰應該訪問特定伺服器以及擁有哪些許可權。應該安裝哪些軟體,網際網路訪問級別,以及如何更新。

防火牆訪問和配置策略 - 它定義了誰應該訪問防火牆以及哪種型別的訪問,例如監控、規則更改。應允許哪些埠和服務,以及它是入站還是出站。

備份策略 - 它定義了誰是備份負責人,應該備份什麼,應該備份到哪裡,應該保留多長時間以及備份頻率。

VPN 策略 - 這些策略通常與防火牆策略一起使用,它定義了哪些使用者應該擁有 VPN 訪問許可權以及擁有哪些許可權。對於與合作伙伴的站點到站點連線,它定義了合作伙伴訪問您網路的訪問級別,以及要設定的加密型別。

安全策略的結構

在編譯安全策略時,您應該牢記一個基本結構,以便使之實用。需要考慮的一些要點包括:

- 策略的描述以及使用目的。

- 此策略應應用於何處?

- 受此策略影響的員工的功能和職責。

- 此策略中涉及的程式。

- 如果策略與公司標準不相容,將會產生的後果。

策略型別

在本節中,我們將瞭解最重要的策略型別。

許可策略 - 這是一種中等限制策略,作為管理員,我們僅阻止一些與網際網路訪問相關的惡意軟體的知名埠,並且只考慮一些漏洞利用。

謹慎策略 - 這是一種高限制策略,其中阻止了所有與網際網路訪問相關的操作,只允許訪問一小部分網站,並且不允許在計算機上安裝額外的服務,並且維護每個使用者的日誌。

使用者接受策略 - 此策略規範使用者對系統、網路甚至網頁的行為,因此明確說明了使用者在系統中可以做什麼和不能做什麼。例如,他們是否被允許共享訪問程式碼,他們是否可以共享資源等。

使用者帳戶策略 - 此策略定義了使用者為了在特定系統中擁有或維護另一個使用者而應該做什麼。例如,訪問電子商務網頁。要建立此策略,您應該回答一些問題,例如:

密碼是否應該複雜?

使用者應該多大年齡?

允許的最大登入嘗試或失敗次數?

何時應該刪除、啟用、阻止使用者?

資訊保護策略 - 此策略旨在規範對資訊的訪問,如何處理資訊,如何儲存以及如何傳輸。

遠端訪問策略 - 此策略主要針對使用者及其分支機構位於總部以外的大公司。它說明了使用者應該訪問什麼,何時可以工作以及使用哪些軟體,例如 SSH、VPN、RDP。

防火牆管理策略 - 此策略明確涉及其管理,哪些埠應該被阻止,應該採取哪些更新,如何更改防火牆,日誌應該保留多長時間。

特殊訪問策略 - 此策略旨在控制人員並監控其系統中的特殊許可權以及擁有這些許可權的原因。這些員工可以是團隊領導、經理、高階經理、系統管理員以及此類高階職位的人員。

網路策略 - 此策略旨在限制任何人訪問網路資源,並明確說明誰可以訪問網路。它還將確保該人是否應該進行身份驗證。此策略還包括其他方面,例如,誰將授權連線到網路的新裝置?網路更改的文件。Web 過濾器和訪問級別。誰應該擁有無線連線以及身份驗證型別、連線會話的有效性?

電子郵件使用策略 - 這是最重要的策略之一,因為它許多使用者也使用工作電子郵件用於個人目的。結果,資訊可能會洩漏到外部。此策略的一些關鍵點是員工應該瞭解他們有權使用的此係統的意義。他們不應開啟任何看起來可疑的附件。不應透過任何未加密的電子郵件傳送私人和機密資料。

軟體安全策略 - 此策略與使用者計算機上安裝的軟體以及他們應該擁有的軟體有關。此策略的一些關鍵點是公司軟體不應提供給第三方。僅應允許白名單中的軟體,不應在計算機上安裝其他軟體。不應允許 Warez 和盜版軟體。

計算機安全 - 檢查清單

在本章中,我們將討論一個高階清單,我們將使用它來教育使用者和 IT 員工,當涉及到任何安全問題時,它們應該成為自然的表達。

基於所有章節,尤其是安全策略,下表列出了一個清單,涵蓋了本教程中討論的大多陣列件。

| 清單 | 任務狀態 |

|---|---|

| 伺服器機房 | |

| 伺服器機架安裝正確 | |

| 空調到位 | |

| 溫度監控和報警系統已到位 | |

| 自動煙霧/火災探測器可用 | |

| 防治水入侵探測器可用 | |

| 滅火器已到位 | |

| 本地局域網布線已正確完成 | |

| 關鍵業務服務 | |

| 冗餘電源可用 | |

| RAID 系統可用 | |

| UPS 系統已到位 | |

| 應急系統已到位 | |

| 文件最新 | |

| 提供專業支援 | |

| SLA 已簽署 | |

| 應急計劃已準備就緒 | |

| 企業網際網路帳戶 | |

| 冗餘線路 | |

| ICT 裝置保險可用 | |

| 資訊系統 | |

| 伺服器已根據設定策略手冊安裝 | |

| 伺服器上已配置標準 GPO | |

| 系統安全已完成 | |

| 系統文件最新 | |

| 資料備份已正確配置並根據備份策略定期執行 | |

| 檢查所有計算機、網路裝置的正確命名,以符合 IT 策略 | |

| 所有 PC 上應使用標準白名單軟體 | |

| 所有 PC 位於域系統中 | |

| 已從計算機使用者處獲取管理員許可權 | |

| 程式許可權處於最低所需級別 | |

| 資訊安全 | |

| 已配置身份和訪問管理 | |

| 資料訪問許可權已降至最低所需級別 | |

| 每臺 PC 上都安裝了病毒防護軟體 | |

| 人為因素 | |

| 已推出 ICT 系統和電子郵件使用策略(應根據紀律保障措施進行檢查) | |

| 定期提供員工意識培訓 | |

| 職責已記錄在案 | |

| 資訊系統維護 | |

| 所有 PC 上都已安裝安全更新 | |

| 已配置 ICT 內部警報和通知系統 | |

| 安全更新行動計劃已完成 | |

| 安全更新推出計劃已到位 | |

| 常規 | |

| 網路 IP 地址方案一致 | |

| 網路安全 | |

| 防火牆訪問規則和開放埠符合防火牆策略 | |

| 敏感資訊保護到位 | |

| 已啟用通訊服務的限制 | |

| VPN 已與合作伙伴正確配置 | |

| 所有 WIFI 裝置上都啟用了 WLAN 安全 | |

| 已配置有限的網際網路訪問 | |

| 已實施 BYOD 規定 | |

| 網路管理 | |

| 已配置頻寬管理系統 | |

| 網路監控系統可用 | |

| 災難恢復計劃檔案最新 | |

請記住,此列表可以根據您的公司需求和員工進行修改。

計算機安全 - 法律合規性

在本節中,我們將解釋技術行業中的一些重要合規性。如今,技術合規性變得越來越重要,因為它發展得太快,法律問題也比以往任何時候都更加頻繁地出現。什麼是合規性,例如,假設我們要開發一個健康管理軟體,它必須根據該國的衛生組織的標準開發,如果它是國際性的,則必須根據其銷售的國家/地區的標準開發,在這種情況下,即健康保險攜帶和責任法案。

主要合規性是什麼?

公司可能需要遵守的一些法規、標準和立法如下:

2002 年薩班斯-奧克斯利法案 (SOX)

薩班斯-奧克斯利法案是為了應對備受矚目的財務醜聞而建立的,旨在保護股東和公眾免受企業中會計錯誤和欺詐行為的影響。除其他規定外,該法律還規定了在 IT 系統中儲存和保留商業記錄的規則。這很重要,因為近年來,大多數大型銀行都遭受了資料洩露。如果您從事金融行業,則應檢查此法案,其詳細資訊可以線上找到。您可以點選以下連結瞭解更多資訊:https://en.wikipedia.org/wiki/Sarbanes%E2%80%93Oxley_Act

1996 年健康保險可攜性和責任法案 (HIPAA)

在本法案中,第二章包括一個行政部分,該部分規定了電子健康記錄系統的標準化,幷包括旨在保護資料隱私和患者機密的安全機制。它應該擁有提供訪問控制、完整性控制、審計和傳輸安全的硬體或軟體。因此,如果您是醫療系統中的系統管理員,您應該閱讀並檢查您的系統是否符合此法案。如需瞭解更多資訊,您可以點選以下連結 - https://en.wikipedia.org/wiki/Health_Insurance_Portability_and_Accountability_Act

聯邦能源監管委員會合規性 (FERC Compliance)

此合規性非常重要,因為它涉及能源行業。企業應實施政策和程式,不僅要保護關鍵電子資產,還要在發生網路攻擊時進行報告和恢復。有關此方面的更多資訊,請訪問以下連結 - http://www.ferc.gov/enforcement/compliance.asp

支付卡行業資料安全標準 (PCI DSS)

這主要與零售線上商店行業有關。作為一種合規性,它沒有直接的法律影響,但如果被忽視,您可能會因其他法律違規行為而被起訴。它由美國運通、Visa、萬事達卡、Discover 和 JCB 聯合制定。它要求使用防火牆、資料加密、監控和其他控制措施來確保機密資訊的安全。更多資訊可在維基百科上找到 - https://en.wikipedia.org/wiki/Payment_Card_Industry_Data_Security_Standard

我們已經討論了大多數具有較大影響的重要合規性,還需要提及的是,法律合規性可能會因國家/地區而異,但我們提到的這些主要合規性在幾乎每個國家/地區都非常相似。