- 安全測試教程

- 安全測試 - 首頁

- 安全測試 - 概述

- 安全測試 - 流程

- 安全測試 - 惡意軟體

- HTTP協議基礎

- HTTPS協議基礎

- 編碼和解碼

- 安全測試 - 密碼學

- 安全測試 - 同源策略

- 安全測試 - Cookie

- 駭客攻擊Web應用程式

- 安全測試 - 注入攻擊

- 測試身份驗證漏洞

- 測試跨站指令碼攻擊

- 不安全的直接物件引用

- 測試安全配置錯誤

- 測試敏感資料洩露

- 缺少函式級訪問控制

- 跨站請求偽造

- 存在漏洞的元件

- 未驗證的重定向和轉發

- 安全測試 - Ajax安全

- 安全測試 - Web服務

- 安全測試 - 緩衝區溢位

- 安全測試 - 拒絕服務攻擊

- 測試惡意檔案執行

- 安全測試 - 自動化工具

- 安全測試有用資源

- 安全測試 - 快速指南

- 安全測試 - 有用資源

- 安全測試 - 討論

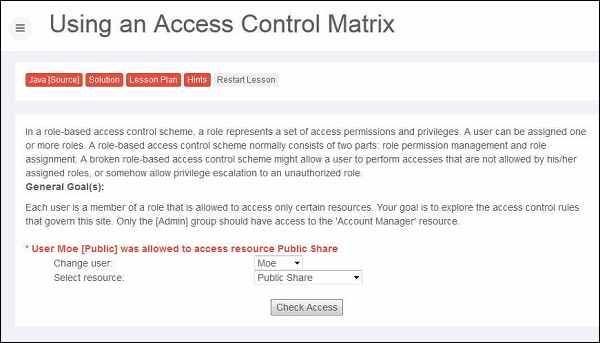

缺少函式級訪問控制

大多數Web應用程式在向用戶提供功能之前會驗證函式級別的訪問許可權。但是,如果伺服器上沒有執行相同的訪問控制檢查,則駭客能夠在未經授權的情況下滲透到應用程式中。

讓我們藉助簡單的圖表瞭解此缺陷的威脅代理、攻擊媒介、安全弱點、技術影響和業務影響。

示例

這是一個缺少函式級訪問控制的經典示例:

駭客只需強制目標URL。通常,管理員訪問需要身份驗證,但是,如果未驗證應用程式訪問,則未經身份驗證的使用者可以訪問管理員頁面。

' Below URL might be accessible to an authenticated user http://website.com/app/standarduserpage ' A NON Admin user is able to access admin page without authorization. http://website.com/app/admin_page

動手操作

步驟1 - 讓我們首先檢視使用者及其訪問許可權列表,然後以賬戶管理員身份登入。

步驟2 - 透過嘗試各種組合,我們可以發現Larry可以訪問資源“賬戶管理員”。

預防機制

身份驗證機制應預設拒絕所有訪問,併為每個功能提供對特定角色的訪問。

在基於工作流的應用程式中,在允許使用者訪問任何資源之前,請驗證使用者的狀態。

廣告