- Python取證教程

- 首頁

- 簡介

- Python安裝

- Python概述

- 基本取證應用

- 雜湊函式

- 破解加密

- 虛擬化

- 網路取證

- Python模組

- Dshell和Scapy

- 搜尋

- 索引

- Python影像處理庫

- 移動取證

- 網路時間協議

- 多程序支援

- 記憶體與取證

- Linux中的取證

- 洩露指標

- 雲實施

- Python取證實用資源

- Python取證 - 快速指南

- Python取證 - 實用資源

- Python取證 - 討論

Python取證 - 洩露指標

洩露指標(IOC)定義為“取證資料片段,包括系統日誌條目或檔案中找到的資料,這些資料識別系統或網路上潛在的惡意活動。”

透過監控IOC,組織可以檢測攻擊並迅速採取行動,防止此類違規事件發生或透過在早期階段阻止攻擊來限制損害。

有一些用例允許查詢取證工件,例如:

- 透過MD5查詢特定檔案

- 搜尋實際上儲存在記憶體中的特定實體

- 儲存在Windows登錄檔中的特定條目或條目集

所有上述的組合在搜尋工件方面提供了更好的結果。如上所述,Windows登錄檔為生成和維護IOC提供了完美的平臺,這直接有助於計算取證。

方法

查詢檔案系統中的位置,並特別關注Windows登錄檔。

搜尋由取證工具設計的工件集。

查詢任何不利活動的跡象。

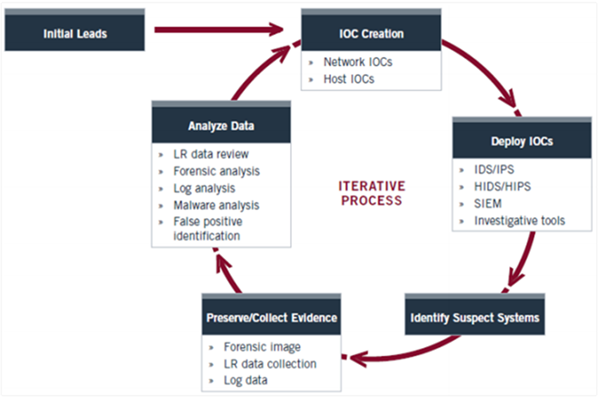

調查生命週期

調查生命週期遵循IOC,並在登錄檔中搜索特定條目。

階段1:初始證據 - 在主機或網路上檢測到洩露的證據。響應者將調查並確定確切的解決方案,這是一個具體的取證指標。

階段2:為主機和網路建立IOC - 根據收集的資料,建立IOC,這可以透過Windows登錄檔輕鬆實現。OpenIOC的靈活性提供了無限數量的排列組合,說明如何構建指標。

階段3:在企業中部署IOC - 建立指定的IOC後,調查人員將在Windows登錄檔中藉助API部署這些技術。

階段4:識別嫌疑人 - IOC的部署有助於以正常方式識別嫌疑人。甚至還會識別其他系統。

階段5:收集和分析證據 - 收集針對嫌疑人的證據並進行相應分析。

階段6:改進和建立新的IOC - 調查小組可以根據其證據和在企業中發現的資料以及其他情報建立新的IOC,並繼續改進其週期。

下圖顯示了調查生命週期的各個階段:

廣告